Dns劫持

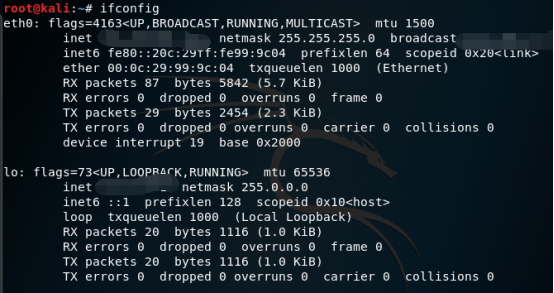

Kali当作攻击者,server2008 r2当作被攻击者

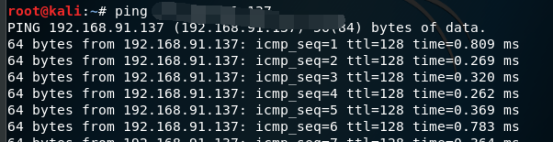

互ping能通

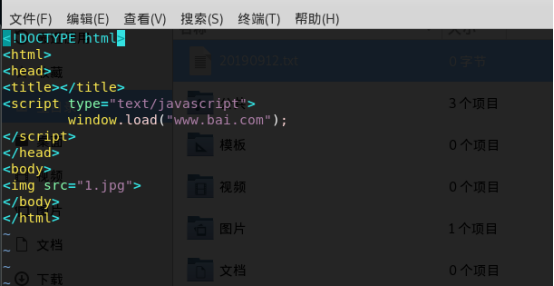

Step1:在攻击者的电脑中搭建web服务

开启apache

在/var/www下创建index.html

Step2:在终端打开ettercap的dns文件,在/etc/ettercap/etter.dns

在大约64行,在下面添加PTR记录

呜呜呜.*.com A 192.168.91.133(kali ip)

www.*.com PTR 192.168.91.133(kali ip)

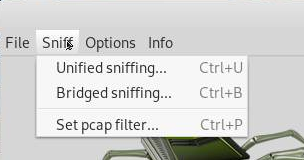

step3:kali终端用ettercap -G进入该工具的图形化界面

找到sniff

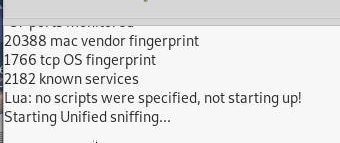

选unified sniffing,选择网络接口后开始网络主机扫描

查看扫描到的主机情况:

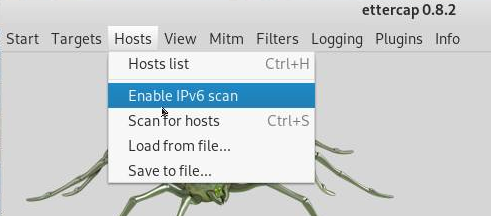

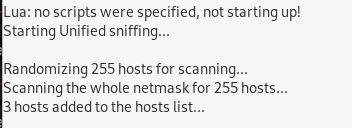

找到hosts->scan for hosts

开始

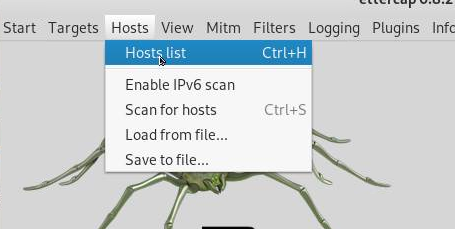

点击host list查看主机

linux查看网关

route -n或者netstat –rn

step4:选择网关添加到target1,选择目标ip添加到target2

找到mitm-> ARP psoioming->勾选sniff remote connections(查取远程连接)

Plugins->manage the plugins->dns_spoof,双击选中

Step5:在菜单栏中找到start->start snffing,点击,开始进行arp欺骗和dns劫持

回到window,打开浏览器,访问www.baidu.com,可以看到被劫持到了新界面,也就是一张图片