目录

- 介绍

- 漏洞扫描

- 网络爬虫==漏洞分析、验证

- 主机发现

- 子域名探测

- SQL注入

- HTTP头编辑

- HTTP监听

介绍

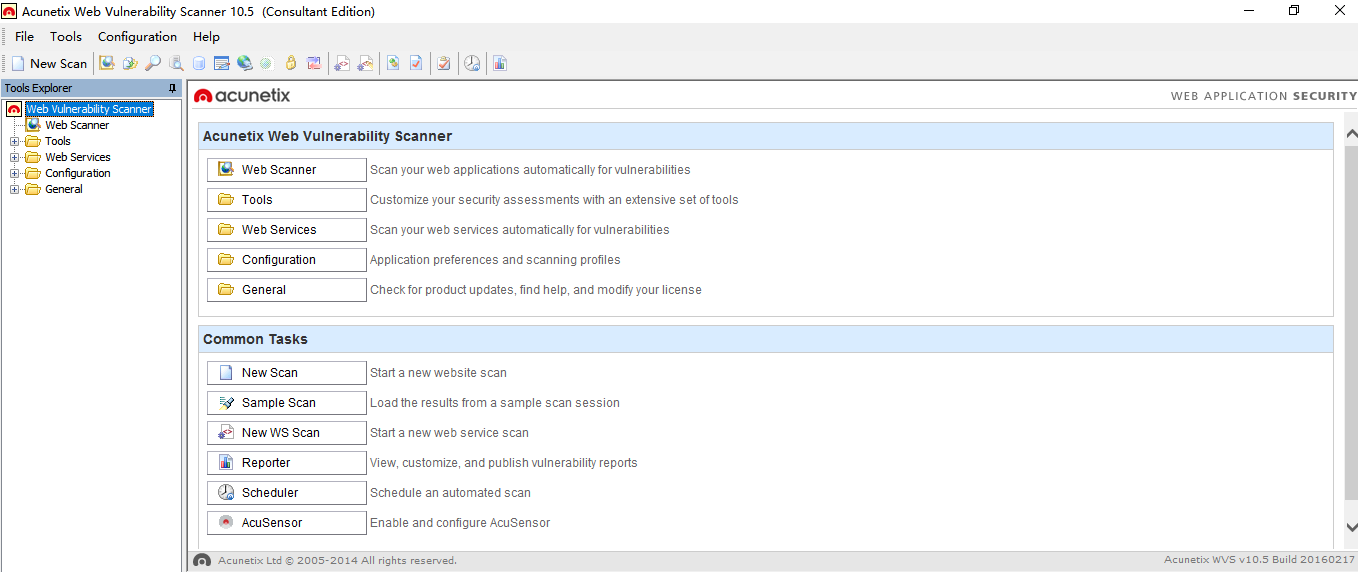

AWVS为Acunetix Web Vulnarability Scanner的简称,是一中web网站漏洞探测工具,它通过网络爬虫检测网站安全,检测流量的安全漏洞。常用的就是漏洞扫描、爬取目录等。

1.AWVS主要有Web Scanner、Tools、Web Services、Configuration、General这几个模块,常用的基本上就是网站漏洞探测,爬取目录等。

网站漏洞扫描

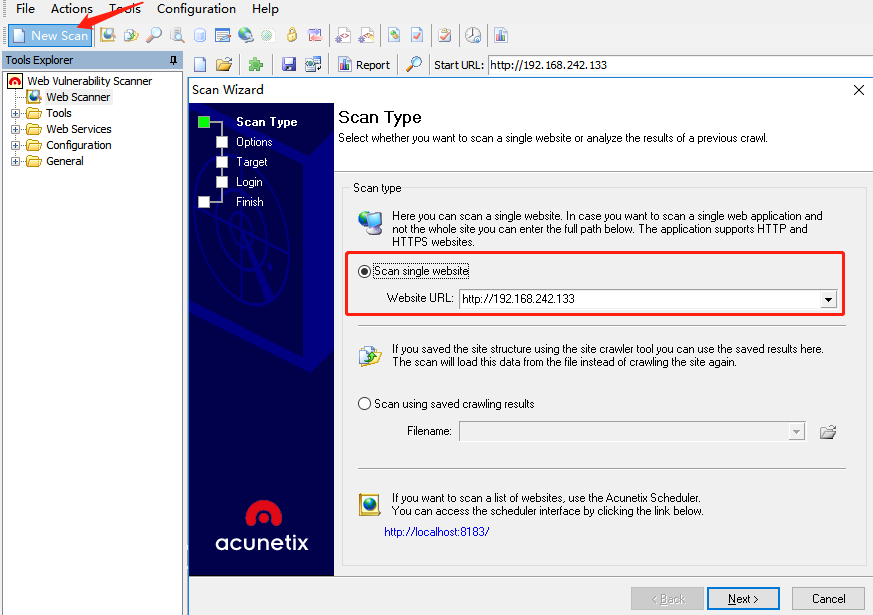

1.添加新的扫描,配置网站URL:http://192.168.242.133(这是搭建的一个靶机),完成之后点击下一步

2.这里可以配置需要扫描的漏洞类型,选择Default的话就是会扫描所有类型的漏洞,如果只是像探测CSRF,可以直接选择这种类型就好了。

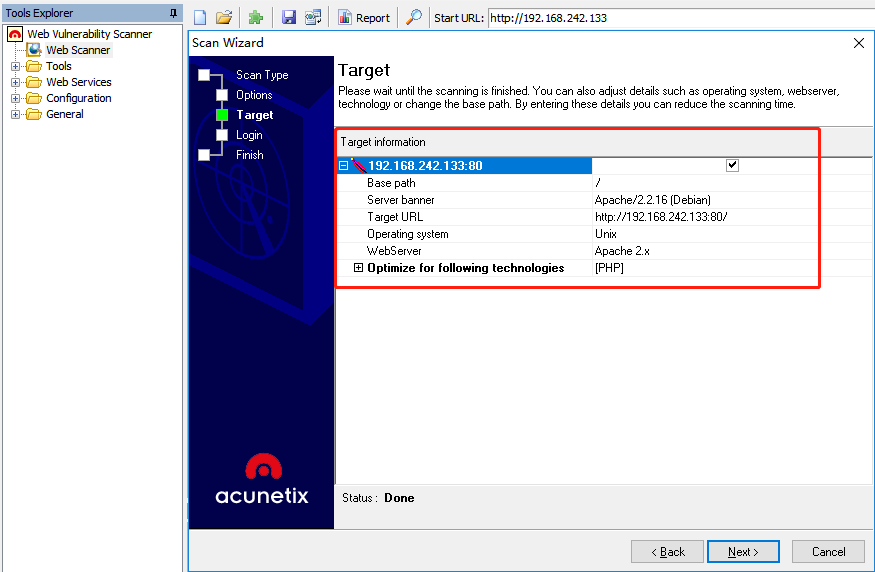

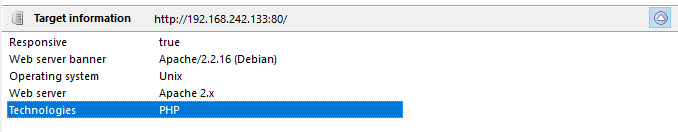

3.工具自动探测到测试的目标网站的服务器信息,在已知的情况下也可以自己选择服务器的类型,点击next

4.使用默认自动注册身份的进行扫描,如果有网站账号密码可以使用进行扫描

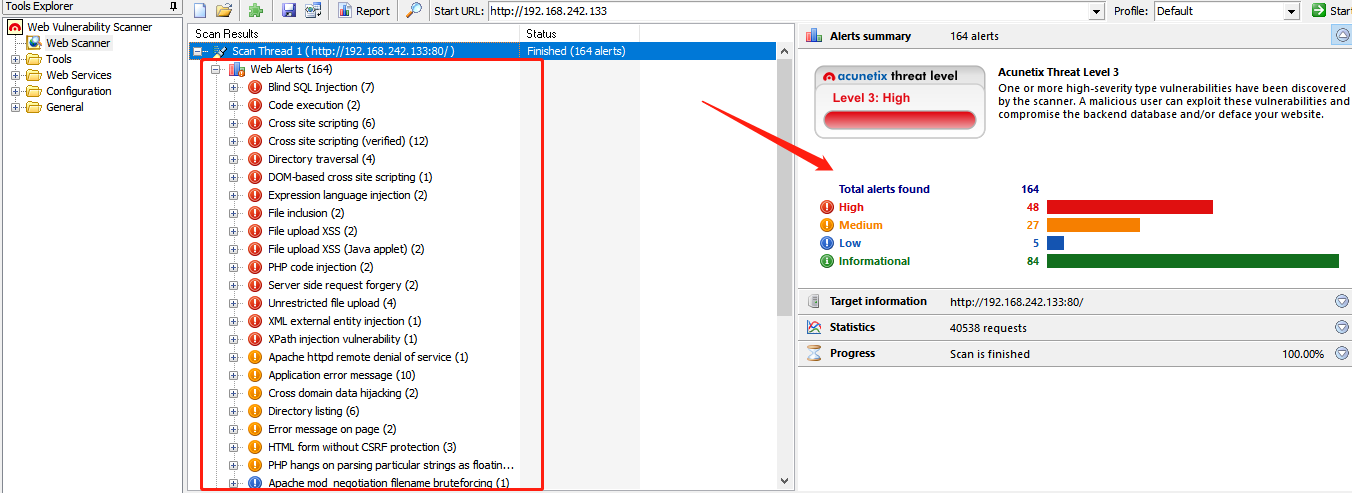

漏洞扫描结果

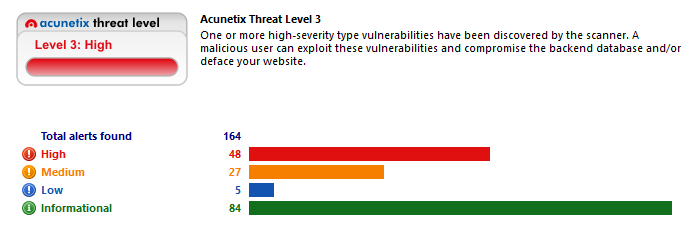

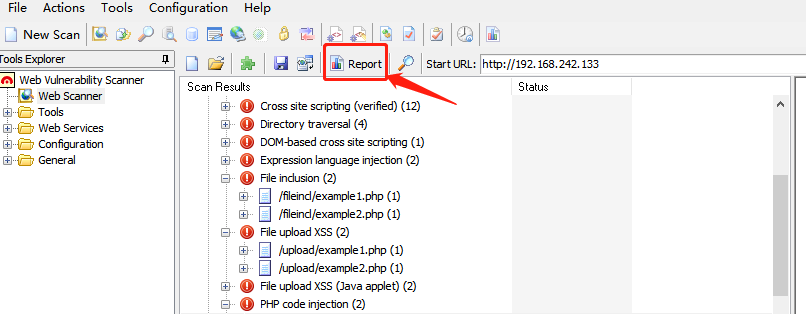

查看Web Scanner扫描的结果,可以看到很多漏洞的告警信息,分别分为高、中、低、信息这四个等级,告警中会包括各种常见的漏洞信息例如代码执行、SQL注入、文件上传等各种网站的安全漏洞。

>>右边的漏洞扫描的一些结果

1)所有的漏洞数据统计,分别分为高、中、低、信息这四个等级

2)服务器主机信息

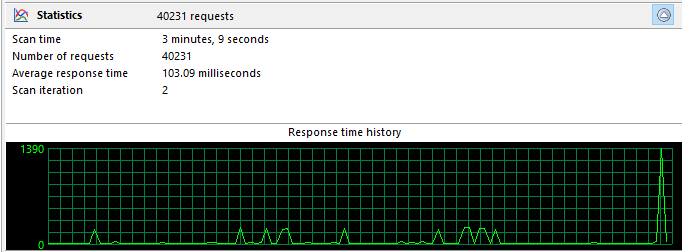

3)扫描过程的数据信息

4)扫描完成及发现的情况

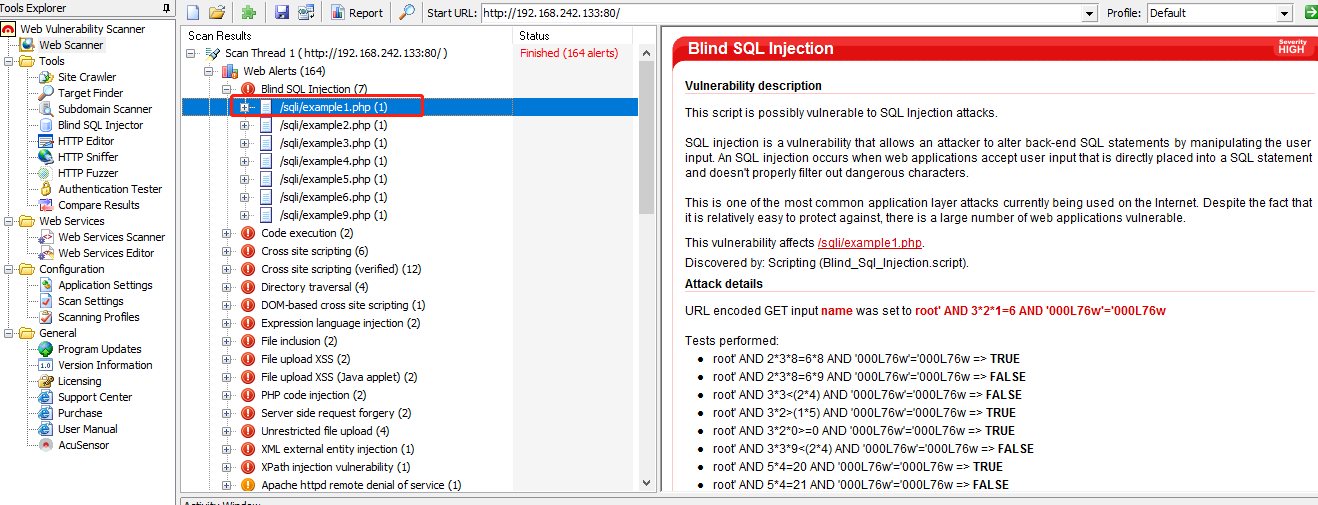

漏洞告警分析利用

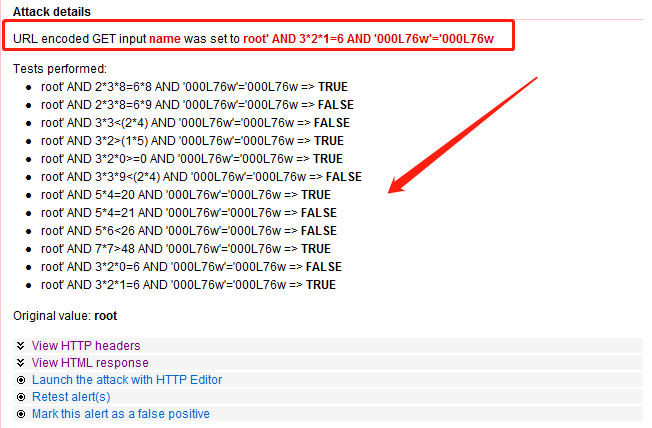

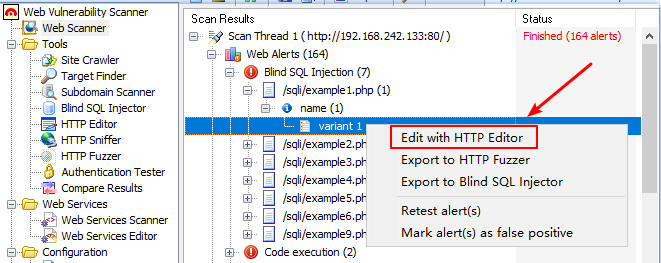

1)扫描结果中会看到各类的漏洞,这里以SQL注入盲注的漏洞为例

2)参考漏洞的基本描述,有些漏洞有可能不是很常见,可以作为一个参考了解

3)漏洞利用的细节,这部分是作为后期利用重要部分,可以知道如何找到漏洞位置且知道如何进行攻击利用

>>可以看到它举例如何验证存在SQL注入

root' AND 2*3*8=6*8 AND '000L76w'='000L76w 为真,也就是正常页面

root' AND 2*3*8=6*9 AND '000L76w'='000L76w 为假,也就是另一个新页面

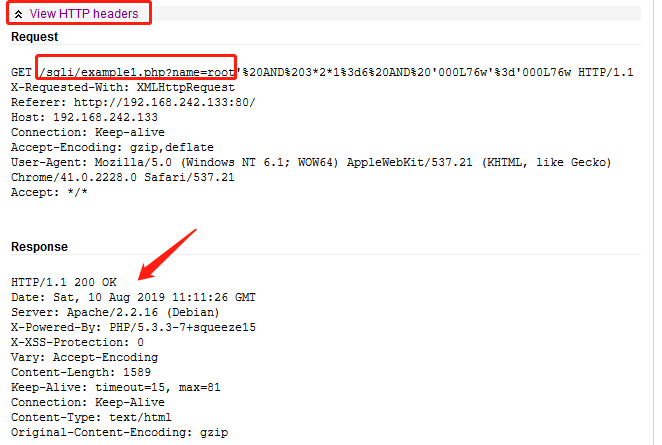

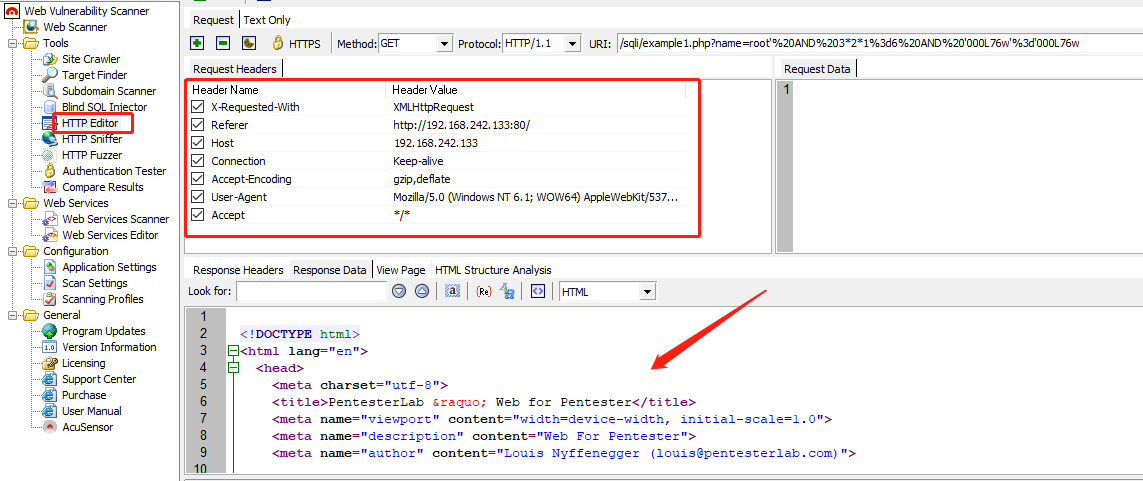

4)请求头可以找到具体的漏洞注入位置

==请求头可以看到具体存在注入的URL为:http://192.168.242.133/sql/example1.php?name=root

===响应头状态时200OK

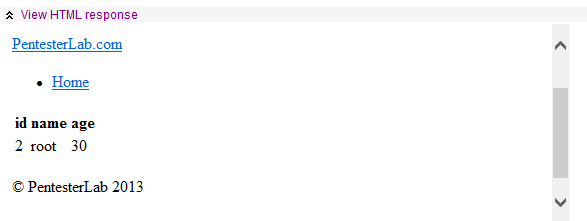

5)可以看到注入点的HTML格式

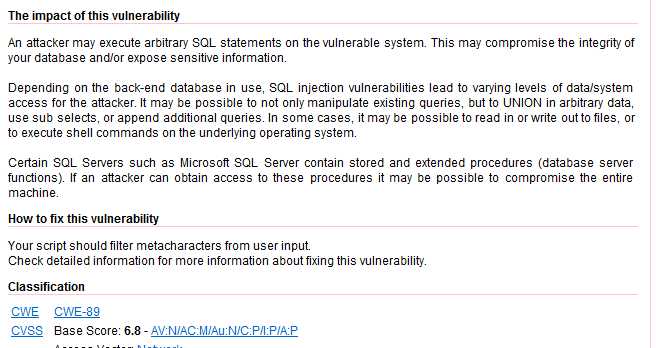

6)另外还可以看到相关的漏洞影响,如何进行漏洞修复,整个完整信息下来类似一份完整的漏洞报告。

根据漏洞信息进行验证、利用

参考漏洞探测出来的结果,那直接访问web进行验证

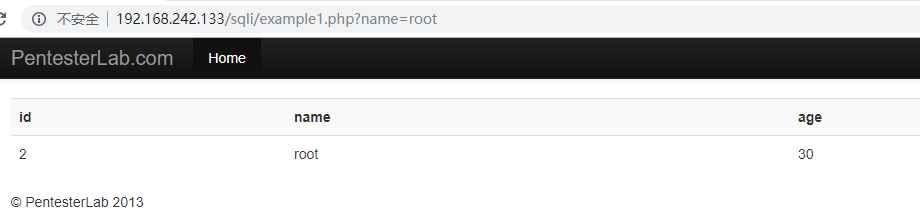

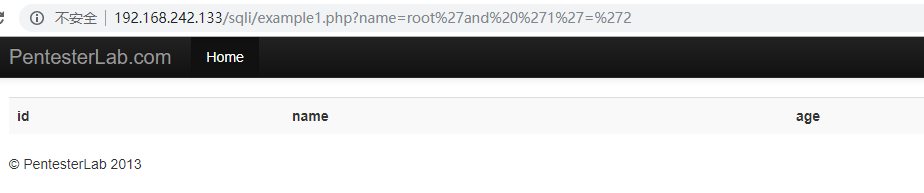

a .这是存在注入点的URL

b .刚才的漏洞结果的例子就是一个字符型漏洞验证的方法

>>http://192.168.242.133/sqli/example1.php?name=root'and '1'='1为真,是正常页面

>>http://192.168.242.133/sqli/example1.php?name=root'and '1'='2为假,页面异常,确实存在SQL注入漏洞

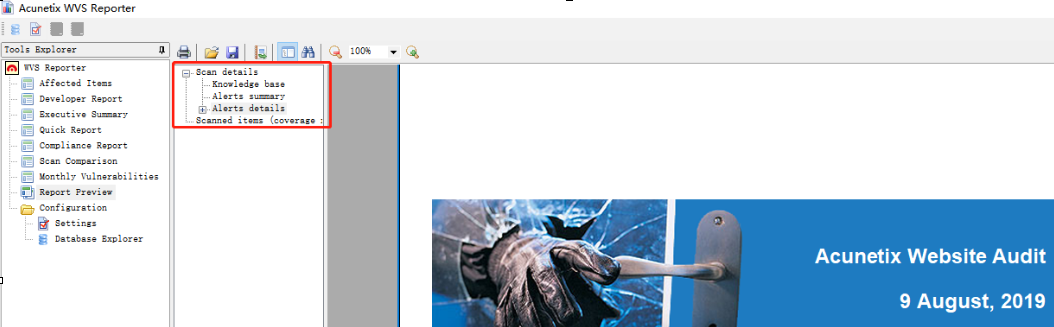

5)输出漏洞扫描报告

>>漏洞报告详情,这样以报告形式看起来就很方便,内容清晰,可以作为渗透后期报告的参考

>>可以选择不同的格式输出报告

网络爬虫

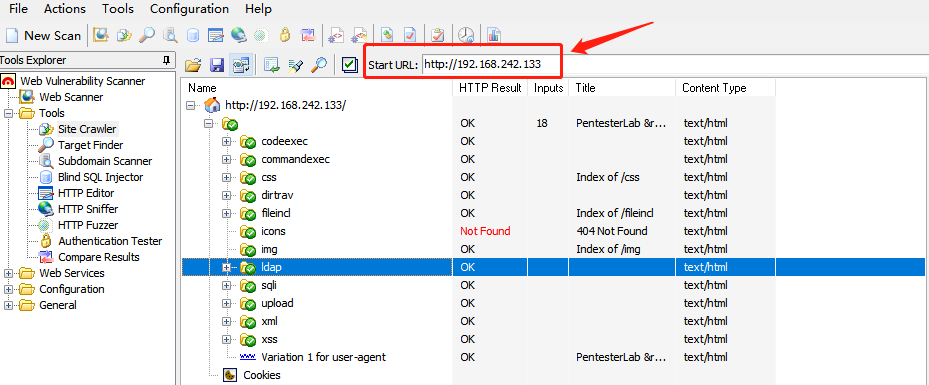

1.添加URL进行网络爬虫

2.爬虫会爬取网站的各个目录信息,那么就能知道网站存在哪些目录,这一步可以作为渗透中信息收集的一步。可以作为进一步漏洞利用的基础

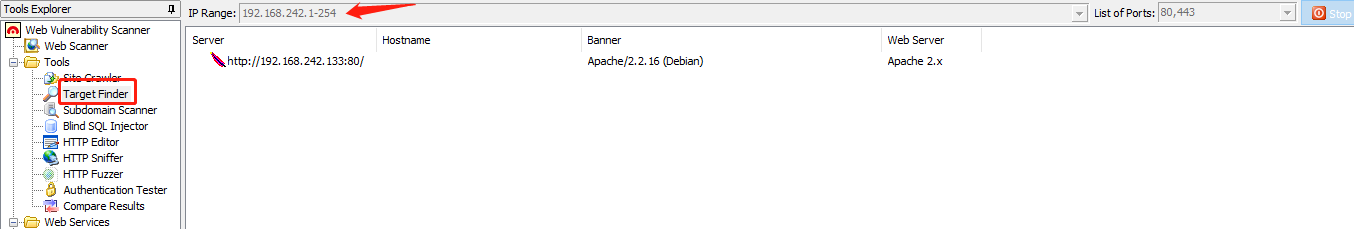

主机发现(c段探测)

a.可以把我的目标主机当作一个c类地址,那么范围就是192.168.242.1-254,这里只能探测80、443的服务

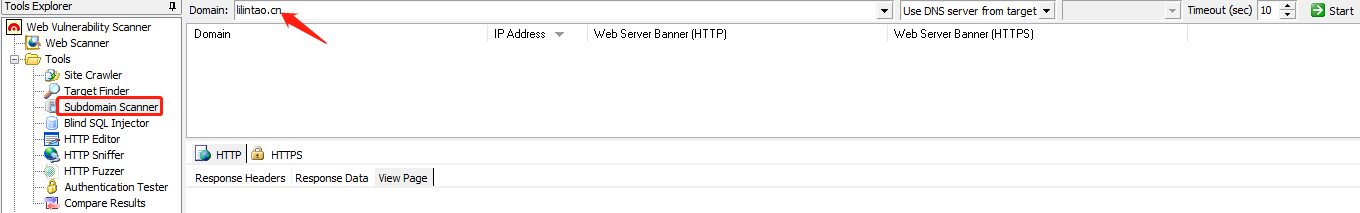

子域名探测

a.添加子站域名进行探测,可以看到相关的子域名,查看对应的旁站

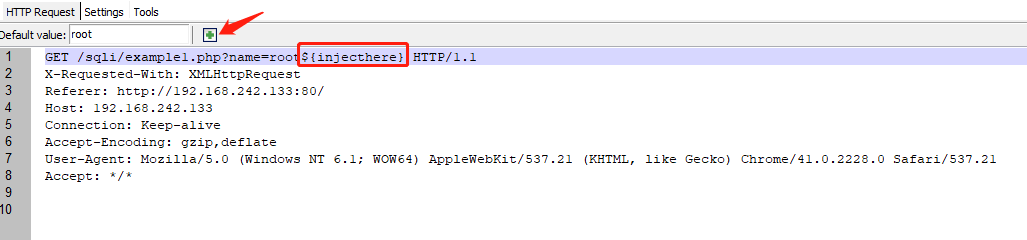

SQL注入

a.在探测到的漏洞中添加到sql注入

b.看到发送到SQL注入

c.添加注入,在注入点插入注入payload,然后点击开始注入就ok

HTTP头编辑

a.在漏洞扫描的结果中添加到http头编辑

b.可以修改对应的头信息发送、查看响应内容

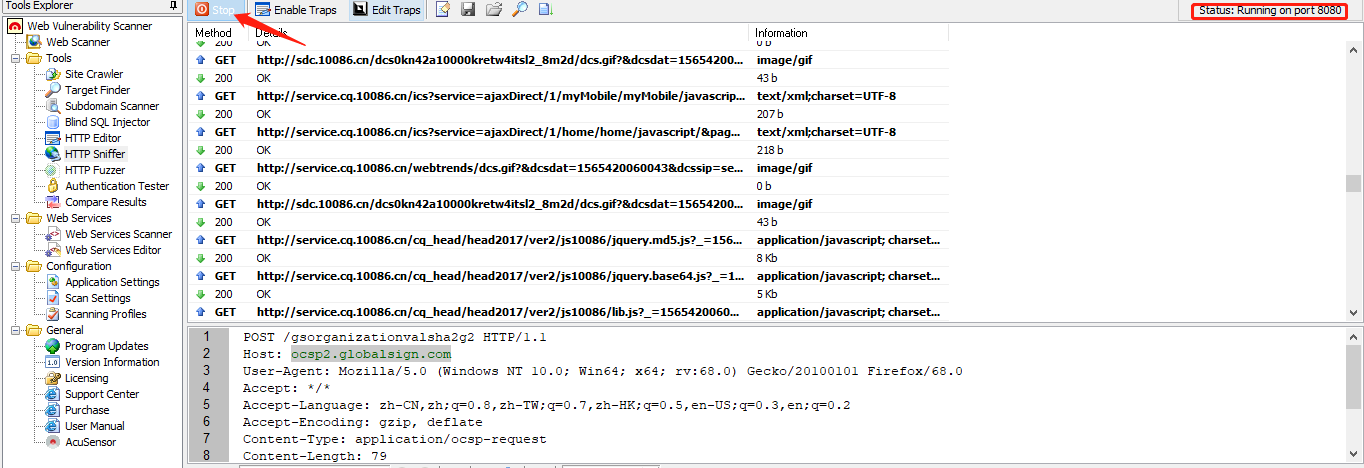

HTTP监听拦截

a.默认监听拦截8080,开启浏览器本地代理,访问页面就可以监听

*-*AWVS在渗透中最常用的就是漏洞扫描、网站爬虫等几个功能,另外还有其他很多功能,想要仔细了解这个工具的话可以自己做对应的测试。