题记

凛冬已至,活也多了起来,某天,接到某保密项目,收到相关站点,开始挖洞之旅。由于我分到的资产不存活,申请了一下换了一批,sql注入的冒险开始了。

判断sql注入存在

保密项目,码死。

发现一篇带参数的文章,尝试下存在不存在sql注入。

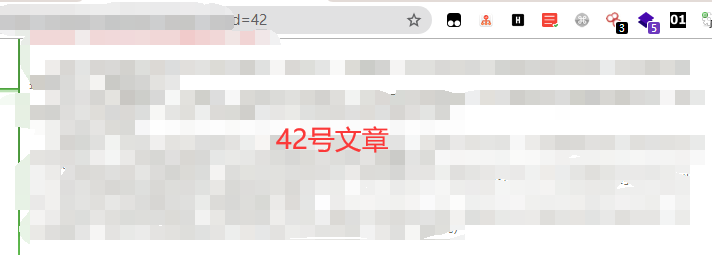

标号-9跳转到第33篇文章,判断sql注入存在。

加id=42'单引号发现有360脚本waf。

最开始因为才疏学浅单引号没绕过去,接着看看其他点。

目录遍历

用工具扫了一下端口,发现该站点是mssql数据库,于是想到可以用writfor delay探测漏洞就能交差了。

这时候同事说这个站点有目录遍历,http://xxx/inclouds/

Zip里边是防注入脚本,分析可能是这个网站以前被人欺负过,加了个防注入脚本当做漏洞修复。

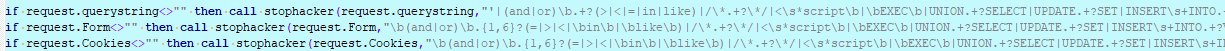

360防注入脚本:

另一个脚本:

Sql注入测试

测试发现另一个脚本全局都管且未过滤单引号,360脚本过滤单引号但是不管post。

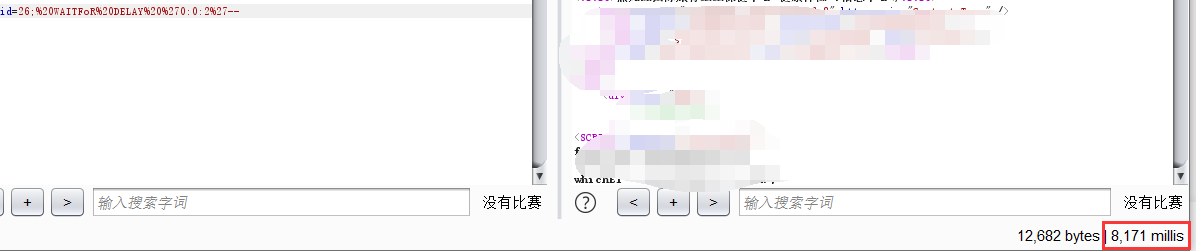

Get测试WAITFoR能绕过OR的检测,单引号绕不过.asp? id=26;%20WAITFoR%20DELAY%20%270:0:1%27—

换成post请求,成功绕过360脚本。

1秒对应4秒响应,成功证明sql注入漏洞存在。