第一章 :https://blog.csdn.net/weixin_42835409/article/details/107481832

第二章: https://blog.csdn.net/weixin_42835409/article/details/107486191

第三章: https://blog.csdn.net/weixin_42835409/article/details/107494509

第四章: https://blog.csdn.net/weixin_42835409/article/details/107510967

第五章: https://blog.csdn.net/weixin_42835409/article/details/107532318

第六章: https://blog.csdn.net/weixin_42835409/article/details/107539747

第七章: https://blog.csdn.net/weixin_42835409/article/details/107552585

第八章: https://blog.csdn.net/weixin_42835409/article/details/107555576

第八章 网络安全基础

1.网络安全的基本属性都有哪些?主要含义是什么? P270

1)机密性:只有发送方与预订接收方能理解报文内容。机密性是网络信息不被泄露给非授权的用户、实体,或供其利用的特性,即防止信息泄漏给非授权个人或实体,信息只为授权用户使用的特性。机密性是保障网络信息安全的重要手段。

2)消息完整性:发送方与接收方能够与发送方相互篡改,发生篡改一定会被检测到。完整性是网络信息未经授权不能进行改变的特性,即网络信息在存储或传输过程中保持不被偶然或蓄意的删除、修改、伪造、乱序、重放、插入等破坏和丢失的特性。完整性是一种面向消息的安全性,它要求保持消息的完全性,即消息的正确生成,存储和传输。

3)可访问与可用性:可访问与可用性是网络信息可被授权实体访问并按需求使用的特性,即网络信息服务在需要时,允许授权用户或实体使用的特性,或者是网络部分受损或需要降级使用时,仍能为授权用户提供有效服务的特性。可访问与可用性是网络信息系统面向用户的安全性能。

4)身份认证:发送方与接收方希望确认彼此的真实身份。身份认证是对数据的来源进行确认,比如用户A和用户B通过网络传输数据,他们都希望自己收到的数据是来自B和A,而不是由其他人伪造的。

2.网络安全典型威胁有哪些? P271

1)报文传输方面:窃听、插入、假冒、劫持

2)拒绝服务DoS以及分布式拒绝服务DDoS

3)映射:探路,端口扫描

4)嗅探:混杂模式网络接口卡

5)IP欺骗

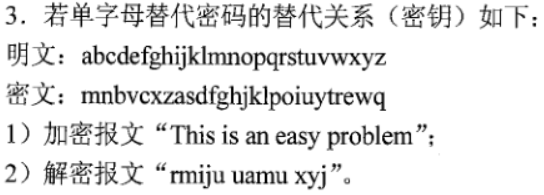

3. P273

答:

![]()

4.利用k=4的凯撒密码加密明文“Bob. I love you. Alice”,得到的密文是什么? P273

答:![]()

5.如果采用密钥为cake的列置换密码加密明文“Alice, I love you. Bob”,得到的密文是什么?P273

K=cake,密钥长度为4,密钥字母顺序为(2,1,4,3),即密钥规定的列输出顺序为第二列,第一列,第四列,第三列。

明文排列的矩阵为:

Alic

eilo

veyo

ubob

依据密钥规定的列输出顺序输出各列:lieb Aevu coob ilyo

6.典型的对称密钥密码有哪些?安全如何? P274

(1)DES加密算法:目前DES已被证实不是很安全了。

(2)三重DES:具有足够的安全性。

(3)AES加密算法:安全、高效、快速。

(4)IDEA加密算法:安全性高,对密码分析具有很强的抵抗能力。

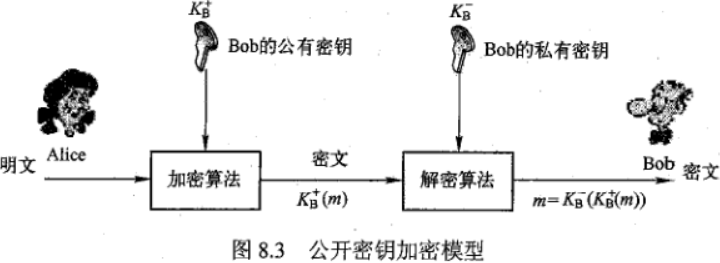

7.请绘制公开密钥密码的加密/解密过程,并说明公钥/私钥对满足的基本特性。 P276

(1)

(2)

![]()

8.加密算法AES、RSA、DES、3DES中,计算量最大的是哪个? P276

RSA。

解析:RSA算法是目前应用比较广泛的公开密钥算法,算法安全性高,但是计算量非常大,因此通常RSA会与对称密钥密码(如DES或AES)结合使用。例如,利用DES加密/解密报文,利用RSA分发DES密钥。

9.什么是消息完整性?如何检验消息的完整性?校验消息完整性的意义是什么?P276

1)定义:报文/消息完整性,也成为报文/消息认证(或报文鉴别)。

2)方法:利用密码散列函数检验(MD5、SHA-1)

3)意义:证明报文确实来自声称的发送方;验证报文在传输过程中没有被篡改;预防报文的时间、顺序被篡改;预防报文持有期被篡改;预防抵赖。

10.分析密码散列函数的功能,并举例说明密码散列函数的应用,比较不同类型密码散列函数的输入、输出特性。 P277

(1)功能:实现消息完整性检测

(2)应用:

1)文件校验

我们比较熟悉的校验算法有奇偶校验和CRC校验,这2种校验并没有抗数据篡改的能力,它们一定程度上能检测并纠正数据传输中的信道误码,但却不能防止对数据的恶意破坏。

MD5 Hash算法的"数字指纹"特性,使它成为目前应用最广泛的一种文件完整性校验和(Checksum)算法,不少Unix系统有提供计算md5 checksum的命令。

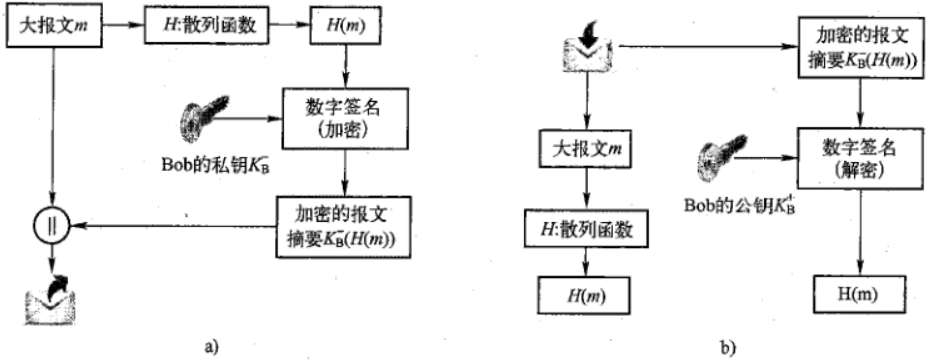

2)数字签名

Hash 算法也是现代密码体系中的一个重要组成部分。由于非对称算法的运算速度较慢,所以在数字签名协议中,单向散列函数扮演了一个重要的角色。对 Hash 值,又称"数字摘要"进行数字签名,在统计上可以认为与对文件本身进行数字签名是等效的。而且这样的协议还有其他的优点。

3)鉴权协议

如下的鉴权协议又被称作"挑战--认证模式:在传输信道是可被侦听,但不可被篡改的情况下,这是一种简单而安全的方法。

(3)特性

MD5:

1.压缩性:任意长度的数据,算出的MD5值的长度都是固定的

3.抗修改性:对原数据进行任何改动,修改一个字节生成的MD5值区别也会很大

4.强抗碰撞:已知原数据和MD5,想找到一个具有相同MD5值的数据(即伪造数据)是非常困难的。

SHA-1:

不可以从消息摘要中复原信息;两个不同的消息不会产生同样的消息摘要。

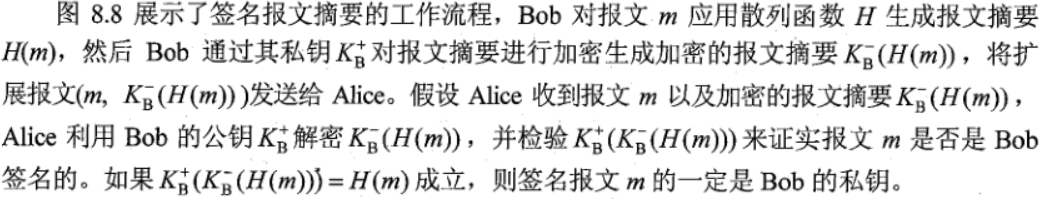

11.简述数字签名的原理,分析简单数字签名,签名报文摘要技术的相同和不同。 P279

(1)

(2)

| 相同 | 不同 | |

| 简单数字签名 | 利用数字签名,验证信息 | 计算量大,运行效率低,拓展报文数据量大,直接对报文加密 |

| 签名报文摘要 | 对报文摘要签名 |

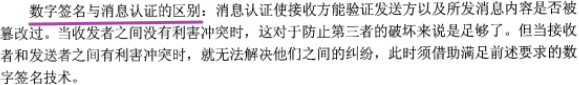

12.简述数字签名和信息鉴别的区别和联系,分析不同消息鉴别方法的优缺点。 P279

13.请设计一个协议,使得A、B双方相互发送消息,协议能够保证消息的机密性、不可否认性、消息的完整性和身份认证,并画出示意图。 P280

解析:

14.KDC和CA的作用是什么? P283 P285

1)KDC:解决对称密钥的安全可靠分发问题。

2)CA:证实一个实体的真实身份;生成一个把其身份和实体的公钥绑定起来的证书,并由CA对证书进行数字签名。

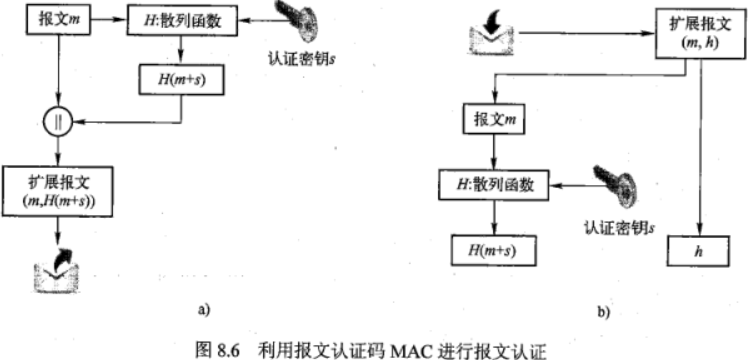

15.什么是消息认证码MAC?说明其在信息安全中的作用和局限性。 P278

16.防火墙有哪几种分类?不同分类的特点是什么? P286

1)无状态分组过滤器

特点:是典型的部署在内部往来边缘路由器上的防火墙。有分组过滤的功能,路由器逐个检查数据报,然后基于特定的规则对分组是通过还是丢弃进行决策。

2)有状态分组过滤器

特点:有状态分组过滤器会使用连接表跟踪每个TCP连接。分组过滤器跟踪连接建立(SYN),拆除(FIN),根据状态确定是否放行进入或者外出的分组。对于超时的非活动连接,则不允许分组通过。

3)应用网关

特点:鉴别用户身份或针对授权用户开放特定服务。

17.假设Alice想给Bob发送一封邮件;Bob拥有公钥/私钥对![]() ,Alice有Bob的证书,但是Alice没有公钥/私钥对;Alice和Bob共享相同的散列函数

,Alice有Bob的证书,但是Alice没有公钥/私钥对;Alice和Bob共享相同的散列函数![]() 请回答下列问题。 P277

请回答下列问题。 P277

1)在这种情况下,能否设计一个方案使得Bob可以核实邮件消息是由Alice创建的?

2)能否设计一个方案,支持Alice向Bob发送机密性邮件?如果能,请绘制方案框图;如果不能,请简单解释原因

答:

1)不能,Alice只持有bob的公钥,没有自己和bob所独有的一段报文认证密钥s1,也没有自己的公钥私钥对,无法证明自己是Alice

2)可以,只要Alice的报文经过Bob的公钥KB+加密,就可以实现机密传输,Bob收到之后可以用私钥解密。

如图所示:

18.SSL握手协议、更改密码协议、警告协议各自完成什么功能? P294

1)SSL握手协议:协商密码组和建立密钥,协商确认后,才能进行密钥的导出等操作。握手协议也会进行服务器认证与鉴别和客户认证与鉴别。

2)SSL更改密码规格协议:用于通信过程,通信双方修改密码组,标志着加密策略的改变。

3)SSL警告协议:用于在握手过程或者加密等出错或异常时,为对等实体传递SSL警告或者终止当前连接。

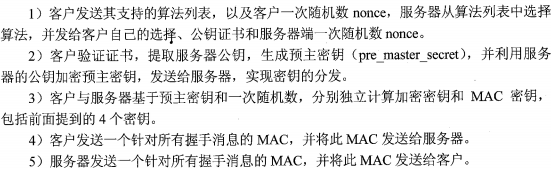

19.简述SSL的握手过程。 P295

20.IPSec有哪些传输模式?不同传输模式数据报结构有什么不同? P297

21.IPSec的核心协议有哪些?分别能提供什么安全服务? P298

(1)IPSec是网络层安全协议,核心协议是AH协议和ESP协议。

(2)AH协议可以提供源认证和鉴别、数据完整性检验;

ESP可以提供源认证和鉴别、数据完整性检验以及机密性。

22.IPSec在建立安全关联SA过程中一般会使用哪两个安全数据库?它们的作用分别是什么? P297

1)安全关联数据库SAD:一般来说,IPSec端点会将SA状态保存在SAD中,在处理IPSec数据报时,会定位这些信息。

2)安全策略数据库SPD:定义了针对数据流实施怎样的安全处理,主要分为3类:应用IPSec、普通IP数据报绕过IPSec、丢弃违背安全策略的数据报。安全策略组成了SPD,每个记录就是一条SP。