前言

小组第二次awd训练

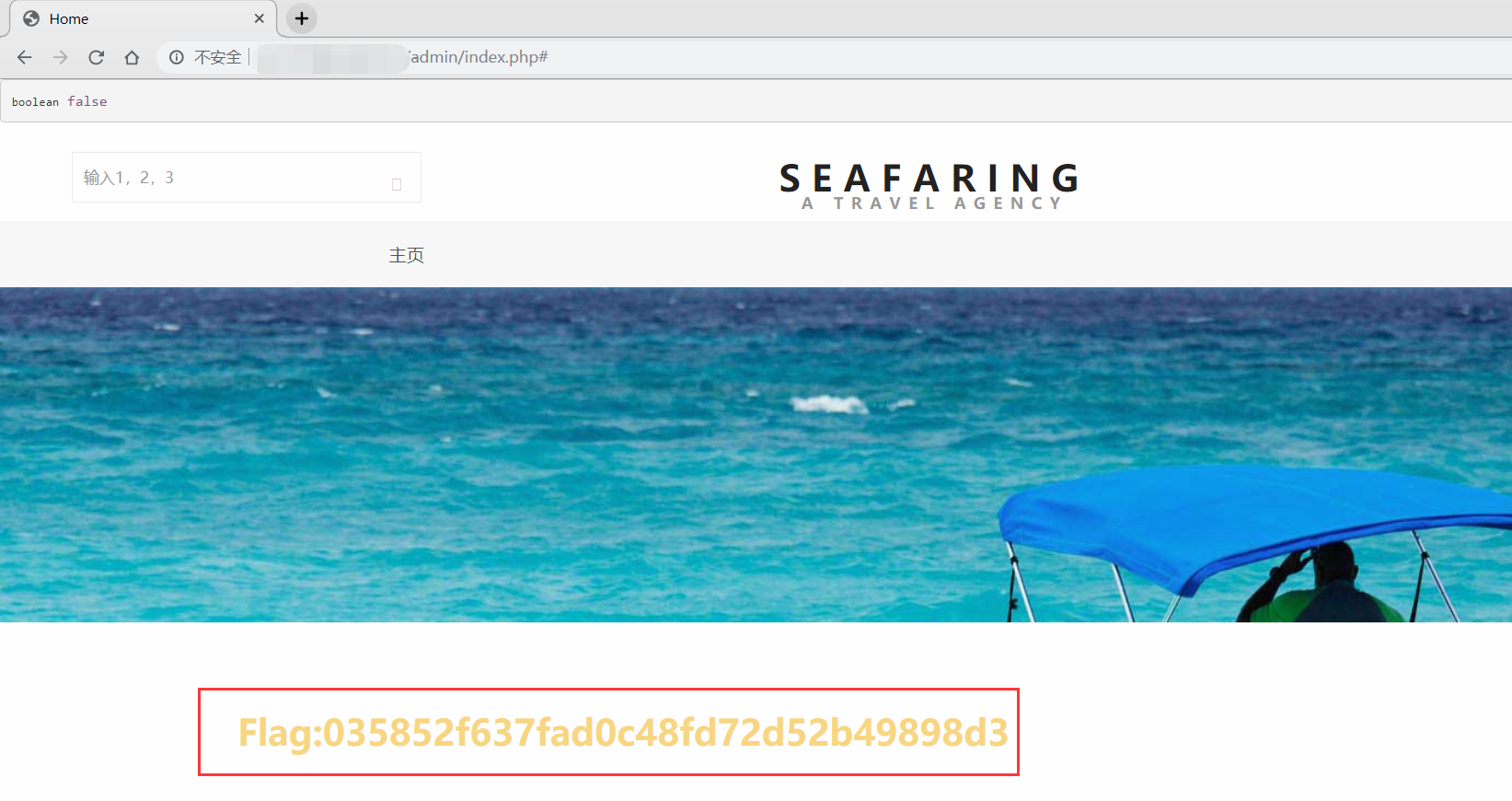

万能密码登陆

首页发现一个登录界面,使用万能密码登陆 ' or 1=1#' 登陆成功后,发现Flag

任意文件上传

刚刚的后台界面存在上传按钮,可直接上传一句话木马

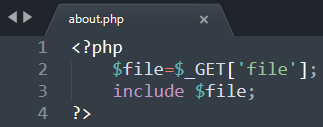

文件包含漏洞

漏洞位置

/about.php 这里对读取的文件未做任何限制,导致本地文件包含漏洞

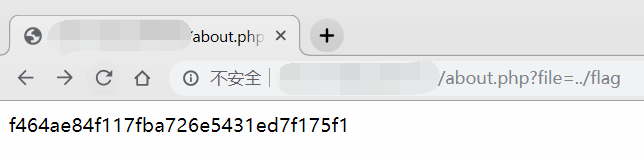

漏洞利用

读取flag

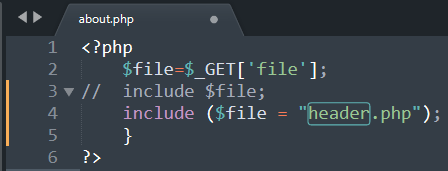

防御

这里about.php是指向header.php界面的

既然这样 那么我们可以选择硬编码写死

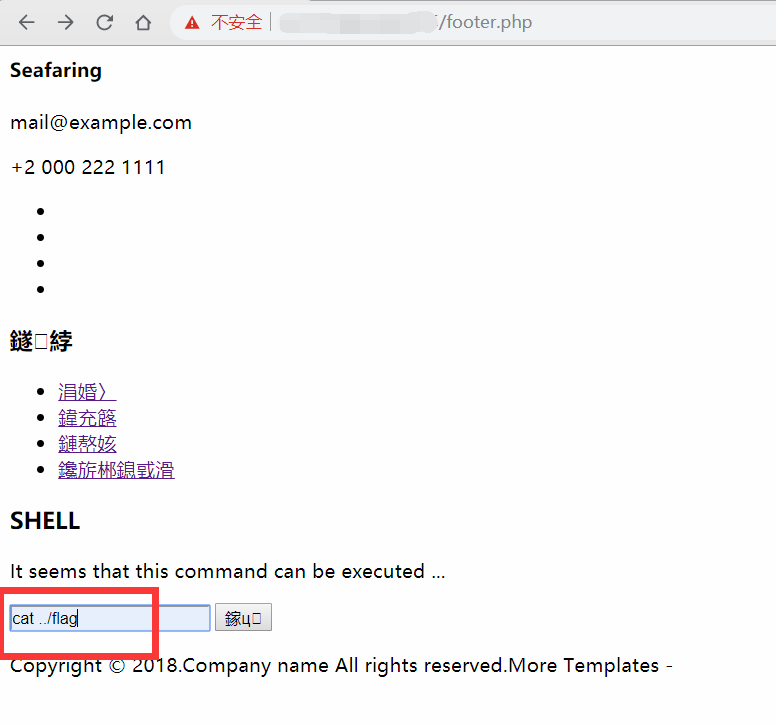

命令执行漏洞

漏洞位置

/about.php 存在任意命令执行漏洞

漏洞利用

在输入框里输入cat ../flag

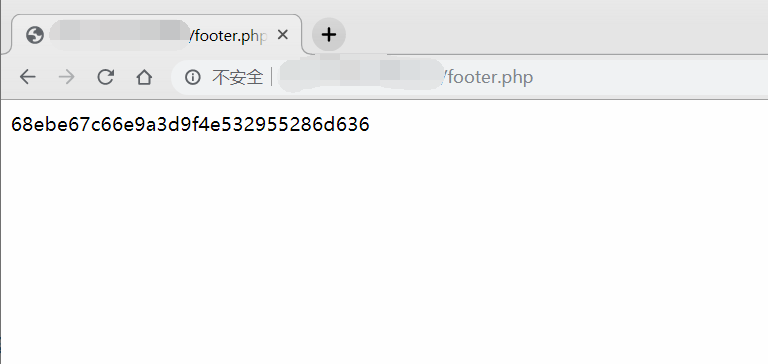

成功获取flag

防御

删除代码