授权,权限的控制

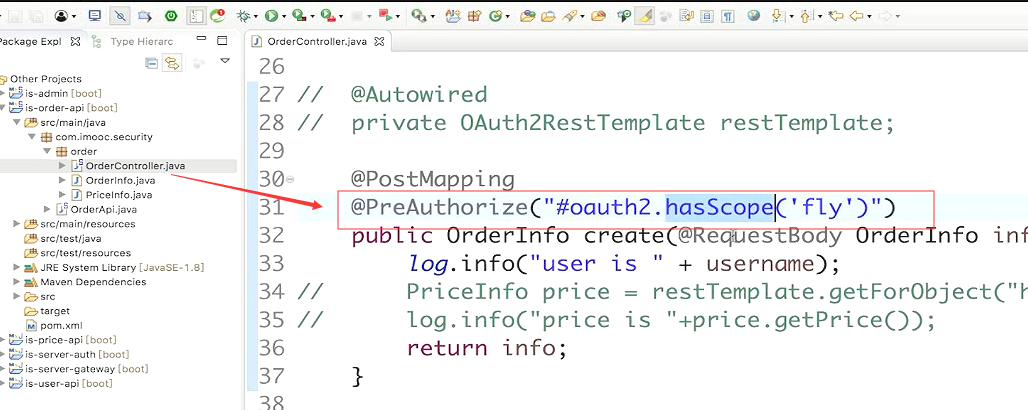

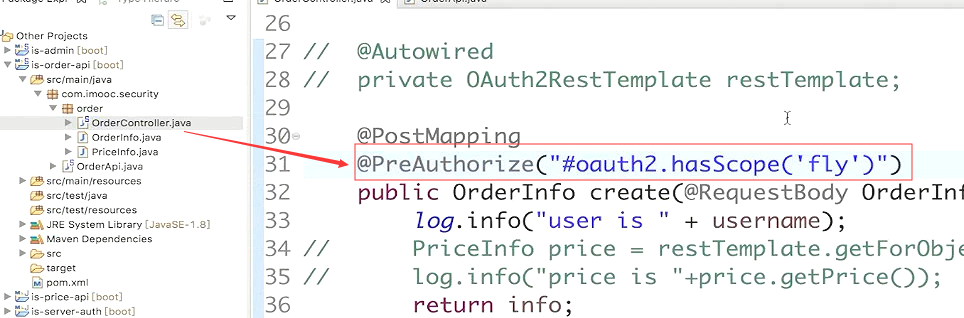

令牌里的scope包含fly就有权限访问。根据Oauth的scope来做权限控制,

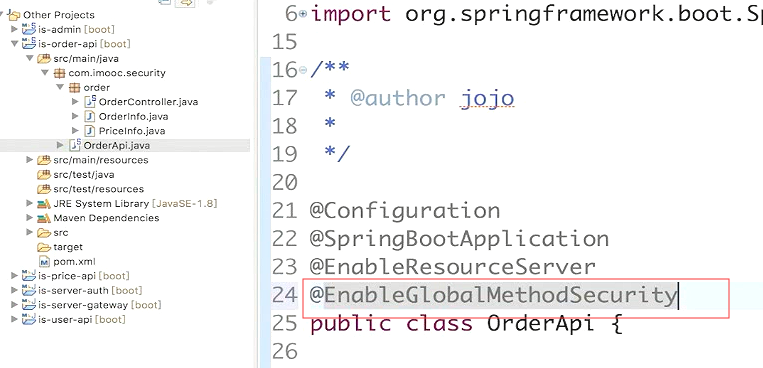

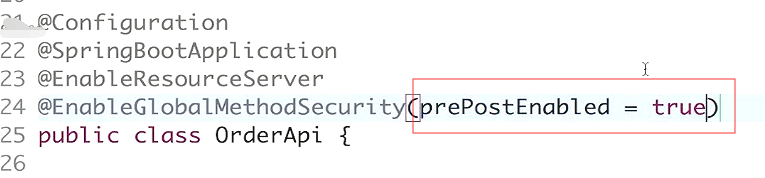

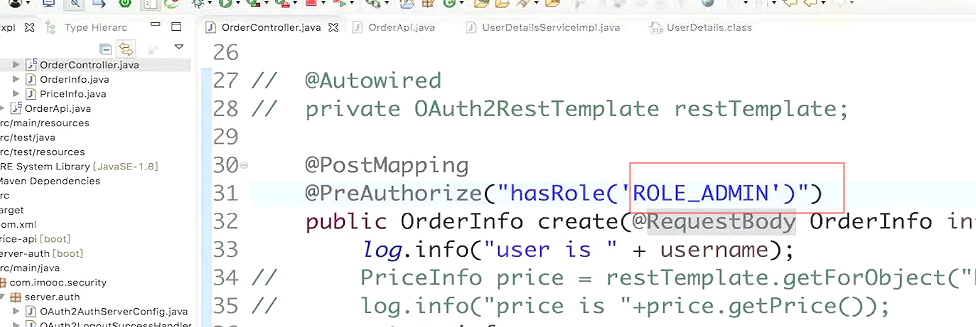

要让@PreAuthorize生效,就要在启动类里面写一个注解。

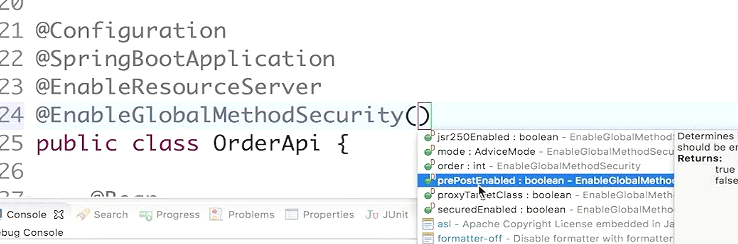

里面有一个属性叫做,就是在方法的执行之后可以用注解来插入一些方法安全的相关的一些表达式。

这样orderController里面的注解就会生效了

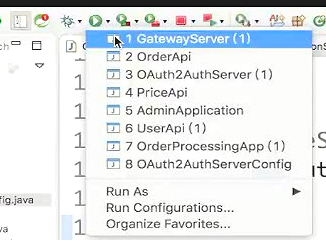

启动测试

认证服务器。

网关

orderAPI

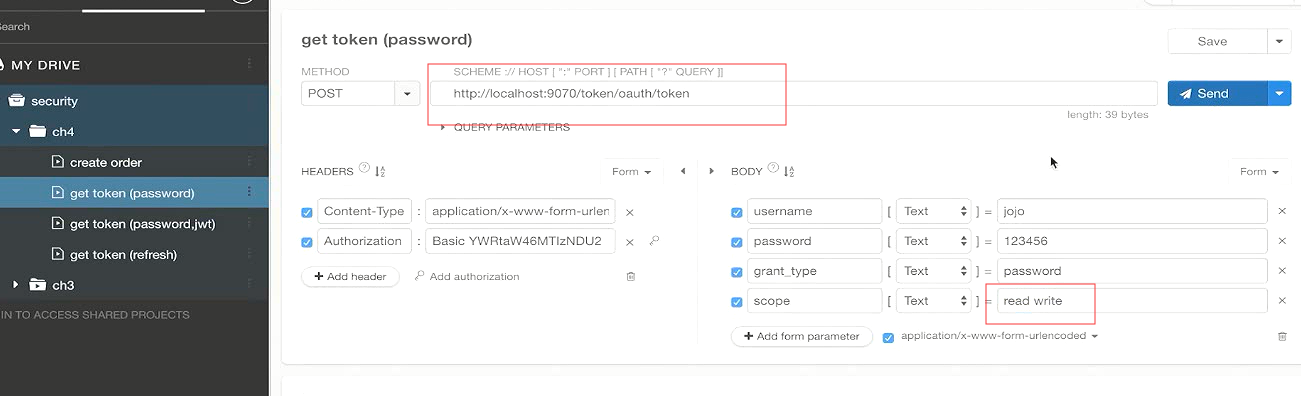

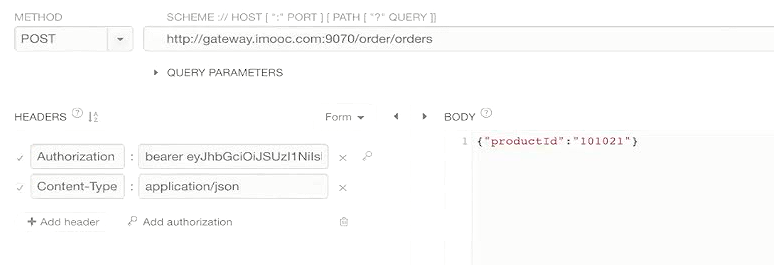

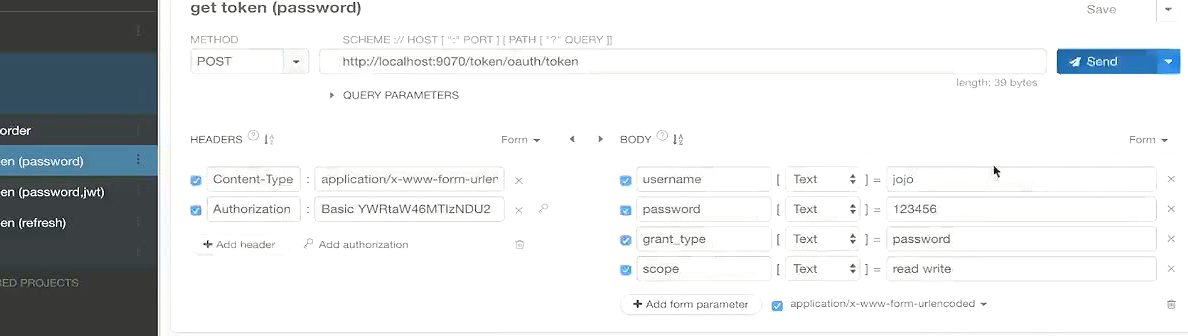

申请一个新的令牌

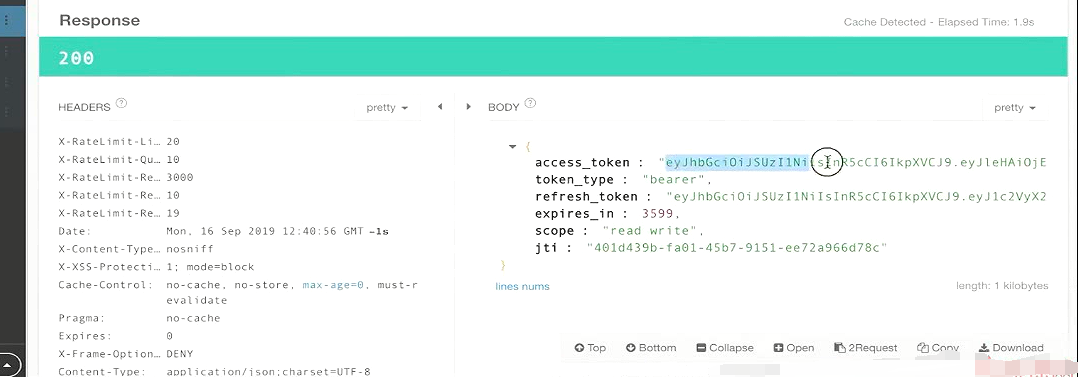

复制生成的这个令牌。

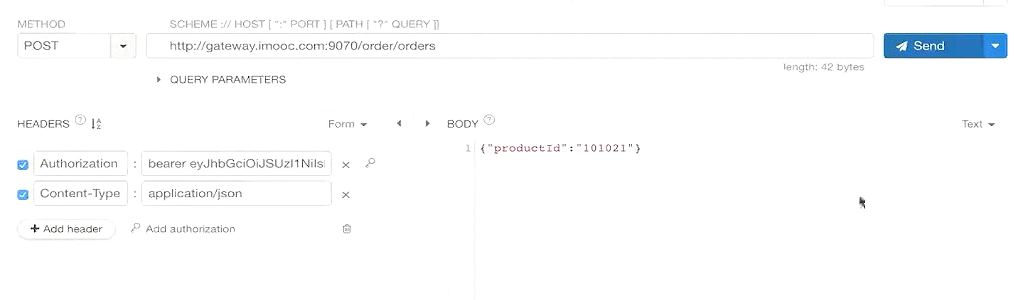

去调用创建订单的方法

收到一额403 就是不允许访问。

说明我们这个注解是生效的,因为我们发出的令牌只有read和write

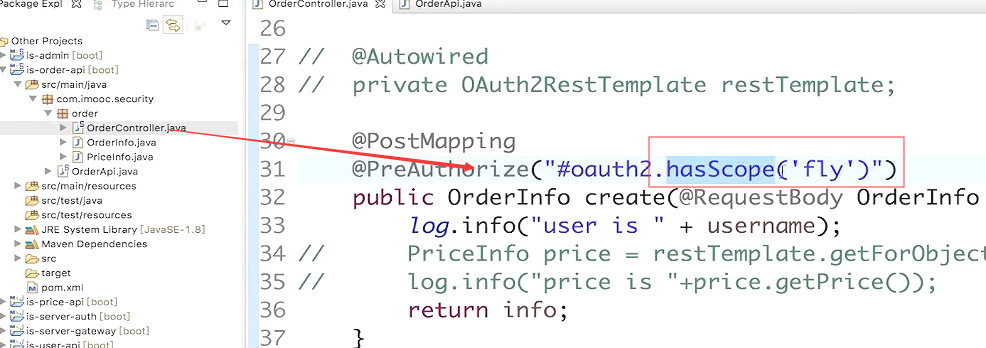

这里把scope改成write

重启OrderAPI

还是这个令牌,同样的请求在发送一次

scope这个东西是争对客户端应用的。

数据库内的read、writes是争对admin这个应用来说的。我发给admin这应用的时候有read和write这两个scope,但是它无法聚焦到某个人身上。

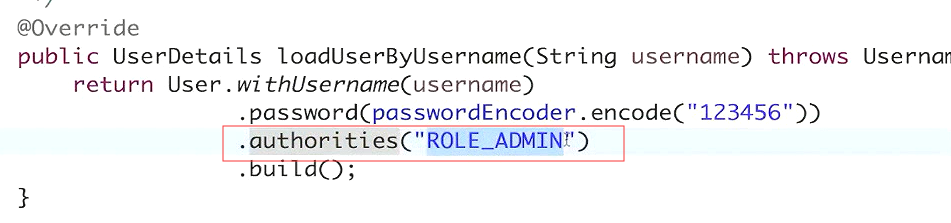

根据角色hasRole这个表达式

那么这个Role从哪里来呢?我们在分发令牌的时候,写了一个userDetails的实现类。这里组装UserDetails接口的实现,这个接口

这个接口里面有个方法 getAuthorizaties

这里指定了authories为ROLE_ADMIN 这个就是我们给用户指定的角色。这个方法里面实际是可以根据不同的用户名指定不同的角色的

这里的authorities是可以根据不同的人区分开的。

比如说这里配置为只有 ROLE_USER这个角色才可以访问

重启order服务

这个时候就会判断当前传来的用户,authorities里有没有ROLE_USER

访问被拒绝,

改成ROLE_ADMIN

再次重启order服务

可以访问

这是最简单的 在方法上是判断。没法应用复杂的场景。

角色总是在变,角色也在变。每次改了方法上配置,走要重启服务。

角色和权限实时变化怎么去做授权?

在网关上做复杂的权限控制。

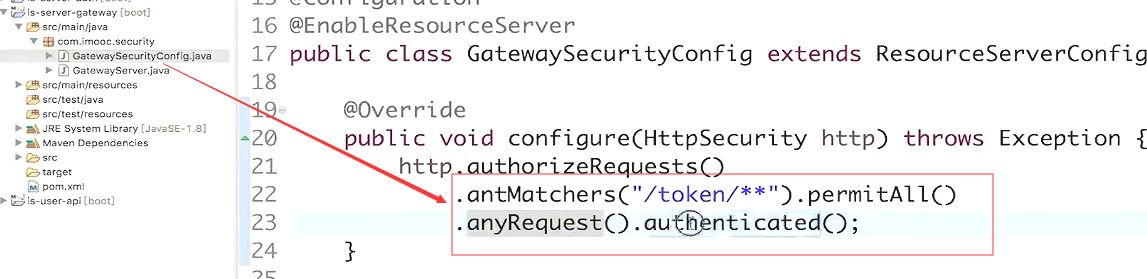

我们之前在网关上有这么个配置,出了token的请求,都需要做身份认证。

这里修改成access ,你给它指定一个访问的规则。

request就是当前的请求,authentication就是当前的用户。

调用一个服务的hasPerission方法,把当前请求和当前用户传进去。这个方法返回一个bool,true或false。如果是true你就能访问,false 就不能访问。

permissionService从哪里来?这个就要自己去写了。

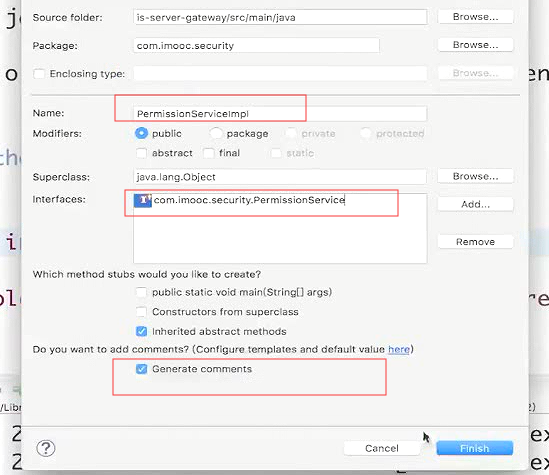

声明一个接口叫做PermissionService。

里面只有一个方法就是hasPermission。authentication里面就包含了用户的信息。

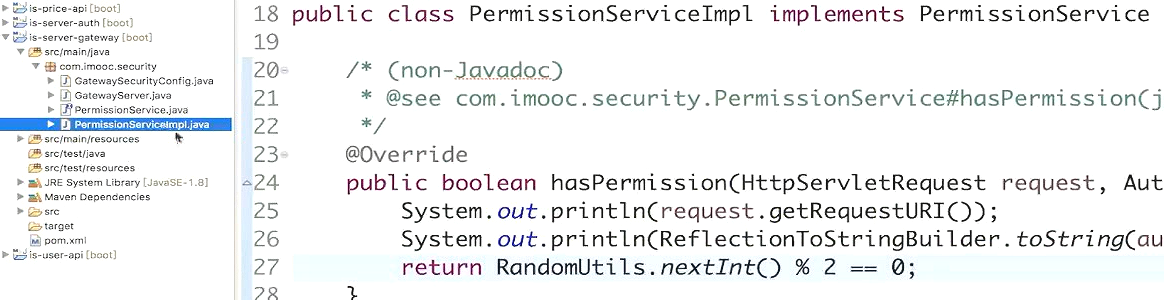

实现类。

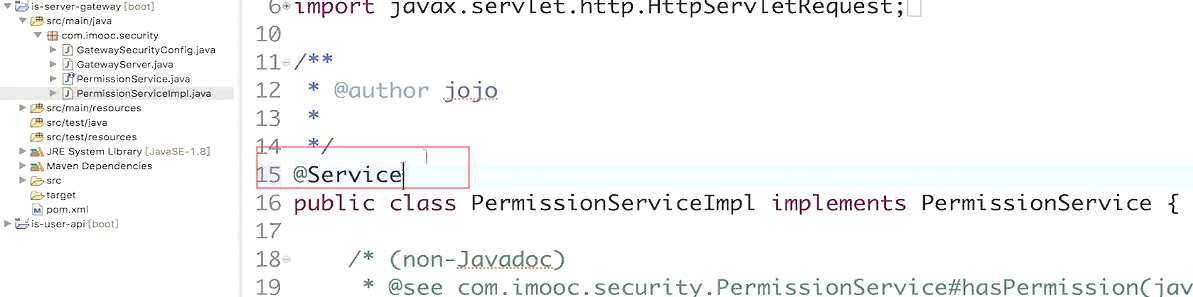

声明称一个spring的service

在这里调用你的远程服务,或者查询数据库,或者查redis,或者网关启动的时候,已经把权限信息缓存到内存里了。

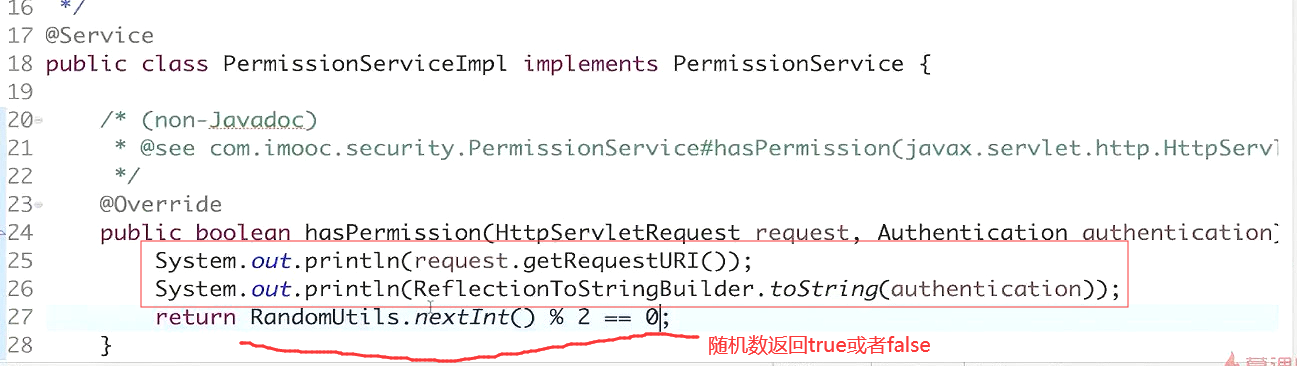

这里应该是真正调用业务逻辑的服务来判断,这里我们就不调用服务了,打印一些信息。

50%的几率有权限访问,50%的几率没权限访问,

这个时候psermissonService实际上是不起作用的。现在网关不认这个permissionService,不知道这个permissionService到底是什么

先申请一个新的令牌,如果令牌过期了的话。

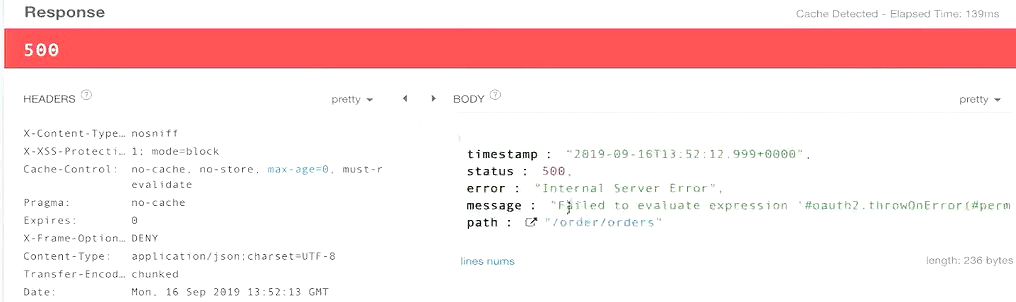

解析表达式失败了。不知道该怎么解析。

现在要告诉它怎么解析这个psermissionService,让他知道permissionService技术这个东西

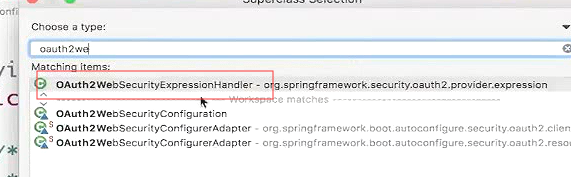

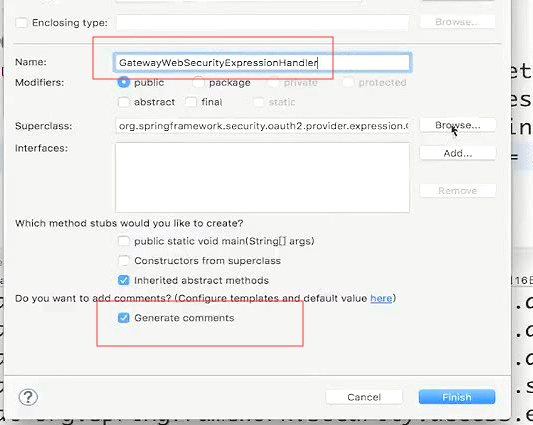

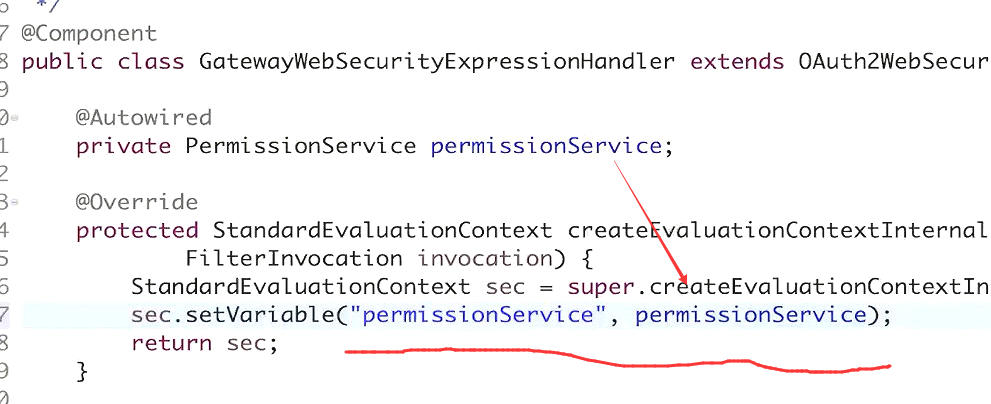

写一个表达式的处理器

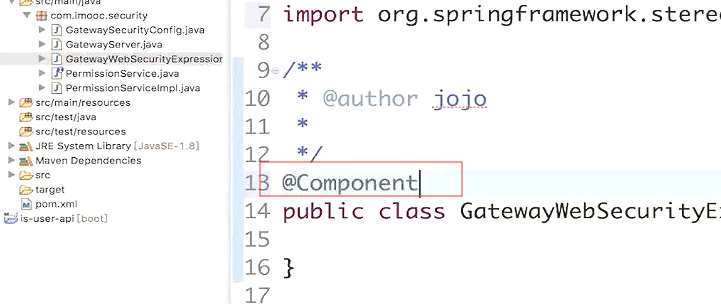

把她声明成一个组件

注入我们自己写的permissionService

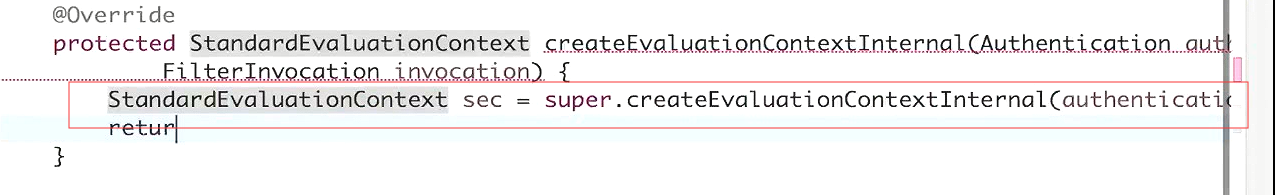

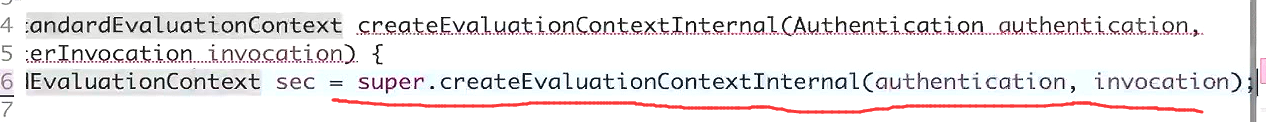

我们要覆盖它的一个方法

创建一个评估的上下文来告诉它 permissionService怎么解析。

首先执行以下super的方法,创建一个标准的评估上下文。

在这个标准的评估上下文上,我们去设置一个变量。

有了这个表达式处理器,在表达式里面写psermissionService这个字符串的时候,她就知道我应该是去调用这个注入进来的psermissionService这个类里面的方法了。

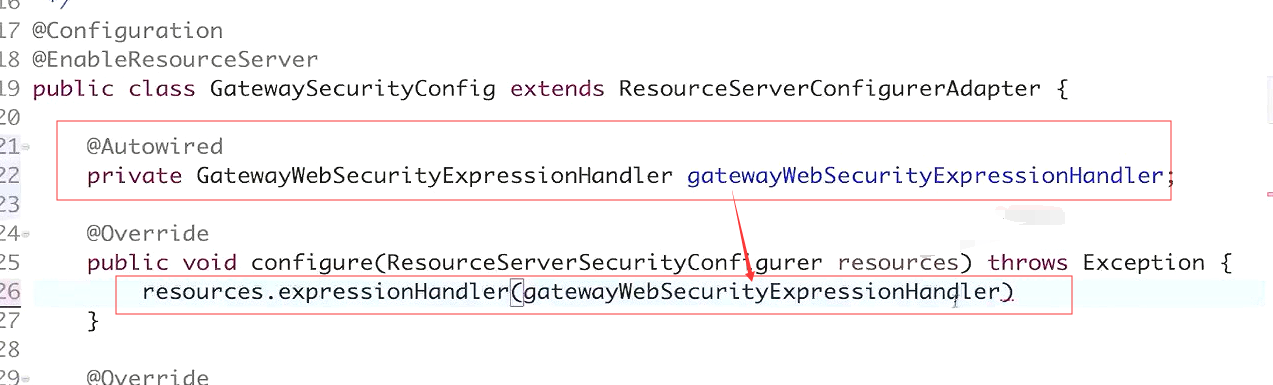

重写安全配置的方法

注入我们自己写的表达式处理器。,

配置上表达式处理器,这个时候系统再去解析这个表达式的时候就会用我们自己写的表达式处理器了

重启服务测试

50%的成功率 需要多点击几次。

失败的情况

最终的效果,认证服务器里是有权限的服务的。权限服务和订单服务一样也是微服务。前端应该也有权限服务的页面。用户可以通过调页面管权限服务。把你的权限逻辑配到服务器里面。

细粒度的权限,到某一个请求,都在网关控制,微服务之间互相调用的时候,只做粗粒度的黑白名单的控制。