拿到raw文件拖到kali里,首先看镜像信息、

volatility -f /root/mem.raw imageinfo

用建议的profile,Win7SP1x86。先查看下内存中的进程

volatility -f /root/mem.raw pslist --profile=Win7SP1x86

有几个进程比较值得关注

TrueCrypt.exe ---一款磁盘加密工具

notepad.exe ---windows里的记事本

mspaint.exe ---windows画图工具

DumpIt.exe ---内存镜像提取工具

用命令查看一下提取内存时的内存数据,发现noetepad和mspaint在内存中都没有数据

volatility -f /root/mem.raw --profile=Win7SP1x86 userassist

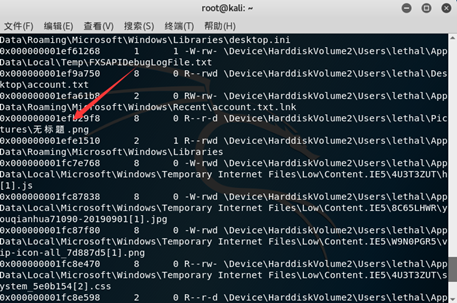

再扫描文件看看

volatility -f /root/mem.raw --profile=Win7SP1x86 filescan |grep -E 'png|jpg|gif|zip|rar|7z|pdf|txt|doc'

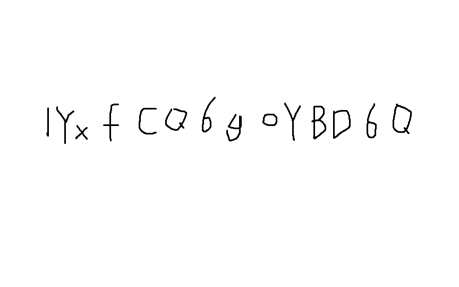

无标题.png是windows画图工具的默认文件名

把图片dump下来

volatility -f /root/mem.raw --profile=Win7SP1x86 dumpfiles -Q 0x000000001efb29f8 --dump-dir=/root/111

应该是密码,先收着后面用

1YxfCQ6goYBD6Q

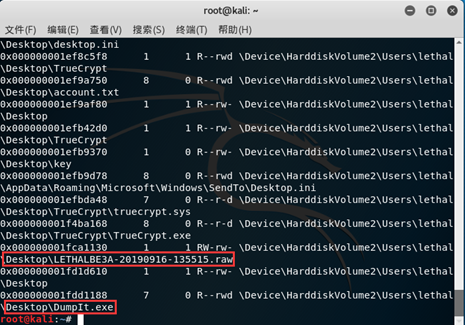

再扫描一下桌面文件看看

volatility -f /root/mem.raw --profile=Win7SP1x86 filescan | grep "Desktop"

dumpit.exe默认生成的文件是 {hash}.raw,默认保存路径是dumpit.exe所在的路径

LETHALBE3A-20190916-135515.raw是DumpIt.exe生成的文件,dump下来看看

volatility -f /root/mem.raw --profile=Win7SP1x86 dumpfiles -Q 0x000000001fca1130 --dump-dir=/root/111

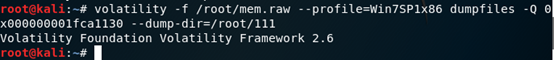

发现没数据,说明取证的时候dumpit.exe还在运行,那就dump一下dumpit.exe的内存镜像看看

volatility -f /root/mem.raw --profile=Win7SP1x86 memdump -p 3380 -D /root/111

对dumpit.exe的内存镜像进行分析

foremost 3380.dmp

分离出包含flag.txt的加密压缩包文件,密码是图片内容1YxfCQ6goYBD6Q

flag.txt内容为RoarCTF{wm_D0uB1e_TC-cRypt}