20169205 2016-2017-2 《网络攻防技术》第3周学习总结

黑客工具学习(附上链接)

教材学习内容总结

本周的学习内容较多,介绍了大量在网络信息收集方面的常见工具以及信息收集方面的理论知识。

主要内容有以下几个方面:

1、网络踩点:

(1)使用GoogleHack技术搜索对自己有用的特定信息

(2)使用Google搜索可能包含有个人信息的内容;

(3)从google.com、baidu.com、sina.com.cn中选择一个域名进行DNS查询,获取IP地址及其详细信息:

2、网络扫描

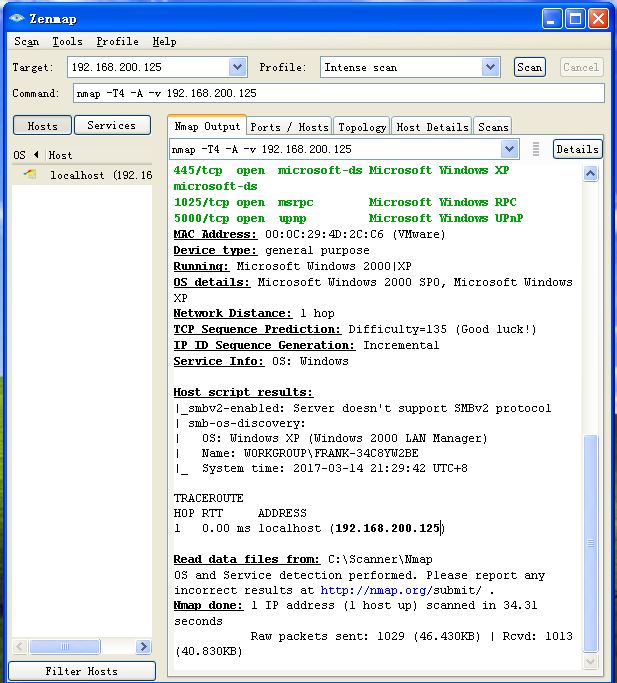

在攻击机上使用nmap对靶机进行扫描,Nmap可以实现指定的协议对端口1到1024以及nmap-services 文件中列出的更高的端口在扫描。当既扫描TCP端口又扫描UDP端口时,可以通过在端口号前加上T: 或者U:指定协议。

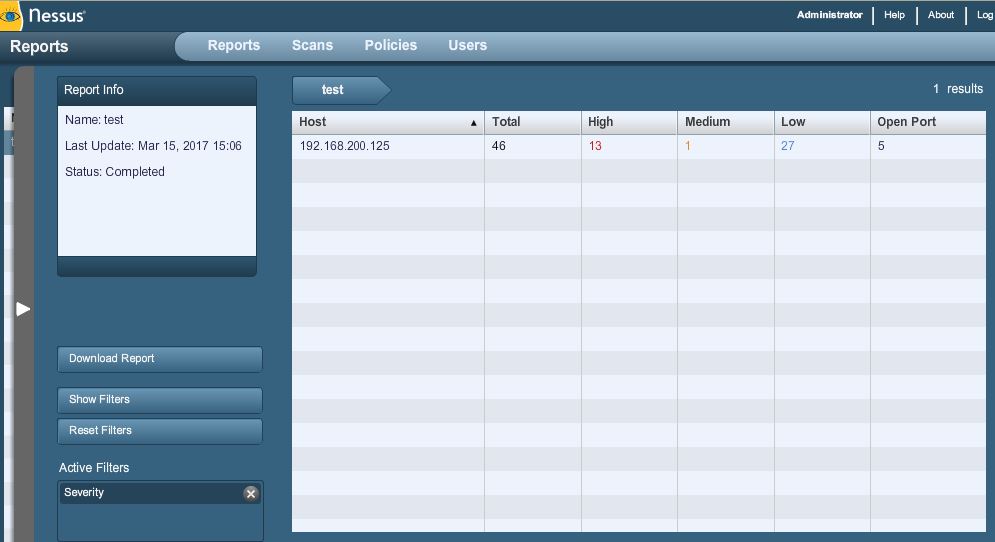

3、漏洞扫描

使用Nessus软件对靶机进行扫描,采用客户/服务器体系结构,客户端提供了运行在X window 下的图形界面,接受用户的命令与服务器通信,传送用户的扫描请求给服务器端。

教材学习中的问题和解决过程

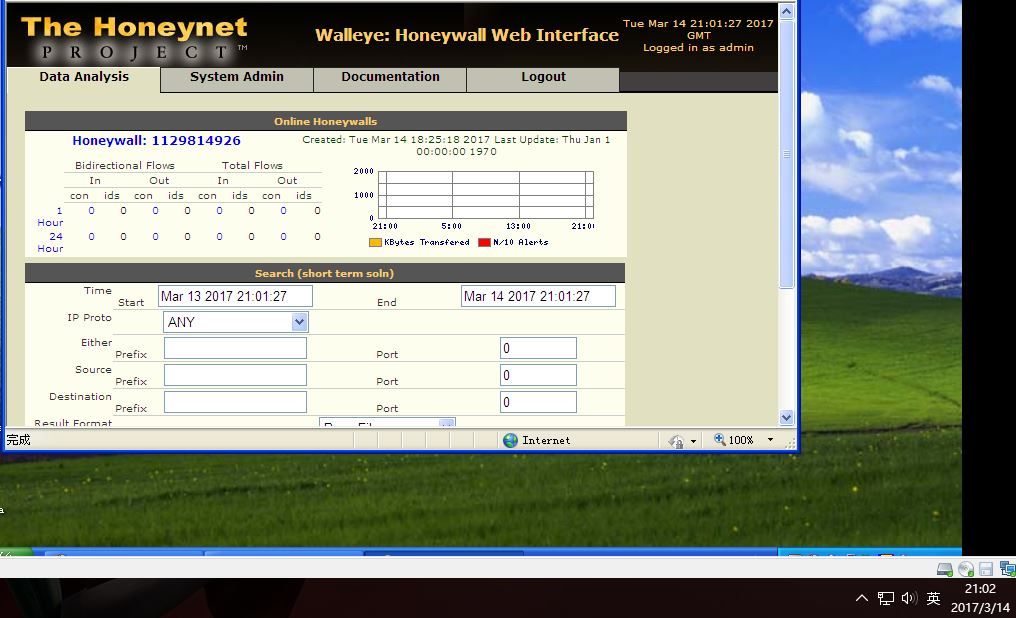

蜜网网关、靶机、攻击机全部搭建成功了

Honeywall网关界面

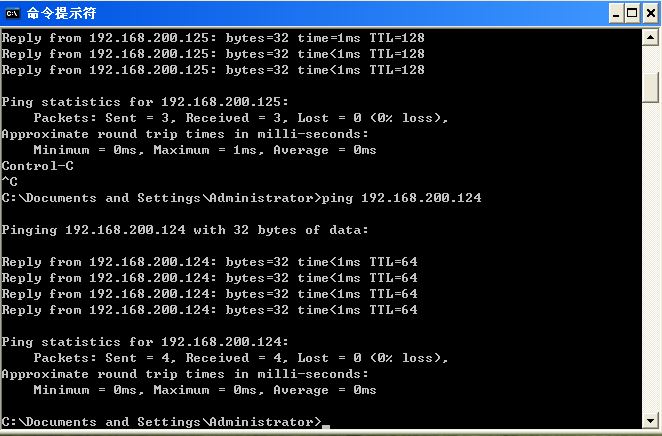

靶机和虚拟机之间可以互相ping通

靶机:

win XP professional

攻击机:

BT5

Kali

Win XP attacker

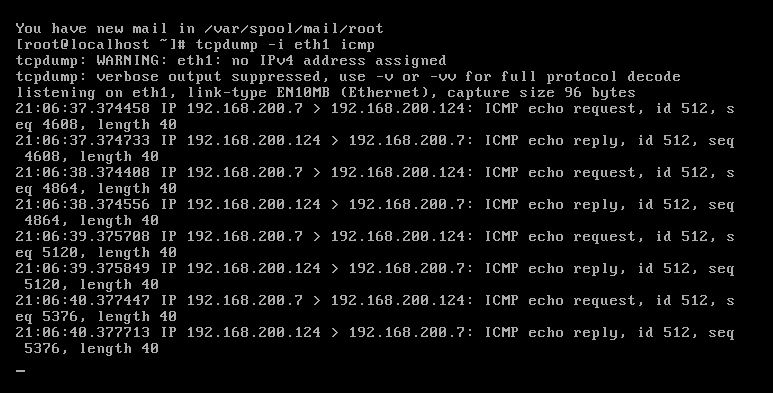

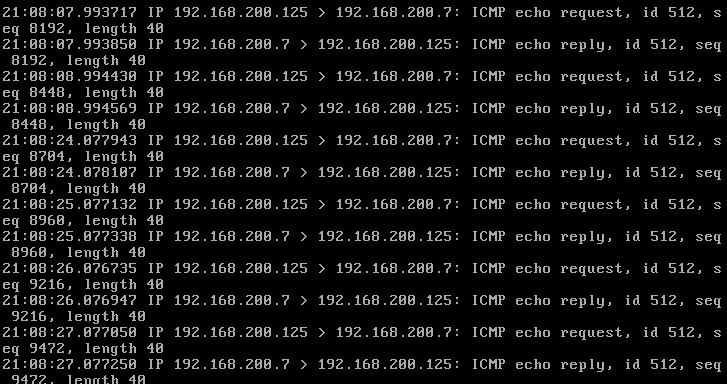

网关捕获信息

利用网关捕获攻击信息

nmap的使用

windows下的nmap

Kali 下的 nmap

Nessus的使用

扫描靶机

扫描到的严重漏洞

视频学习中的问题和解决过程

1、Metasploitable2安装问题

视频中提到了kali的靶机,因此需要安装此虚拟机作为kali的靶机。

2、namp网段无法扫描

用nmap扫描一个网段172.16.253.*的所有主机 nmap -sP 172.16.253.0/24 但是只能扫描到7台主机,实际上这个网段(我的实验室)几乎所有主机都是开着的,而且均可以ping 通。如果把网段减小,172.16.253.0/28 这样就能把这个子网中的所有主机都扫描出来。

解决

使用nmap -sP 172.16.253.* |grep for

或者nmap -sL

3、openavs安装成功后显示无法找到openavsad

在添加用户的时候,显示找不到命令

原因是视频中用的是老版本的openavs,而我们现在下载的openavs是新版本的,应执行如下命令:

openvasmd --create-user 用户名 --role Admin

openvasmd --user 用户名 --new-password 新密码

4、openavs-start失败

报错提示 : failed to start open Vulnerability assessment system scanner daemon

解决

openvas-stop

openvas-setup

netstat -antp

openvas-start

安装成功后截图

学习进度条

| 时间 | 学习时间目标 | 实际进行时间 |

|---|---|---|

| 第一周 | 8 | 8 |

| 第二周 | 10 | 8.5 |

| 第三周 | 12 | 10.5 |

学习目标

已报名参加院信息安全大赛,希望通过课程系统的学习在大赛中取得好成绩。

参考资料

- [网络攻防技术与实践](http://book.douban.com/subject/6558082 /) (官网)