在十八号的时候,FreeBuf发了一篇国外的挖洞经验《利用文件上传功能构造实现针对后端验证机制的RCE漏洞》,有兴趣的可以先去看一下原文。

目录

0x01 吐槽

0x02 漏洞分享

0x01 吐槽

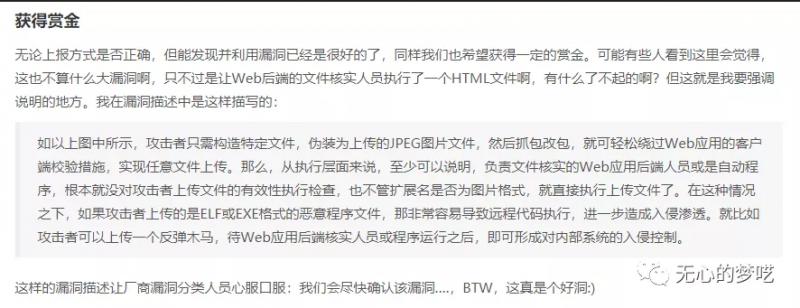

严格来说,这个并不是一个RCE漏洞,它就是一个正常的文件上传,没有对文件做任何的过滤而造成的,但它最后的描述是这样的

然后获得的奖励是这样的

一个靠语言描述而成的漏洞利用,最终的奖金为3000美金,这种事情在国内是完全不可能的事情,在下面的评论中,也有大家的各种吐槽

没错就是这个样子,但是给的不是50,我在很久之前的一次众测中也挖到了一个一模一样的漏洞,最后给的结果是忽略,在我不断申诉的情况下,最后给的结论是“漏洞证明不接受描述类的证明,提交什么能证明的危害,按什么评级”,并定价100元。

然而我在写这篇文章的时候,重新对这个漏洞进行了复现,发现他还没有进行修复,而是仅仅只将文件名改成了一串随机的字符串。

0x02 漏洞分享

漏洞已经提交了快一年了,这里就将部分细节公布出来,大家多少了解点思路就可以了。

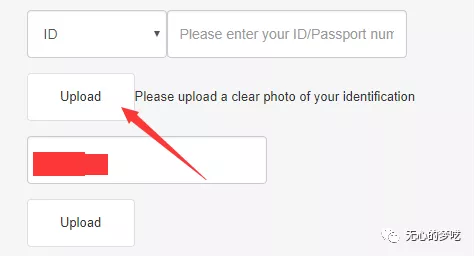

漏洞触发点是在旧系统的profile中,可以直接对文件进行上传操作

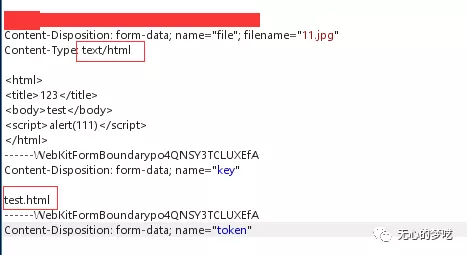

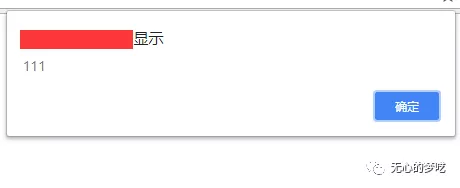

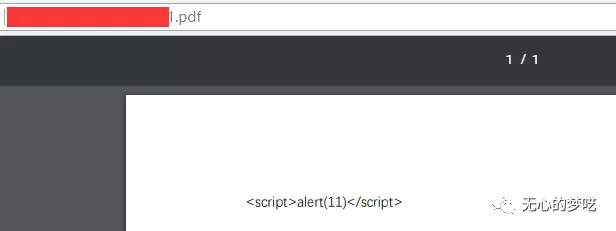

没有对所输入的文件进行任何的过滤,在上传的时候仅仅只需要将数据包中的文件名和类型进行更改就可以以我们想要的任何形式来上传

如果想上传为pdf的话,也是同样的道理

在写文章的时候我进行的复现操作时,发现不会再返回我们所输入的文件名了,而是将文件名重命名为一串随机字符串了

文章同样没有任何的技术含量,但是国内外的环境造成了各种的问题的发生,所以还是好好学习吧

文章首发公众号:无心的梦呓(wuxinmengyi)

这是一个记录红队学习、信安笔记,个人成长的公众号

扫码关注即可