码云

5个Kali视频学习(11-15)

11.openvas的使用

在网上也看到了一篇比视频中讲的更详细的教程openvas的使用高级向导

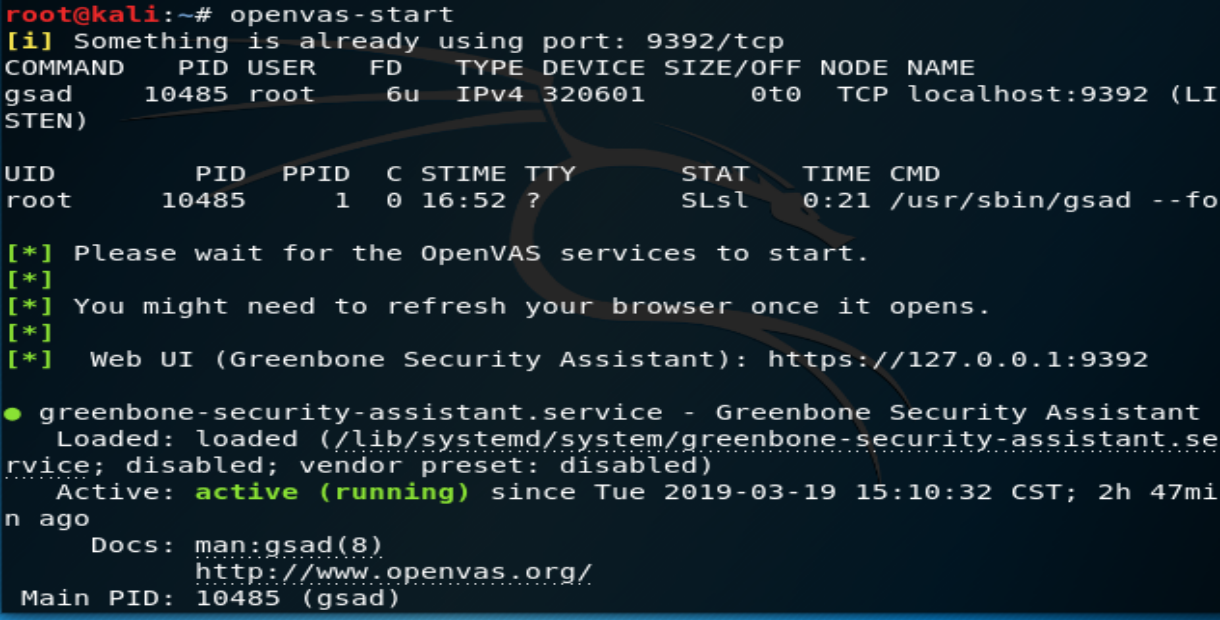

在命令行输入openvas-start启动openvas

点击configuration里的targets建立漏洞分析目标,名字随意,目标主机的ip 其他都可默认

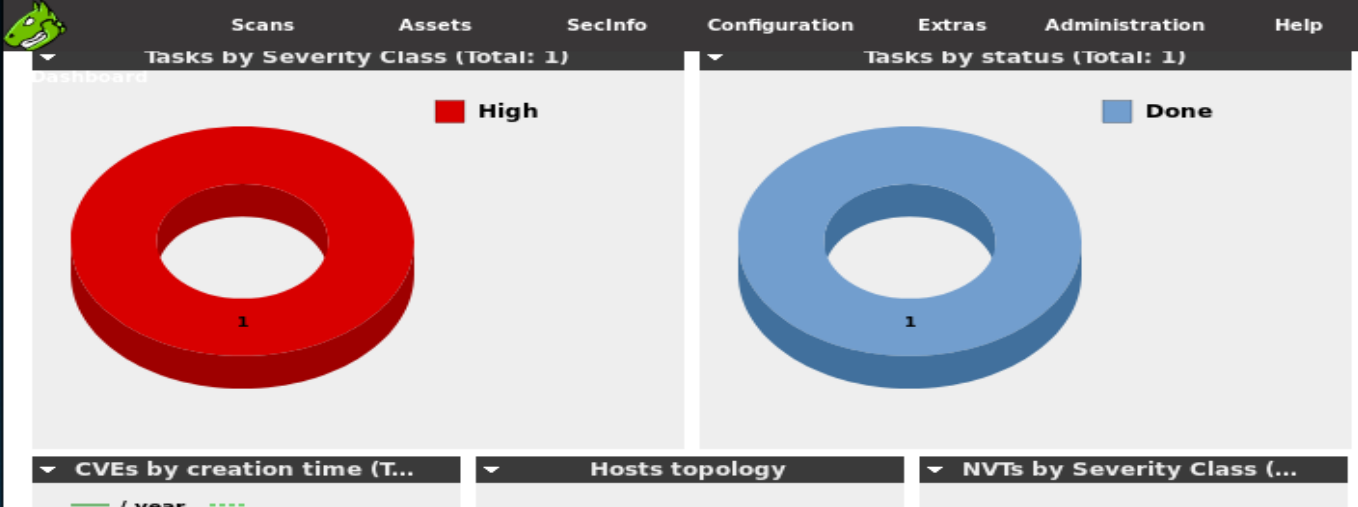

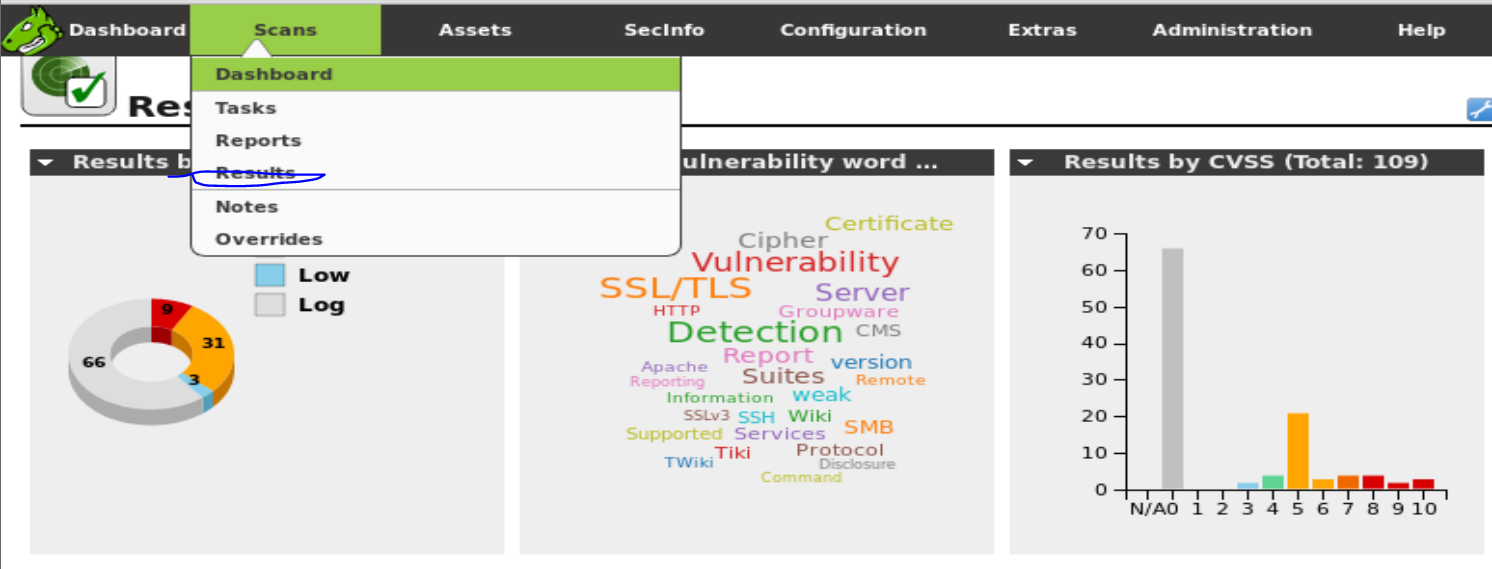

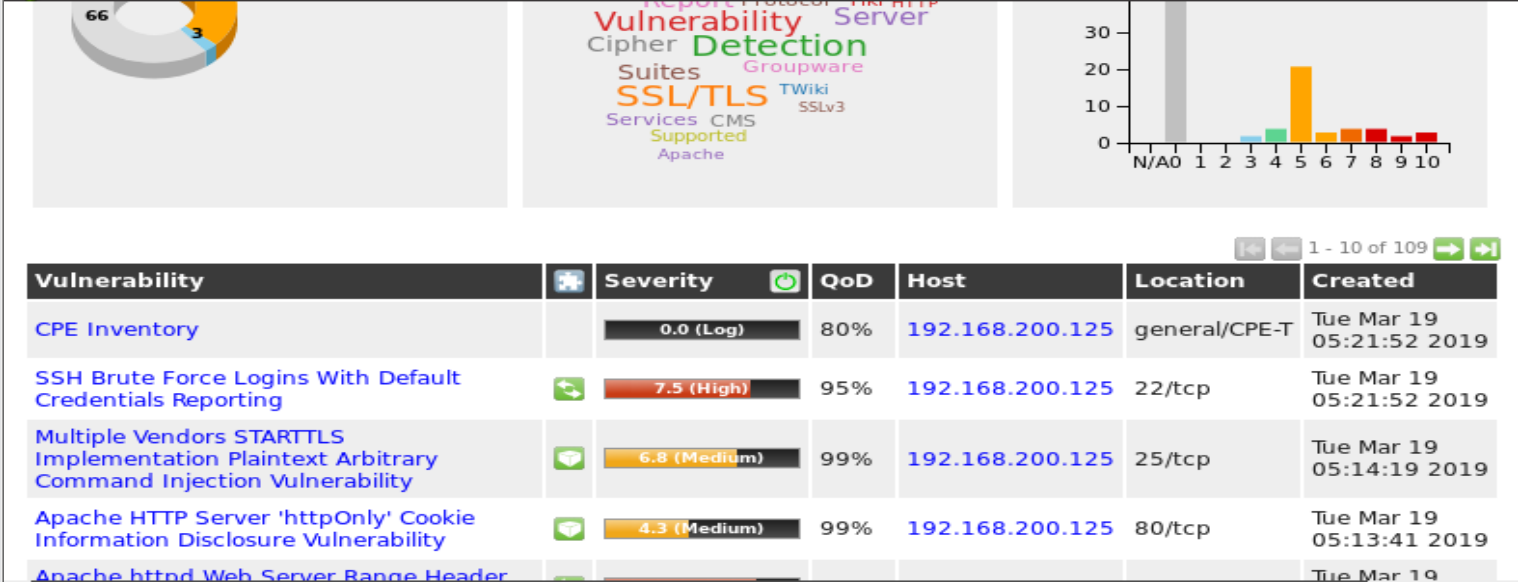

建立相应的目标主机的任务,之后的观察结果及报告如下:

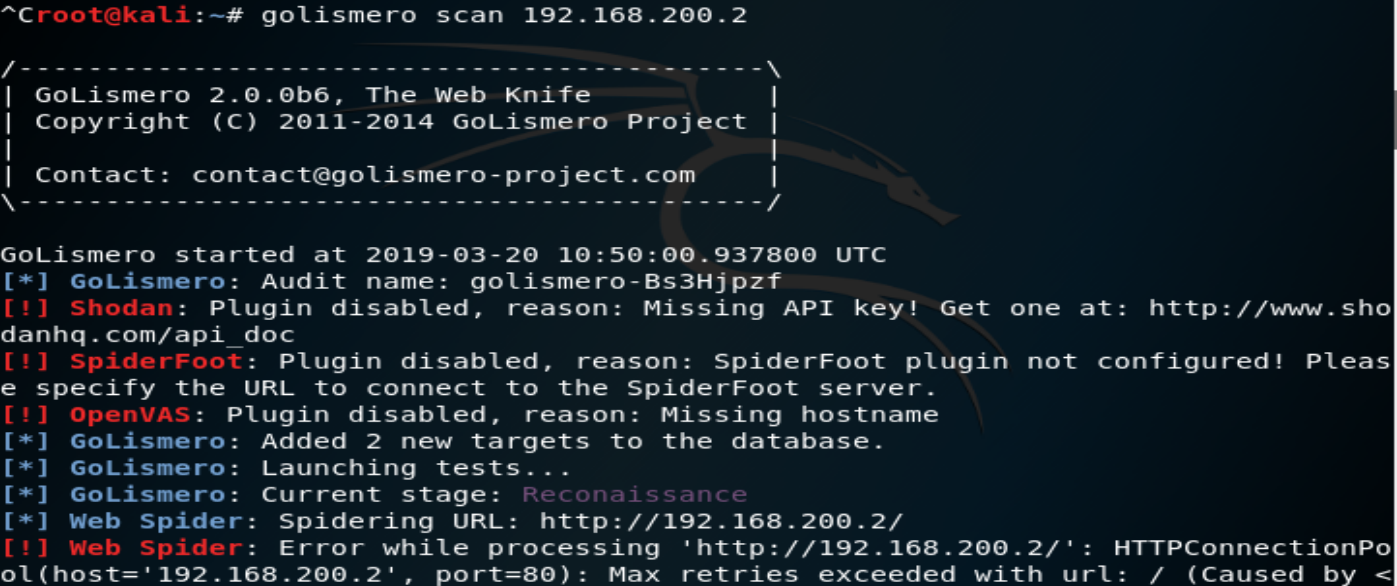

golismero含有多种插件,使用scan命令扫描对应主机,如下

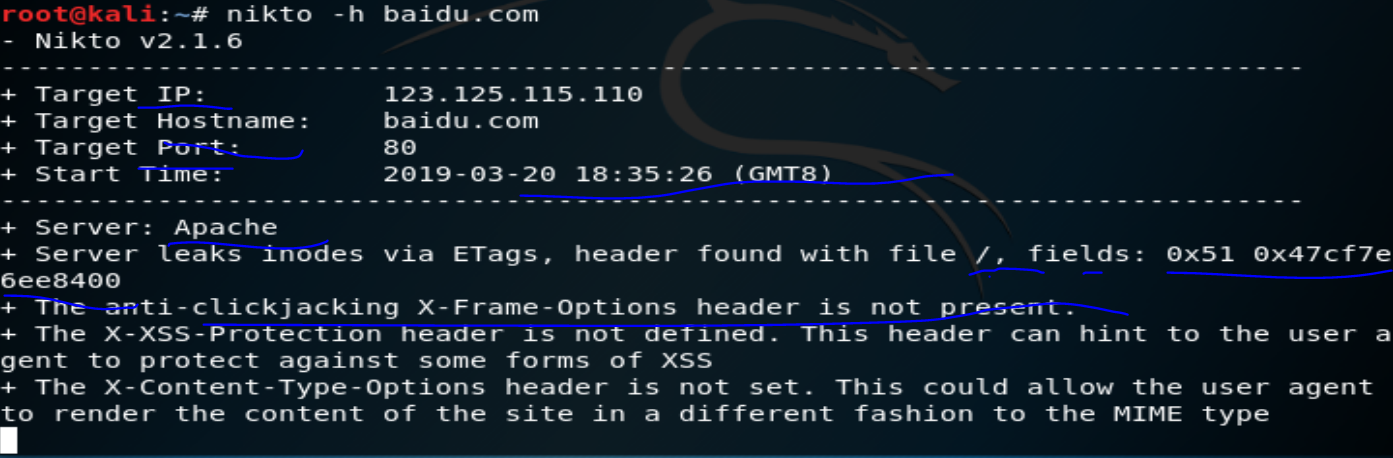

Nikto是一款Web安全扫描工具,可以扫描指定主机的web类型,主机名,特定目录,cookie,特定CGI 漏洞,XSS漏洞,SQL注入漏洞等,非常强大

nikto -h ip

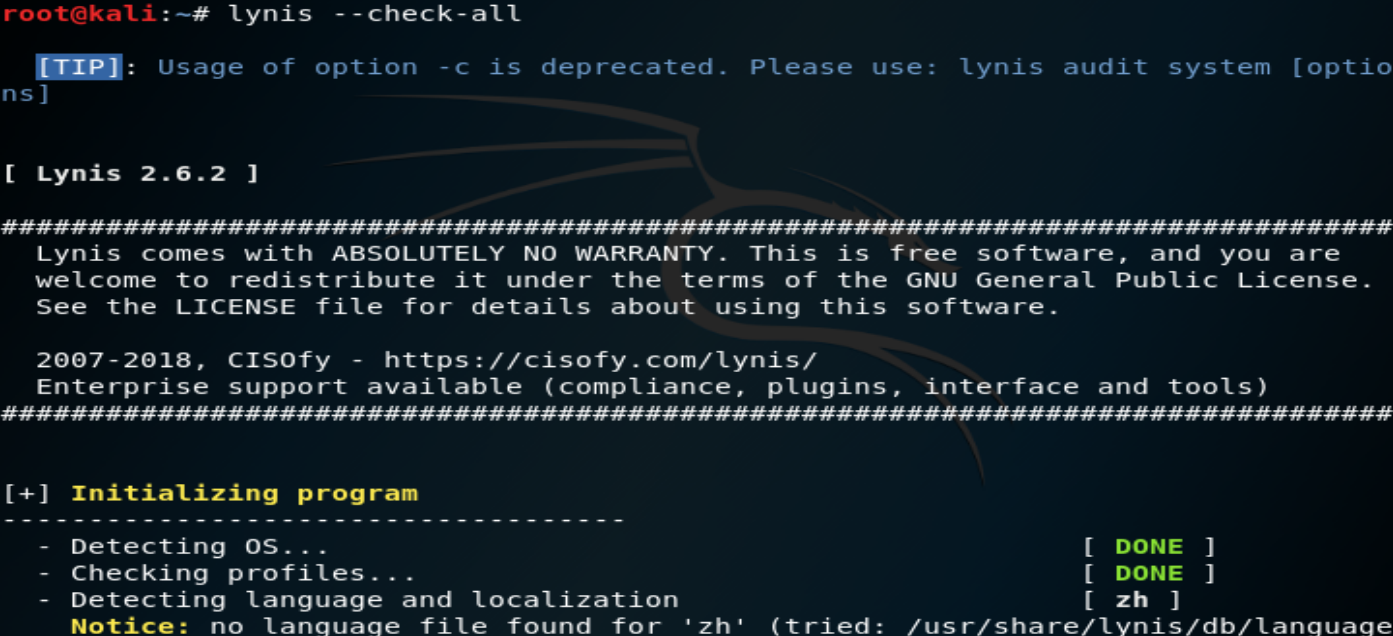

Lynis系统信息收集整理工具

Lynis是一款功能非常强大的开源审查工具,面向类似Unix/Linux的操作系统。它可以扫描系统,查找安全信息、一般的系统信息、已安装软件及可用软件信息、配置错误、安全问题、没有设密码的用户帐户、错误的文件许可权限以及防火墙审查等。

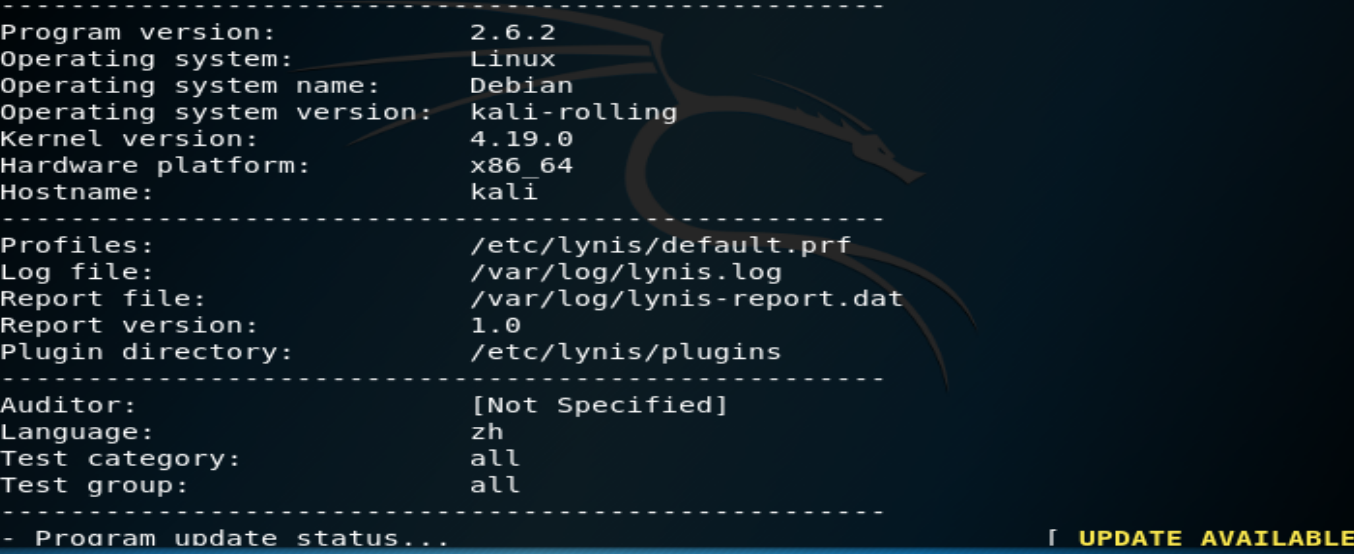

扫描整个Linux系统,为了避免交互,可以在末尾添加-Q,枚举出的系统信息 :

检查一些目录是否存在

Lynis扫描结果

扫描过程中,你会看到输出是 [OK]或[WARNING]。[OK]被认为是好的结果,而[WARNING]是坏的结果。但是这并不意味着,[OK]结果代表配置正确,[WARNING]未必就是坏的。你在阅读/var/log/lynis.log下的日志后,应采取纠正措施,解决那些问题。在大多数情况下,扫描会在结束后提供建议,表明如何修复问题。

面向Linux系统的安全审查和扫描工具这里讲的很详细关于lynis

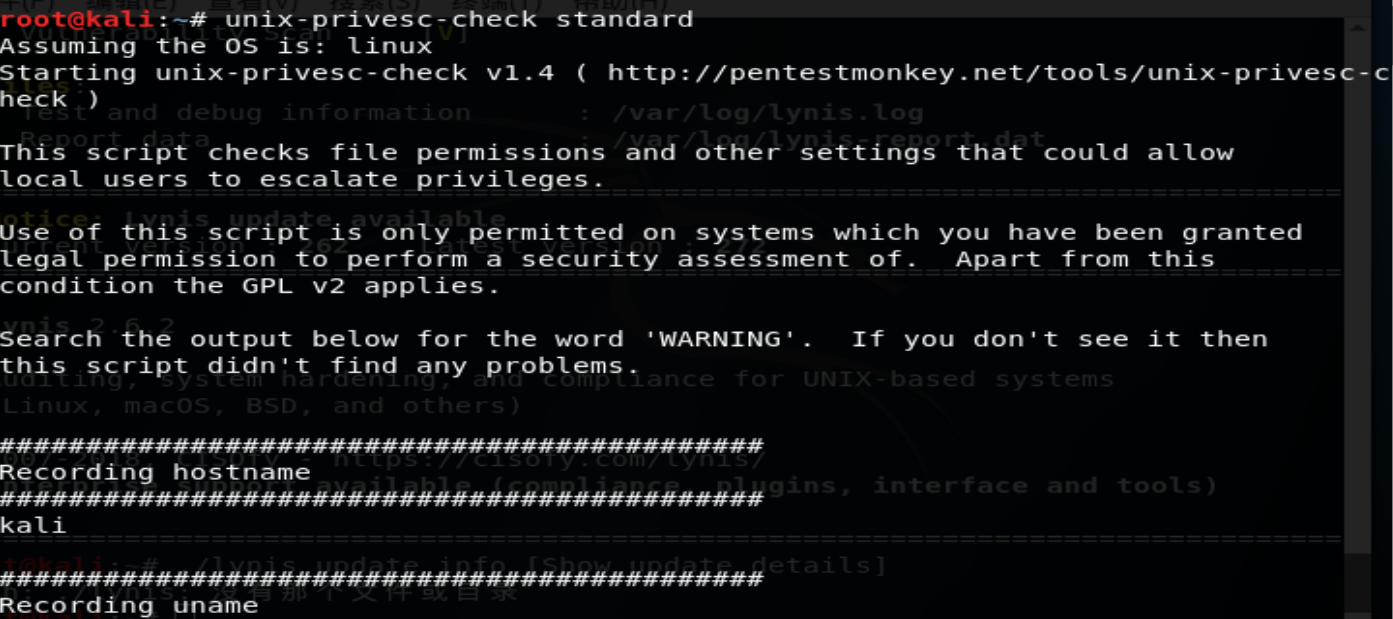

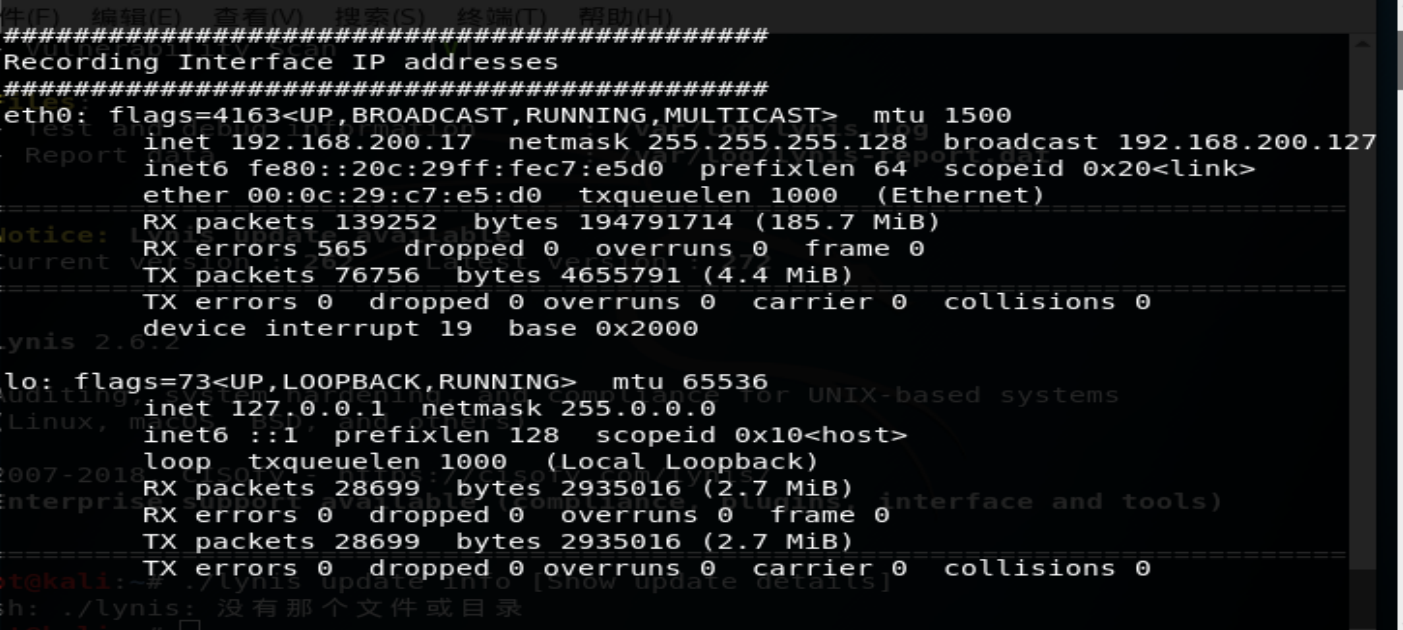

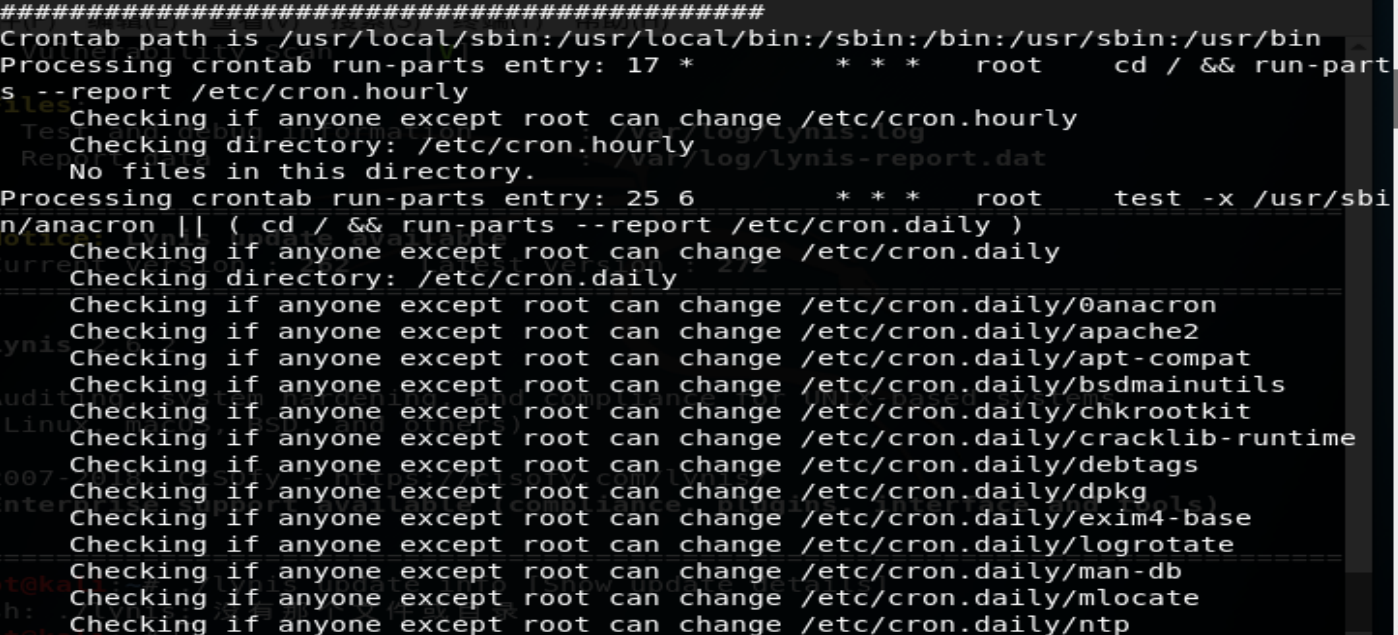

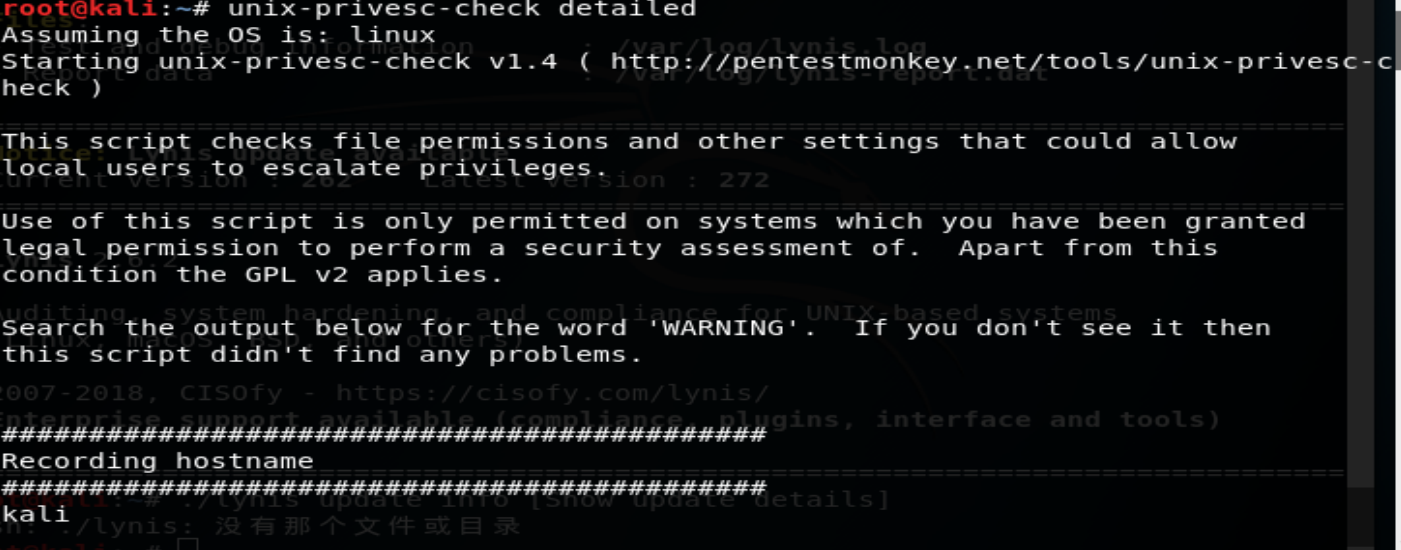

提权漏洞快速检测工具unix-privesc-check

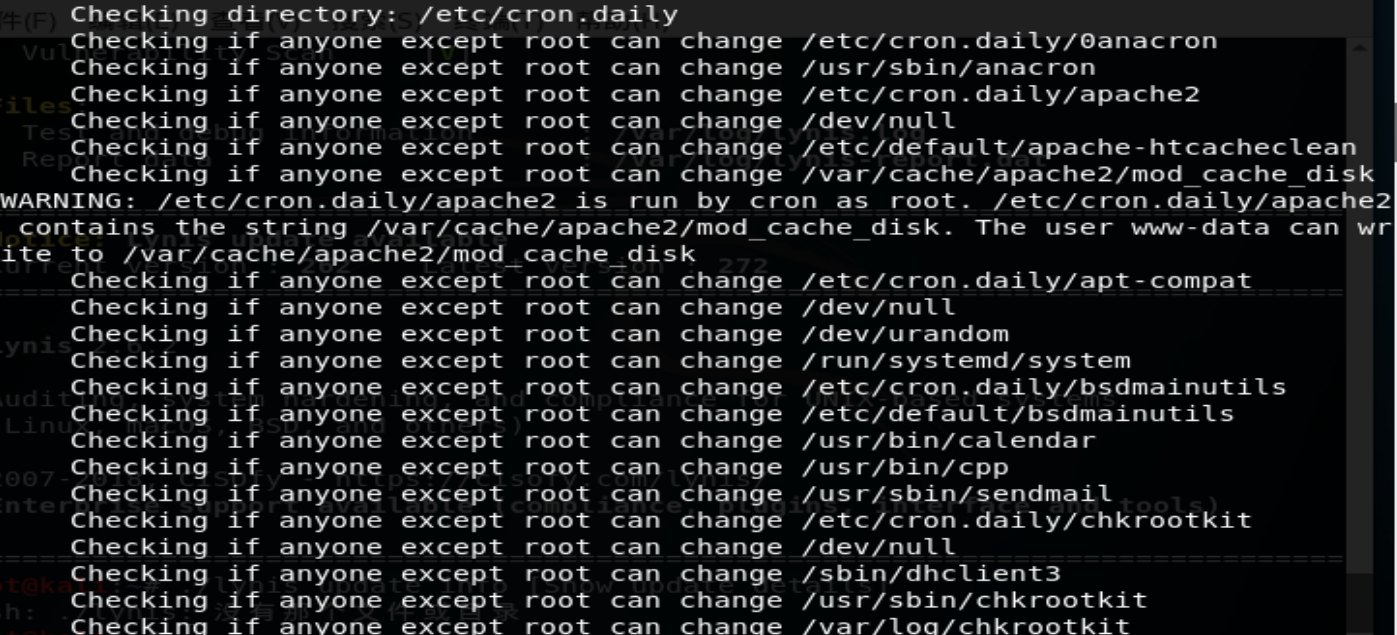

unix-privesc-check是Kali Linux自带的一款提权漏洞检测工具。它是一个Shell文件,可以检测所在系统的错误配置,以发现可以用于提权的漏洞。该工具适用于安全审计、渗透测试和系统维护等场景。它可以检测与权限相关的各类文件的读写权限,如认证相关文件、重要配置文件、交换区文件、cron job文件、设备文件、其他用户的家目录、正在执行的文件等等。如果发现可以利用的漏洞,就会给出提示warning。unix-privesc-check并不会检测所有提权漏洞的潜在情况。它只是快速进行检测,并以简洁的方式给出提权漏洞相关的建议,大大减少用户在文件权限检测方面的枯燥工作的量。

unix-privesc-check standard/detailed

unix-privesc-check standard检查如下:

unix-privesc-check detailed检查如下(特别耗时):

13.漏洞分析之WEB爬行

针对WEB网站的扫描,需要对网站路径&页面&账户进行枚举/爆破。

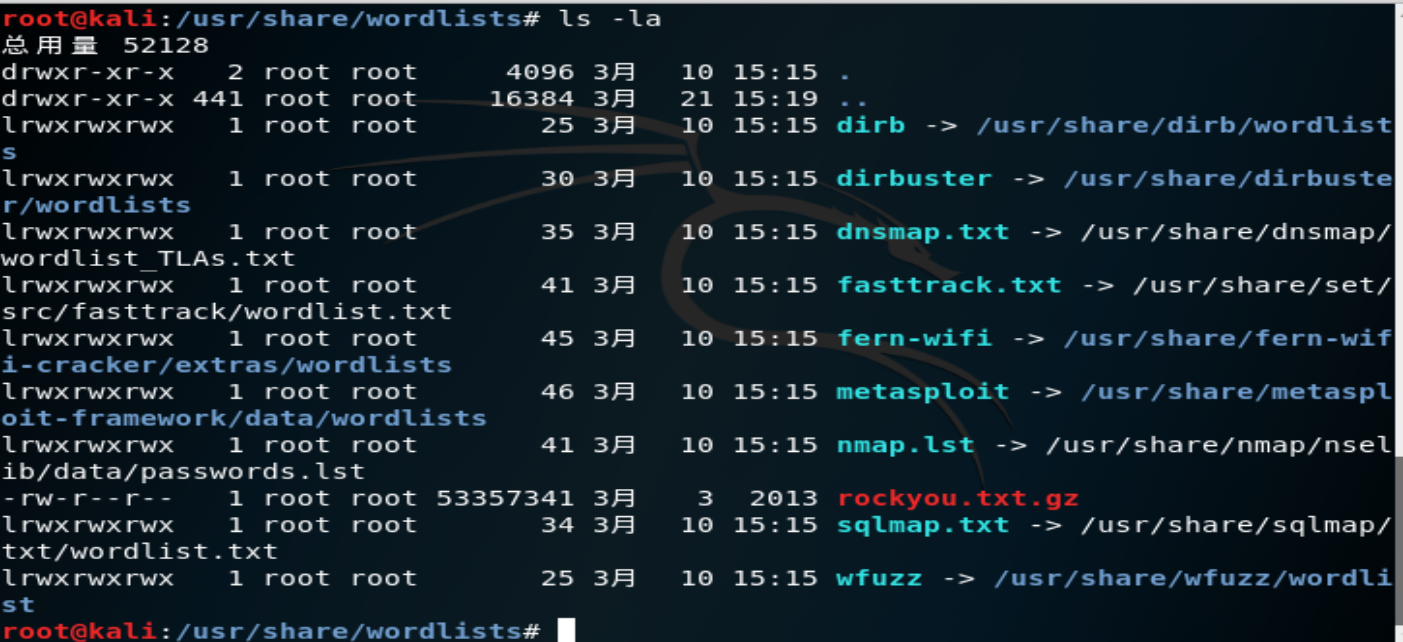

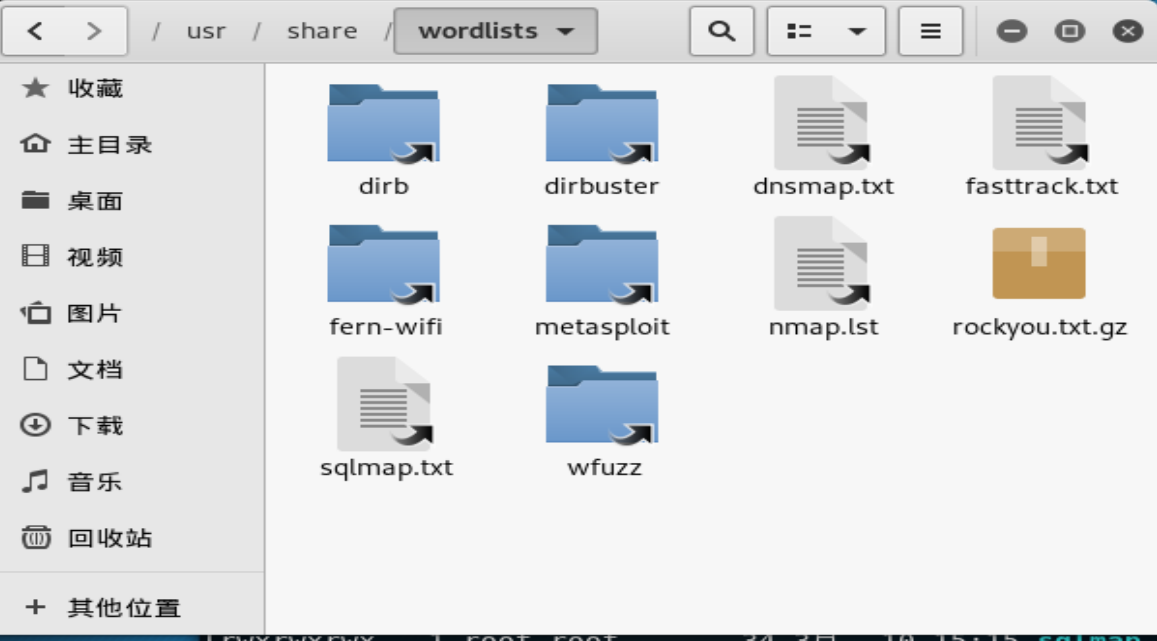

首先,查看kali下的字典存放路径/home/usr/share/wordlists,或输入cd /usr/share/wordlists/,查看用ls,ls -la。

apache users

查看apache有哪些账户:

apache-users -h ip(靶机地址) -l /usr/share/dirbuster/wordlists/appache-user-enum-2.0.txt(用户名字典) -p 80(指定一个端口号) -s 0(0表示没有ssl支持) -e 403(指定一个返回状态码) -t 10(指定10个线程)

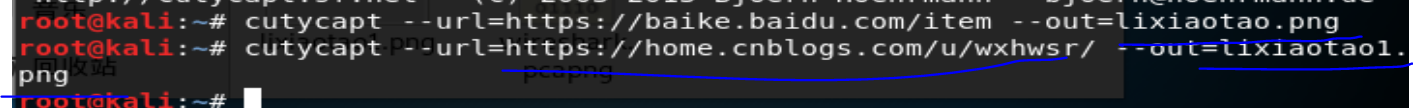

cutycapt:网站截图工具

CutyCapt --url=http://www.example.org/ --out=localfile.png(生成一个图片名为localfile.png)

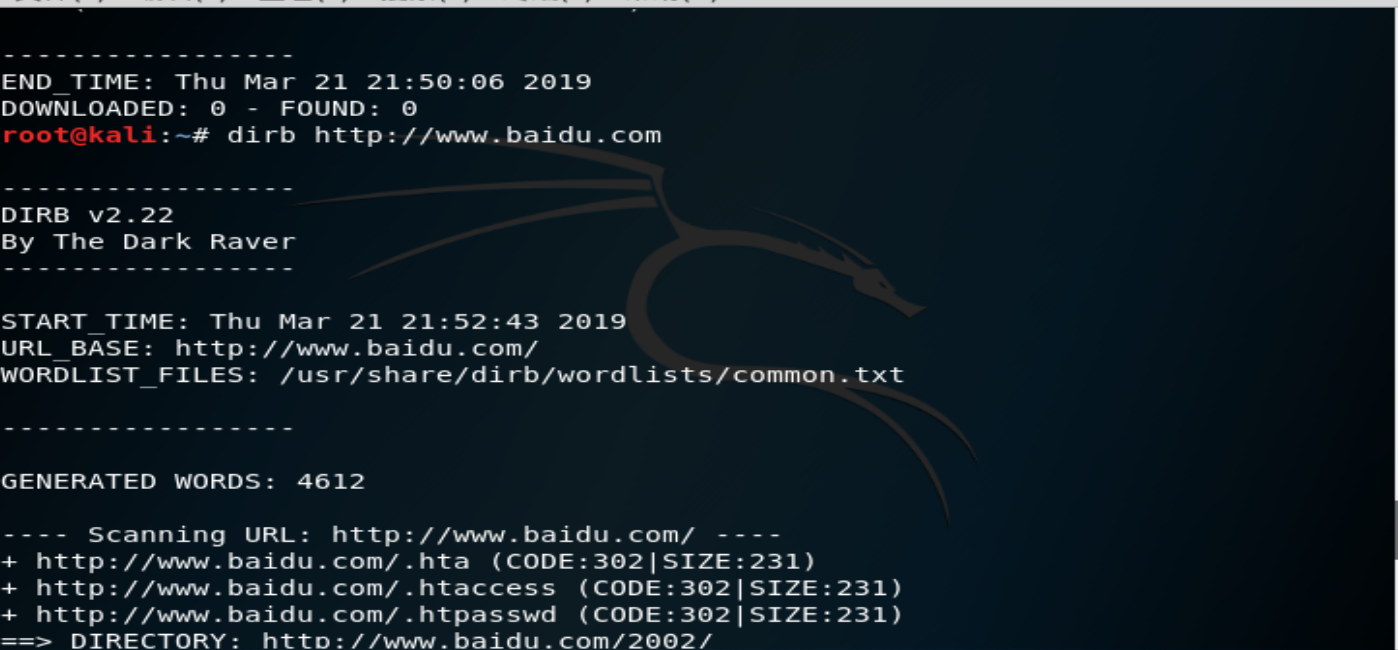

DIRB:强大的目录扫描工具

dirb http://172.xxx.xxx.xxx/

扫描地址、字典文件、判断根目录文件、进入子目录里进行深度扫描。还有其他使用example,可以终端直接输入dirb查看。

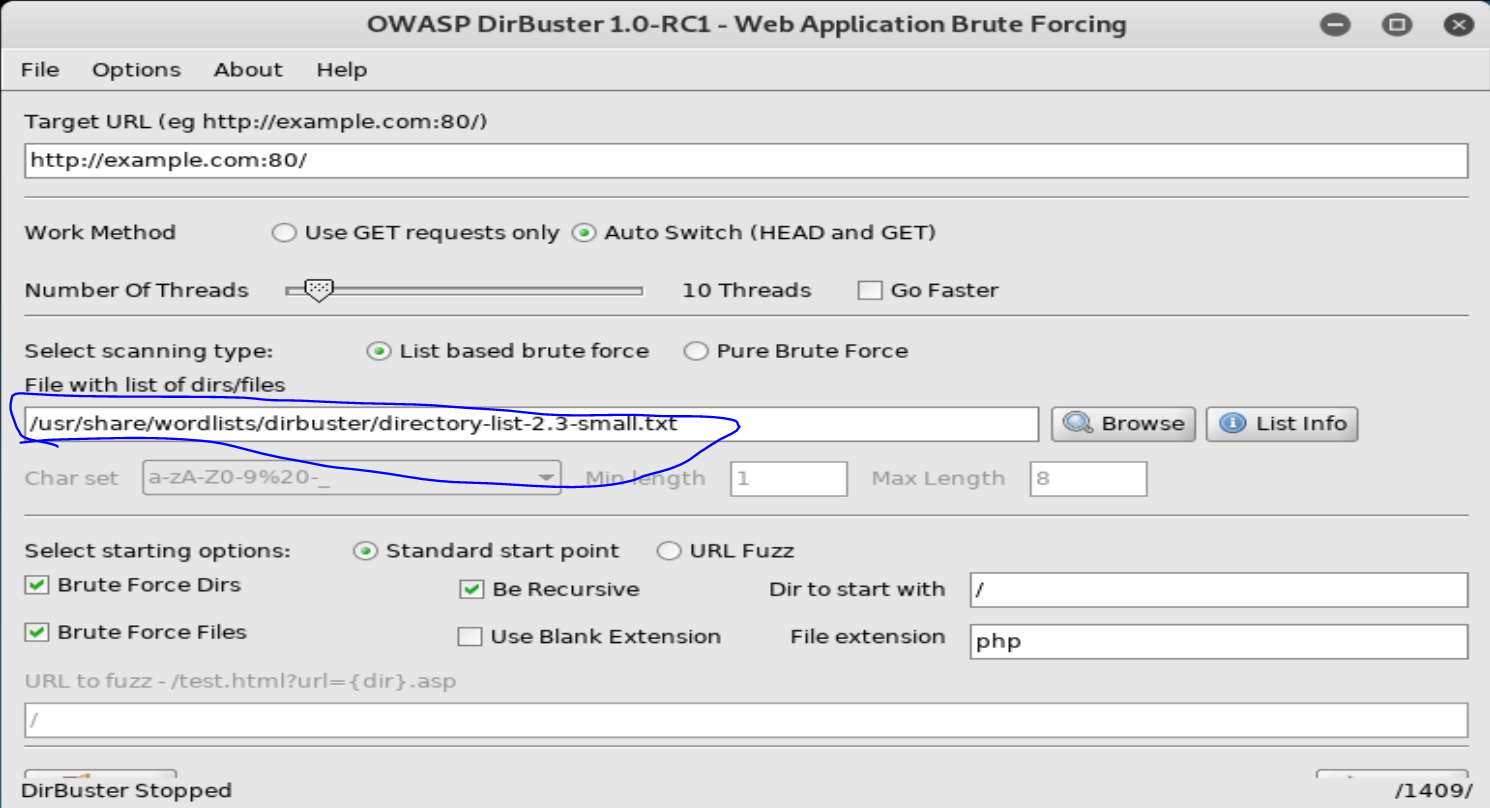

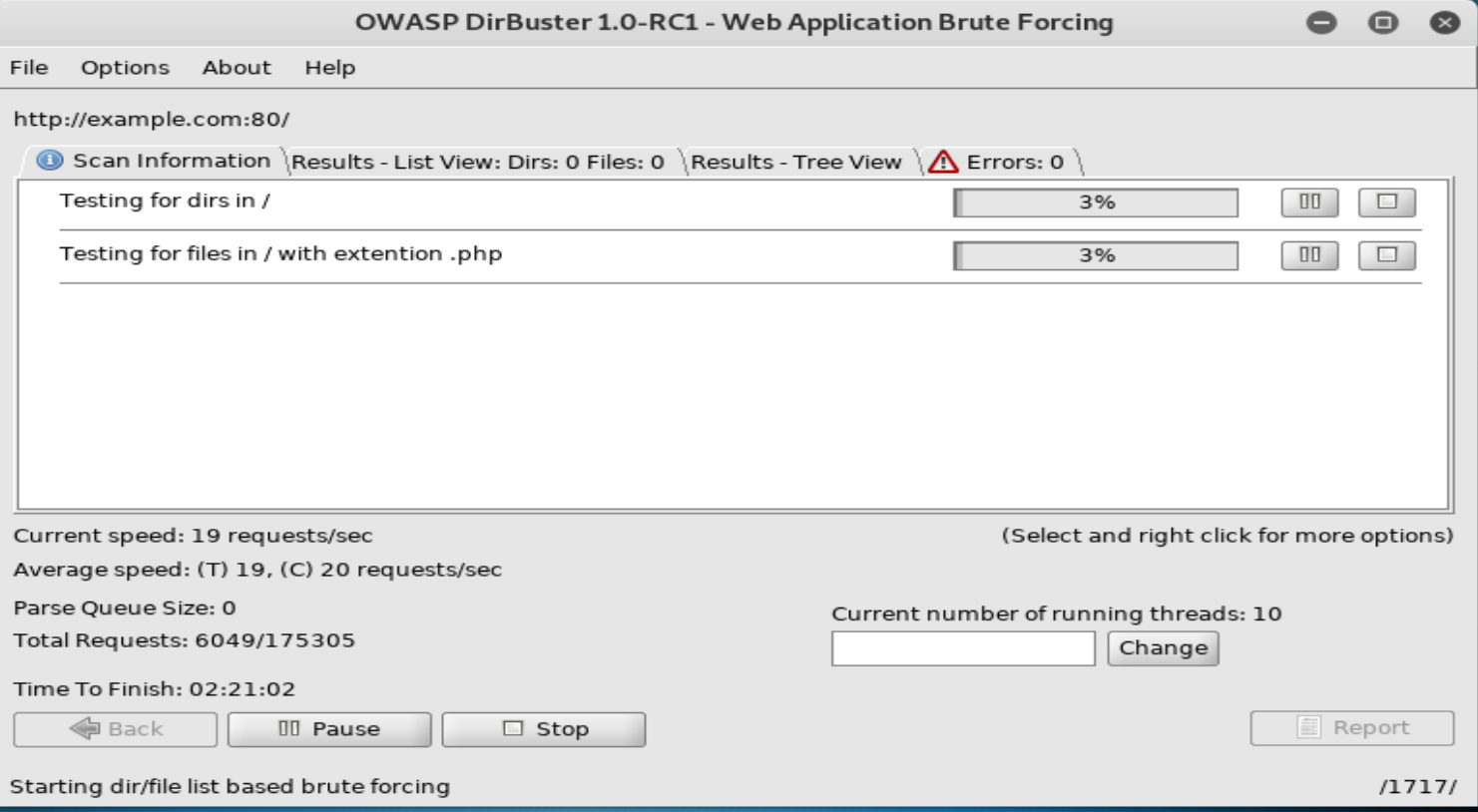

dirbuster

终端输入dirbuster,输入目标地址http://xxx.xxx.xxx.xxx,设置字典、线程(视频选择了directory-list-2.3-small.txt),点击start运行。

窗口标签页:扫描目录信息、速度、结果等。

VEGA

scan——start new scan——输入目标地址——finish开始扫描。详细了解可以参考这篇博客Kali Linux Web 渗透测试秘籍 第五章 自动化扫描。

14.漏洞分析之WEB漏洞扫描(一)

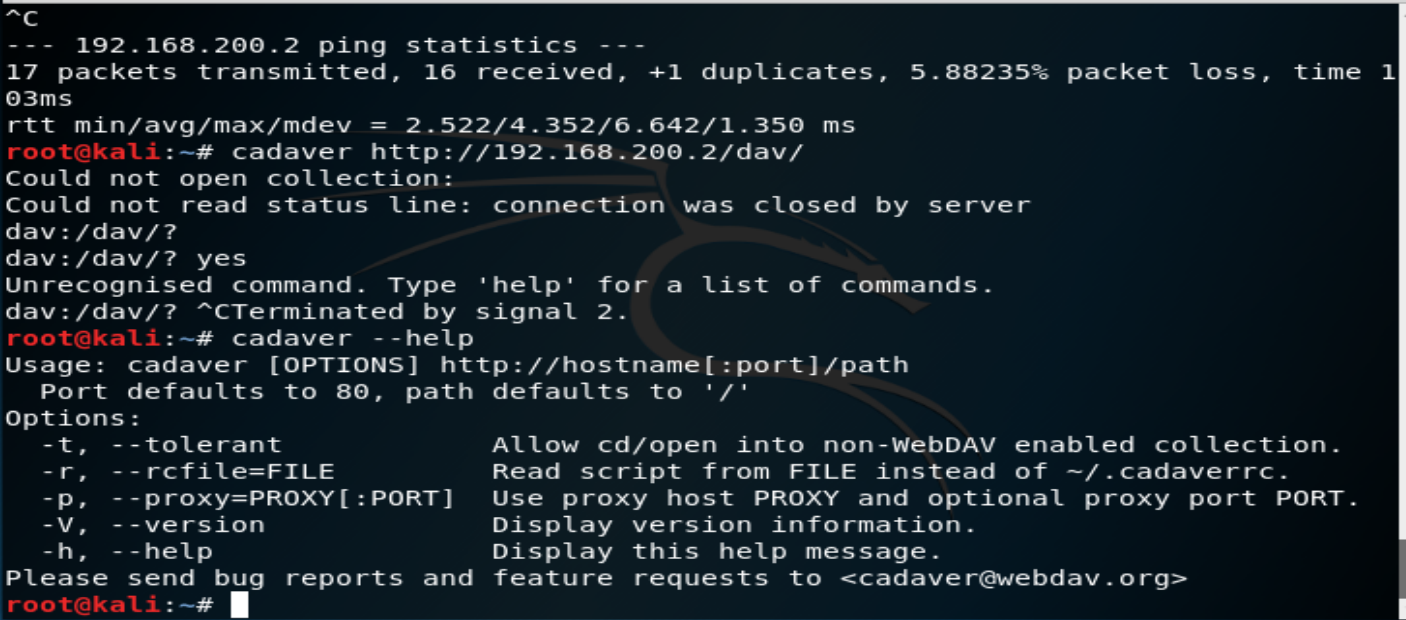

Cadaver

Cadaver是一个用来浏览和修改WebDAV共享的Unix命令行程序,就像Subversion客户端,它使用了neon的HTTP库。

使用cadaver就像使用命令行的FTP程序,因此它很适合基本的WebDAV调试。它可以以压缩方式上传和下载文件,也会检验属性、拷贝、移动、锁定和解锁文件。

davtest

测试对支持webdav的服务器上传文件等。

davtest -url http://xxx.xxx.xxx.xxx/dav/,查看创建了哪些目录,上传了哪些文件。

metasploitable下)/var/www/dav$ 目录 ls -la

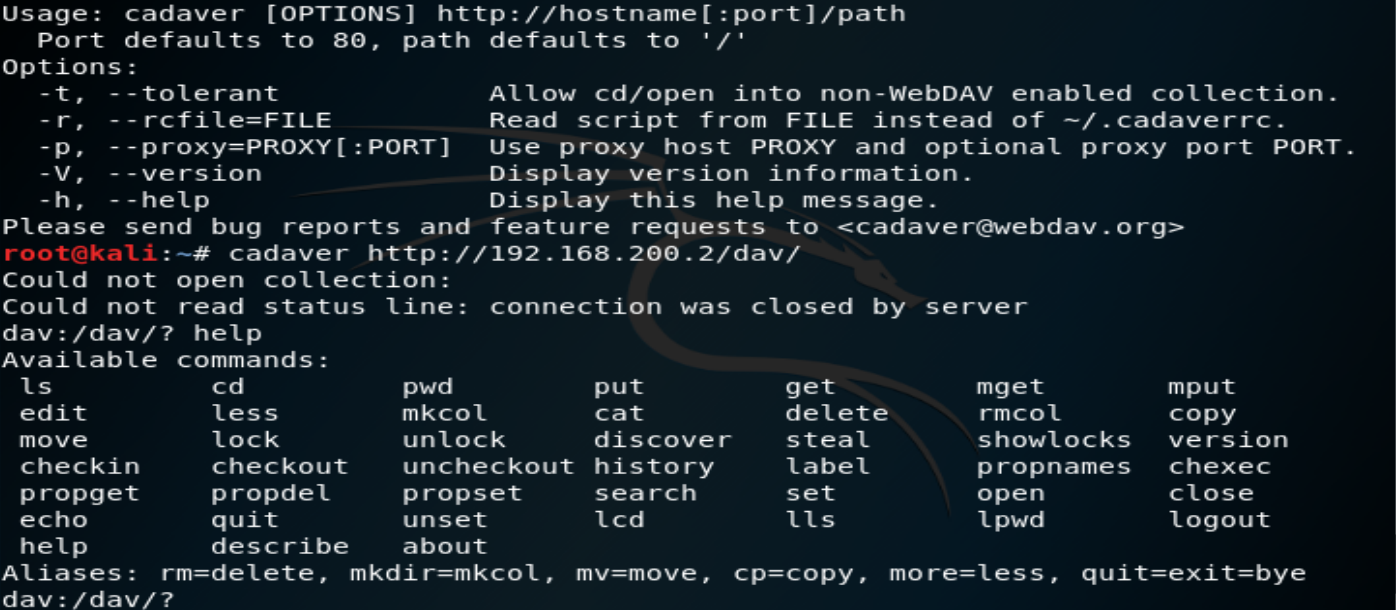

fimap

fimap -u 网址 --force-run 查看url、漏洞信息、配置、路径、系统、apache日志等。

15.漏洞分析之WEB漏洞扫描(二)

JoomlaScanner

类似于Wpscan的扫描器,针对特定CMS。

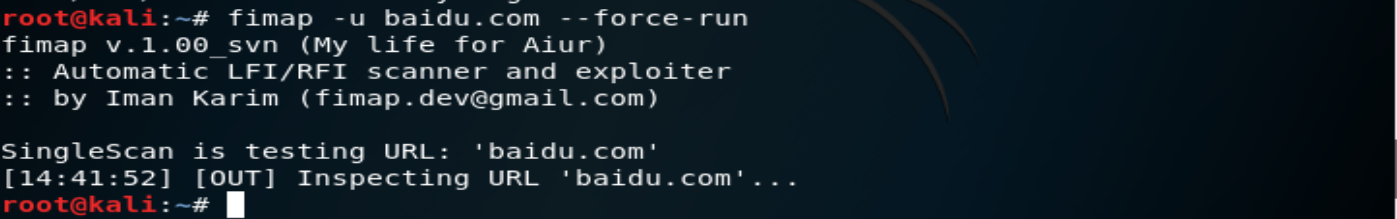

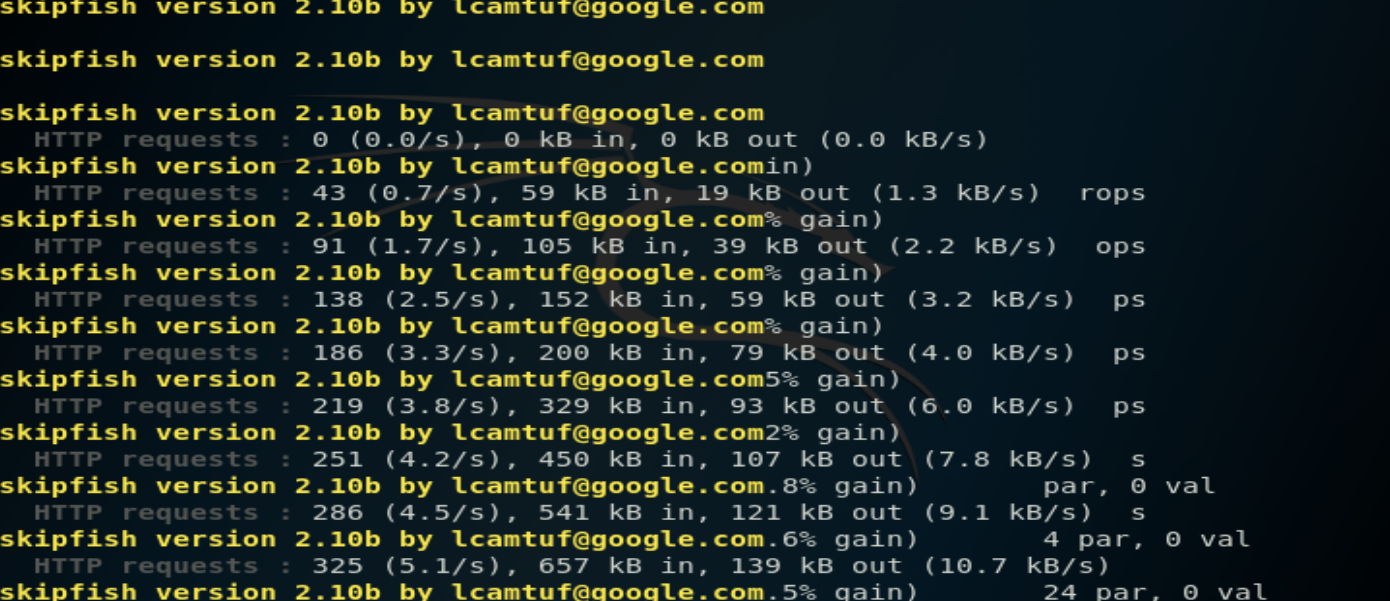

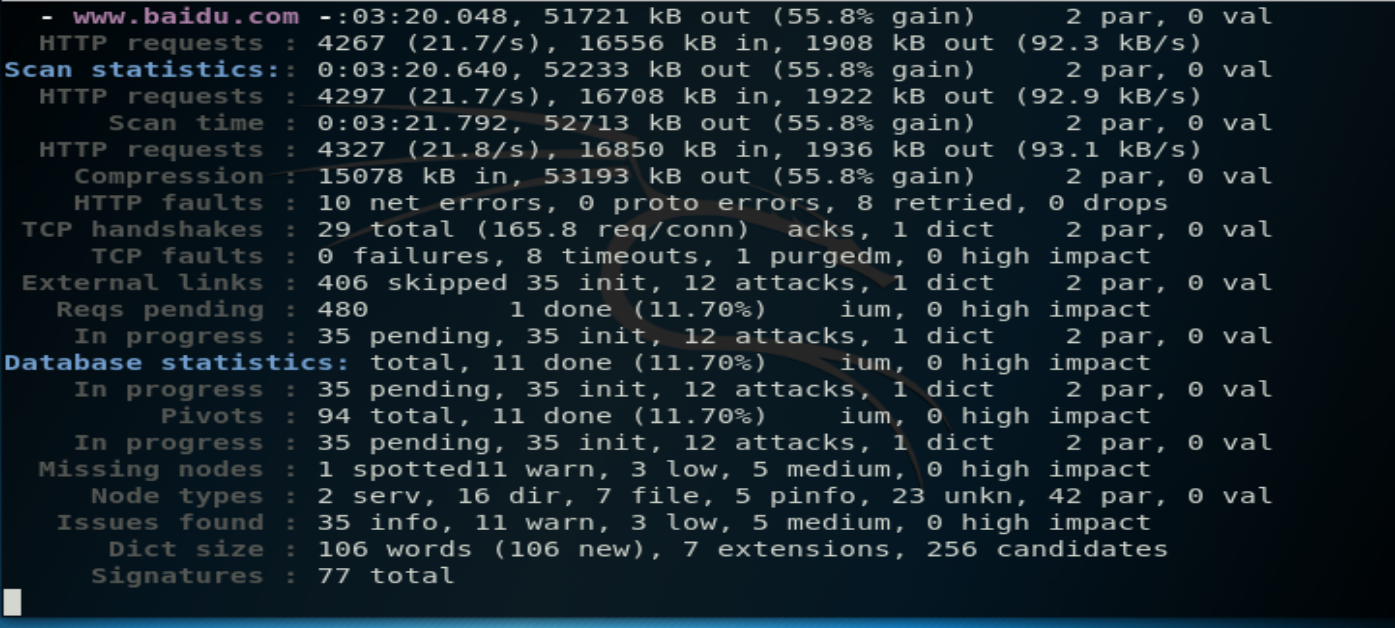

SkipFish

SkipFish是由google出品的一款自动化的网络安全扫描工具,它与Nikto和Nessus等其他开源扫描工具具有相似的功能,但SkipFish是通过HTTP协议处理且占用较低的CPU资源,因此运行速度比较快,每秒钟可以轻松处理2000个请求。

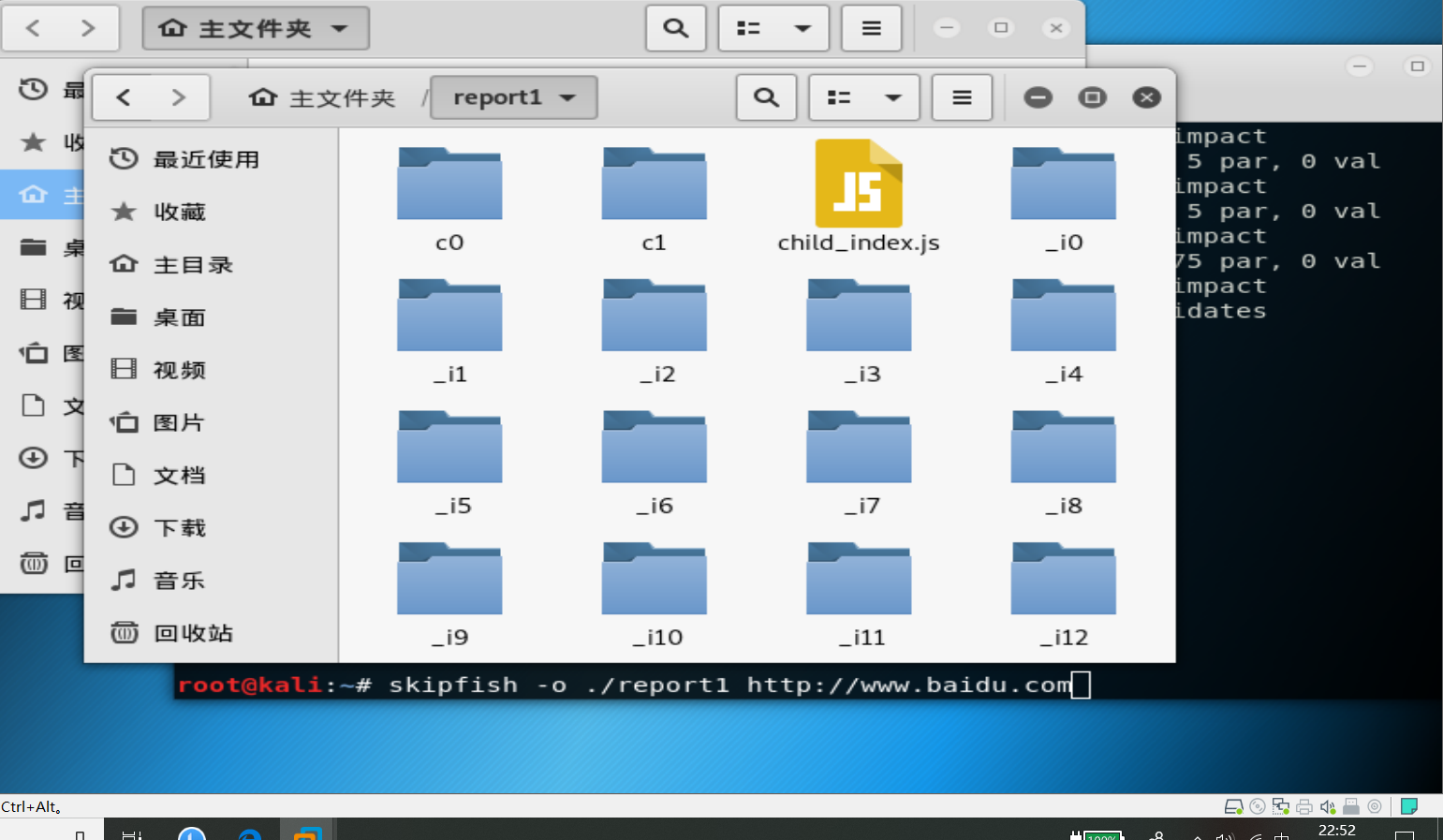

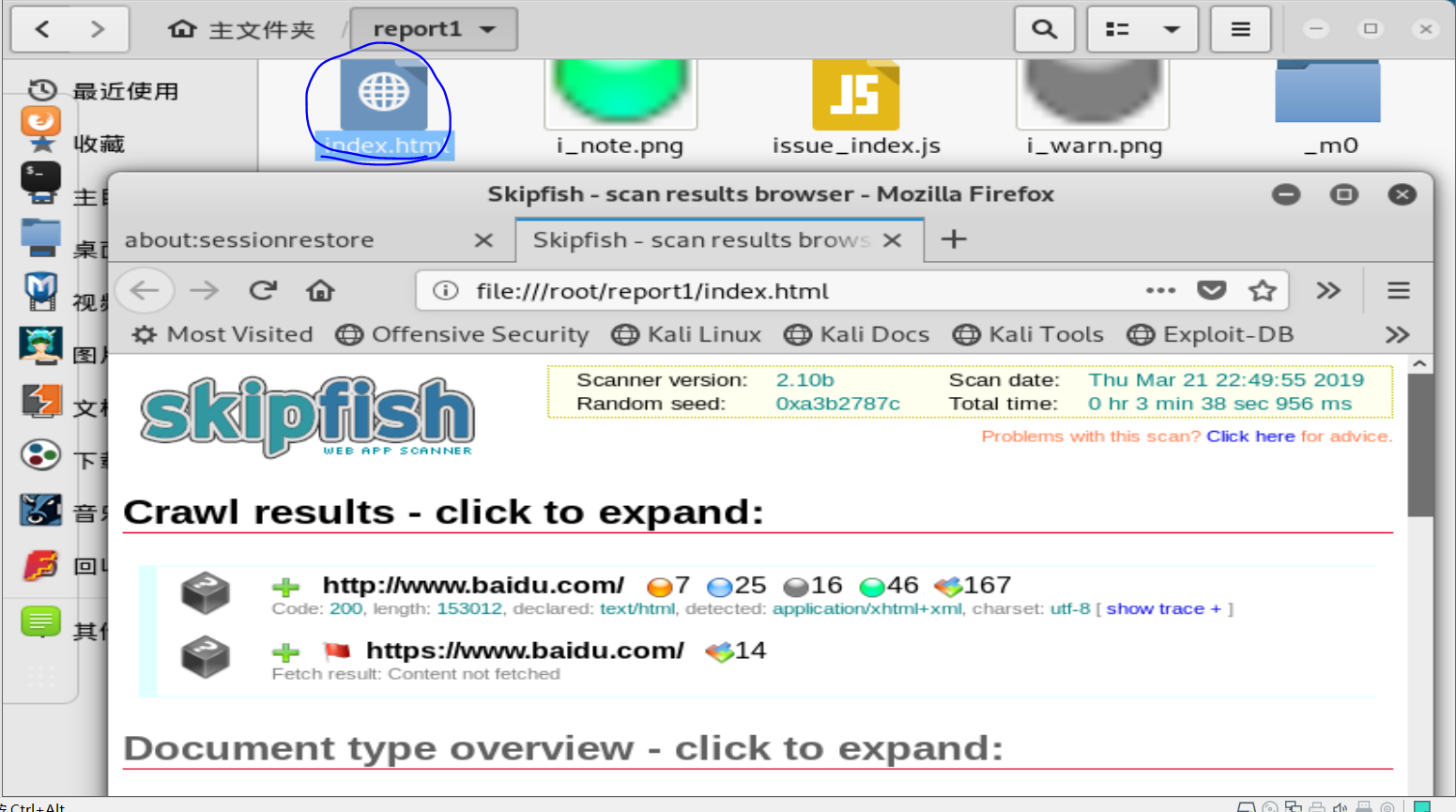

skipfish -o(output生成文件) 目录(如~/report123) 扫描网址(http://www.baidu.com/)

ctrl+c结束,生成一个报告index.html。

skipfish -o ./report1 http://www.baidu.com

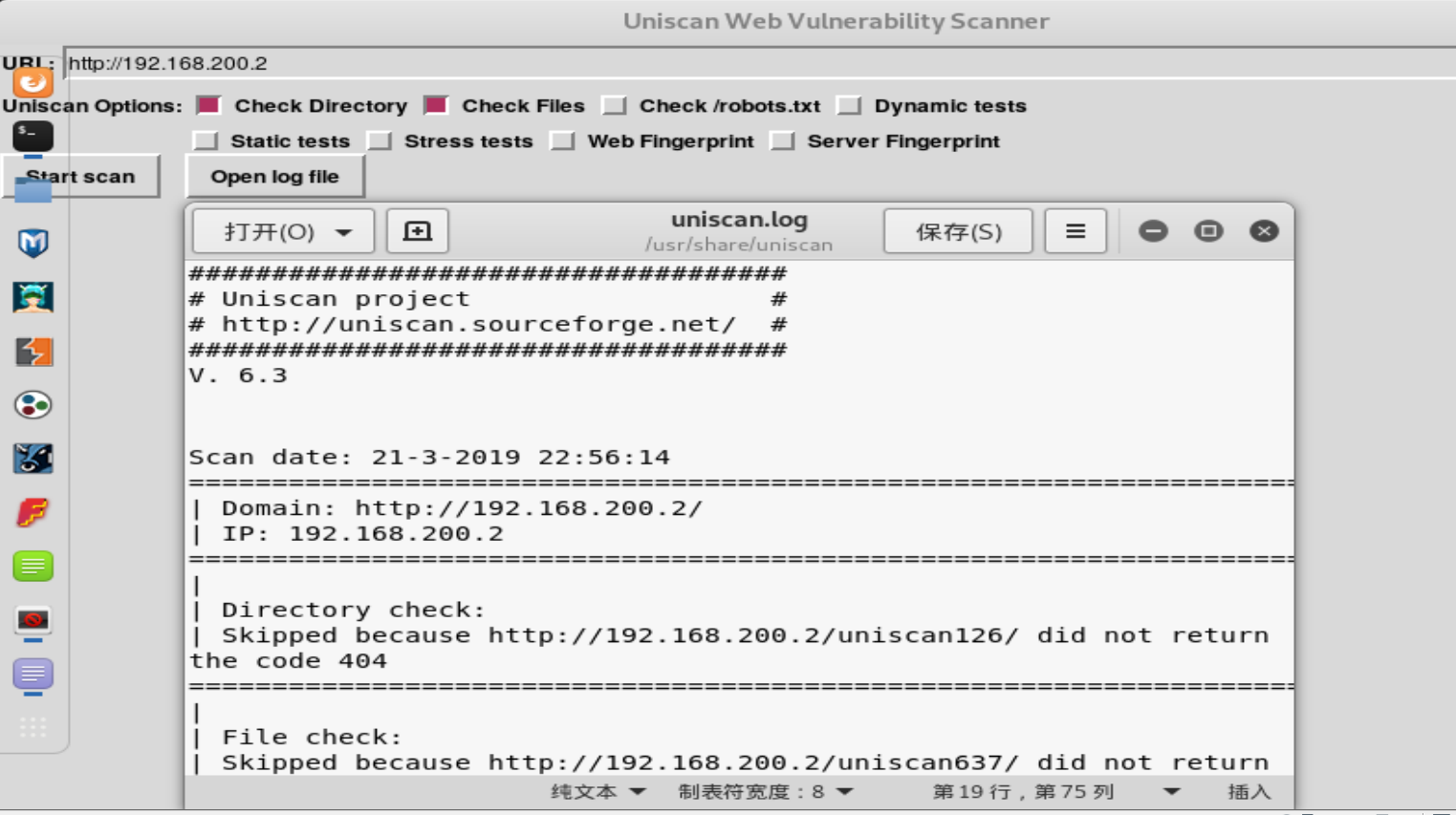

Uniscan-gui

是一个有图形界面的扫描工具。勾选扫描options——输入url——start即可扫描。

W3AF

w3af是一个Web应用程序攻击和检查框架,该项目已超过130个插件,其中包括检查网站爬虫,SQL注入,跨站(XSS),本地文件包含(LFI),远程文件包含(RFI)等。该项目的目标是要建立一个框架,以寻找和开发web应用安全漏洞,所以很容易使用和扩展。

命令行下输入 w3af_gui即可打开,有图形界面。输入target——start。

Wapiti

Wapiti的工作方式与nikto类似,也采用黑盒的方式主动的对被测web应用进行扫描,寻找其中潜在的安全缺陷,但不像nikto提供测试用例库,而是实现了内置的匹配算法。wapiti是由python语言开发的。

终端wapiti打开

输入wapiti.py http://www.xxx.com -v 2

webshag:集成调用框架

调用Nmap,UScan,信息收集,爬虫(spider)等功能,使扫描过程更易。图形化界面,直接输入target——确定。

WebSploit

WebSploit是一个开源项目,主要用于远程扫描和分析系统漏洞。