在我们平时使用Linux系统时候,通常使用的LinuxSSH登录方式是用户名加密码的登录方式,今天来探讨另外的一种相对安全的登录方式——密钥登录。

我们知道SSH登录是用的RSA非对称加密的,所以我们在SSH登录的时候就可以使用RSA密钥登录,SSH有专门创建SSH密钥的工具ssh-keygen,下面就来一睹风采。

我们一般使用 PuTTY 等 SSH 客户端来远程管理 Linux 服务器。但是,一般的密码方式登录,容易有密码被暴力破解的问题。所以,一般我们会将 SSH 的端口设置为默认的 22 以外的端口,或者禁用 root 账户登录。其实,有一个更好的办法来保证安全,而且让你可以放心地用 root 账户从远程登录——那就是通过密钥方式登录。

密钥形式登录的原理是:利用密钥生成器制作一对密钥——一只公钥和一只私钥。将公钥添加到服务器的某个账户上,然后在客户端利用私钥即可完成认证并登录。这样一来,没有私钥,任何人都无法通过 SSH 暴力破解你的密码来远程登录到系统。此外,如果将公钥复制到其他账户甚至主机,利用私钥也可以登录。

下面来讲解如何在 Linux 服务器上制作密钥对,将公钥添加给账户,设置 SSH,最后通过客户端登录。

- 首先进入Linux系统的用户目录下的.ssh目录下,root用户是/root/.ssh,普通用户是/home/用户名/.ssh,这里以用户名为 xdr 为例:

mkdir /home/xdr/.ssh

cd /home/xdr/.ssh

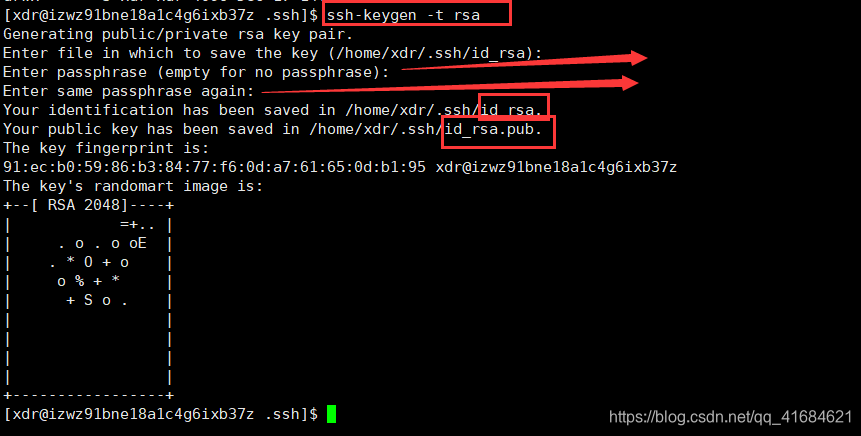

- 执行ssh-keygen命令创建密钥对

ssh-keygen -t rsa

执行密钥生成命令,基本上是一路回车既可以了,但是需要注意的是:执行命令的过程中是会提示。输入密钥的密码的(如下图中红色箭头处,输入两次相同的,即是又一次确认密码),不需要密码直接回车就行。

Enter file in which to save the key (/root/.ssh/id_rsa):

#输入key的保存位置,直接回车即可。

Enter passphrase (empty for no passphrase):

#私钥口令,不需要的话直接回车。

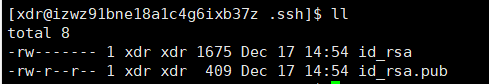

密钥生成后会在当前目录下多出两个文件,id_rsa和id_rsa.pub,其中id_rsa是私钥(敲黑板:这个很重要,不能外泄),id_rsa.pub这个是公钥,

- 把公钥拷贝到需要登录的远程服务器或Linux系统上,这里可以使用ssh-copy-id自动完成,也可以手动追加秘钥到远程服务器。

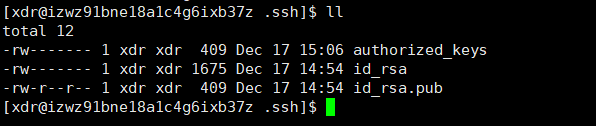

- 添加公钥到 authorized_keys 文件,如果没有 authorized_keys 文件创建个

cat /home/xdr/.ssh/id_rsa.pub >> /home/xdr/.ssh/authorized_keys

或

cp id_rsa.pub authorized_keys

这里的“>”表示覆盖,“>>”表示追加

注意目录和文件的权限

执行成功会创建空authorized_keys文件,授予600权限(注意:此处权限必须是600):

chmod 700 /home/xdr/.ssh

chmod 600 /home/xdr/.ssh/authorized_keys

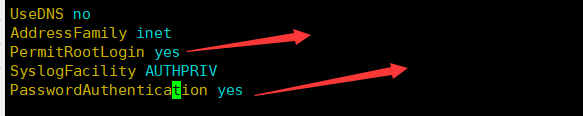

- 设置 SSH,打开密钥登录功能,以root用户来操作

编辑 /etc/ssh/sshd_config 文件,进行如下设置:

RSAAuthentication yes

PubkeyAuthentication yes

另外,请留意 root 用户能否通过 SSH 登录:

PermitRootLogin yes

当你完成全部设置,并以密钥方式登录成功后,再禁用密码登录:

PasswordAuthentication no

最后,重启 SSH 服务:

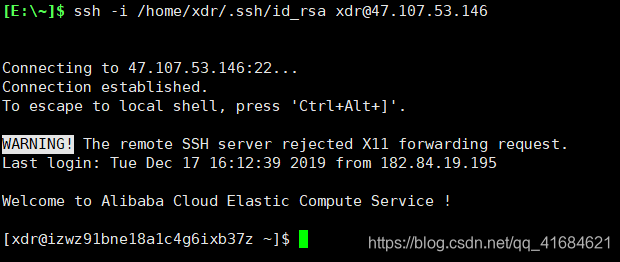

本地Windows下私钥登录测试:

[root@host .ssh]$ service sshd restart

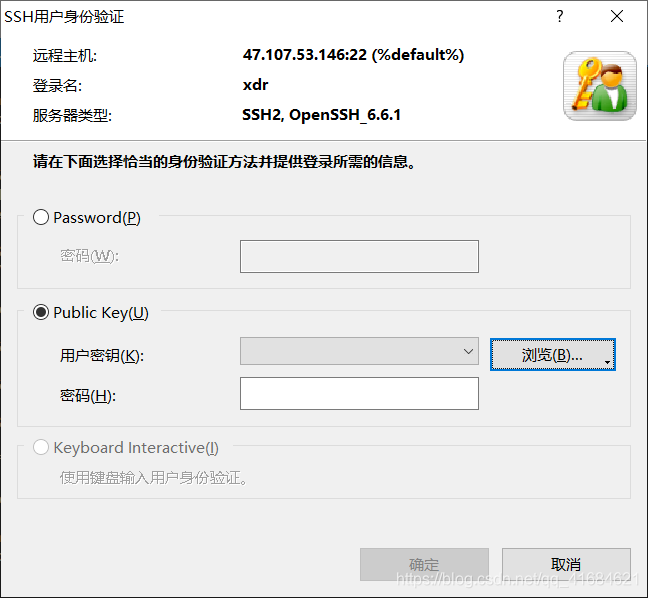

- 将 下载到客户端,用xshell或putty工具通过私钥登录

ssh -i /home/xdr/.ssh/id_rsa xdr@IP地址

接着浏览文件至刚才下载的私钥,登录即可,如果创建私钥的时候设置了密码,就需在上面要输入密码了。

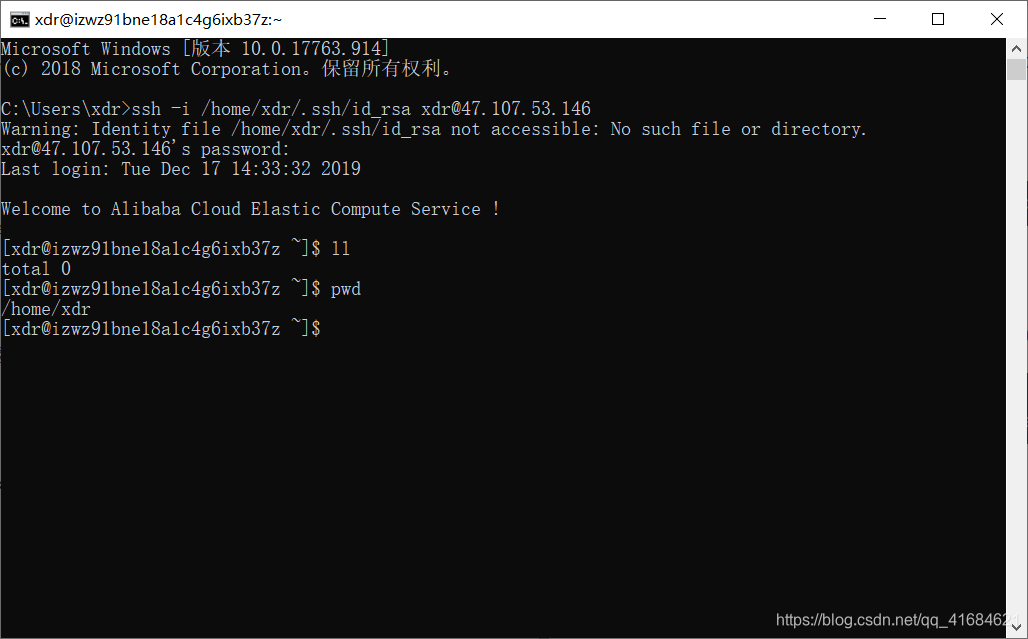

本地Windows cmd下登录时还是需要用到xdr用户的密码:

有关资料: 设置 SSH 通过密钥登录

科普:

ssh-keygen可用的参数选项有:

-a trials

在使用 -T 对 DH-GEX 候选素数进行安全筛选时需要执行的基本测试数量。

-B 显示指定的公钥/私钥文件的 bubblebabble 摘要。

-b bits

指定密钥长度。对于RSA密钥,最小要求768位,默认是2048位。DSA密钥必须恰好是1024位(FIPS 186-2 标准的要求)。

-C comment

提供一个新注释

-c 要求修改私钥和公钥文件中的注释。本选项只支持 RSA1 密钥。

程序将提示输入私钥文件名、密语(如果存在)、新注释。

-D reader

下载存储在智能卡 reader 里的 RSA 公钥。

-e 读取OpenSSH的私钥或公钥文件,并以 RFC 4716 SSH 公钥文件格式在 stdout 上显示出来。

该选项能够为多种商业版本的 SSH 输出密钥。

-F hostname

在 known_hosts 文件中搜索指定的 hostname ,并列出所有的匹配项。

这个选项主要用于查找散列过的主机名/ip地址,还可以和 -H 选项联用打印找到的公钥的散列值。

-f filename

指定密钥文件名。

-G output_file

为 DH-GEX 产生候选素数。这些素数必须在使用之前使用 -T 选项进行安全筛选。

-g 在使用 -r 打印指纹资源记录的时候使用通用的 DNS 格式。

-H 对 known_hosts 文件进行散列计算。这将把文件中的所有主机名/ip地址替换为相应的散列值。

原来文件的内容将会添加一个".old"后缀后保存。这些散列值只能被 ssh 和 sshd 使用。

这个选项不会修改已经经过散列的主机名/ip地址,因此可以在部分公钥已经散列过的文件上安全使用。

-i 读取未加密的SSH-2兼容的私钥/公钥文件,然后在 stdout 显示OpenSSH兼容的私钥/公钥。

该选项主要用于从多种商业版本的SSH中导入密钥。

-l 显示公钥文件的指纹数据。它也支持 RSA1 的私钥。

对于RSA和DSA密钥,将会寻找对应的公钥文件,然后显示其指纹数据。

-M memory

指定在生成 DH-GEXS 候选素数的时候最大内存用量(MB)。

-N new_passphrase

提供一个新的密语。

-P passphrase

提供(旧)密语。

-p 要求改变某私钥文件的密语而不重建私钥。程序将提示输入私钥文件名、原来的密语、以及两次输入新密语。

-q 安静模式。用于在 /etc/rc 中创建新密钥的时候。

-R hostname

从 known_hosts 文件中删除所有属于 hostname 的密钥。

这个选项主要用于删除经过散列的主机(参见 -H 选项)的密钥。

-r hostname

打印名为 hostname 的公钥文件的 SSHFP 指纹资源记录。

-S start

指定在生成 DH-GEX 候选模数时的起始点(16进制)。

-T output_file

测试 Diffie-Hellman group exchange 候选素数(由 -G 选项生成)的安全性。

-t type

指定要创建的密钥类型。可以使用:"rsa1"(SSH-1) "rsa"(SSH-2) "dsa"(SSH-2)

-U reader

把现存的RSA私钥上传到智能卡 reader

-v 详细模式。ssh-keygen 将会输出处理过程的详细调试信息。常用于调试模数的产生过程。

重复使用多个 -v 选项将会增加信息的详细程度(最大3次)。

-W generator

指定在为 DH-GEX 测试候选模数时想要使用的 generator

-y 读取OpenSSH专有格式的公钥文件,并将OpenSSH公钥显示在 stdout 上。

ssh-copy-id的参数有:

-i #指定密钥文件

-p #指定端口,默认端口号是22

-o <ssh -o options>

user@]hostname #用户名@主机名

-f: force mode -- copy keys without trying to check if they are already installed

-n: dry run -- no keys are actually copied

-h|-?: 显示帮助