浏览器指纹

有些网站访问日志,由于设置了代理转发,只记录了代理服务器的ip,并没有记录访问者IP,这时候,如何去识别不同的访问者和攻击源呢?

这时候可以通过浏览器指纹来定位不同的访问来源,还原攻击路径。

分析实例:通过nginx代理转发到内网某服务器,内网服务器某站点目录下被上传了多个图片木马

1、定位攻击源

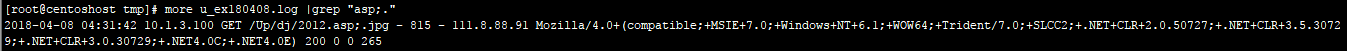

首先访问图片木马的记录,只找到了一条,由于所有访问日志只记录了代理IP,并不能通过IP来还原攻击路径,这时候,可以利用浏览器指纹来定位。

浏览器指纹:Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E)

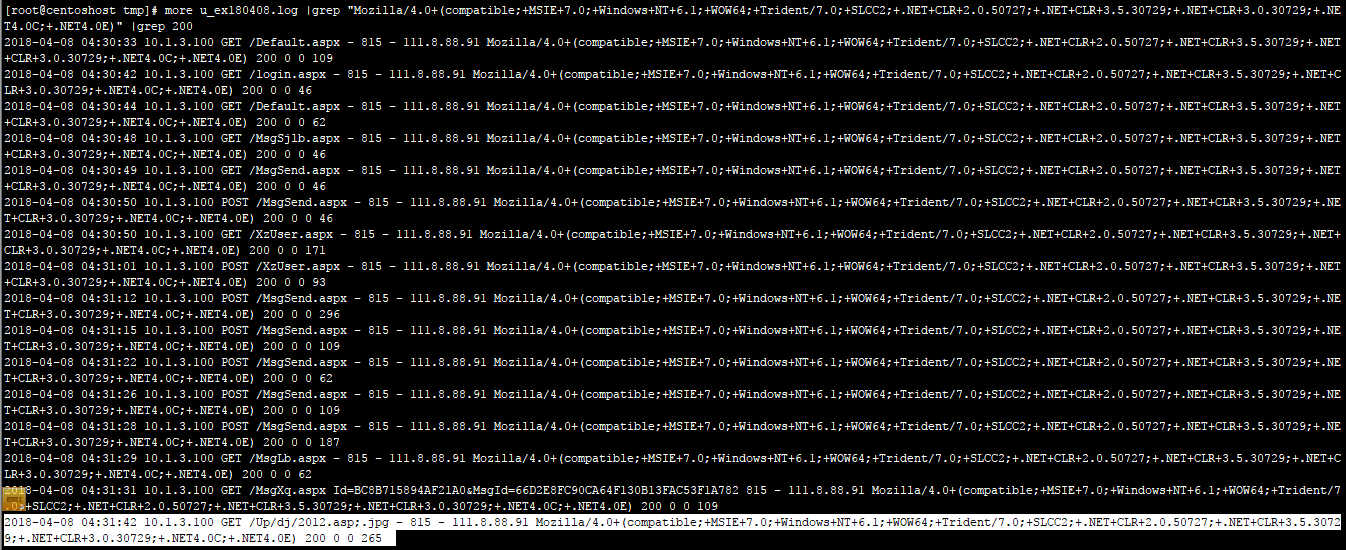

2、搜索相关日志记录

通过筛选与该浏览器指纹有关的日志记录,可以清晰地看到攻击者的攻击路径。

[root@centoshost tmp]# more u_ex180408.log |grep "Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E)" |grep 200 #攻击者访问首页和登录页 2018-04-08 04:30:33 10.1.3.100 GET /Default.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 109 2018-04-08 04:30:42 10.1.3.100 GET /login.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 46 2018-04-08 04:30:44 10.1.3.100 GET /Default.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 62 #攻击者访问MsgSjlb.aspx和MsgSebd.aspx 2018-04-08 04:30:48 10.1.3.100 GET /MsgSjlb.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 46 2018-04-08 04:30:49 10.1.3.100 GET /MsgSend.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 46 2018-04-08 04:30:50 10.1.3.100 POST /MsgSend.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 46 #攻击者访问Xzuser.aspx 2018-04-08 04:30:50 10.1.3.100 GET /XzUser.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 171 2018-04-08 04:31:01 10.1.3.100 POST /XzUser.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 93 #攻击者多次POST,怀疑通过这个页面进行上传操作 2018-04-08 04:31:12 10.1.3.100 POST /MsgSend.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 296 2018-04-08 04:31:15 10.1.3.100 POST /MsgSend.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 109 2018-04-08 04:31:22 10.1.3.100 POST /MsgSend.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 62 2018-04-08 04:31:26 10.1.3.100 POST /MsgSend.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 109 2018-04-08 04:31:28 10.1.3.100 POST /MsgSend.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 187 2018-04-08 04:31:29 10.1.3.100 GET /MsgLb.aspx - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 62 2018-04-08 04:31:31 10.1.3.100 GET /MsgXq.aspx Id=BC8B715894AF21A0&MsgId=66D2E8FC90CA64F130B13FAC53F1A782 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 109 #攻击者访问了图片木马 2018-04-08 04:31:42 10.1.3.100 GET /Up/dj/2012.asp;.jpg - 815 - 111.8.88.91 Mozilla/4.0+(compatible;+MSIE+7.0;+Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NET+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+.NET4.0C;+.NET4.0E) 200 0 0 265

待续,遇到有趣的技巧会一直更新。

关于我:一个网络安全爱好者,致力于分享原创高质量干货,欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。