靶机 提取码:le8l

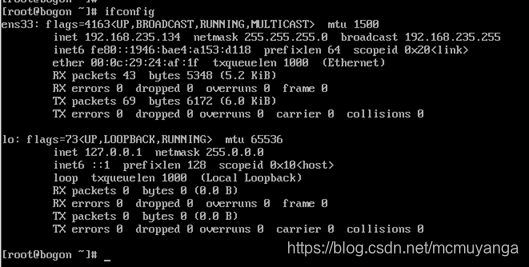

首先连上靶机

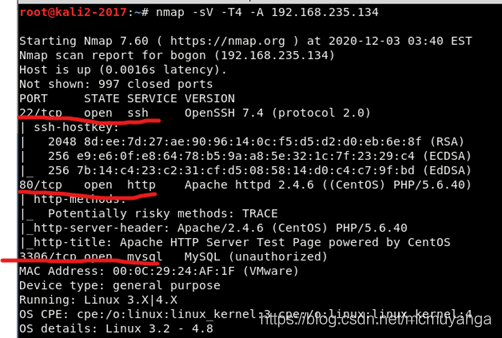

先扫一下靶场ip,看看开启了哪些端口

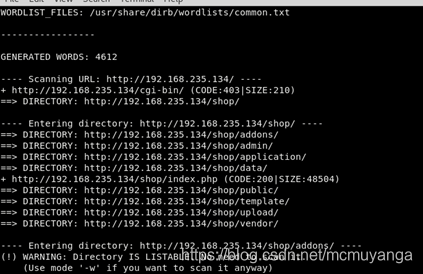

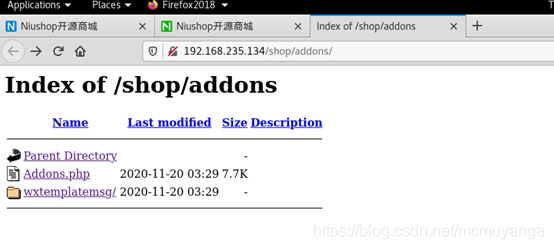

开启了80端口,扫描一下目录

一个shop的界面,

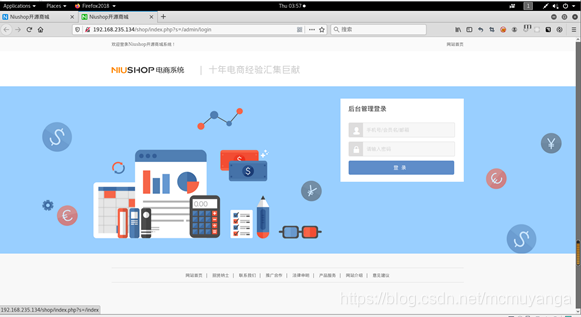

一个admin后台管理界面

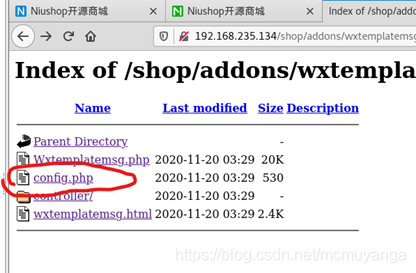

其他的目录翻看了一下,

看样子是网站的配置文件,但是打开后是空的

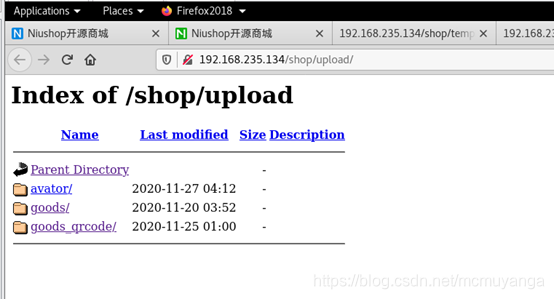

应该是上传文件的目录,之后可能会用到

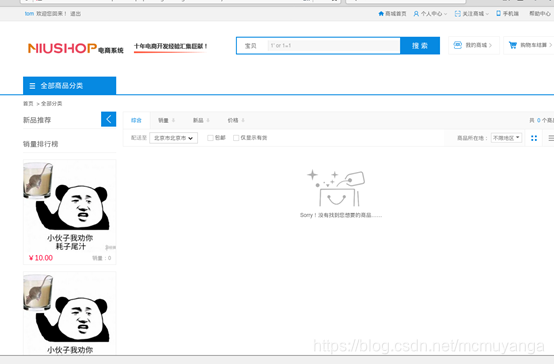

看完扫描结果,去shop界面创建一个用户登录看看

首先是看一下输入框,是否存在sql注入

看这个样子应该是不存在sql注入了

在个人信息这边,看到有填写信息的输入框,输入,确认修改后来看看有没有xss漏洞,改完后并没有弹窗,不存在xss漏洞

在更换头像这边发现可以上传文件

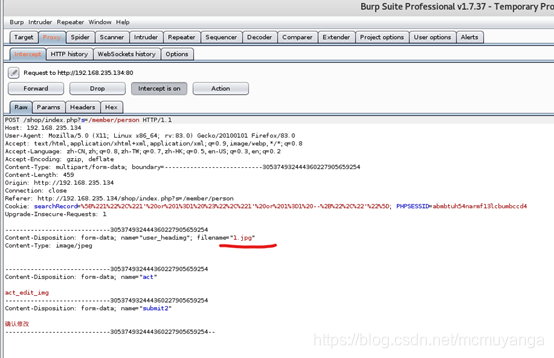

上传一个文件,用bp抓包看一下,这边看到了我们上传的文件

这边将文件后缀改为php,因为之前我看到了它的配置文件是用php写的,所以这个网站应该是用php写的

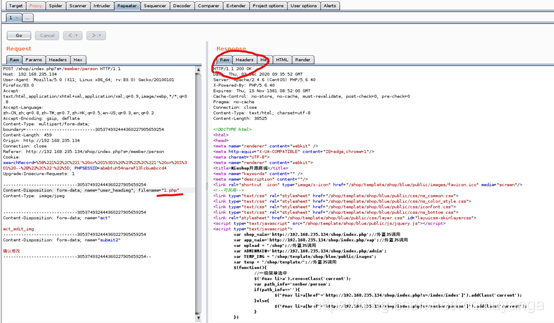

可以看到这边上传成功,存在上传漏洞,找一下存放的位置,估计就在之前扫描到的upload目录

之前只是测试了一下,现在重新上传一个木马文件,顺序学习了一下制作一句话木马

先写个一句话木马

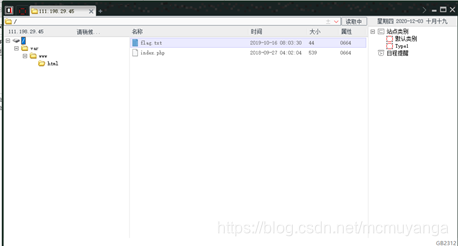

然后追加到图片中,重新上传一句话木马后,用菜刀连接,文件上传漏洞利用成功

然后是之前找到的后台登录界面

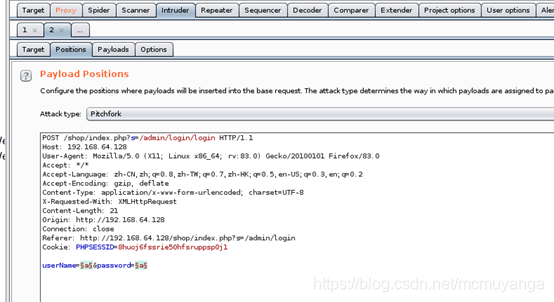

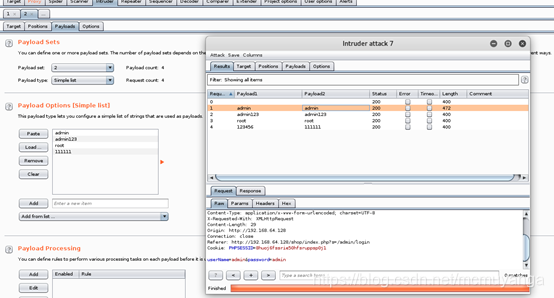

利用bp爆破一下

自己写的小字典,爆破出用户名和密码都是是admin

成功登录上后台管理

看到搜索框,测试一下是否有sql注入,测试发现没有

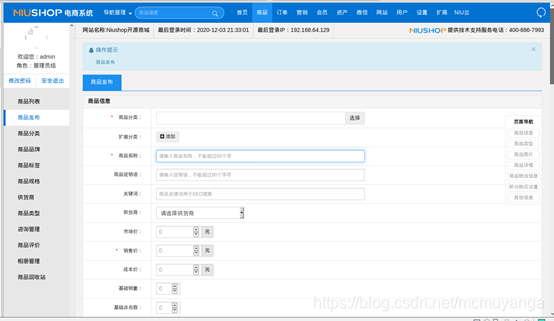

然后再商品选项卡里,发现也有好多输入框,测试一下是否有xss,测试发现没有

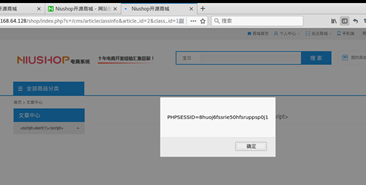

但是我在网站选项卡下,选择添加文章,经过测试,里面有xss

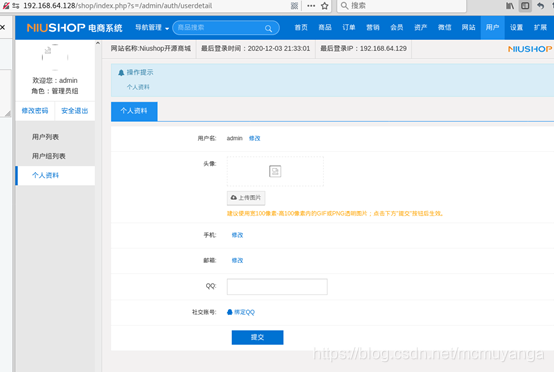

然后在用户里面又发现了上传文件

重新生成一个包含一句话木马的图片上传

菜刀连接成功,存在文件上传漏洞

总结:两个上传头像的地方存在文件上传漏洞,添加文章处存在xss漏洞