Kali视频学习1-5#

安装##

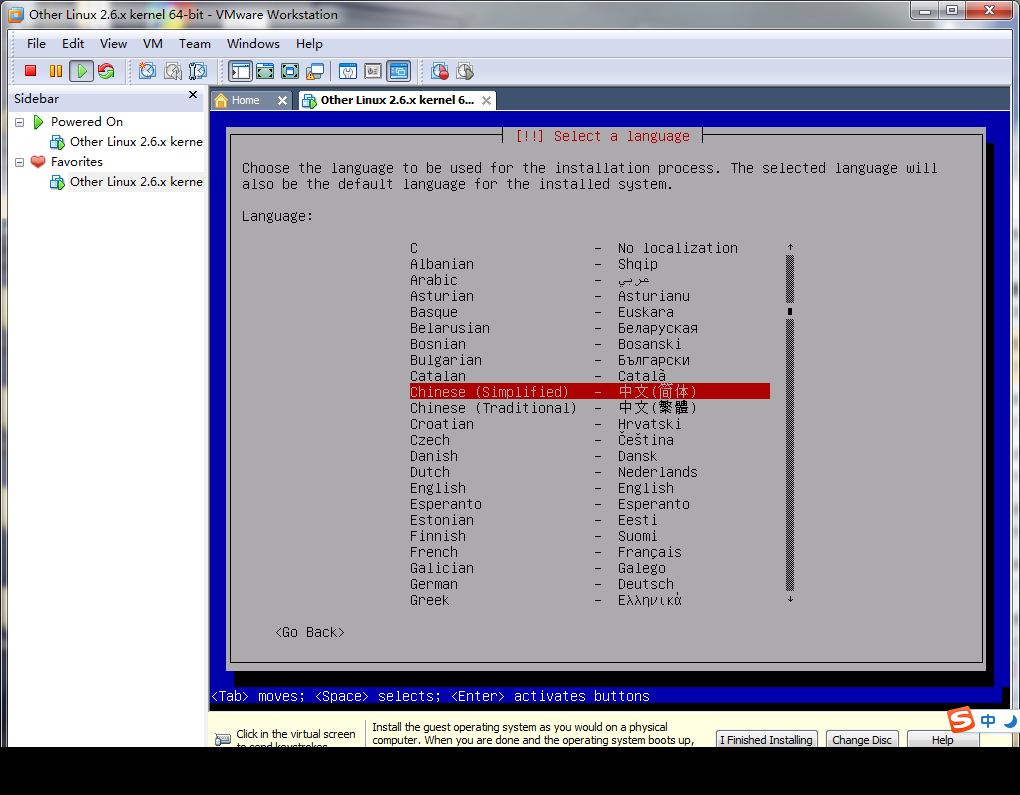

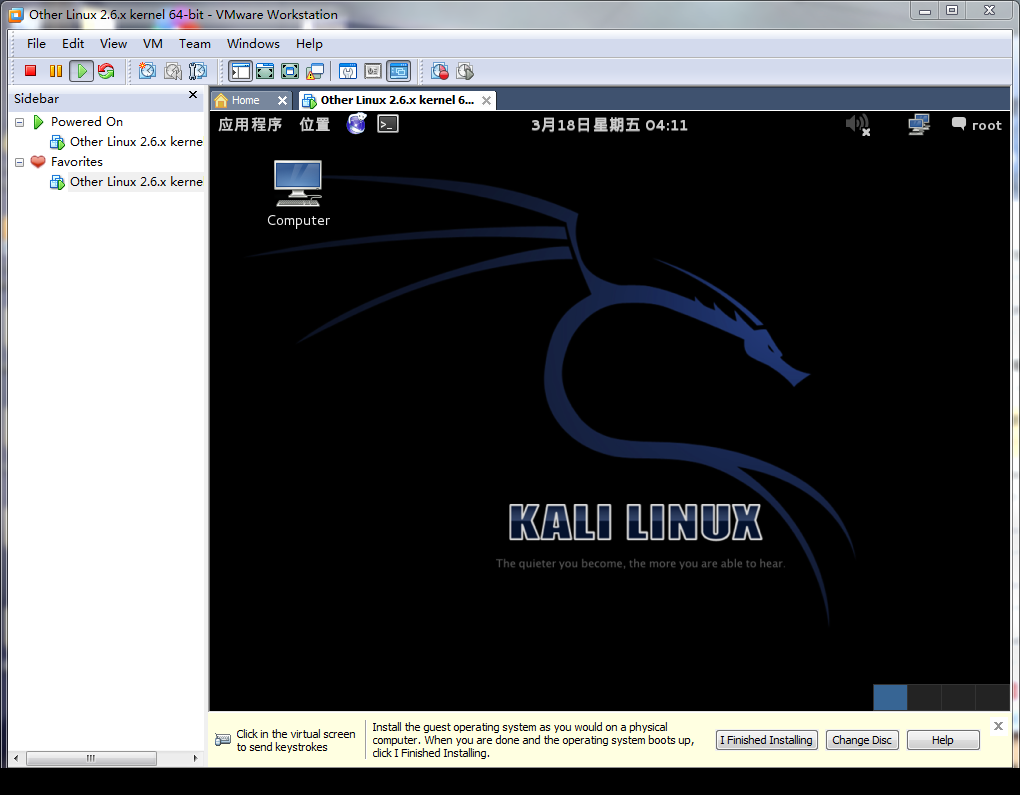

安装Kali虚拟机

设置网络更新,使用了163的源

deb http://mirrors.163.com/debian wheezy main non-free contrib

deb-src http://mirrors.163.com/debian wheezy main non-free contrib

deb http://mirrors.163.com/debian wheezy-proposed-updates main non-free contrib

deb-src http://mirrors.163.com/debian wheezy-proposed-updates main non-free contrib

deb-src http://mirrors.163.com/debian-security wheezy/updates main non-free contrib

deb http://mirrors.163.com/debian-security wheezy/updates main non-free contrib

使用批处理配置VPN。

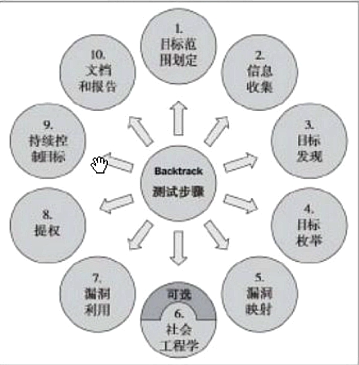

安全渗透的一般流程##

google Hack##

通过互联网网站搜集信息

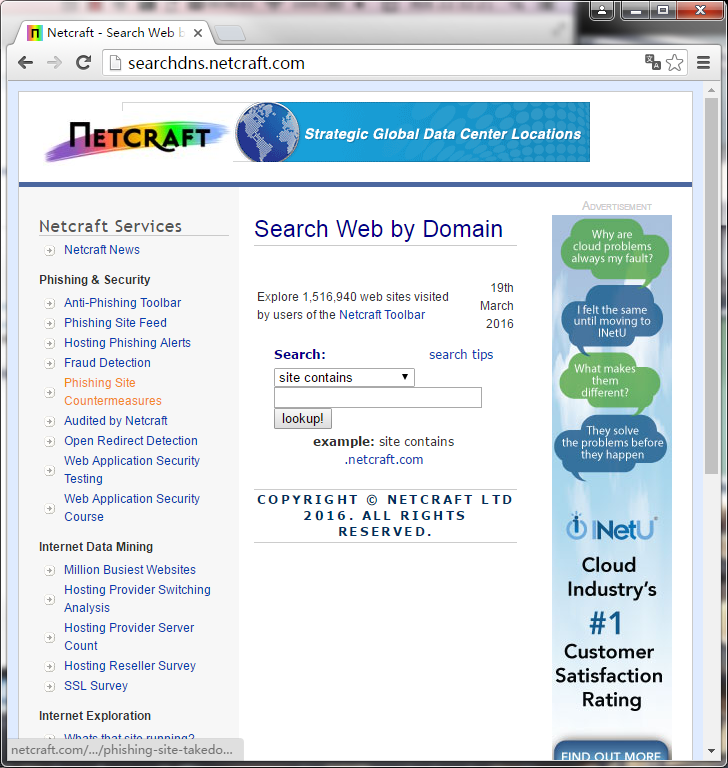

子域名信息:searchdns.netcraft.com

shodan大数据搜索:www.shodanhq.com

同IP网站反查:www.yougetsignal.com/tools/web-sites-on-web-server

IP信息扫描:bgp.he.net

网站指纹信息:builtwith.com

WHOIS查询:whois.chinaz.com

google hack语法:www.exploit-db.com/google-dorks

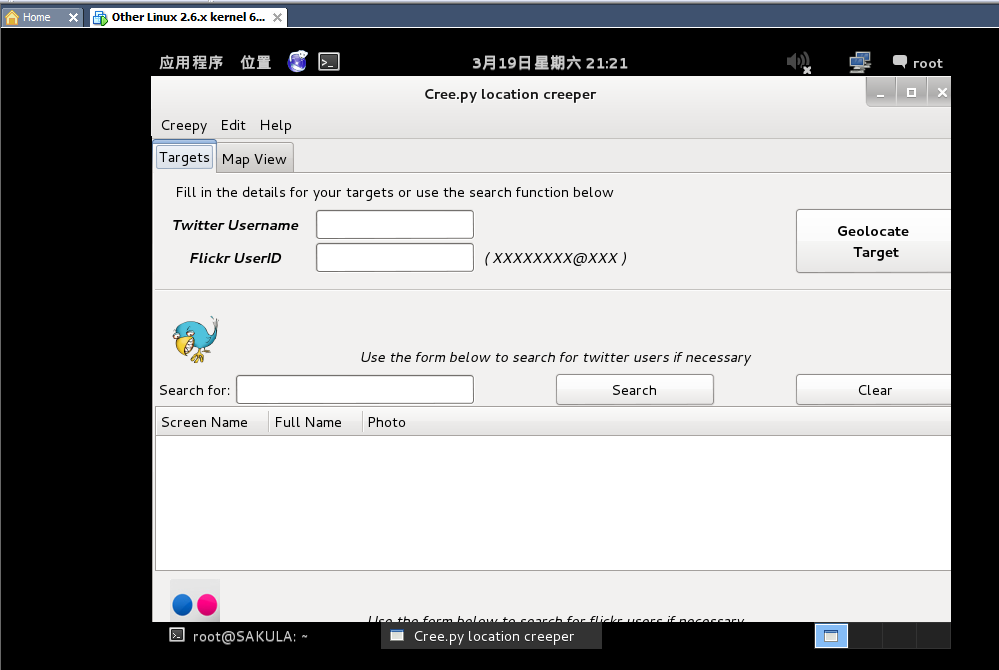

社交搜索工具Cree.py###

theHarvester信息搜索工具###

theharvester -d+域名地址

metagoofil 通过搜索引擎下载指定后缀的文档

metagoofil -d 163.com -t xls -l 5 -n 5 -o files -f results.htm

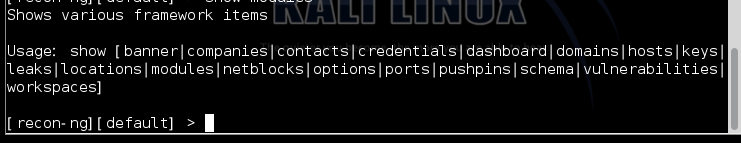

Recon-NG信息搜索工具###

show modules

第五集##

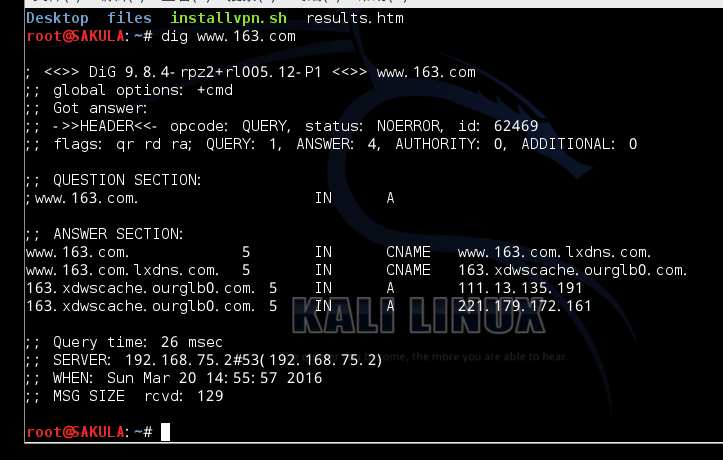

使用Dig进行域名解析

在这个查询段中Dig显示出我们查询的输出,默认的查询是A记录。

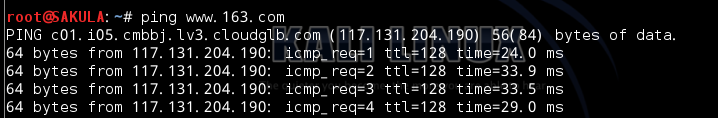

用dig和ping分别得到不同的ip地址,因为ping使用的是dns服务器返回的ip。

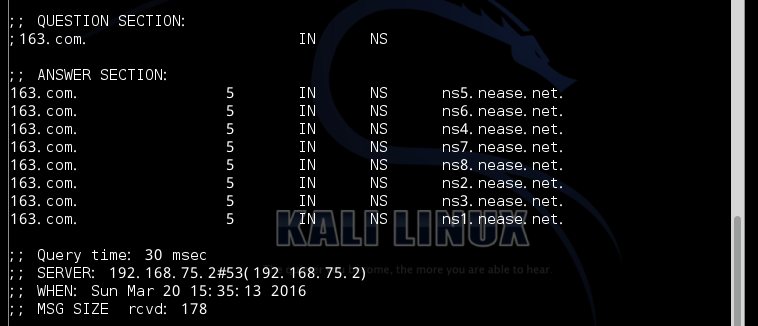

使用dig进行域传送漏洞测试

dig NS DomainName 获取目标域名使用的服务器

选择一台可能存在漏洞的进行测试,如果存在漏洞就会列出该域名所有的记录。

无无域传送漏洞会给出以下信息。

KALI dns服务工具###

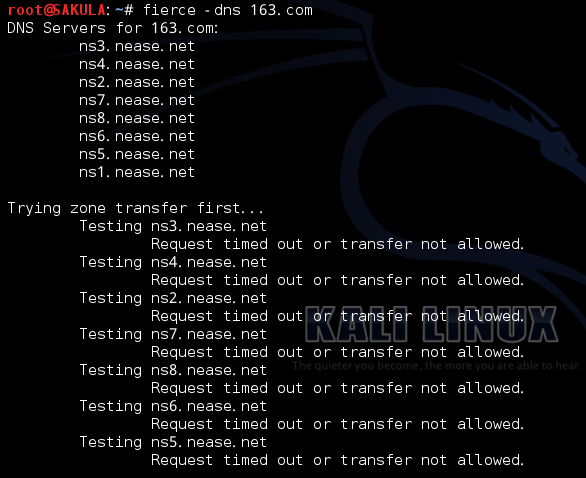

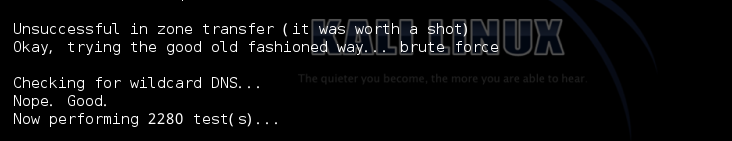

fierce -dns 163.com 先请求163使用的dns服务器,都没有域传送漏洞,就会开始暴力枚举

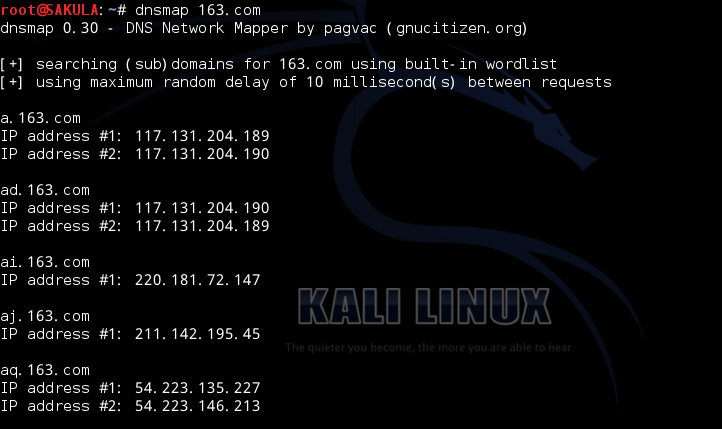

dnsmap 163.com

dnsenum 163.com 工具功能并无不同,但dneenum速度最快,且分类最明显,也可指定字典进行枚举

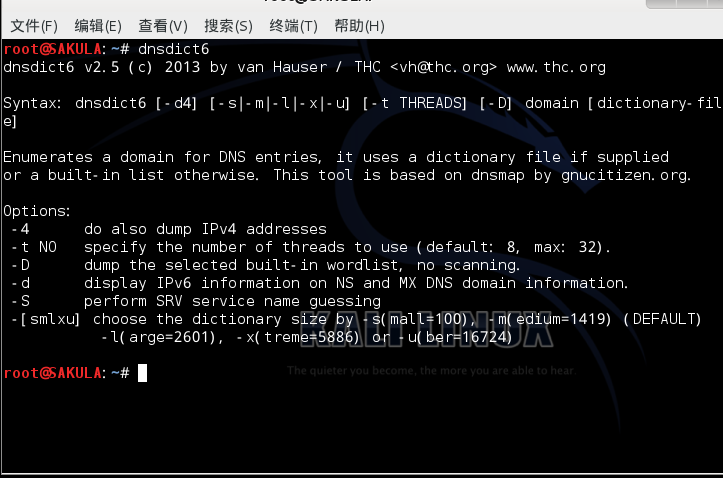

dnsdict6 发布众多破解工具的THC团队出品,高速的子域名枚举工具,使用默认字典效果也很强大