SSH免密登录详解

SSH(Security Shell)安全外壳协议,是较为可靠的,专为远程登录会话和其他网络服务提供安全保证的协议。

对于传统的网络服务程序(例如,FTP,Telnet等)来说,其本质上并不是安全的,主要原因在于,这些网络应用程序在网络上都是直接使用明文传输口令和数据的,对于别有用心的人来说,这些口令和数据是很容易被截获的。另外,这些网络服务程序的安全验证方式也是存在弱点的,非常容易受到中间人(Man-In-The-Middle)这种方式的攻击,简而言之,就是中间人冒充真正的服务器接收你传输的数据,然后,再将数据转发给真正的服务器,通过这种方式中间人就可以神不知鬼不觉地拿到你所有数据。

通过使用SSH,则可以将所有传输的数据及口令进行加密,从而防止中间人攻击,还可以防止DNS和IP欺骗,另外,使用SSH还有加快传输速度的好处,原因在于,SSH是可以对数据进行压缩的。

SSH安装详解

SSH是安全外壳协议,而open-ssh则是SSH的开源实现,CentOS通常是默认安装了open-ssh的。

整个SSH服务是包含SSH服务端(openssh-server)和SSH客户端(openssh-clients)的,常用的ssh命令就是客户端一部分。

SSH服务端与SSH客户端之间的关系:节点A想要控制节点B,则节点A上需要安装SSH客户端,而节点B上需要安装相应的SSH服务端,这样,节点A才能向节点B发送控制命令和数据。

# 安装openssh-server

[root@cos1 ~]# yum install -y openssh-server

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

* base: mirrors.ustc.edu.cn

* extras: mirrors.ustc.edu.cn

* updates: mirrors.ustc.edu.cn

Package openssh-server-7.4p1-21.el7.x86_64 already installed and latest version

# 启动openssh-server

[root@cos1 ~]# systemctl start sshd.service

# 安装openssh-clients

[root@cos1 ~]# yum install -y openssh-clients

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

* base: mirrors.ustc.edu.cn

* extras: mirrors.ustc.edu.cn

* updates: mirrors.ustc.edu.cn

Package openssh-clients-7.4p1-21.el7.x86_64 already installed and latest version

openssh服务的主配置文件路径:/etc/ssh/sshd_config。

# SSH-Server常见的配置项

# 如果SSH连接提示端口不可用,可以在改文件中查看SSH端口,端口没问题,就要考虑SSH服务是否正常启动了

# SSH客户端与服务端连接的默认端口号

Port 22

默认情况下,SSH服务提供了以下两个非常有用的功能:

1、类似Telnet远程连接服务器功能,即SSH服务(安全可靠的远程登录会话服务)

# 远程连接服务

ssh user@hostname/ip

2、类似FTP的sftp-server服务,借助SSH协议来传输数据,提供更安全的SFTP服务(vsftp, proftp).

# 文件拷贝服务

scp files user@hostname:/path/

SSH免密登录配置

对于分布式环境组件(例如,Hadoop,HBase等)来说,组件的主/从节点通常需要远程登录到集群中其他节点并执行Shell命令,如果不使用SSH,则集群安全就无法保证,使用SSH服务的话,又需要用户输入目标服务器的免密,而主/从节点何时访问其他节点是不可控的,而且,频繁的需要用户输入密码也是不可行的,这时候,免密登录就非常重要的。

主机A通过SSH实现免密登录主机B所需的配置过程大致可以分为以下两步:

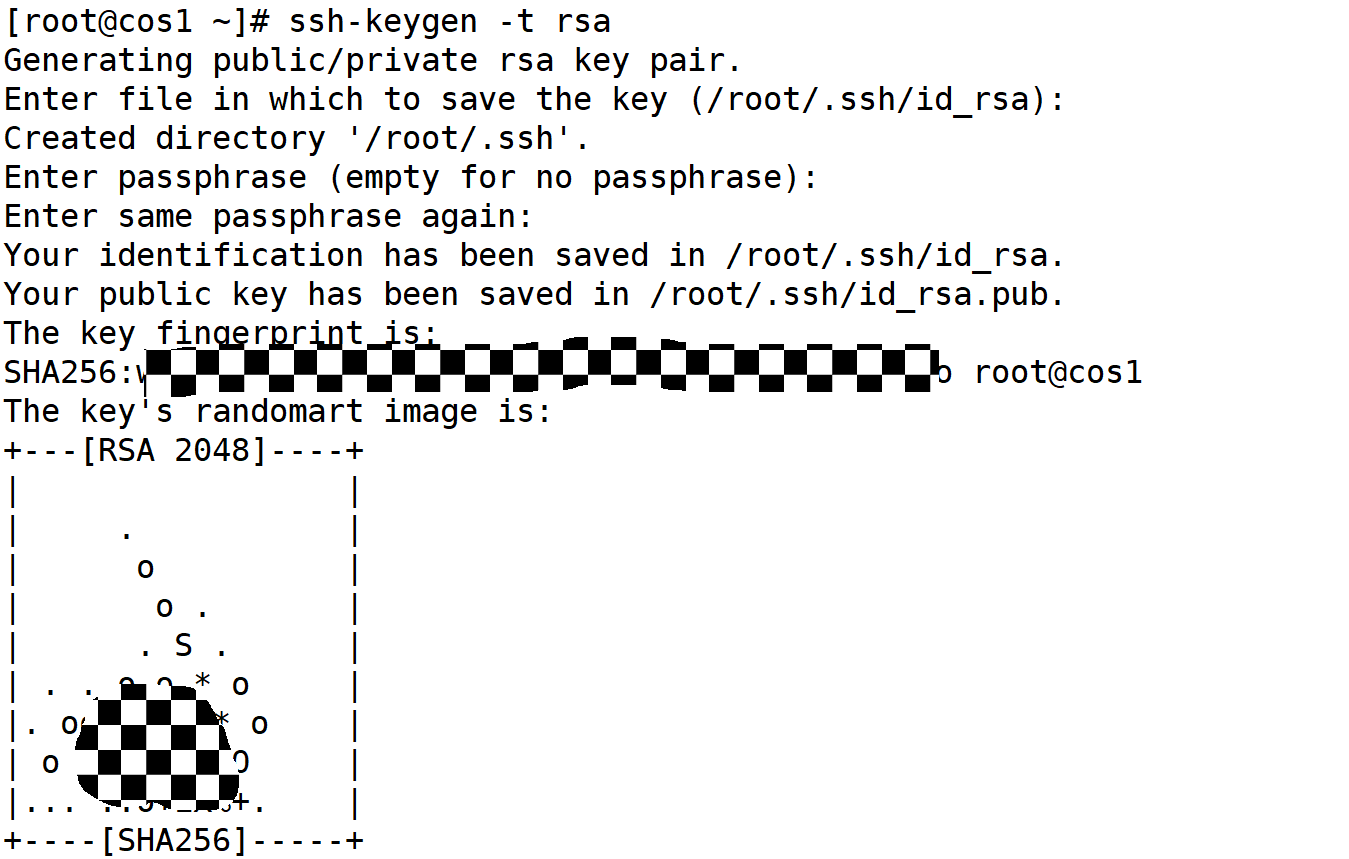

1、主机A在本地通过加密算法生成公钥和私钥

通过rsa算法生成公钥和私钥key对,默认情况下,身份验证信息(也就是私钥)保存在/user/.ssh/id_rsa文件下,而公钥信息则保存在/user/.ssh/id_rsa.pub文件中。

[root@cos1 .ssh]# pwd

/root/.ssh

[root@cos1 .ssh]# ll

total 8

-rw-------. 1 root root 1679 Jun 22 00:04 id_rsa

-rw-r--r--. 1 root root 391 Jun 22 00:04 id_rsa.pub

2、将主机A的公钥拷贝到主机B的授权文件(authorized_keys)中

# 通过ssh-copy-id命令将本地服务器公钥上传到指定服务器

[root@cos1 ~]# ssh-copy-id root@cos

... ... ... ... ... ...

Number of key(s) added: 1

Now try logging into the machine, with: "ssh 'root@cos'"

and check to make sure that only the key(s) you wanted were added.

# 现在,可以通过ssh root@cos访问主机cos了

[root@cos1 ~]# ssh root@cos

Last login: Thu Jun 18 06:38:25 2020 from 192.168.58.1

[root@cos ~]#

为了安全起见,通常将保存具体哪些主机可以免密访问当前主机的授权文件authorized_keys文件设置为及root具有查看和修改的权限,用户组及其他人无权访问。

通过ssh-copy-id将主机A的公钥拷贝到主机B之后,本质上,是在主机B的授权文件中添加了主机A的公钥。

[root@cos .ssh]# ll

total 8

-rw-------. 1 root root 781 Jun 22 00:16 authorized_keys

-rw-r--r--. 1 root root 176 Jun 18 07:34 known_hosts

注意:

1、免密登录,是用户对用户的,切换为其他用户时,仍需要输入密码

2、免密登录是单向的,也就是说,主机A将公钥拷贝到主机B后,主机A可以免密登录主机A,而主机B登录主机A时仍然需要输入密码

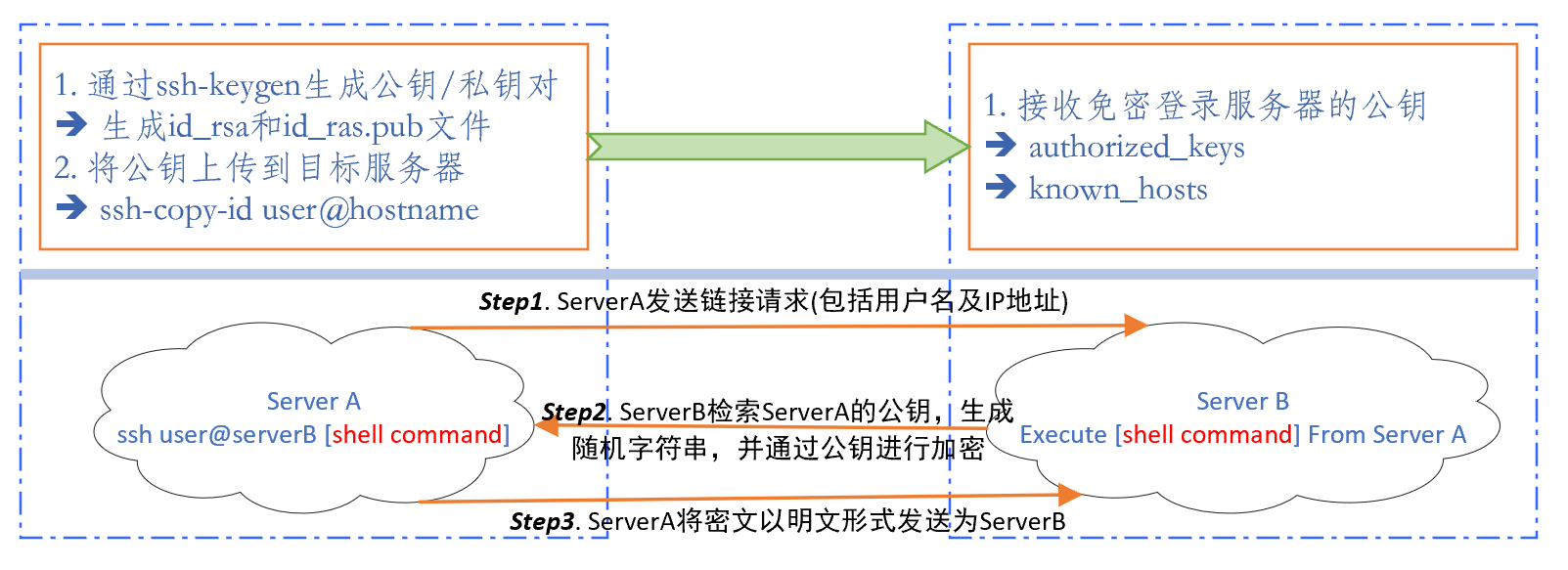

图解SSH免密登录原理

通过上面一顿操作,主机A就可以免密登录到主机A了,感觉有点神奇,那么,免密登录到底是怎么实现的呢?也就是说,SSH协议又到底是什么样子呢?且看下图分解~

上图便是整个SSH免密登录的配置及原理图:

1、ServerA生成公钥并上传到ServerB上

2、Step 1: ServerA发送链接请求到ServerB

3、Step 2: ServerB在authorized_key中检索ServerA的公钥,随机生成字符串,随后利用公钥对字符串进行加密,并发送给ServerA

4、Step 3: ServerA接收到密文后,利用私钥进行解密,并将内容以明文的形式发送给ServerB