重要:暂未发现该软件可以自动生成测试用例,只能自己添加写好的用例。如果有此需求请使用其他软件或留言共享方法,谢谢大家。

1.1.1 WebScarab工具简介

WebScarab是一款代理软件,简介是HTTP代理,网络爬行、网络蜘蛛,可以使用来查看post数据。它提供了包括HTTP代理,网络爬行、网络蜘蛛,会话ID分析,自动脚本接口,模糊测试工具,它可以对所有流行的WEB格式的编码/解码,WEB服务描述语言和SOAP解析器等。

1.1.2 安装

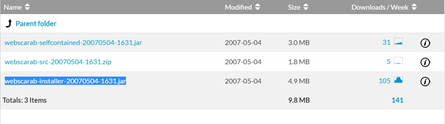

1. 进入http://webscarab.updatestar.com/,选择“webscarab-installer-20070504-1631.jar”下载。

2. 双击文件进行WebScarab安装

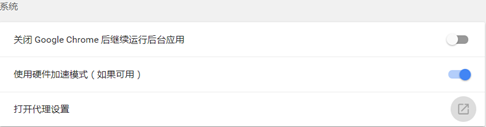

3. 设置Chrome浏览器的代理模式。在设置-->高级设置-->系统-->打开系统代理,

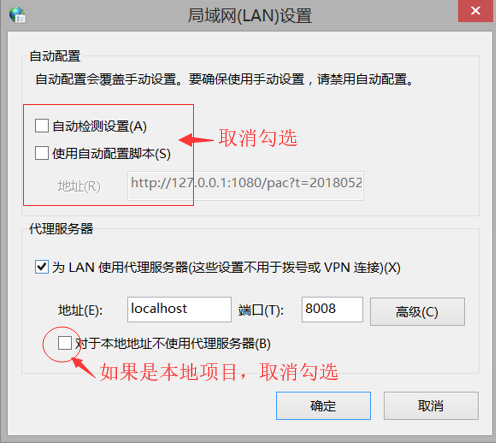

选择连接-->局域网设置

配置代理服务器,设置地址为“localhost”,端口为“8008”(这是这个工具的默认端口)。如果项目在本地运行(比如本地的Tomcat),切记取消勾选“对于本地址不使用代理服务器”,否则本地请求无法被抓取。

点击确定,配置完成。

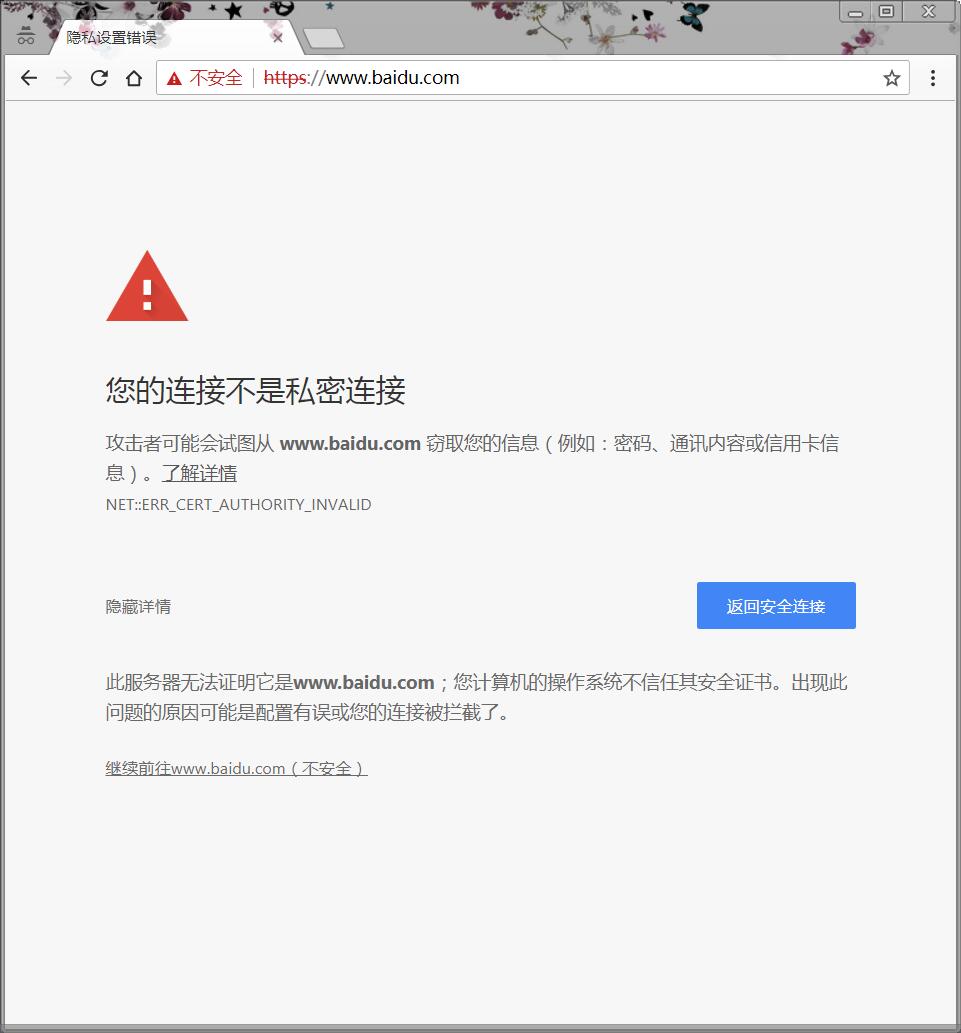

备注:此时如果想通过浏览器访问互联网,Chrome会报警告并且禁止访问。解决方法是还原上述设置,保存后即可访问互联网。

1.1.3 使用

运行项目(我的被测项目在本地)和WebScarab软件。

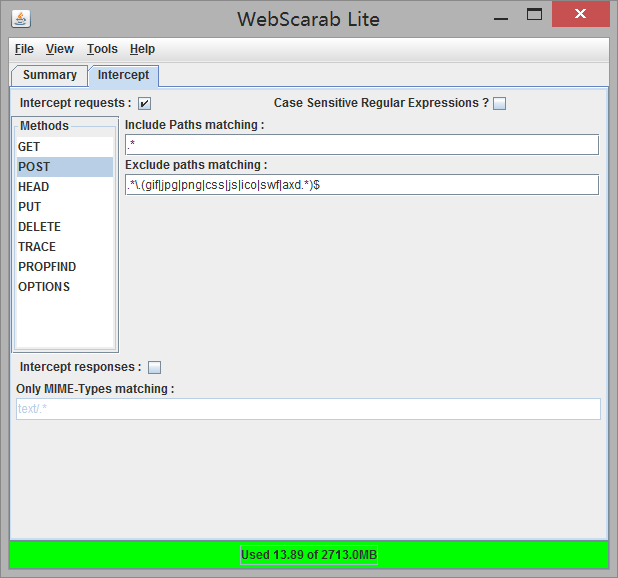

备注:如果界面时如下情况怎么办?

解决方案:

点击菜单 Tools->use full-featured interface

关闭软件,重新打开即可。想要切换回原来的模式只需将勾选清除。

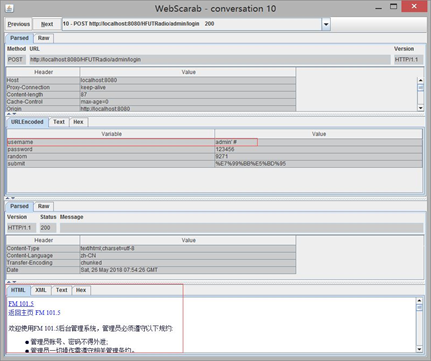

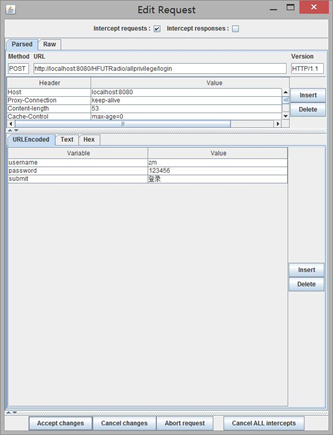

填写表单,点击提交,会弹出一个编辑窗口,有表单中元素的相关信息。

点击“Accept changes”即可放过post请求。被测软件显示请求后结果。

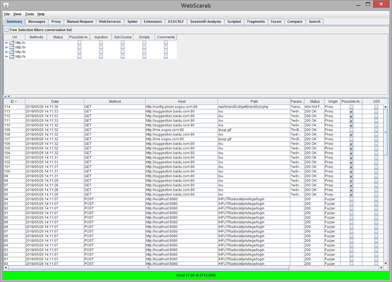

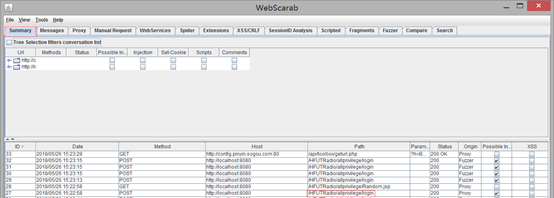

点击工具软件Summary。

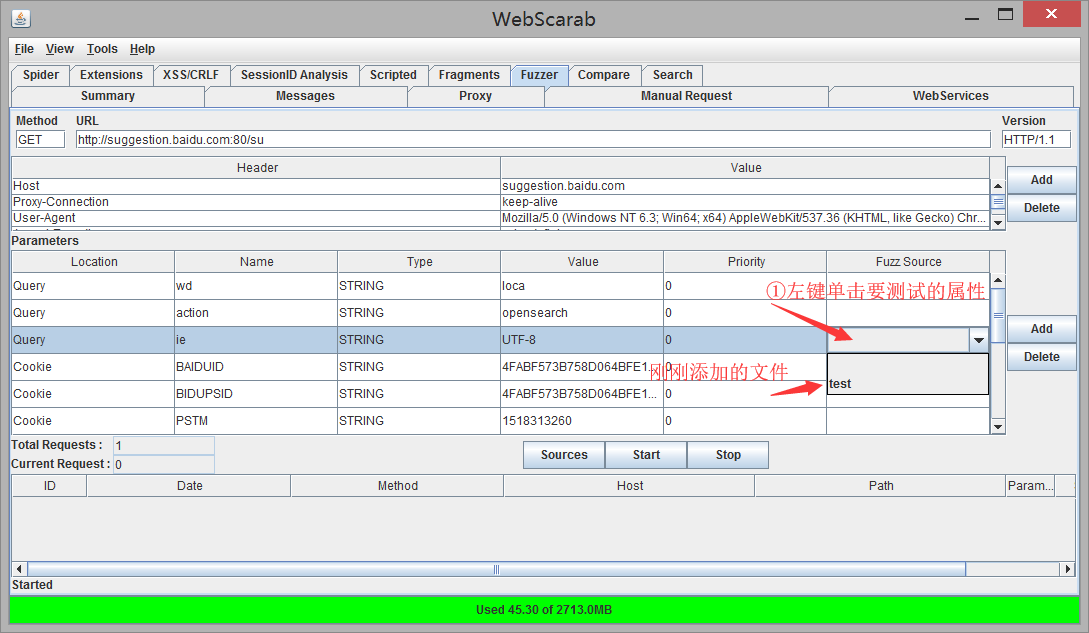

对刚才的POST请求(你想要模糊测试的请求)右键选择“use as fuzz template”,然后点击fuzzer界面。对要测试的条目选择编写好的文件。

如何选择一个模糊数据文件呢?

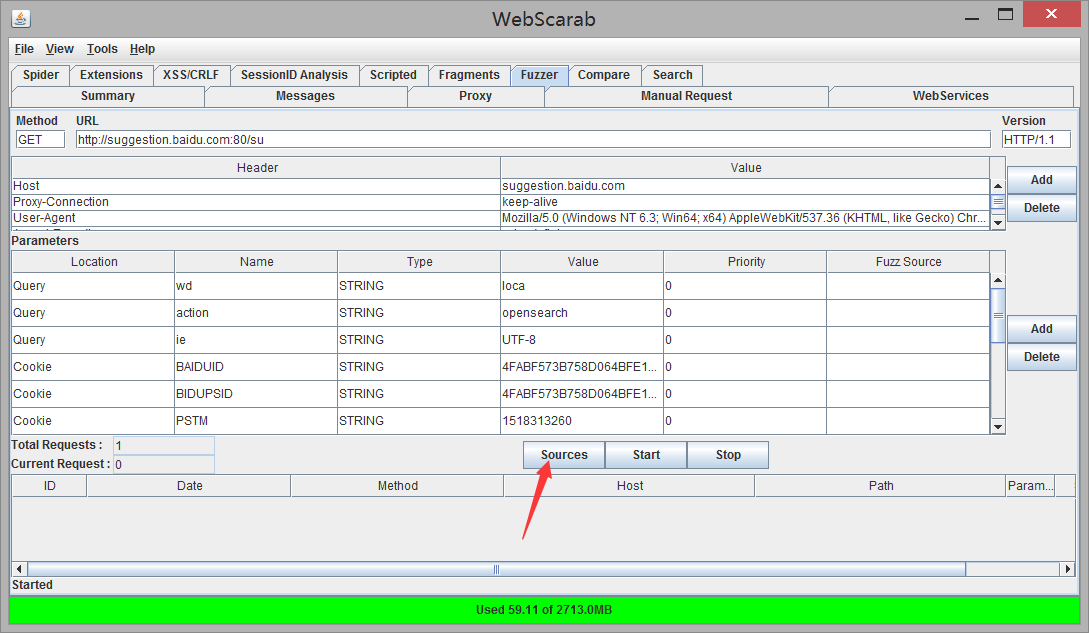

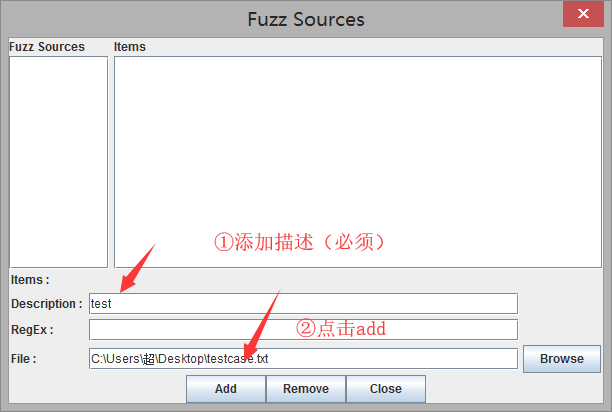

点击 Source

点击 Browse

选择文件,输入描述

点击close关闭该窗口,完成测试文件的添加。

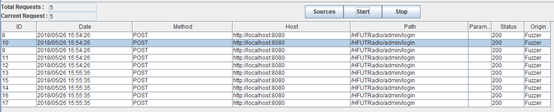

点击start开始测试,查看结果,可以看到这些请求是来自于“fuzzer”。

双击可查看详细信息。