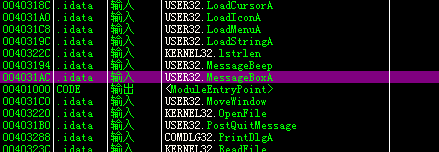

直接载入OD,观察发现弹窗可能为MessageBox,那么进行对windows api函数的搜索

跟进反汇编窗口跟随函数,来到这里,直接进行断点操作

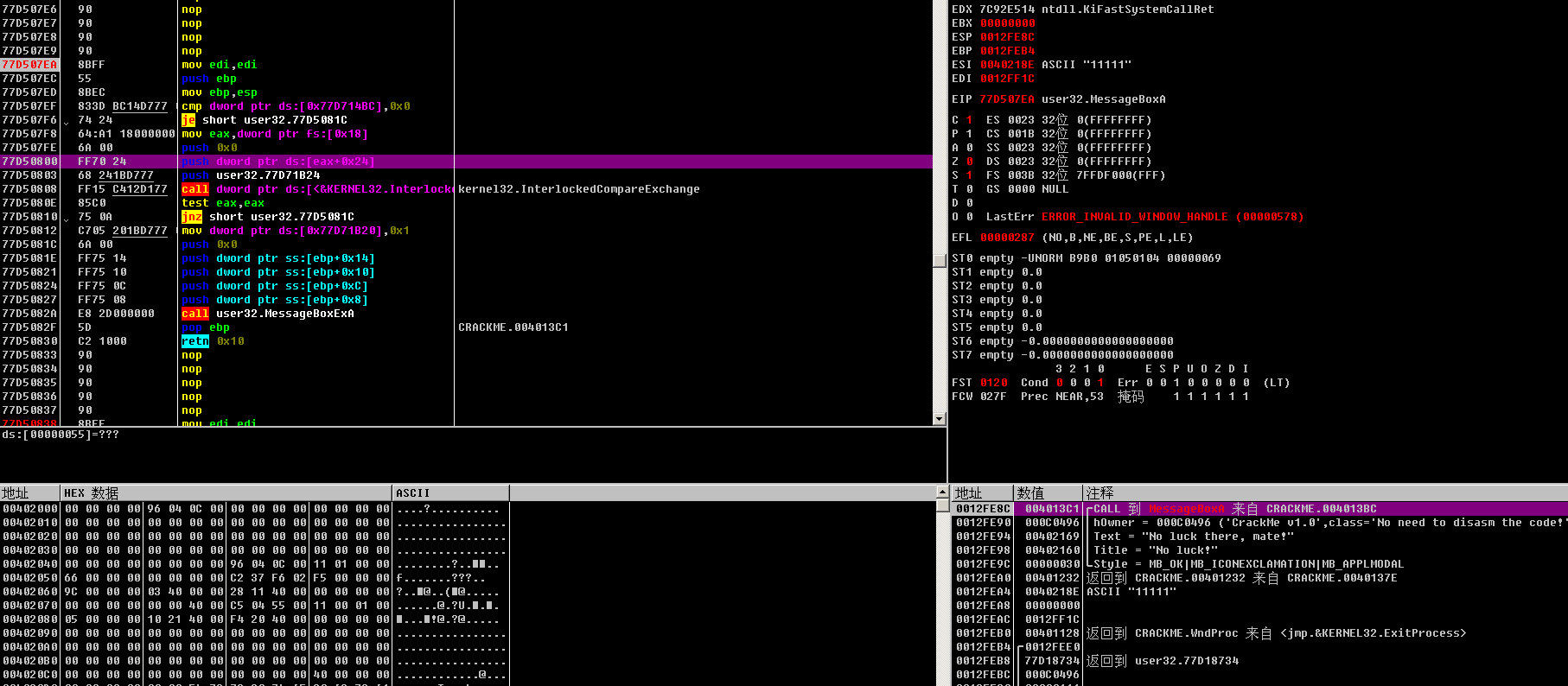

运行程序,跑到断点处,如下图

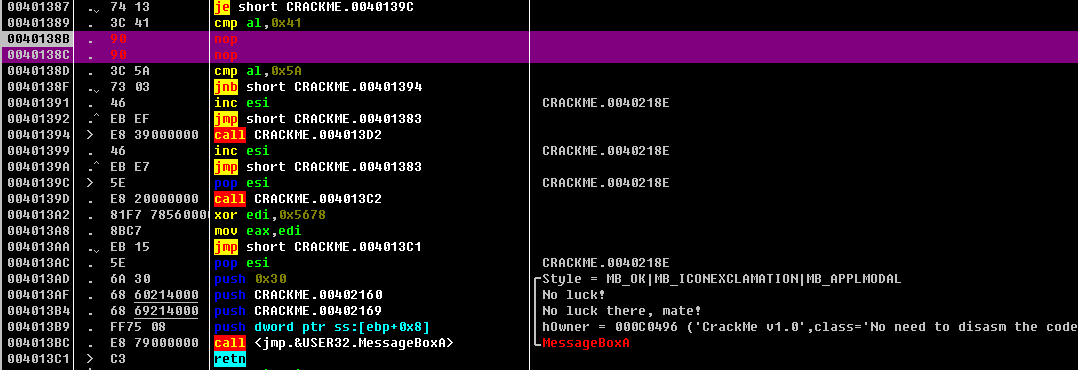

接着发现堆栈窗口有调用CALL,这个call自然是MessageBox的函数,那么直接反汇编窗口对这个call进行跟随,发现上面有个跳转影响是否到这个call进行操作,那么直接下断点

紧接着继续运行程序,又报错了一次,继续跟随来到这个CALL

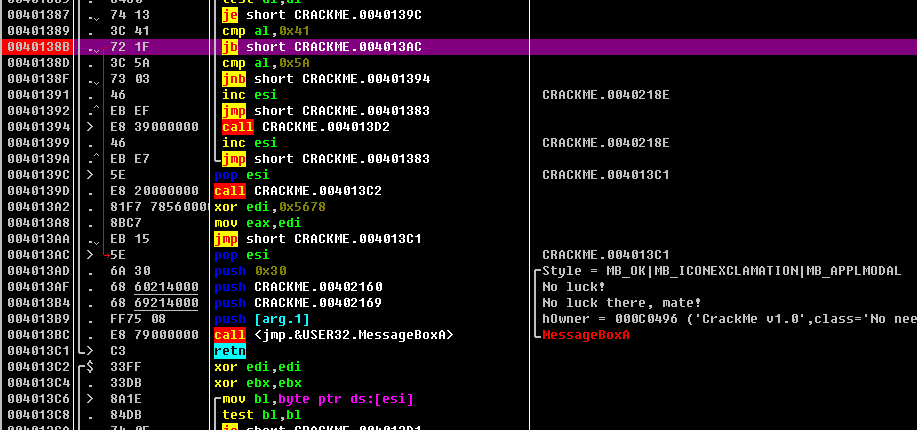

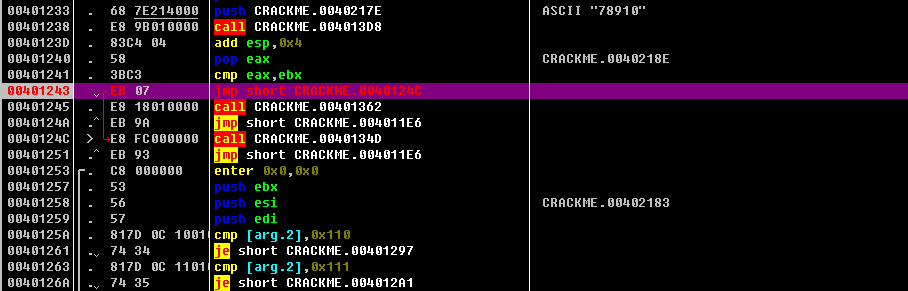

00401245 . E8 18010000 call CRACKME.00401362

上方有跳转指令的存在,进行下断点

00401243 . /74 07 je short CRACKME.0040124C

然后继续运行程序,重新注册点击,跑到之前第一个断点处,进行nop指令

继续跑,到了第二个报错地方,进行jmp 无条件跳转

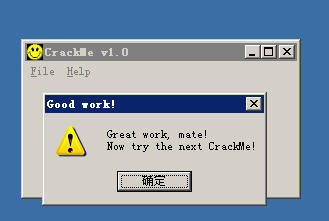

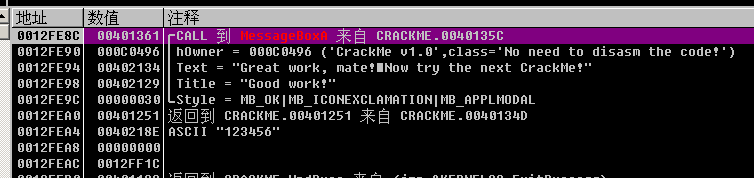

最后继续运行发现来到了成功的弹窗

进行保存上面的保存打开程序进行测试,成功